Le cryptage

Définition du cryptage

Le cryptage est la méthode par laquelle l’information est convertie en code secret qui cache la véritable signification de l’information.

La science du cryptage et du décryptage des informations s’appelle la cryptographie.

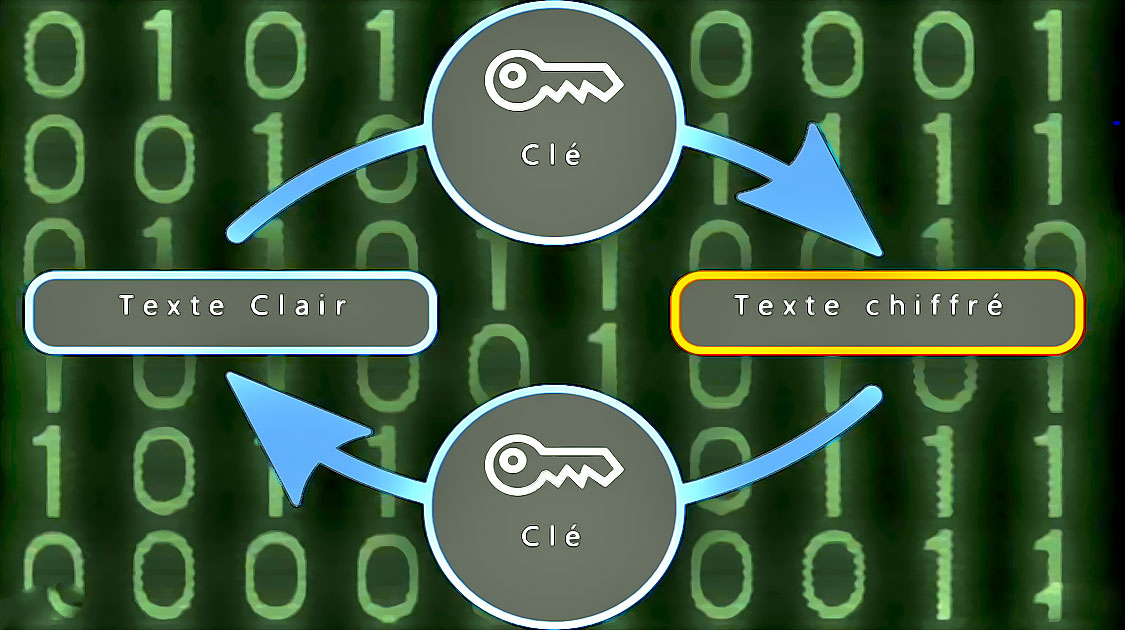

En informatique, les données non cryptées sont également appelées texte en clair, et les données cryptées sont appelées texte chiffré. Les formules utilisées pour coder et décoder les messages sont appelées algorithmes de cryptage, ou chiffrement.

Pour être efficace, un chiffrement comprend une variable dans le cadre de l’algorithme. La variable, appelée clé, est ce qui rend la sortie d’un chiffrement unique.

Lorsqu’un message crypté est intercepté par une entité non autorisée, l’intrus doit deviner quel chiffre l’expéditeur a utilisé pour crypter le message, ainsi que les clés utilisées comme variables. C’est le temps et la difficulté de deviner ces informations qui font du cryptage un outil de sécurité si précieux.

Le cryptage est un moyen de longue date pour protéger les informations sensibles. Historiquement, il a été utilisé par les militaires et les gouvernements.

À l’époque moderne, le cryptage est utilisé:

- pour protéger les données stockées sur les ordinateurs

- pour protéger les dispositifs de stockage

- pour protéger les données en transit sur les réseaux

L’importance du cryptage

Le cryptage joue un rôle important dans la sécurisation de nombreux types de biens informatiques, grâce aux 4 éléments suivants:

- La confidentialité encode le contenu du message

- L’authentification vérifie l’origine d’un message

- L’intégrité prouve que le contenu d’un message n’a pas été modifié depuis son envoi

- La non-répudiation empêche les expéditeurs de nier avoir envoyé le message crypté

Comment est utilisé le cryptage aujourd’hui ?

Le cryptage est couramment utilisé pour protéger les données en transit et les données au repos.

Chaque fois qu’une personne achète quelque chose en ligne avec un smartphone, le cryptage est utilisé pour protéger les informations relayées.

Les entreprises ont de plus en plus recours au chiffrement pour protéger les applications et les informations sensibles contre les atteintes à la réputation en cas d’atteinte aux données.

Tout système de cryptage comporte trois éléments principaux :

- les données

- le moteur de cryptage

- la gestion des clés

Dans le cas du chiffrement des ordinateurs portables, ces trois composants fonctionnent ou sont stockés au même endroit : sur l’ordinateur portable.

Dans les architectures d’application, ces trois composants sont stockés dans des endroits séparés afin de réduire le risque de compromission.

Comment fonctionne le cryptage ?

Au début du processus de cryptage, l’expéditeur doit décider quel chiffre dissimulera le mieux la signification du message et quelle variable utiliser comme clé pour rendre le message codé unique.

Les types de chiffrement les plus utilisés se répartissent en deux catégories :

- symétrique

- asymétrique

→ Les chiffres symétriques, également appelés chiffrement à clé secrète, utilisent une seule clé. La clé est parfois appelée secret partagé car l’expéditeur qui effectue le cryptage doit partager la clé secrète avec toutes les entités autorisées à décrypter le message.

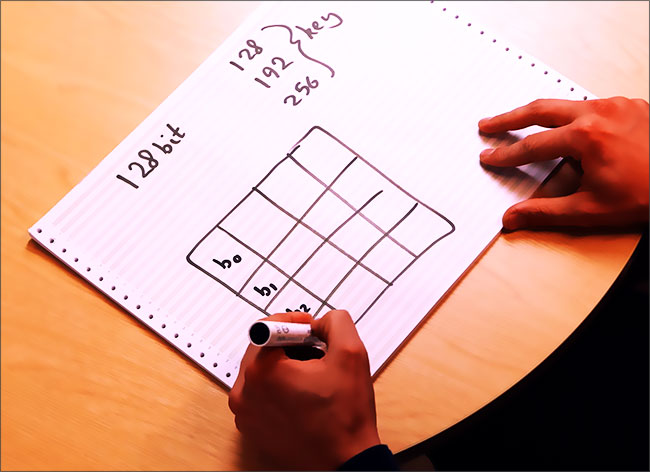

Le cryptage à clé symétrique est généralement beaucoup plus rapide que le cryptage asymétrique. Le chiffrement à clé symétrique le plus répandu est l’Advanced Encryption Standard (AES) qui a été conçu pour protéger les informations classées par le gouvernement.

→ Le chiffrement asymétrique, également connu sous le nom de chiffrement à clé publique, utilise deux clés différentes mais logiquement liées.

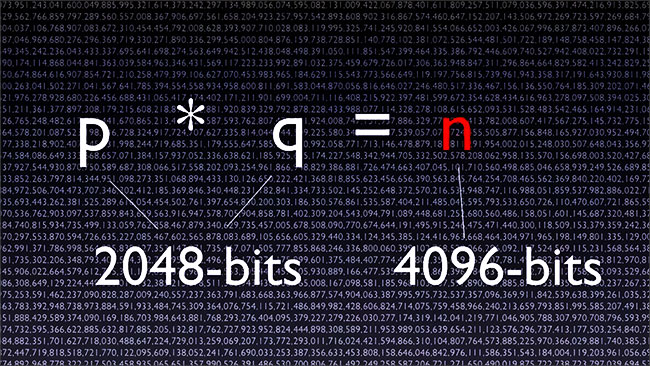

Ce type de cryptographie utilise souvent des nombres premiers pour créer des clés, car il est difficile de calculer de grands nombres premiers et de faire de l’ingénierie inverse pour le chiffrement.

L’algorithme de chiffrement Rivest-Shamir-Adleman (RSA) est actuellement l’algorithme à clé publique le plus utilisé.

Notez qu’aujourd’hui, de nombreux procédés cryptographiques utilisent un algorithme symétrique pour chiffrer les données et un algorithme asymétrique pour échanger la clé secrète en toute sécurité.

Inconvénients du cryptage

Bien que le cryptage soit conçu pour empêcher les entités non autorisées de dérober ou détourner les données, dans certaines situations, le cryptage peut également empêcher le propriétaire des données d’y accéder.

Une gestion complexe des clés

La gestion des clés est l’un des plus grands défis de la mise en place d’une stratégie de chiffrement d’entreprise, car les clés permettant de déchiffrer le texte chiffré doivent se trouver quelque part dans l’environnement, et les attaquants ont souvent une assez bonne idée de l’endroit où ils doivent chercher.

Il existe de nombreuses bonnes pratiques pour la gestion des clés de cryptage. Mais malheureusement, cette gestion des clés ajoute une couche de complexité supplémentaire au processus de sauvegarde et de restauration.

Récupération et restauration problématiques des clés

En cas de catastrophe majeure, le processus de récupération des clés peut allonger le temps nécessaire pour lancer l’opération de restauration.

Il ne suffit pas d’avoir un système de gestion des clés en place. Les administrateurs doivent élaborer un plan complet pour protéger le système de gestion des clés.

En général, cela signifie qu’il faut le sauvegarder séparément de tout le reste et stocker ces sauvegardes de manière à pouvoir récupérer facilement les clés en cas de catastrophe de grande ampleur.

La force brute

Enfin, pour casser un cryptage, de nombreux pirates utilisent la force brute avec plus ou moins de succès. La force de chiffrement contre ces attaques est directement liée à la taille de la clé, mais plus la taille de la clé augmente, plus les ressources nécessaires pour effectuer le calcul augmentent.

→ Les outils pour lancer une attaque par force brute

Le cryptage MD5

Le cryptage du mot de passe MD5 n’est pas sûr

À proprement parler, le MD5 n’est pas un algorithme de cryptage mais une fonction de hachage cryptographique.

Mais comme la terminologie courante l’appelle cryptage, nous utiliserons ce terme.

Fin de vie du MD5

Le cryptage de mots de passe MD5 est considéré comme trop vulnérable en raison de la puissance croissante du matériel et des techniques d’attaque.

L’auteur original de l’algorithme de hachage de mots de passe MD5 a déclaré publiquement que son logiciel était en fin de vie et qu’il n’était plus considéré comme sûr pour être utilisé sur des sites web commerciaux.

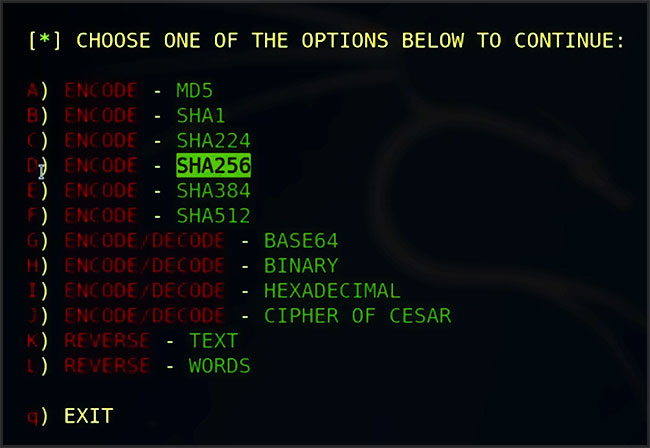

Ses utilisateurs sont vivement encouragés à utiliser une autre technologie de cryptage plus sûre telle que :

- SHA-256

- SHA-512

- Triple DES

qui sont des méthodes de cryptage plus sûrs.

Le MD5 en tant qu’algorithme de hachage

Cela signifie que le cryptage MD5 associe une chaîne de longueur arbitraire à une chaîne de longueur fixe.

L’objectif est de rendre difficile de commencer avec la sortie d’un hachage MD5 et de récupérer une entrée particulière qui hacherait cette sortie.

Comme il y a une infinité de chaînes et une infinité de sorties, il ne s’agit pas d’une fonction de cryptage, et si l’on ne prend en compte que la sortie, il est impossible de déterminer quelle entrée a produit cette sortie.

Cependant, le cryptage MD5 présente de nombreuses faiblesses cryptographiques et a été remplacé par une série d’autres fonctions de hachage (la famille SHA). Encore une fois, je suggère fortement de ne pas utiliser le MD5 si la sécurité cryptographique est souhaitée, car il existe des algorithmes bien meilleurs.

→ Vous pouvez vous entraîner à voir ce que donne le cryptage d’un mot de passe en utilisant l’outil gratuit en ligne Visiospark.com/password-encryption-tool

Le cryptage RSA

Le cryptage RSA est un système qui résout ce qui était autrefois l’un des plus gros problèmes de la cryptographie :

→ Comment peut-on envoyer un message codé à quelqu’un sans avoir la possibilité de lui communiquer le code au préalable ?

Qu’est-ce que le cryptage RSA ?

Une solution pour empêcher les espions d’accéder au contenu des messages est de les crypter. Cela signifie en gros qu’il faut ajouter un code au message qui le transforme en un fouillis. Si votre code est suffisamment complexe, alors les seules personnes qui pourront accéder au message original sont celles qui ont accès au code.

Si vous avez eu l’occasion de partager le code avec votre ami au préalable, alors l’un de vous peut envoyer un message crypté à tout moment, sachant que vous êtes le seul à pouvoir lire le contenu du message. Mais que se passe-t-il si vous n’avez pas eu l’occasion de partager le code au préalable ?

C’est l’un des problèmes fondamentaux de la cryptographie, qui a été abordé par des systèmes de cryptage à clé publique (également appelés cryptage asymétrique) comme le RSA.

Dans le cadre du cryptage RSA, les messages sont chiffrés à l’aide d’un code appelé clé publique, qui peut être partagé ouvertement.

En raison de certaines propriétés mathématiques distinctes de l’algorithme RSA, une fois qu’un message a été crypté avec la clé publique, il ne peut être décrypté que par une autre clé, appelée clé privée. Chaque utilisateur du RSA dispose d’une paire de clés composée de sa clé publique et de sa clé privée. Comme son nom l’indique, la clé privée doit être gardée secrète.

Les systèmes de cryptage à clé publique diffèrent du cryptage à clé symétrique, dans lequel le processus de cryptage et de décryptage utilise la même clé privée. Ces différences rendent le chiffrement à clé publique comme le cryptage RSA utile pour communiquer dans des situations où il n’a pas été possible de distribuer les clés en toute sécurité au préalable.

Les algorithmes à clé symétrique ont leurs propres applications, comme le cryptage de données à usage personnel, ou pour les cas où il existe des canaux sécurisés sur lesquels les clés privées peuvent être partagées.

Comment fonctionne le cryptage RSA

Dans les étapes ci-dessus, nous avons montré comment deux entités peuvent communiquer en toute sécurité sans avoir préalablement partagé un code.

- Tout d’abord, elles doivent chacune établir leurs propres paires de clés

- Partager la clé publique avec l’autre

- Les deux entités doivent garder leurs clés privées secrètes afin que leurs communications restent sécurisées

- Une fois que l’expéditeur dispose de la clé publique de son destinataire, il peut l’utiliser pour crypter les données qu’il souhaite sécuriser

Une fois qu’elle a été cryptée avec une clé publique, elle ne peut être décryptée que par la clé privée de la même paire de clés. Même la même clé publique ne peut pas être utilisée pour décrypter les données.

Lorsque le destinataire reçoit le message crypté, il utilise sa clé privée pour accéder aux données. Si le destinataire souhaite renvoyer des communications de manière sécurisée, il peut alors chiffrer son message avec la clé publique de la partie avec laquelle il communique.

Une fois que le message a été chiffré avec la clé publique, la seule façon d’accéder aux informations est d’utiliser la clé privée correspondante.

De cette façon, le cryptage RSA peut être utilisé par des parties jusqu’alors inconnues pour envoyer des données entre elles en toute sécurité. Des parties importantes des canaux de communication que nous utilisons dans notre vie en ligne ont été construites à partir de cette base.

Sécurité et attaques du cryptage RSA

Comme la plupart des cryptosystèmes, la sécurité de la RSA dépend de la façon dont elle est mise en œuvre et utilisée.

Un facteur important est la taille de la clé. Plus le nombre de bits d’une clé est important (essentiellement la longueur de la clé), plus il est difficile d’en venir à bout par des attaques telles que la force brute et la factorisation.

Les algorithmes à clé asymétrique comme le cryptage RSA peuvent être brisés par la factorisation des nombres entiers. Inversement, les algorithmes à clé symétrique comme AES ne le peuvent pas, les clés RSA doivent être beaucoup plus longues pour atteindre le même niveau de sécurité.

Actuellement, la plus grande taille de clé qui a été prise en compte est de 768 bits. Cela a été fait par une équipe d’universitaires sur une période de deux ans, en utilisant des centaines de machines.

Comme le factoring a été achevé à la fin de 2009 et que la puissance de calcul a considérablement augmenté depuis lors, on peut supposer qu’une tentative d’une intensité similaire pourrait maintenant factoriser une clé RSA beaucoup plus grande.

Malgré cela, le temps et les ressources nécessaires à ce type d’attaque le mettent hors de portée de la plupart des pirates informatiques et dans le domaine des États-nations. La meilleure longueur de clé à utiliser dépendra de votre modèle de menace individuel.

Le National Institute of Standards and Technology recommande une taille de clé minimale de 2048 bits, mais des clés de 4096 bits sont également utilisées dans certaines situations où le niveau de menace est plus élevé.

Le factoring n’est qu’une des façons de casser le RSA. Un certain nombre d’autres attaques sont susceptibles de casser le cryptage avec une quantité moindre de ressources, mais elles dépendent de la mise en œuvre et d’autres facteurs, pas nécessairement de la RSA elle-même.

Le cryptage RSA est-il sûr pour l’avenir ?

La bonne nouvelle est que le RSA est considéré comme sûr à utiliser, malgré ces attaques possibles.

L’avertissement est qu’il doit être mis en œuvre correctement avec une clé qui correspond aux paramètres corrects.

Si vous souhaitez utiliser le cryptage RSA, assurez-vous que vous utilisez une clé d’au moins 1024 bits. Ceux qui ont des modèles de menace plus élevés doivent s’en tenir à des clés de 2048 ou 4096 bits s’ils veulent utiliser le RSA en toute confiance.

Tant que vous êtes conscient des faiblesses de la RSA et que vous l’utilisez correctement, vous devriez vous sentir en sécurité en utilisant la RSA pour le partage de clés et d’autres tâches similaires qui nécessitent un cryptage à clé publique.

→ Si vous souhaitez une solution de sauvegarde dans le nuage avec une solution de cryptage intégré, voyez NordLocker

Le cryptage mot de passe

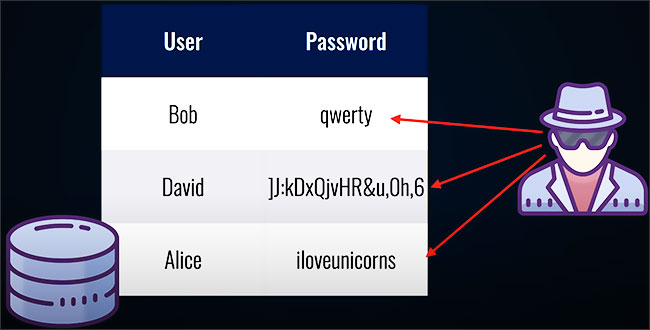

Certains mots de passe sont stockés en texte clair, sans aucun traitement. C’est une très mauvaise pratique, et il vaut mieux éviter d’utiliser les services qui les chiffrent de bout en bout, d’autant plus qu’il ne faut pas être négligent quant à la sécurité du stockage de ses mots de passe.

La plupart des mots de passe sont transformés avant d’être stockés afin qu’il soit difficile pour toute personne qui obtient les mots de passe stockés de savoir ce qu’ils sont réellement. Cela se fait généralement par cryptage ou hachage.

Cryptage

L’une des méthodes de transformation des mots de passe en vue de leur stockage est le cryptage mot de passe : il s’agit de combiner mathématiquement le mot de passe avec une clé de cryptage pour obtenir une valeur qui peut être transformée pour revenir à l’original en utilisant soit la clé de cryptage, soit une clé de décryptage mathématiquement liée.

Pour être sûre, la clé utilisée pour le décryptage doit être conservée en lieu sûr ou détruite, car toute personne qui possède à la fois cette clé et les mots de passe cryptés sera en mesure de décrypter les mots de passe cryptés à leur valeur d’origine et d’accéder aux comptes qu’ils protègent comme s’ils étaient les utilisateurs légitimes.

Le cryptage n’est pas largement utilisé en raison de cette vulnérabilité potentielle.

Hachage

La deuxième transformation de mot de passe, la plus répandue, est l’application d’une fonction de hachage sécurisée cryptographiquement.

Elle transforme le mot de passe original en un nombre de longueur fixe de telle sorte qu’il n’y a pas moyen d’inverser la transformation. Le seul moyen efficace pour un voleur qui possède le mot de passe haché de déterminer la valeur originale est d’utiliser la même fonction de hachage pour essayer les valeurs de mot de passe possibles une par une jusqu’à ce qu’il en trouve une qui produit la même valeur de hachage.

Potentiellement, il serait nécessaire de les essayer toutes, mais en général, il suffit de tester environ la moitié des valeurs possibles pour trouver le mot de passe qui produit une valeur de hachage donnée.

La longueur du mot de passe détermine le nombre de valeurs possibles. Les recommandations actuelles sont mises à jour pour suivre le rythme de la technologie informatique et garantir que la recherche d’un mot de passe par ces techniques de force brute prendra généralement entre quelques années et l’âge de l’univers ou plus.

Ni le cryptage mot de passe ni le hachage ne font plus qu’imposer un travail et des ressources aux pirates informatiques potentiels. Les utilisateurs doivent faire preuve de prudence et éviter les mots de passe qui sont sûrs d’être découverts rapidement, comme les mots de passe vraiment horribles tels que:

- « password »

- « motdepasse »

- « 123456789 »

Les mots du dictionnaire sont également de mauvais choix : le Larousse contient environ un demi-million de mots et d’orthographes alternatives. Les techniques de craquage modernes et les ressources modestes permettent d’identifier n’importe quel hachage standard de l’un d’entre eux en moins d’une seconde.

Combiner trois ou quatre mots du dictionnaire sans rapport entre eux en une phrase de passe, pour les applications qui le permettent, est bien mieux, tout comme l’utilisation de chaînes de caractères générées aléatoirement d’au moins 12 caractères… Surtout si l’ensemble dans lequel ils sont choisis contient:

- des lettres majuscules

- des minuscules

- des chiffres

- de la ponctuation

→ Mots de passe : protection et gestion

Le cryptage SSL

SSL (Secure Sockets Layer) et son successeur, TLS (Transport Layer Security), sont des protocoles permettant d’établir des liens authentifiés et cryptés entre des ordinateurs en réseau.

Bien que le protocole SSL soit devenu obsolète avec la publication de TLS 1.0 en 1999, il est encore courant de désigner ces technologies connexes par les termes « SSL » ou « SSL/TLS ».

Clés, certificats et poignées de main

SSL/TLS fonctionne en liant les identités d’entités telles que les sites web et les entreprises à des paires de clés cryptographiques via des documents numériques connus sous le nom de certificats X.509.

Chaque paire de clés se compose d’une clé privée et d’une clé publique. La clé privée est sécurisée et la clé publique peut être largement diffusée par le biais d’un certificat.

La relation mathématique particulière entre les clés privée et publique d’une paire signifie qu’il est possible d’utiliser la clé publique pour crypter un message qui ne peut être décrypté qu’avec la clé privée.

De plus, le détenteur de la clé privée peut l’utiliser pour signer d’autres documents numériques (comme des pages web), et toute personne possédant la clé publique peut vérifier cette signature.

- SMS

- Localisation

- Appels

- Messages Tinder

- Messages Whatsapp

- Et j'en passe.

Si le cryptage SSL/TLS lui-même est signé par une autorité de certification (AC) de confiance publique, telle que SSL.com, le certificat sera implicitement reconnu par les logiciels clients tels que les navigateurs web et les systèmes d’exploitation.

Les AC de confiance publique ont été approuvées par les principaux fournisseurs de logiciels pour valider les identités qui seront fiables sur leurs plateformes. Les procédures de validation et d’émission de certificats d’une AC publique sont soumises à des audits réguliers et rigoureux pour maintenir ce statut de confiance.

Grâce à la poignée de main SSL/TLS, les clés privées et publiques peuvent être utilisées avec un certificat de confiance publique pour négocier une session de communication cryptée et authentifiée sur internet, même entre deux parties qui ne se sont jamais rencontrées.

Ce simple fait est le fondement de la navigation sur internet et du commerce électronique sécurisés tels qu’il est connu aujourd’hui.

Toutes les applications de SSL/TLS ne nécessitent pas la confiance du public. Par exemple, une entreprise peut émettre ses propres certificats de confiance privés pour un usage interne.

SSL/TLS et navigation internet sécurisée

L’utilisation la plus courante et la plus connue du SSL/TLS est la navigation internet sécurisée via le protocole HTTPS.

Un site web public HTTPS correctement configuré comprend un certificat SSL/TLS signé par une AC de confiance.

Les utilisateurs qui visitent un site web HTTPS peuvent être assurés de la sécurité suivante :

Authenticité

Le serveur qui présente le certificat est en possession de la clé privée qui correspond à la clé publique du certificat.

Intégrité

Les documents signés par le certificat (par exemple, les pages web) n’ont pas été modifiés en cours de route par une attaque de l’homme du milieu.

Chiffrement

Les communications entre le client et le serveur sont cryptées.

Grâce à ces propriétés, SSL/TLS et HTTPS permettent aux utilisateurs de transmettre en toute sécurité des informations confidentielles telles que:

- des numéros de carte de crédit

- des numéros de sécurité sociale

- des identifiants de connexion sur internet

- s’assurer que le site auquel ils les envoient est authentique

Avec un site web HTTP non sécurisé, ces données sont envoyées sous forme de texte simple, facilement accessible à tout indiscret ayant accès au flux de données.

Qui-plus-est, les utilisateurs de ces sites internet non protégés n’ont aucune assurance de la part d’un tiers de confiance que le site qu’ils visitent est bien celui qu’il prétend être.

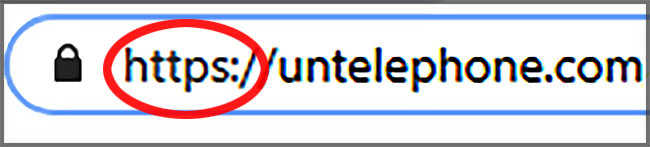

Recherchez les indicateurs suivants dans la barre d’adresse de votre navigateur pour vous assurer qu’un site web que vous visitez est protégé par un certificat SSL/TLS de confiance :

Vous remarquez une icône de cadenas fermé à gauche de l’URL. Selon votre navigateur et le type de certificat installé sur le site web, le cadenas peut être vert et/ou accompagné d’informations d’identification sur l’entreprise qui le gère.

S’il est affiché, le protocole au début de l’URL doit être https://, et non http://. Notez que tous les navigateurs n’affichent pas le protocole. Dans Chrome, cliquez sur l’url comme si vous vouliez la sélectionner : cela affichera le protocole à gauche de l’URL.

Certains navigateurs de bureau modernes alertent les visiteurs des sites internet non sécurisés qui ne disposent pas d’un certificat SSL/TLS (cadenas barré à gauche de l’URL).

Obtention d’un certificat SSL/TLS

La procédure de base pour demander un certificat de site web SSL/TLS de confiance publique est la suivante :

- La personne ou l’organisation qui demande le certificat génère une paire de clés publiques et privées, de préférence sur le serveur à protéger.

- La clé publique, ainsi que le nom de domaine à protéger et les informations organisationnelles concernant l’entreprise qui demande le certificat, sont utilisées pour générer une demande de signature de certificat (CSR).

- La CSR est envoyée à une AC de confiance publique.

- L’autorité de certification valide les informations contenues dans la demande de signature de certificat.

- Elle génère un certificat signé qui peut être installé sur le serveur web du demandeur.

- Les certificats SSL/TLS varient en fonction des méthodes de validation utilisées et du niveau de confiance qu’ils confèrent.

- La validation étendue (EV) offre le niveau de confiance le plus élevé.

Logiciel cryptage

Le cryptage peut contribuer à protéger les informations stockées, reçues et envoyées.

Les informations lisibles sont brouillées grâce à l’utilisation de clés de cryptage, des algorithmes qui peuvent trier ce texte et le ramener à un format lisible.

Aujourd’hui, la norme de cryptage avancée (AES) utilisant des longueurs de clé de 128 et 256 bits, qui succède à la norme DES, est couramment utilisée dans le monde entier.

En l’absence de pratiques de cryptage et de sécurité solides, les entreprises s’exposent:

- non seulement à d’éventuelles cyberattaques

- mais aussi à la perte d’informations sur les entreprises et les clients

- à des amendes pour non-respect des lois, notamment de la HIPAA et de la GDPR

- à des dommages financiers

- à la perte de réputation

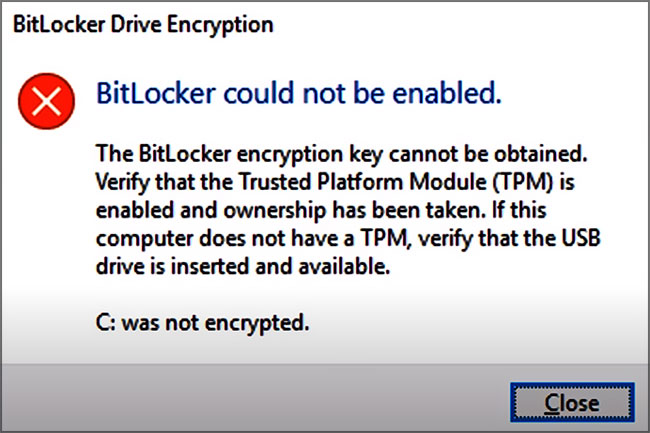

Microsoft BitLocker

BitLocker de Microsoft, disponible sur les éditions professionnelles du système d’exploitation et du logiciel de serveur, est le nom donné à un ensemble d’outils de cryptage fournissant un chiffrement AES 128 bits ou AES 256 bits.

La solution du géant de Redmond est axée sur le chiffrement des lecteurs sur un périphérique prêt à l’emploi. Elle peut aussi être utilisée pour protéger les lecteurs amovibles grâce à BitLocker To Go.

Les clés de récupération peuvent être configurées pour récupérer des données si des problèmes de micrologiciels ou des erreurs empêchent les administrateurs informatiques d’accéder aux lecteurs cryptés.

Un ensemble d’outils d’administration, comprenant des fonctionnalités telles que l’activation du chiffrement de lecteurs complets et d’autres supports, ainsi que la liaison de domaines ou de comptes Microsoft, est inclus.

Les spécifications matérielles du logiciel cryptage BitLocker requièrent une puce TPM (Trusted Platform Module) intégrée et le support de la fonction Modern Standby, deux éléments généralement pris en charge sur les PC Windows modernes.

BitLocker est intégré au système d’exploitation Windows, mais seul un ensemble limité d’outils est inclus avec les éditions « Home ». Les utilisateurs doivent plutôt passer à Windows 10 Pro ou Windows 10 Enterprise pour profiter pleinement du cryptage de Microsoft.

NordLocker

Installation

Pour les utilisateurs de Windows, NordLocker installera la dernière version de la bibliothèque Dokan. Il s’agit d’une interface utilisateur spécifique à Windows permettant la création de systèmes de fichiers virtuels sans pilote au niveau du noyau.

L’assistant d’installation devra ensuite être redémarré pour être terminé. Enregistrez NordLocker dans un dossier de votre choix pour continuer.

Une fois l’installation terminée, vous pouvez lancer l’application immédiatement sur un ordinateur. Vous pouvez également installer cette application sur d’autres ordinateurs pris en charge, ce qui vous permet de crypter et de décrypter vos fichiers en toute simplicité, quel que soit l’endroit où vous vous trouvez.

Comment fonctionne NordLocker

Il vous suffit d’une adresse électronique pour créer un compte NordLocker gratuit. Plus tard, il peut être mis à niveau vers la version Premium à partir de l’application elle-même.

Après avoir créé un compte, n’oubliez pas de vérifier l’adresse électronique avec un code de vérification, sinon l’accès vous sera refusé.

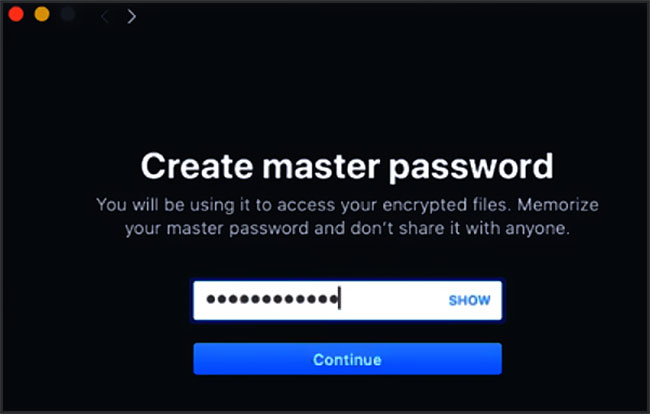

Pour voir la véritable technologie de cryptage NordLocker en action, vous devrez créer un « mot de passe maître » séparé. Il utilise quelque chose appelé « GoCryptFS ». Il s’agit d’un programme de cryptage sûr au niveau du fichier qui permet de crypter chaque fichier séparément dans l’application NordLocker.

Vous pouvez même modifier et éditer ces fichiers en utilisant d’autres applications qui sont montées sur GoCryptFS. Par exemple, vous pouvez modifier et enregistrer toute modification dans un fichier Microsoft Word stocké dans NordLocker. Vous pouvez le faire sans avoir à traiter le fichier original.

En bref, le mot de passe maître contient la clé (littéralement une clé ECC de 256 bits) pour gérer l’accès à vos multiples dossiers et aux fichiers qui y sont stockés.

Que se passe-t-il si vous oubliez le mot de passe maître et que vous n’avez pas sauvegardé la clé de récupération ?

Le principe d’un support de stockage de fichiers E2EE fiable est qu’il ne doit pas y avoir de « portes dérobées » pour y accéder, même pour une personne possédant le compte de l’entreprise.

Cela signifie que vous ne pouvez pas vous permettre d’être négligent en ce qui concerne le mot de passe maître ou la clé de récupération. Enregistrez-le dans un endroit où vous pourrez vous en souvenir facilement.

Cela dit, on peut être déçu par l’absence d’une authentification à deux facteurs ou d’une fonction d’accès biométrique. Cela aurait complété le mot de passe maître, au risque peut-être d’une faiblesse si quelqu’un vole votre appareil.

NordLocker fait également office de stockage cloud

En août 2020, NordLocker a ajouté le stockage en nuage à son logiciel de cryptage.

Son nuage crypté est désormais disponible.

Téléchargez et accédez à vos fichiers à partir de différents appareils. Désormais, vous pouvez crypter autant de données que vous le souhaitez sur votre appareil, car il n’y a plus de limites pour le cryptage des fichiers locaux.

Caractéristiques du stockage crypté Nordlocker

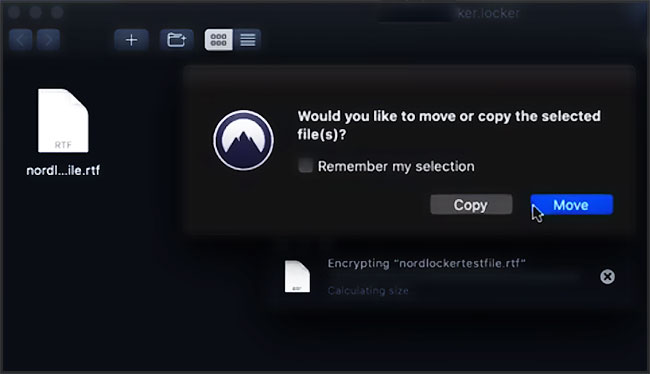

Dès que vous vous connecterez avec votre mot de passe principal, vous serez accueilli par de multiples options. Pour commencer à utiliser ce logiciel cryptage, créez d’abord un dossier vide.

La création d’un dossier ne prend que quelques secondes. Vous pouvez créer et visualiser plusieurs dossier avec le logiciel cryptage NordLocker. Ils seront enregistrés dans des emplacements séparés sur votre PC.

Le tableau de bord de NordLocker est minimal, et j’ai vraiment apprécié le « thème sombre ». C’est plus agréable pour les yeux que certains outils de nuages populaires qui peuvent être plus lumineux que les licornes. Déplacer les fichiers dans cette interface spartiate est un plaisir absolu.

Vous pouvez visualiser les dossiers cryptés sauvegardés dans un emplacement bien défini sur votre PC ou en ligne. Rien d’autre que le mot de passe principal de NordLocker ne décryptera ces fichiers. Cette fonction de confidentialité vaut à elle seule le prix actuel de l’abonnement à NordLocker.

Il existe encore des fonctions plus avancées qui amélioreront grandement votre expérience globale.

Fonctionnalités avancées

Avez-vous beaucoup de données stockées dans OneDrive ? NordLocker vous permet de créer simplement un nouveau dossier à cet endroit et de traiter cet emplacement dans le nuage comme votre disque dur virtuel crypté. N’oubliez pas de « copier » les fichiers et de ne pas les « déplacer » si vous ne voulez pas que les informations soient effacées de votre ordinateur.

De même, NordLocker vous permet de déplacer des fichiers vers un casier sécurisé dans Dropbox. Pour cela, vous devrez connecter les deux comptes, ce qui peut être fait à partir du tableau de bord de NordLocker.

Les données ne peuvent ensuite être décryptées que par vous ou par une personne dont le compte utilisateur a la permission d’accéder à ce dossier spécifique.

Depuis le tableau de bord de NordLocker, vous pouvez donner accès aux dossiers des autres utilisateurs. Une fois qu’ils reçoivent un e-mail, ils devront créer un compte NordLocker pour pouvoir consulter les fichiers. C’est pourquoi le plan de stockage de base gratuit de 2 Go est nécessaire.

NordLocker dispose d’une fonction utile pour rechercher des fichiers sensibles sur votre PC qui doivent être déplacés vers le casier.

Prix et notes finales

Pour un logiciel de cryptage de fichiers aussi utile et sûr, qui est absolument gratuit pour les données jusqu’à 2 Go, les prix son minimaux. Pour l’instant, il vous en coûtera 1,00 $ par mois pour un abonnement annuel.

Vous pouvez stocker autant de données que vous le souhaitez dans le dispositif de cryptage de données illimité. Il est également possible de payer en utilisant une cryptomonnaie.

Le cryptage des fichiers est un moyen sûr de s’assurer que vos données ne tombent pas entre de mauvaises mains. Grâce à la facilité d’utilisation et aux fonctions de confidentialité de NordLocker, vous n’aurez aucun mal à déplacer vos fichiers privés.

Basée au Panama, l’entreprise se situe bien au-delà des « Quatorze yeux« . Le cryptage des fichiers sécurisés côté client couvre toutes les failles de sécurité.

Visitor Rating: 5 Stars