Présentation des malware

Quels sont les types de logiciels malveillants ?

Définition des logiciels malveillants ou malware

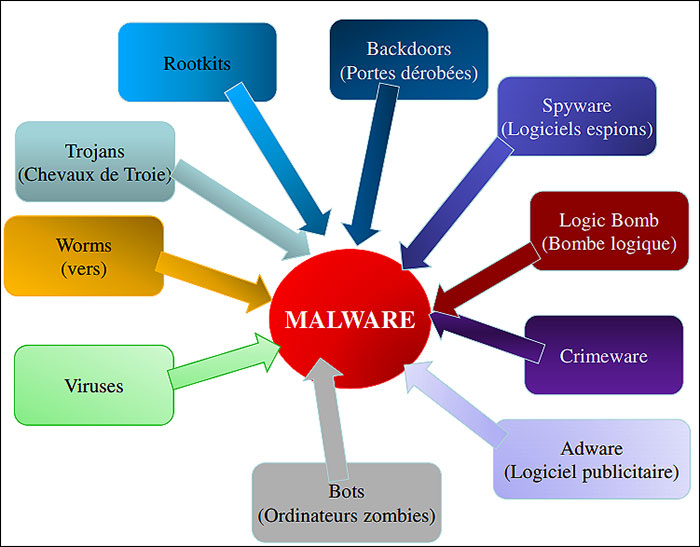

Le terme « malware« , abréviation de « malicious software« , est un terme général désignant :

- les virus

- vers

- chevaux de Troie

- autres programmes informatiques nuisibles que les pirates utilisent pour détruire et accéder à des informations sensibles

Comme le dit Microsoft, le malware est un terme fourre-tout pour désigner tout logiciel conçu pour causer des dommages à un seul ordinateur, serveur ou réseau informatique.

On s’est même demandé un temps s’il n’existait pas des lunettes capables de voir sous les vêtements des filles grâce à un potentiel malware.

En d’autres termes, un logiciel est identifié comme un malware en fonction de son utilisation prévue, plutôt qu’en fonction de la technique ou technologie particulière utilisée pour le construire.

Cela signifie que la question de savoir, par exemple, quelle est la différence entre un logiciel malveillant et un virus passe quelque peu à côté de l’essentiel :

Un virus est un type de logiciel malveillant, donc tous les virus sont des logiciels malveillants (mais tous les logiciels malveillants ne sont pas des virus).

Types de logiciels malveillants

Il existe plusieurs façons de classer les malware. La première consiste à déterminer comment ils se propagent.

Vous avez probablement déjà entendu les mots virus, cheval de Troie et ver utilisés de manière interchangeable, mais ils décrivent 3 façons subtilement différentes dont les logiciels malveillants peuvent infecter les ordinateurs cibles :

- Un ver est un logiciel malveillant autonome qui se reproduit et se propage d’un ordinateur à l’autre.

- Un virus est un morceau de code informatique qui s’insère dans le code d’un autre programme autonome, puis force ce programme à entreprendre une action malveillante et à se propager.

- Un cheval de Troie est un programme qui ne peut pas se reproduire mais qui se fait passer pour ce que l’utilisateur veut et le pousse à l’activer pour qu’il puisse faire ses dégâts et se propager.

➜ Les malwares peuvent également être installés sur un ordinateur « manuellement » par les attaquants eux-mêmes

- soit en obtenant un accès physique à l’ordinateur

- soit en utilisant l’escalade des privilèges pour obtenir un accès d’administrateur à distance

Une autre façon de classer les logiciels malveillants est de les classer en fonction de ce qu’ils font une fois qu’ils ont réussi à infecter les ordinateurs de leurs victimes.

Voir aussi : Qu’est-ce qu’un logiciel espion ?

Les 8 techniques d’attaque utilisées par les malware

Logiciel espion | Les logiciels espions sont définis comme des logiciels malveillants utilisés dans le but de collecter secrètement des données sur un utilisateur sans méfiance. Citons le logiciel Mspy, contrôle parental discret et invisible souvent utilisé pour espionner un téléphone. Il s’agit essentiellement d’espionner votre comportement lorsque vous utilisez votre téléphone (ou ordinateur), ainsi que les données que vous envoyez et recevez, généralement dans le but d’envoyer ces informations à un tiers. |

Keylogger | Un keylogger est un type spécifique de logiciel espion qui enregistre toutes les frappes de clavier qu’un utilisateur effectue – ce qui est très utile pour voler des mots de passe. |

Rootkit | Un rootkit est un programme ou un ensemble d’outils logiciels qui donne à l’auteur un accès à distance et le contrôle d’un ordinateur ou d’un autre système. Il tire son nom du fait qu’il s’agit d’un ensemble d’outils qui (généralement de manière illicite) obtiennent un accès root sur le système cible, et utilisent ce pouvoir pour dissimuler leur présence. Pour rappel, un accès root est le contrôle de niveau administrateur. Notez que certains logiciels de surveillance peuvent espionner un iPhone sans le jailbreaker (comment mettre un mouchard dans un iPhone) |

Logiciel publicitaire | Les logiciels publicitaires sont des logiciels malveillants qui obligent votre navigateur à rediriger vers des publicités sur le web, qui cherchent souvent elles-mêmes à télécharger d’autres logiciels encore plus malveillants. Les logiciels publicitaires se greffent souvent sur des programmes « gratuits » séduisants comme les jeux ou les extensions de navigateur. |

Logiciel de rançon | Les logiciels de rançon sont un type de logiciels malveillants qui cryptent les fichiers de votre disque dur et exigent un paiement, généralement en Bitcoin, en échange de la clé de décryptage. Plusieurs épidémies de logiciels malveillants très médiatisées de ces dernières années, comme Petya, sont des demandes de rançon. Sans la clé de décryptage, il est mathématiquement impossible pour les victimes de retrouver l’accès à leurs fichiers. Il prétend avoir pris le contrôle de votre ordinateur et demande une rançon, mais en réalité il utilise des astuces comme les boucles de redirection de navigateur pour donner l’impression qu’il a fait plus de dégâts qu’il n’en a réellement fait, et contrairement aux logiciels de rançon, il peut être relativement facilement désactivé. |

Cryptojacking | Le cryptojacking est un autre moyen pour les attaquants de vous forcer à leur fournir des bitcoins, sauf que cela fonctionne sans que vous le sachiez nécessairement. Le logiciel malveillant de crypto mining infecte votre ordinateur et utilise les cycles de votre processeur pour extraire des bitcoins au profit de votre agresseur. Le logiciel d’extraction peut fonctionner en arrière-plan sur votre système d’exploitation ou même sous forme de JavaScript dans une fenêtre de navigateur. |

Malvertising | Le malvertising est l’utilisation de publicités légitimes ou de réseaux publicitaires pour diffuser secrètement des logiciels malveillants sur les ordinateurs d’utilisateurs peu méfiants. Par exemple, un cybercriminel peut payer pour placer une annonce sur un site web légitime. Lorsqu’un utilisateur clique sur l’annonce, le code contenu dans l’annonce le redirige vers un site web malveillant ou installe un logiciel malveillant sur son ordinateur. Dans certains cas, le logiciel malveillant intégré dans une publicité peut s’exécuter automatiquement sans aucune action de la part de l’utilisateur, une technique appelée « téléchargement furtif« . |

Les vecteurs d’infection des malware

Tout logiciel malveillant spécifique possède à la fois un moyen d’infection et une catégorie comportementale.

Un logiciel malveillant particulier peut avoir différentes formes avec différents vecteurs d’attaque : par exemple, le logiciel malveillant bancaire Emotet a été repéré dans la nature comme étant à la fois un cheval de Troie et un ver.

Un coup d’œil sur les 10 principaux malwares du Center for Internet Security pour juin 2018 vous donnera une bonne idée des types de malwares qui existent.

Le vecteur d’infection de loin le plus courant est le spam

Le spam pousse les utilisateurs à activer le logiciel malveillant, de type cheval de Troie.

- WannaCry

- Emotet

- NanoCore

- Gh0st

Ce sont des exemples de chevaux de Troie d’accès à distance ou RAT : essentiellement des rootkits qui se propagent comme des chevaux de Troie.

Les logiciels malveillants de cryptocommunication comme CoinMiner complètent la liste.

⇒ Identifier les « stalkerwares » qui harcèlent vos appareils

Comment prévenir et détruire les malware

Moyen de détection | Explication |

|---|---|

| Signature numérique | Se fie à des marqueurs déjà connus pour débusquer des comportements équivoques. Réactif, cette signature ne prévient pas les cyberattaques en cours. |

| Analyse de fichier statique | Scrute le code d’un fichier sans le lancer. Une méthode inaugurale, mais d’autres tactiques sont nécessaires pour démasquer des menaces plus sournoises. |

| Analyse dynamique de malwares | Exécute du code suspect dans un sas sécurisé, offrant un observatoire sûr pour les experts. |

| Surveillance dynamique des opérations sur fichiers | Repère des signaux de falsification ou corruption via des outils comme le suivi d’intégrité de fichier. |

| Liste noire d’extensions | Classement des extensions de fichiers jugées malicieuses pour éviter les téléchargements risqués. |

| Liste blanche d’applications | Contrôle strict des applications utilisées en entreprise, offrant une barrière efficace mais rigide. |

| Leurre maliciel | Imitation d’une application pour attirer et démasquer des cyberattaques dans un milieu contrôlé. |

| Somme de contrôle | Validation de l’intégrité d’un ensemble de données, toutefois non infaillible contre les altérations. |

| Entropie de fichier | Examine les mutations des fichiers pour identifier les malwares évolutifs. |

| Analyse comportementale ML | Employant des algorithmes d’apprentissage, cette technique anticipe le comportement malicieux. |

⇒ A noter

Un VPN, ou réseau privé virtuel, chiffre tout le trafic internet d’un appareil et l’achemine ensuite par un serveur intermédiaire situé à l’endroit choisi par l’utilisateur.

Le résultat final est que l’adresse IP de l’appareil est masquée et que des tiers (y compris les fournisseurs d’accès) ne peuvent pas surveiller le trafic. Personnellement j’utilise NordVPN parce qu’il est no-log (sans enregistrer aucun historique).

⇒ Lien vers le VPN

Comment prévenir les malware

Le spam et le courrier électronique de phishing sont le principal vecteur par lequel les logiciels malveillants infectent les ordinateurs.

La meilleure façon de prévenir les malware est de s’assurer que vos systèmes de courrier électronique sont bien verrouillés et que vos utilisateurs savent comment repérer le danger.

- Vérifiez soigneusement les documents joints

- Limitez les comportements potentiellement dangereux des utilisateurs

- Familiarisez ces derniers avec les escroqueries de phishing les plus courantes afin qu’ils puissent faire preuve de bon sens

- Maintenez vos systèmes à jour et en les patchant

- Dressez un inventaire du matériel pour savoir ce que vous devez protéger

- Effectuez des évaluations continues de la vulnérabilité de votre infrastructure

- Pour les attaques par logiciels rançonnés, faîtes des sauvegardes de vos fichiers, en vous assurant que vous n’aurez jamais besoin de payer une rançon pour les récupérer si votre disque dur est chiffré.

Protection contre les logiciels malveillants

Le logiciel antivirus est le produit le plus connu dans la catégorie des produits de protection contre les logiciels malveillants.

Bien que le mot « virus » soit dans le nom, la plupart des offres prennent toutes les formes de malware.

Bien que les professionnels de la sécurité haut de gamme le considèrent comme obsolète, l’antivirus reste l’épine dorsale de la défense de base contre les logiciels malveillants.

Les meilleurs logiciels antivirus actuels sont ceux des fournisseurs suivants :

- Kaspersky Lab

- Symantec

- Trend Micro

En ce qui concerne les réseaux d’entreprise plus avancés, les offres de sécurité des points d’accès offrent une défense en profondeur contre les logiciels malveillants.

- Elles offrent la détection des logiciels malveillants basée sur les signatures

- un anti-logiciel espion

- un pare-feu personnel

- un contrôle des applications

- d’autres styles de prévention des intrusions sur l’hôte

Comment détecter les logiciels malveillants

Il est tout à fait possible (et peut-être même probable) que votre système soit infecté par un logiciel malveillant à un moment donné, malgré tous vos efforts. Comment pouvez-vous en être sûr ?

Au niveau de l’entreprise, il existe des outils de visibilité avancés que vous pouvez utiliser pour voir ce qui se passe dans vos réseaux et détecter les infections par des malware.

La plupart des malware utilisent le réseau pour se propager ou renvoyer des informations à leurs contrôleurs, de sorte que le trafic réseau contient des signaux d’infection de logiciels malveillants que vous pourriez sinon manquer.

![]()

Il existe une large gamme d’outils de surveillance des réseaux

Leurs prix varient de quelques euros à quelques milliers.

Il existe également des outils SIEM, qui ont évolué à partir des programmes de gestion des journaux. Ces outils analysent les journaux de divers ordinateurs et appareils de votre infrastructure à la recherche de signes de problèmes, y compris l’infection par des malware.

Les fournisseurs de SIEM vont des grands noms de l’industrie comme IBM et HP Enterprise aux petits spécialistes comme Splunk et Alien Vault.

Suppression des logiciels malveillants

- SMS

- Localisation

- Appels

- Messages Tinder

- Messages Whatsapp

- Et j'en passe.

Comment supprimer les logiciels malveillants une fois que vous êtes infecté ?

La suppression des logiciels malveillants est une activité délicate, et la méthode peut varier selon le type de logiciel auquel vous avez affaire.

A lire : Comment neutraliser MSpy sur un téléphone Android ?

Exemples de logiciels malveillants

Il existe une longue histoire de logiciels malveillants qui remonte aux disquettes infectées échangées par les amateurs d’Apple II dans les années 1980 et au ver Morris qui s’est répandu sur les machines Unix en 1988.

Parmi les autres attaques de logiciels malveillants très médiatisées, on peut citer :

- ILOVEYOU, un ver qui s’est répandu comme une traînée de poudre en 2000 et a causé plus de 15 milliards de dollars de dégâts.

- SQL Slammer, qui a fait cesser le trafic internet dans les minutes qui ont suivi sa première diffusion rapide en 2003.

- Conficker, un ver qui a exploité des failles non corrigées dans Windows et a utilisé divers vecteurs d’attaque – de l’injection de code malveillant au phishing de courriels – pour finalement craquer les mots de passe et détourner les appareils Windows vers un botnet.

- Zeus, un cheval de Troie enregistreur de frappe de la fin des années 2000 qui visait les informations bancaires.

- CryptoLocker, la première attaque généralisée de logiciel contre rançon, dont le code est sans cesse réutilisé dans des projets de logiciels malveillants similaires.

- Stuxnet, un ver extrêmement sophistiqué qui a infecté des ordinateurs dans le monde entier mais n’a fait de réels dégâts qu’à un seul endroit : l’installation nucléaire iranienne de Natanz, où il a détruit des centrifugeuses enrichissant l’uranium, la mission pour laquelle il a été construit par les services de renseignements américains et israéliens.

Lire notre article sur comment supprimer un logiciel espion ?

Tendances actuelles en matière de logiciels malveillants

Les cybercriminels ciblent ce qui rapporte de l’argent

Ils cibleront les victimes en fonction de la probabilité de réussite de la diffusion de leurs logiciels malveillants et de l’importance des gains potentiels.

Si vous observez les tendances des logiciels malveillants au cours des dernières années, vous constaterez une certaine fluctuation en termes de popularité de certains types de logiciels malveillants et de victimes les plus courantes, le tout en fonction de ce que les criminels pensent être le plus rentable.

De récents rapports de recherche indiquent des changements intéressants dans les tactiques et les cibles des logiciels malveillants.

- Les cryptominers, qui avaient dépassé les rançons en tant que type de malware le plus courant, perdent de leur popularité en raison de la baisse des valeurs des cryptocurrences.

- Les rançonnements sont de plus en plus ciblés, s’éloignant d’une approche de type « shotgun » .

Les attaques de logiciels malveillants sur les entreprises augmentent

Les entreprises ont constaté une augmentation de 79 % du nombre de logiciels malveillants qu’elles ont traités en 2019 par rapport à 2018 (source).

Nous avons observé que les cybercriminels ont tendance à s’éloigner des consommateurs et à s’en prendre aux entreprises.

Souvent, ils utilisent des logiciels malveillants plus anciens, axés sur les consommateurs, qui ont été « transformés en armes » pour devenir une menace plus importante et plus polyvalente pour les entreprises.

➜ Citons Emotet comme l’un des plus importants

C’est un vilain petit cheval de Troie voleur d’informations qui installe également des logiciels malveillants supplémentaires, se propage latéralement et agit comme son propre expéditeur de spam.

Une fois qu’il infecte un système, il commence à envoyer des courriels et tente d’infecter d’autres personnes.

Emotet existe depuis 2014 et vise principalement les consommateurs. À l’origine, il a infecté un ordinateur à la recherche des informations financières ou de cartes de crédit pour les voler. Il est de retour en 2021, 2022, 2023, et reste encore présent aujourd’hui.

Depuis, il s’est enrichi de nouvelles fonctionnalités inspirées ou empruntées à d’autres logiciels malveillants à succès comme Wannacry ou EternalBlue.

Maintenant, il est devenu beaucoup plus modulaire et nous voyons qu’il peut utiliser ces exploits pour traverser un réseau d’entreprise alors qu’auparavant, ils étaient limités à un seul point d’extrémité.

⇒ Comment les logiciels espions s’y prennent pour hacker Snapchat ?

Le mouvement latéral des logiciels malveillants est en augmentation

Près de 60 % des attaques de logiciels malveillants sur les entreprises sont désormais conçues pour se déplacer latéralement à travers un réseau.

L’une des raisons de la recrudescence des attaques de logiciels malveillants contre les entreprises pourrait être le règlement général sur la protection des données (RPDP) de l’Union Européenne.

Il est possible que les attaquants aient intensifié les attaques contre les entreprises en pensant qu’il serait plus difficile de voler des données personnelles et autres après l’entrée en vigueur du règlement.

Cela, combiné à la baisse des valeurs de cryptologie et au renforcement des défenses contre les logiciels de rançon, a poussé les attaquants à se tourner vers ce qui fonctionnait dans le passé.

Ils reviennent toujours à ce qui fonctionne. La cybercriminalité est cyclique. Elle revient toujours.

NordVPN est un des fournisseurs de VPN majeurs. Il offre un accès illimité à plus de 5 000 serveurs dans le monde entier, ainsi qu’un doublement du chiffrement pour les communications et le surfs les plus sensibles. NordVPN propose de nombreuses fonctionnalités avancées telles que :

Cela vous permettra de dépasser les restrictions des FAI ainsi que les problèmes d’adresses IP interdites. En outre, il dispose de fonctions intégrées de blocage des logiciels malveillants et des publicités. |

Obtenir un accès à NordVPN |

Les attaques de cryptomining déclinent

La cryptographie a été délaissée depuis 2018 en grande partie en raison de la baisse des valeurs de la cryptographie.

Au lieu de cela, les cybercriminels se tournent vers des logiciels malveillants comme Emotet pour faire des profits.

Dans l’ensemble, il semble que les criminels soient parvenus à un consensus sur le fait qu’il est parfois préférable de voler que d’extraire des informations.

Les rançons sont de plus en plus ciblées

Les petites et moyennes entreprises (PME) deviennent des cibles de plus en plus populaires.

Attribuons ce phénomène à la probabilité d’être payé pour des attaques de logiciels rançonnés : Les PME n’ont souvent pas les moyens de se permettre des temps d’arrêt et considèrent le paiement d’une rançon comme le moyen le plus rapide de se rétablir.

Elles sont également souvent des cibles plus faciles que les grandes entreprises.

- Les détections de rançon ont en fait diminué de 25 % dans le monde entier

- Mais parallèlement, les détections de rançon dans les entreprises ont augmenté de 25 %

Les secteurs les plus souvent visés sont :

- le conseil

- l’éducation

- l’industrie

- le commerce de détail

Les criminels se concentrent sur ces industries en raison de l’opportunité et de la probabilité que des rançons soient payées.