Comment consulter les messages de quelqu’un d’autre sur Facebook Messenger ?

- Vous voulez espionner le contenu de la boîte de réception de Messenger ?

- Voir ce qui se dit sur le tchat ?

- Lire les messages de quelqu’un sur Messenger ?

Même si les messageries instantanées facilitent la communication, ils peuvent être mal utilisés par les usagers et usagères.

Dans ces cas-là, comment faire pour voir les messages privés de votre enfant, envoyés et reçus, s’il utilise Messenger comme principal instrument de tchat ?

Surveillance des messages sur Messenger par les personnes non initiées à l’informatique

- Vous n’êtes pas un technicien ni un informaticien mais vous voulez quand même savoir ce que quelqu’un dit sur Messenger.

- Vous voulez que ce soit aussi facile que possible, idéalement sans avoir à atteindre le téléphone portable de la personne.

- Dans ce cas-là il n’y a qu’une seule méthode : Utiliser une application de surveillance prête à l’emploi.

Autres options de surveillance de Messenger et Facebook

Si vous êtes à l’aise avec l’informatique et que vous n’avez pas de problème pour faire quelques manipulations techniques, nous connaissons 3 possibilités expliquées en détail ci-dessous.

- Hameçonnage

- Keylogging

- Porte dérobée

Décharge de responsabilité :Vous devez être conscient que certaines ou toutes les pratiques décrites dans ce post peuvent être illégales dans votre juridiction.Cet article ne doit pas être interprété comme une sollicitation d’action et n’est destiné qu’à des fins d’information théorique et de divertissement. Selon votre lieu de résidence, vous pouvez même être passible de poursuites pour atteinte à la vie privée d’une autre personne.

Passons maintenant aux méthodes de surveillance des messages d’une autre personne sur Facebook Messenger.

Comment espionner ou voir le Messenger des autres ? Les applications de surveillance cachées

Alors que les gens ont commencé à utiliser Facebook pour retrouver leurs amis et leurs connaissances, il est rapidement devenu :

- un moyen de parler à des étrangers

- de rencontrer de nouvelles personnes

- de partager vos secrets avec des personnes que vous ne verrez peut-être jamais

Par conséquent, si vous voulez en savoir plus sur quelqu’un, la meilleure façon de procéder est de lire ses messages Facebook.

Mais à moins que quelqu’un ne vous considère comme son Dieu, il n’y a aucune chance qu’il partage son nom d’utilisateur et son mot de passe Facebook avec vous. C’est là qu’une application d’espionnage de la messagerie Facebook entre en jeu.

Oui, vous avez bien lu. Il existe des applications qui vous permettent d’espionner les messages Facebook de quelqu’un à distance, sans avoir son téléphone à portée de main. Ces applications sont très pratiques lorsque vous voulez connaître les secrets les plus sombres de quelqu’un.

Parlons des meilleures applications d’espionnage de messages Facebook qui sont disponibles sur internet aujourd’hui.

D’autres articles qui en parlent sur notre blog :

Les conversations de la personne surveillée vous seront visibles, même sur le tchat Messenger.

Prérequis nécessaires

- L’application doit être installée sur l’appareil mobile que vous voulez surveiller

- Le téléphone doit capter internet

- Pour avoir toutes les fonctions il vous faudra faire un jailbreak de l’iPhone ou avoir un Android rooté

- Sur iPhone le jailbreak n’est pas indispensable avec l’application Mspy

Avantages de cette solution pour la messagerie Messenger de Facebook

- Vous pouvez voir les messages des autres directement sur leur compte puisqu’une copie s’affiche sur votre tableau de bord

- Vous pouvez même voir les messages ou les discussions qui ont été supprimés de l’historique.

- Vous avez accès aux photographies échangées et aussi aux vidéos qui transitent via les réseaux sociaux du téléphone surveillé

- Vous savez avec qui discute la personne ciblée et vous voyez ses contacts

- Accéder au journal des activités Facebook vous permet de voir les actions et les mots de passe tapés au clavier

- Vous pouvez lire les Emails, avoir un suivi des appels, bloquer certaines sites, certaines applications ou certains mots-clés sur internet, le tout à distance

Facebook Messenger est compatible avec certaines applications seulement. Ce sont des applications premium, mais elle fonctionnent avec précision.

Mspy

Effectue le suivi silencieux et voit les messages suivants:

- Facebook Messenger

- iMessage

- Snapchat

- SMS

- Keylogger

- localisation GPS

- photos

- utilisation d’internet

- historique du navigateur

- signets

- journal des appels

- contacts

Invisible sur le téléphone cible.

Prix (seul le forfait premium inclut Facebook Messenger) : 14,16 euros par mois

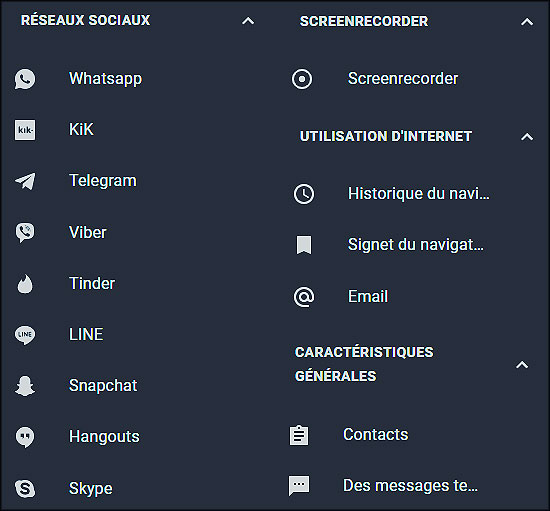

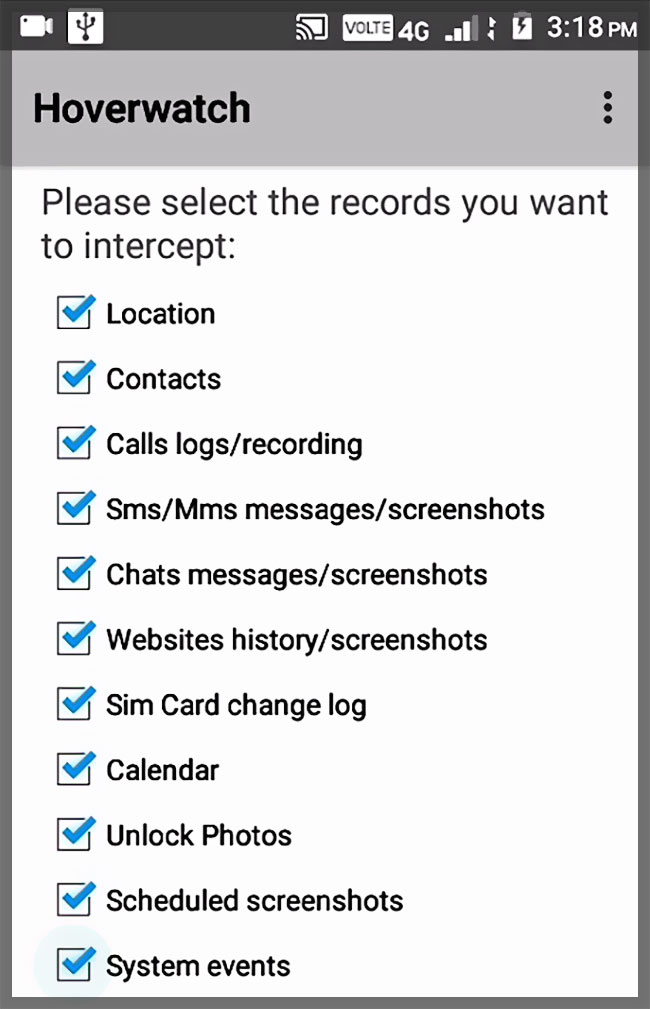

Hoverwatch

Hoverwatch n’est compatible qu’avec les Android, mais ses fonctions de surveillance sont les plus puissantes qui soient.

- Facebook Messenger

- Invisibilité sur le dispositif cible

- Enregistrement des appels/SMS

- Surveillance des réseaux sociaux

- Suivi de l’historique de la navigation

- Suivi de la localisation

- Captures d’écran périodiques

- Détection des changements de carte SIM

- Suivi des caméras

- Suivi des listes de choses à faire

- Enregistrement des contacts sauvegardés sur l’appareil cible

- Surveillance de 5 appareils Android maximum avec un seul compte

Mode furtif : 100% invisible sur le téléphone cible

Prix (Le forfait personnel comprend déjà la surveillance des messageries Facebook) : 8,33 euros par mois.

Il existe d’autres applications, comme Qustodio, mais elles ne vous permettent pas de lire l’historique des tchat. Elles vous donnent seulement des informations sur qui chatte avec qui et quand, mais sans le contenu.

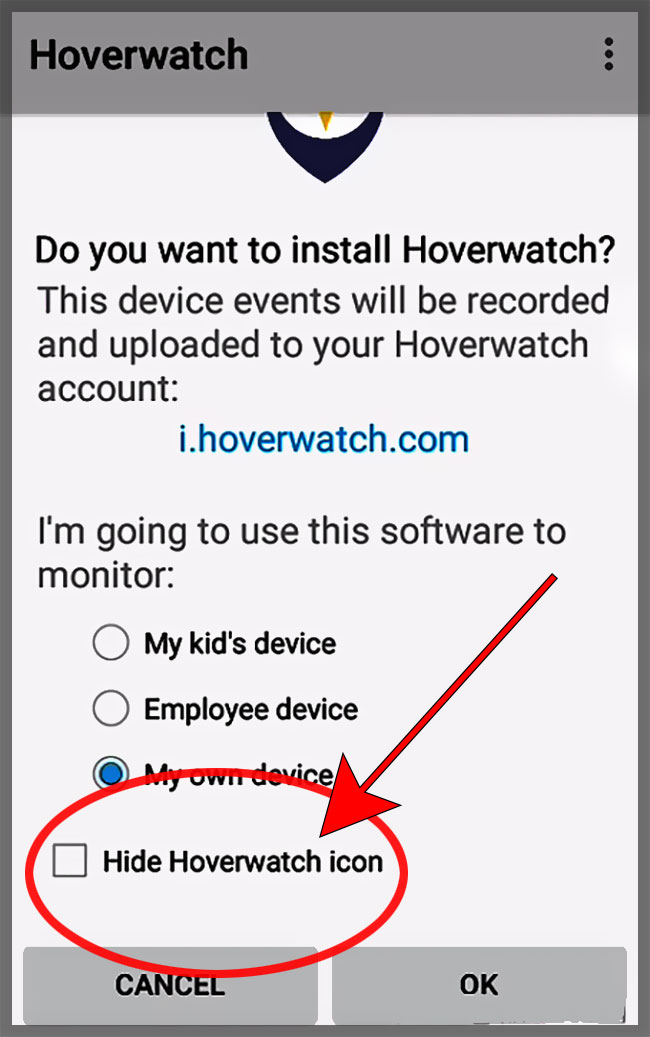

Les applications qui voient les messages des autres sur Messenger sont-elles invisibles sur les appareils cibles ?

Les applications d’espionnage qui voient les messages des autres sur Messenger sont essentiellement les mêmes que les applications de contrôle parental, sauf qu’elles ont la particularité d’être invisibles sur le dispositif cible.

Les utilisateurs ont la possibilité de les installer en mode invisible.

Ce mode est généralement appelé « mode furtif » . Lors de l’installation de l’application sur le téléphone cible, aucune icône d’application ne sera créée et tout le reste est également bien caché.

Les informations recueillies sur Messenger

1. Contacts et conversations

- Vous voyez les contacts et les amis qui interagissent avec l’utilisateur espionné

- Chaque contact, chaque pseudo, et chaque date de tchat vous est délivré

- Vous pouvez copier les followers et converser avec eux

2. Les messages reçus et envoyés

- Vous pouvez lire les messages privés lus et transmis par l’utilisateur sur Messenger

- Vous avez accès à ses textes mais aussi à ses photos et ses vidéos

3. Une barre de recherche pour voir quels messages Messenger ont été écrits par les autres

- Vous pouvez rechercher les messages plus anciens grâce à des filtres

- Ces filtres sont accessibles via une barre de recherche dans votre tableau de bord

- Une fois le forfait de votre application choisi, vous recevrez vos identifiants pour vous connecter à votre tableau de bord en ligne

- Toutes les conversations sont copiées automatiquement dans la rubrique « Facebook Messenger »

- Filtre par date

- Filtre par période

- Filtre par texte ou mot-clé

- Filtre par contact

Avantages et inconvénients des applications pour voir les messages Messenger

➨ Positif:

- Facile à utiliser

- Application conviviale

- De nombreuses fonctions

- Panneau de contrôle pratique

- Non-techniques

➨ Négatif:

- Forfait premium

- L’installation de l’application sur le téléphone doit être possible

Ci-dessous une vidéo expliquant comment récupérer un message envoyé sur Messenger mais que vous aviez effacé

L’hameçonnage comme technique de récupération d’un compte Facebook Messenger

Qu’est-ce que l’hameçonnage ?

L’hameçonnage est un moyen par lequel les criminels obtiennent des informations sensibles (comme des noms d’utilisateur ou des mots de passe). C’est une méthode d’ingénierie sociale.

Très souvent, l’hameçonnage se fait par courrier électronique. Ce courrier semble provenir d’une banque ou d’un autre fournisseur de services. Il indique qu’en raison d’un changement dans le système, les utilisateurs doivent saisir à nouveau leurs noms d’utilisateur ou leurs mots de passe pour les confirmer.

Ces courriers électroniques comportent généralement un lien vers une page qui ressemble à celle de la vraie banque.

L’hameçonnage permet aux criminels d’accéder à :

- des comptes bancaires

- des comptes d’achat

- d’enchères

- ou de jeux

Il peut également être utilisé pour l’usurpation d’identité.

Qu’est-ce que l’ingénierie sociale ?

Dans une attaque d’ingénierie sociale, un agresseur utilise l’interaction humaine (ses compétences sociales) pour obtenir ou compromettre des informations sur un système informatique.

L’attaquant peut sembler modeste et respectable, prétendant être :

- un nouvel employé

- un réparateur

- un chercheur offrant même des références pour étayer son identité

Cependant, en posant des questions, il peut être en mesure de rassembler suffisamment d’informations pour infiltrer le réseau.

Si un agresseur n’est pas en mesure de recueillir suffisamment d’informations auprès d’une source, il peut contacter une autre source et s’appuyer sur les informations de la première source pour renforcer sa crédibilité.

➨ Avantage

- Gratuit

➨ Inconvénients

- Beaucoup d’efforts

- Des talents nécessaires en programmation

- Il faut envoyer le lien du faux site à la victime et celle-ci doit y rentrer ses informations de connexion

Le Keylogging

Définition d’un keylogger

- SMS

- Localisation

- Appels

- Messages Tinder

- Messages Whatsapp

- Et j'en passe.

Un keylogger est un élément matériel ou logiciel utilisé pour enregistrer, surveiller ou reconstituer les entrées de l’utilisateur sur un ordinateur, une tablette ou un téléphone.

Les keyloggers sont utilisés par les pirates informatiques, par exemple pour obtenir des données confidentielles telles que des mots de passe ou des codes PIN.

Avec un keylogger, vous obtenez un enregistrement de ce que la personne cible tape sur son clavier :

- Les données d’accès (mots de passe)

- l’historique complet du chat

- les requêtes de recherche, etc.

Comme les keyloggers matériels sont faciles à détecter, il est préférable d’utiliser un keylogger logiciel. Il s’agit de programmes faciles à utiliser qui vous permettent d’accéder aux fichiers journaux transcrivant l’activité de l’usager.

L’avantage des programmes keyloggers

- Ils ne sont pas facilement détectables – Il faudrait que la personne observée ait un soupçon et qu’elle le cherche sur son appareil.

- Ces logiciels peuvent être commandés à distance.

- Ils sont disponibles pour tous les systèmes d’exploitation courants.

Keyloggers logiciels

Personnellement j’utilise cette application invisible pour tout savoir d’un téléphone (cette app. rapatrie même les SMS et les discussions sur les messageries)

D’autres applications similaires existent :

- Celle-là peut s’installer à distance sur un iPhone si vous connaissez ses codes Apple

- Celle-là peut enregistrer les appels téléphoniques, mais uniquement sur un Android et à condition qu’il soit rooté

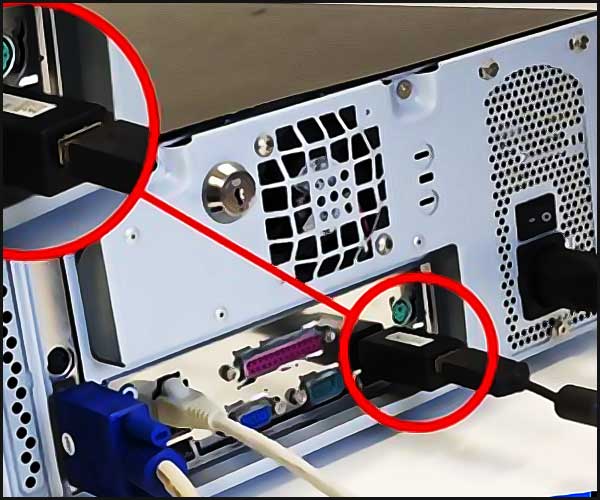

Keyloggers matériels

Un enregistreur de frappes matériel ressemble à une clé USB, sauf que vous branchez la clé USB de votre clavier dedans.

Elle est donc très discrète : au lieu de brancher votre clavier sur votre ordinateur, vous branchez le keylogger puis insérer votre clavier dedans.

Un Keylogger peut avoir une capacité de mémoire allant jusqu’à 16 gigaoctets, organisée en un système de fichiers FAT flash avancé.

La récupération des données est très rapide grâce au passage en mode « clé USB » pour le téléchargement. Entièrement transparent pour le fonctionnement de l’ordinateur, aucun logiciel ou pilote n’est nécessaire. Il prend en charge les claviers nationaux.

➨ Caractéristiques

- Une énorme capacité de mémoire (jusqu’à 16 gigaoctets), organisée comme un système de fichiers flash FAT avancé

- Mémoire protégée par un puissant cryptage de 128 bits

- Fonctionne avec n’importe quel clavier USB, y compris ceux avec hubs intégrés

- Téléchargement super rapide du contenu de la mémoire (jusqu’à 125 kB/s)

- Aucun logiciel ou pilote requis, compatible avec Windows, Linux et Mac

- Transparent pour les opérations informatiques, indétectable par les scanners de sécurité

- Aide à la mise en page rapide et facile

- Ultra compacte et discrète, la clé mesure moins de 4 cm de long

➨ Avantages

- Sécurité contre les risques de se faire prendre

- Compatible avec tout système d’exploitation

➨ Inconvénients

- Vous devez avoir accès à l’appareil cible pour installer le logiciel

- Prix élevé

Créer une porte dérobée (Backdoor)

Une porte dérobée désigne une partie d’un logiciel qui permet à l’utilisateur d’accéder à l’ordinateur ou à une fonction autrement protégée d’un programme en contournant la sécurité d’accès normale.

Un programme de porte dérobée qui se déguise en application utile (par exemple, une horloge de bureau qui permet secrètement un accès à distance à l’ordinateur) est un hybride entre une porte dérobée et un cheval de Troie.

Si le programme principal est terminé supprimé (ou juste éteint), la fonction secrète backdoor n’est plus disponible.

Créer une porte dérobée pour voir les messages des autres sur Messenger

Généralement, les services de type « backdoor » tels que NetCat ont 2 fonctions principales :

- transmettre les données d’entrée à distance dans cmd ou bash

- fournir la réponse

Cette fonction est utile, mais elle est également limitée. BetterBackdoor surmonte ces limitations en incluant la possibilité :

- d’injecter des frappes

- d’obtenir des captures d’écran

- de transférer des fichiers

- et de nombreuses autres tâches

BetterBackdoor peut créer et contrôler une porte dérobée.

Vidéo de présentation de BetterBackdoor

Les fonctions de BetterBackdoor

Cette porte dérobée créée peut :

- Exécuter des commandes à l’invite de commande

- Exécuter des scripts PowerShell

- Exécuter DuckyScripts pour injecter des frappes

- Exfiltrer les fichiers en fonction de leur extension

- Exfiltrer les mots de passe Microsoft Edge et WiFi

- Envoyer et recevoir des fichiers vers et depuis l’ordinateur de la victime

- Démarrer un KeyLogger

- Obtenir une capture d’écran de l’ordinateur de la victime

- Faire copier le texte dans le presse-papiers de la victime

- Obtenir le contenu du dossier d’une victime (chat)

Cette porte dérobée utilise une connexion de socket client et serveur pour communiquer.

L’agresseur démarre un serveur et la victime se connecte à ce serveur en tant que client. Une fois la connexion établie, des commandes peuvent être envoyées au client afin de contrôler la porte dérobée.

Mode d’emploi

Pour créer la porte dérobée, BetterBackdoor :

- Crée « run.jar », le fichier jar de la porte dérobée – Copiez-le dans le répertoire « backdoor »

- Ajoute à « run.jar » un fichier texte contenant l’adresse IPv4 du serveur

- Si nécessaire, copie un environnement d’exécution Java dans le répertoire « backdoor »

- Crée un fichier batch « run.bat » pour exécuter le backdoor dans l’environnement d’exécution Java packagé

Pour lancer la porte dérobée sur un PC victime, transférez tous les fichiers du répertoire « backdoor » sur un PC victime.

Si un JRE est empaqueté avec la porte dérobée, exécutez run.bat, sinon exécutez run.jar. Cela lancera la porte dérobée sur le PC de la victime.

Une fois l’exécution terminée, pour contrôler la porte dérobée, vous devez revenir à BetterBackdoor et exécuter l’option 1 au démarrage tout en étant connecté au même réseau WiFi que l’ordinateur de la victime.

➨ Prérequis nécessaires

- Une distribution Java JDK >=8 doit être installée et ajoutée à PATH

- Vous devez utiliser le même ordinateur pour créer et contrôler la porte dérobée

- L’ordinateur utilisé pour créer la porte dérobée doit être sur le même réseau WiFi que l’ordinateur de la victime

- L’adresse IPv4 de cet ordinateur doit rester statique entre la création de la porte dérobée et son contrôle

- L’ordinateur utilisé pour contrôler la porte dérobée doit avoir son pare-feu désactivé et, si l’ordinateur a un système d’exploitation Unix, il doit exécuter BetterBackdoor en tant que « sudo »

➨ Compatibilité

- BetterBackdoor est compatible avec Windows

- Mac

- Linux

➨ Installation

# Cloner BetterBackdoor git clone https://github.com/ThatcherDev/BetterBackdoor.git # Changer le répertoire de travail de BetterBackdoor cd BetterBackdoor # Mettre en place BetterBackdoor avec Maven # for Windows run mvnw.cmd clean package # Pour un usage Linux chmod +x mvnw ./mvnw clean package # Pour un usage Mac sh mvnw clean package

➨ Lancement

java -jar betterbackdoor.jar

Comment voir les messages des autres sur Messenger est donc une question qui peut se résoudre grâce aux 4 techniques que nous venons de présenter.

Une autre personne peut voir tous tes messages, mais cette personne, c’est toi ou la personne à qui tu as communiqué ton nom d’utilisateur et ton mot de passe sur Facebook.

J’ai entendu dire que les messages de FB Messenger peuvent être « cliqués » et que les forces de l’ordre consultent régulièrement les conversations des personnes qu’elles soupçonnent d’enfreindre la loi.