Lorsqu’on parle de cybersécurité, les termes « Red Team » et « Blue Team » sont souvent mentionnés.

Les concepts RED TEAM et BLUE TEAM sont plus que des références à des techniques de l’armée. En fait, ces équipes jouent un rôle important dans la défense contre les cyber-attaques avancées qui menacent les communications d’entreprise, les données sensibles des clients ou les secrets commerciaux.

Le vocabulaire guerrier propre à l’armée fait son entrée dans des secteurs civils tels que les agences gouvernementales et le monde des entreprises. La stratégie de l’équipe rouge et de l’équipe bleue a émergé de l’idée qu’un groupe attaque une autre équipe et que la seconde équipe essaie de se défendre.

Ces exercices d’attaque et de défense permettent de tester la sécurité physique des installations nucléaires, des laboratoires, des centres technologiques, etc. Dans le même ordre d’idées, les experts en sécurité de l’information testent l’efficacité de leurs systèmes de sécurité.

→ Les RED TEAM sont des professionnels de la sécurité offensive qui sont experts dans l’attaque de systèmes et l’introduction de défenses.

→ Les BLUE TEAM sont des professionnels de la sécurité défensive chargés de maintenir les défenses du réseau interne contre toutes les cyberattaques et menaces.

La Red Team simule des attaques contre la Blue Team pour tester l’efficacité de la sécurité du réseau. Ces exercices des TEAM RED & BLUE fournissent une solution de sécurité holistique assurant des défenses solides tout en gardant à l’esprit l’évolution des menaces.

Qu’est-ce que la Red Team ?

Définition

La Red Team est composée de professionnels de la sécurité qui agissent comme des adversaires pour surmonter les contrôles mis en place par l’entreprise pour protéger son réseau.

La Red Team est souvent composée de pirates informatiques indépendants et éthiques qui évaluent la sécurité du système de manière objective.

Ils utilisent toutes les techniques disponibles (voir ci-dessous) pour trouver les faiblesses des personnes, des processus et des technologies afin d’obtenir un accès non autorisé aux biens. À la suite de ces attaques simulées, la Red Team fait des recommandations et des plans sur la manière de renforcer la posture de sécurité de l’organisation.

Comment fonctionne une Red Team ?

Les Red Team passent plus de temps à planifier une attaque qu’à la réaliser. En fait, les Red Team déploient un certain nombre de méthodes pour accéder à un réseau.

Les attaques d’ingénierie sociale, par exemple, s’appuient sur la reconnaissance et la recherche pour mener des campagnes ciblées d’hameçonnage.

Avant d’effectuer un test de pénétration, des renifleurs de paquets et des analyseurs de protocoles sont utilisés pour analyser le réseau et recueillir autant d’informations que possible sur le système.

Les informations recueillies au cours de cette phase

- Découverte des systèmes d’exploitation utilisés (Windows, macOS ou Linux)

- Identification de la marque et du modèle des équipements de réseau (serveurs, pare-feu, commutateurs, routeurs, points d’accès, ordinateurs)

- Compréhension des contrôles physiques (portes, serrures, caméras, personnel de sécurité)

- Apprendre quels sont les ports ouverts/fermés sur un pare-feu pour permettre/bloquer un trafic spécifique

- Création d’une carte du réseau pour déterminer les hôtes et la destination du trafic

Une fois que la Red Team a une idée plus complète du système, elle élabore un plan d’action conçu pour cibler les vulnérabilités spécifiques et récupérer les informations.

Comment la Red Team cible les vulnérabilités

Par exemple, un membre de la Red Team peut savoir qu’un serveur exécute Microsoft Windows Server 2016 R2 (un système d’exploitation de serveur) et que les politiques de domaine par défaut peuvent encore être utilisées.

Microsoft « livre » ses logiciels dans leur état par défaut en laissant aux administrateurs réseau le soin de les mettre à jour, ce que Microsoft vous recommande de faire pour renforcer la sécurité du réseau. Si le logiciel n’a pas été mis à jour, un attaquant peut en profiter pour compromettre les mesures de sécurité.

L’exploitation des faiblesses découvertes

Une fois les vulnérabilités identifiées, l’équipe rouge tente d’exploiter ces faiblesses pour accéder à votre réseau.

Une fois qu’un attaquant est dans votre système, sa ligne de conduite habituelle consiste à utiliser des techniques d’escalade de privilèges, par lesquelles l’attaquant tente de voler les références d’un administrateur qui a un accès plus large aux informations critiques.

L’équipe « Tiger »

Dans les premiers temps de la sécurité des réseaux, une équipe dite « TIGER » (tigres) remplissait bon nombre des fonctions de la Red Team.

Le terme a évolué au fil des ans. Aujourd’hui, l’équipe TIGER désigne un groupe d’élite hautement spécialisé, engagé pour relever un défi particulier contre la posture de sécurité d’une organisation.

Exemples d’exercices de l’équipe rouge

Les Red Team utilisent une variété de méthodes et d’outils pour exploiter les faiblesses et les vulnérabilités d’un réseau.

Elles se servent de tous les moyens nécessaires pour s’introduire dans votre système.

En fonction de la vulnérabilité, elles peuvent déployer des logiciels malveillants pour infecter des hôtes ou même contourner les contrôles de sécurité physique en clonant des cartes d’accès.

Voici quelques exemples d’exercices des équipes rouges

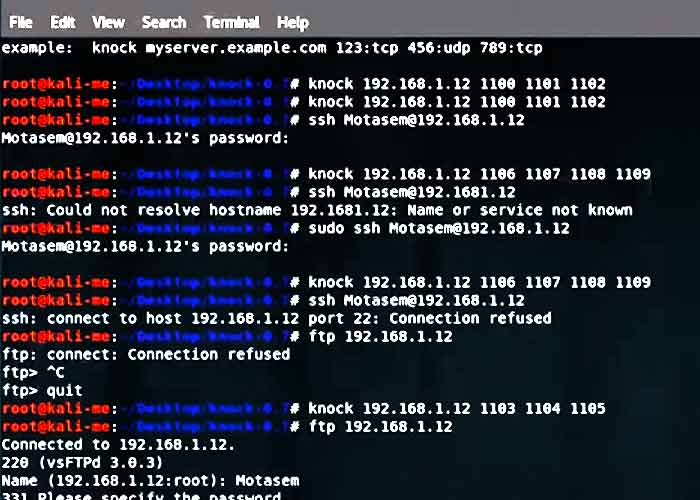

Le test de pénétration, également appelé piratage éthique, consiste à essayer d’accéder à un système, souvent à l’aide d’outils logiciels.

→ Par exemple « John The Ripper » (Jack l’Eventreur) est un programme de piratage de mots de passe. Il peut détecter le type de cryptage utilisé et tenter de le contourner.

→ L’ingénierie sociale est le domaine dans lequel la Red Team tente de persuader ou de tromper les membres du personnel pour qu’ils divulguent leur identité ou autorisent l’accès à une zone restreinte.

→ L’hameçonnage consiste à envoyer des courriels apparemment authentiques qui incitent les membres du personnel à prendre certaines mesures, comme se connecter au site web du pirate et entrer leurs identifiants.

→ Des outils logiciels d’interception de communication tels que les renifleurs de paquets et les analyseurs de protocoles peuvent être utilisés pour cartographier un réseau ou lire des messages envoyés en texte clair. Le but de ces outils est d’obtenir des informations sur le système.

Qu’est-ce que la BLUE TEAM ?

Définition

L’équipe bleue est composée de professionnels de la sécurité qui ont une vue d’ensemble de l’organisation. Leur tâche consiste à protéger les actifs essentiels de l’organisation contre tout type de menace.

Ils connaissent bien les objectifs de l’entreprise et la stratégie de sécurité de l’organisation. Par conséquent, leur tâche consiste à renforcer les murs du château afin qu’aucun intrus ne puisse compromettre ses défenses.

Le rôle de la BLUE TEAM

La Blue Team rassemble les données

décide de ce qui doit être protégé

procède à une évaluation des risques

resserre l’accès au système

introduit une politique de mots de passe plus stricte

forme le personnel pour qu’il comprenne et respecte les procédures de sécurité

Des outils de surveillance sont souvent mis en place, permettant d’enregistrer les informations relatives à l’accès aux systèmes et vérifier l’absence d’activité inhabituelle.

Les contrôles effectués par la Blue Team

La Blue Team effectue des contrôles réguliers du système, par exemple:

- des audits DNS

- des analyses de vulnérabilité du réseau interne ou externe

- la capture d’échantillons de trafic réseau pour analyse

La Blue Team établit des mesures de sécurité autour des actifs clés d’une organisation.

Le plan de défense effectué par la Blue Team

La Blue Team commence son plan de défense de cette manière:

- elle identifie les actifs critiques

- elle documente l’importance des actifs de l’entreprise

- elle mesure l’impact qu’aurait l’absence de ces actifs

La Blue Team procède ensuite à l’évaluation des risques

- Elle identifie les menaces pesant sur chaque actif

- Elle mesure les faiblesses que ces menaces engendrent

- Elle évalue les risques

- Elle classe l’ordre des priorités

- Elle élabore un plan d’action pour mettre en œuvre des contrôles dans le but de réduire l’impact des menaces contre les actifs

- SMS

- Localisation

- Appels

- Messages Tinder

- Messages Whatsapp

- Et j'en passe.

L’implication de la direction générale est cruciale, car elle seule peut décider d’accepter un risque ou de mettre en œuvre des contrôles visant à l’atténuer.

La sélection des contrôles est souvent basée sur une analyse coûts/avantages afin de garantir que les contrôles de sécurité apportent une valeur maximale à l’entreprise.

Exemple

Par exemple, la Blue Team peut identifier que le réseau de l’entreprise est vulnérable à une attaque DDoS (déni de service distribué).

Cette attaque réduit la disponibilité du réseau pour les utilisateurs légitimes en envoyant des demandes de trafic incomplètes à un serveur. Chacune de ces demandes nécessite des ressources pour effectuer une action, c’est pourquoi l’attaque paralyse gravement un réseau.

Dans ce cas, l’équipe « bleue » calcule la perte en cas de menace. Sur la base d’une analyse coûts-avantages et en fonction des objectifs commerciaux, elle envisage d’installer un système de détection et de prévention des intrusions afin de minimiser le risque d’attaques DDoS.

Exemples d’exercices réalisés par la Blue Team

La Blue Team utilise divers méthodes et outils comme contre-mesures pour protéger un réseau des cyberattaques.

Selon la situation, une Blue Team peut déterminer qu’il faut installer des pare-feu supplémentaires pour bloquer l’accès à un réseau interne.

Ou bien, le risque d’attaques par ingénierie sociale est si critique qu’il justifie le coût de la mise en place d’une formation de sensibilisation à la sécurité dans toute l’entreprise.

Voici quelques exemples d’exercices de l’équipe bleue

- Réalisation d’audits DNS (serveur de nom de domaine) pour prévenir les attaques de phishing, éviter les problèmes de DNS obsolètes, éviter les temps d’arrêt dus à la suppression d’enregistrements DNS, et prévenir les attaques DNS et Web.

- Réalisation d’une analyse d’empreinte numérique pour suivre l’activité des utilisateurs et identifier toute signature connue qui pourrait indiquer une violation de la sécurité.

- Installation des logiciels de sécurité sur des appareils externes tels que les ordinateurs portables et les smartphones.

- Veiller à ce que les contrôles d’accès du pare-feu soient correctement configurés et que les logiciels antivirus soient tenus à jour.

- Déploiement des logiciels IDS et IPS comme contrôles de sécurité détectifs et préventifs.

- Mise en œuvre des solutions SIEM pour enregistrer et ingérer l’activité du réseau.

- Analyse des journaux et de la mémoire pour détecter toute activité inhabituelle sur le système, et localiser une attaque.

- Séparation des réseaux et s’assurer qu’ils sont correctement configurés.

- Utilisation régulière des logiciels d’analyse des vulnérabilités.

- Sécurisation des systèmes en utilisant des logiciels antivirus ou anti-malware.

- Intégration de la sécurité dans tous les processus.

Quels sont les avantages des BLUE TEAM et RED TEAM ?

La mise en œuvre d’une stratégie d’équipes rouges et bleues permet à l’organisation de bénéficier de 2 approches totalement différentes.

Elle apporte une compétitivité dans l’entreprise, ce qui encourage la haute performance de la part des 2 équipes.

- → La Red Team est précieuse dans la mesure où elle identifie les vulnérabilités, mais elle ne peut que mettre en évidence l’état actuel du système.

- → D’un autre côté, la Blue Team est elle aussi précieuse en ce sens qu’elle assure une protection à long terme en veillant à ce que les défenses restent solides et en surveillant constamment le système.

Le principal avantage est l’amélioration continue de la posture de sécurité de l’organisation en identifiant les lacunes et en les comblant par des contrôles appropriés.

Comment les équipes rouge et bleue travaillent ensemble

La communication entre les 2 équipes est le facteur le plus important pour la réussite des exercicese.

Communications de la Blue Team

La Blue Team doit se tenir au courant des nouvelles technologies permettant d’améliorer la sécurité.

Elle doit partager ces résultats avec la Red Team.

Communications de la Red Team

Le Red Team doit toujours être au courant des nouvelles menaces et des techniques de pénétration utilisées par les pirates informatiques.

Elle doit conseiller la Blue Team sur les techniques de prévention.

Concurrence entre les deux team

En fonction de l’objectif de votre test, la Red Team informera ou non la Blue Team d’un test prévu.

Par exemple, si l’objectif est de simuler un scénario de réponse réel à une menace « légitime », vous ne voudrez pas informer la Blue Team du test. Quelqu’un de la direction doit être au courant du test, généralement le chef de la Blue Team. Cela garantit que le scénario de réaction est toujours testé, mais avec un contrôle plus strict quand la situation est aggravée.

Lorsque le test est terminé, les 2 équipes recueillent des informations et font un rapport sur leurs conclusions.

- La Red Team conseille la Blue Team si elle parvient à pénétrer les défenses, et donne des conseils sur la manière de bloquer des tentatives similaires dans un scénario réel.

- De même, la Blue Team doit faire savoir à la Red Team si ses procédures de surveillance ont détecté ou non la tentative d’attaque.

Les deux équipes doivent travailler ensemble pour planifier, développer et mettre en place des contrôles de sécurité plus stricts si nécessaire.

Qu’est-ce qu’une PURPLE TEAM ?

Si les Red Team et Blue Team partagent des objectifs communs, elles ne sont souvent pas alignées politiquement.

Par exemple, les équipes rouges qui signalent des vulnérabilités sont félicitées pour leur bon travail. Par conséquent, elles ne sont pas incitées à aider l’équipe bleue à renforcer leur sécurité en partageant des informations sur la manière dont elles ont contourné leur sécurité.

C’est là que le concept de PURPLE TEAM tout son sens. Une Purple Team n’est pas nécessairement une équipe à part entière, bien qu’elle puisse l’être. L’objectif d’une « équipe violette » est de réunir les équipes rouge et bleue tout en les encourageant à travailler en équipe pour partager leurs points de vue et créer une boucle de rétroaction solide.

La direction doit veiller à ce que les Red Team et Blue Team travaillent ensemble et se tiennent mutuellement informées. Le renforcement de la coopération entre les deux équipes par un partage approprié des ressources, des rapports et des connaissances est essentiel pour l’amélioration continue du programme de sécurité.

Tableau récapitulatif

| RED TEAM | BLUE TEAM |

| Objectif : Exploiter, compromettre et contourner | Objectif : Détecter et prévenir les contrôles de sécurité |

| Attaques stimulées par la Red Team | Mesures de contrôle par la Blue Team |

| Mener des attaques à distance via internet | Stockage de données sensibles |

| Tunnelage du DNS | Paramètres sécurisés des politiques de groupe |

| Tunnelage de la CIPD | Gestion des configurations et des correctifs |

| Tentatives d’intrusion | Gérer les clés en toute sécurité |

| Menace d’initié | Segmentation |

| Attaques basées sur le VPN | Authentification à deux facteurs |

| Carte d’accès et test de résistance | Filtres de courrier électronique, règles en matière de spam |

| Usurpation d’identité | Vérifier les expirations de domaines |

| Attaque HID | Formation à la sensibilisation à la sécurité |

| Faux WAP | Journaux et Config/Alertes SIEM |

| Usurpation d’identité | Activer le confinement des systèmes attaqués |

| Zombies/bots | Renforcer les normes de sécurité |

| Attaque contre la sécurité physique | Former les équipes de sécurité physique à l’usurpation d’identité |

| Jetons d’authentification volés | Rester vigilant pour une action réactive ou préventive |

| Activer les carnets de route pour la réponse aux incidents | |

| Identifier et bloquer les attaques avant qu’elles ne réussissent | |

| Identifier les intrusions sur les systèmes | |

| Identifier les types d’attaques |

Visitor Rating: 5 Stars

L’analyse du comportement des utilisateurs et des entités (UEBA) est une catégorie émergente de solutions de sécurité, merci de l’avoir souligné dans votre article très intéressant.

Pour info, cette « cybersécurité » utilise la technologie d’analyse, l’apprentissage machine et l’apprentissage profond, pour découvrir les comportements anormaux et risqués des utilisateurs, des machines et d’autres entités sur les réseaux.

Merci de votre participation ici. C’est vrai que les nouvelles menaces ne se conforment pas à des règles de corrélation ou à des modèles d’attaque prédéfinis. Elles couvrent plusieurs systèmes organisationnels et plusieurs sources de données. Les solutions UEBA sont donc intéressantes pour détecter des incidents de sécurité que les outils traditionnels ne voient pas.

Visitor Rating: 5 Stars