Un « scanner de vulnérabilité web » est un outil automatisé qui analyse les applications Web, normalement de l’extérieur, pour rechercher les vulnérabilités de sécurité telles que :

- le Cross-site scripting

- l’injection SQL

- l’injection de commandes

- le Path Traversal

- et la configuration non sécurisée du serveur

Cette catégorie d’outils est souvent appelée « outils de test dynamique de la sécurité des applications« .

Un grand nombre d’outils de ce type, tant commerciaux qu’open source, sont disponibles et tous ces outils ont leurs propres forces et faiblesses. Si vous êtes intéressé par leur efficacité, consultez la liste ci-dessous qui mesure scientifiquement l’efficacité de tous les types d’outils de détection des vulnérabilités.

Nous vous proposons ici une liste de 20 outils de détection des vulnérabilités actuellement disponibles sur le marché.

Avertissement : Les outils figurant dans le tableau ci-dessous sont présentés dans un ordre aléatoire. Untelephone.com ne cautionne aucun des vendeurs ni aucun des outils d’analyse en les listant dans le tableau ci-dessous.

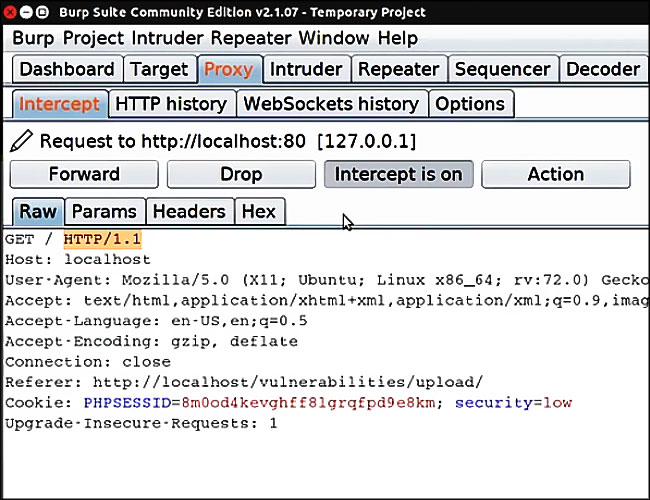

Burp Suite

➽ Burp Suite est une plateforme intégrée pour l’attaque d’applications web

Site officiel

Elle contient une variété d’outils avec de nombreuses interfaces entre eux, conçus pour faciliter et accélérer le processus d’attaque d’une application.

Tous les outils partagent le même cadre pour :

- la manipulation et l’affichage des messages HTTP

- la persistance

- l’authentification

- les proxies

- la journalisation

- les alertes

- l’extensibilité

Il existe une version gratuite limitée et également Burp Suite Professional (299 $ par utilisateur et par an).

Nikto

➽ Nikto est un scanner de serveur web Open Source (GPL)

Lien de Nikto sur GitHub

- Il effectue des tests complets contre les serveurs web pour de multiples éléments, y compris plus de 6400 fichiers/CGI potentiellement dangereux

- vérifie les versions obsolètes de plus de 1200 serveurs

- vérifie les problèmes spécifiques de version sur plus de 270 serveurs

- vérifie les éléments de configuration du serveur, tels que la présence de plusieurs fichiers d’index, les options du serveur HTTP

- tente d’identifier les serveurs et logiciels Web installés

Les éléments d’analyse et les plugins sont fréquemment mis à jour et peuvent être mis à jour automatiquement.

w3af

➽ W3af est un framework extrêmement populaire, puissant et flexible

Site officiel

Il est utilisé pour trouver et exploiter les vulnérabilités des applications web.

Il est facile à utiliser et à étendre et comporte des dizaines de plugins d’évaluation et d’exploitation du Web. D’une certaine manière, il s’agit d’un Metasploit axé sur le Web.

Paros Proxy

➽ Un proxy web basé sur Java pour évaluer la vulnérabilité des applications web

Lien sur Source Forge

Paros Proxy prend en charge l’édition/la visualisation des messages HTTP/HTTPS à la volée pour modifier des éléments tels que les cookies et les champs de formulaire.

- Il comprend un enregistreur de trafic web

- un web spider

- un calculateur de hachage

- et un scanner pour tester les attaques courantes des applications web comme l’injection SQL et le cross-site scripting.

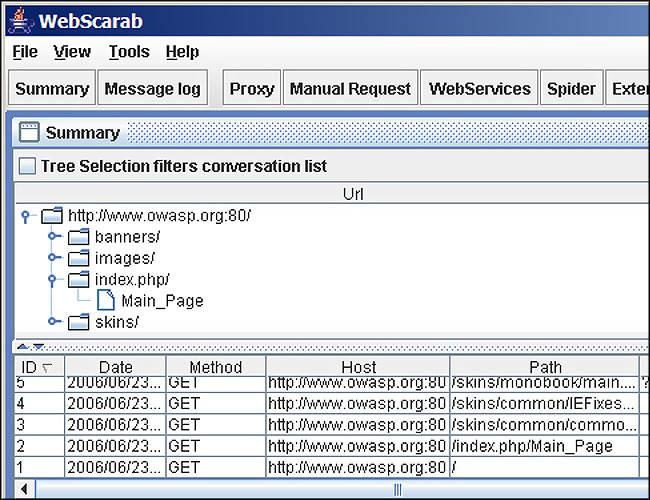

WebScarab

Lien vers WebScarab sur GitHub (dernière mise à jour 2018)

Dans sa forme la plus simple, WebScarab enregistre les conversations (demandes et réponses) qu’il observe, et permet à l’opérateur de les critiquer de différentes manières.

WebScarab est conçu pour être un outil pour quiconque a besoin d’exposer le fonctionnement d’une application basée sur HTTP(S) :

- que ce soit pour permettre au développeur de déboguer des problèmes autrement difficiles

- ou pour permettre à un spécialiste de la sécurité d’identifier les vulnérabilités dans la façon dont l’application a été conçue ou implémentée

Sqlmap

➽ Sqlmap est un outil de test de pénétration open source

Site officiel

Il automatise le processus de détection et d’exploitation des failles d’injection SQL et de prise de contrôle des serveurs de bases de données back-end.

Il est doté d’un large éventail de fonctionnalités :

- de l’empreinte de la base de données

- à l’extraction de données de la base

- en passant par l’accès au système de fichiers sous-jacent

- et l’exécution de commandes d’OS via des connexions hors bande

Les auteurs recommandent d’utiliser la version de développement de leur dépôt Subversion.

Skipfish

➽ Skipfish est un outil de reconnaissance actif de la sécurité des applications web

Lien de Skipfish sur Google Code

Il prépare un sitemap interactif pour le site ciblé en effectuant un crawl récursif et des sondes basées sur des dictionnaires.

La carte résultante est ensuite annotée avec les résultats d’un certain nombre de contrôles de sécurité actifs (mais, espérons-le, non perturbateurs).

Le rapport final généré par l’outil est destiné à servir de base aux évaluations professionnelles de la sécurité des applications Web.

[su_shadow style= »vertical »][su_panel background= »#F2F2F2″ color= »#F26444″ border= »2px solid#F29877″ radius= »1″ target= »blank »]➽ Mise en garde

Il existe des applications-espionnes qu’un de vos proches peut installer de manière invisible dans votre téléphone.

Elles rappatrient ensuite vos mots de passe mais aussi vos discussions sur les réseaux sociaux et vos SMS/MMS.

- Cette application est la plus sûre d’entre toutes.

- Celle-là peut en plus enregistrer vos communications téléphoniques, mais uniquement sur un Android rooté.

Acunetix

➽ Acunetix est un scanner de vulnérabilités web

Site officiel de Acunetix

Il vérifie automatiquement les applications web à la recherche de vulnérabilités telles que :

- les injections SQL

- le cross site scripting

- la création/suppression de fichiers arbitraires

- la faiblesse des mots de passe sur les pages d’authentification

Il est doté :

- d’une interface graphique confortable

- d’une capacité à créer des rapports professionnels d’audit de sécurité et de conformité

- et d’outils pour des tests manuels avancés des applications Web.

AppScan

➽ AppScan fournit des tests de sécurité tout au long du cycle de vie du développement des applications

Site officiel AppScan

AppScan facilite les tests unitaires et l’assurance de la sécurité dès le début de la phase de développement.

Appscan recherche de nombreuses vulnérabilités courantes, telles que :

- le cross site scripting

- le fractionnement de la réponse HTTP

- l’altération des paramètres

- la manipulation des champs cachés

- les backdoors/options de débogage

- les débordements de mémoire tampon, etc.

Netsparker

➽ Netsparker est un scanner de sécurité des applications web

Site officiel de Netsparker

🔍 Vous souhaitez protéger les téléphones de votre famille en ligne ?

Il prend en charge à la fois la détection et l’exploitation des vulnérabilités.

Il vise à être exempt de faux positifs en ne signalant que les vulnérabilités confirmées après les avoir exploitées avec succès ou testées d’une autre manière.

WebInspect

➽ WebInspect est un outil d’évaluation de la sécurité des applications Web

Site officiel

WebInspect permet d’identifier les vulnérabilités connues et inconnues au sein de la couche applicative Web.

Il peut également aider à vérifier qu’un serveur Web est configuré correctement, et tente les attaques Web courantes telles que :

- l’injection de paramètres

- le cross-site scripting

- la traversée de répertoire

- et plus encore

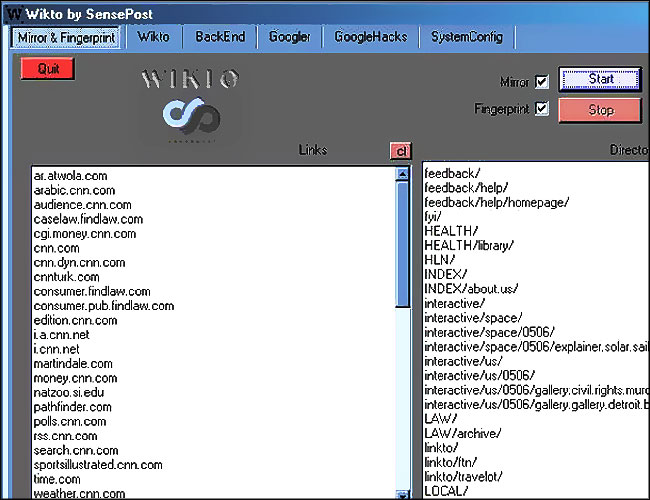

Wikto

➽ Wikto est un outil qui vérifie les failles dans les serveurs web

Lien sur GitHub (n’est plus mis à jour)

Il fournit à peu près les mêmes fonctionnalités que Nikto, mais ajoute plusieurs éléments intéressants, tels que :

- un mineur Back-End

- et une intégration étroite avec Google

Wikto est écrit pour l’environnement MS .NET et un enregistrement est nécessaire pour télécharger le code binaire et/ou source.

Samurai Web Testing Framework

➽ Samurai Web Testing Framework est un environnement Linux en direct

Site officiel de Samurai WTF

Il a été préconfiguré pour fonctionner comme un environnement de test d’intrusion sur internet.

Il contient le meilleur des outils libres et gratuits axés sur le test et l’attaque de sites Web.

Samurai comprend de nombreux autres outils figurant dans cette liste, tels que :

- WebScarab

- ratproxy

- w3af

- Burp Suite

- et BeEF

Firebug

➽ Firebug est un module complémentaire pour Firefox

Site officiel de FireBug

Il permet d’accéder aux données internes du navigateur.

- FireBug permet l’édition en direct de HTML et CSS

- une visionneuse DOM

- et un débogueur JavaScript

Les testeurs de sécurité des applications Web apprécient la possibilité de voir ce qui se passe dans les coulisses du navigateur.

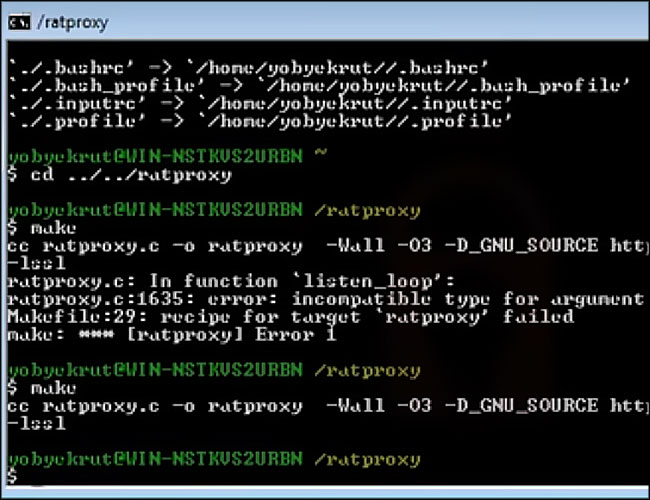

Ratproxy

➽ Ratproxy est un outil d’audit de la sécurité des applications web, semi-automatique et largement passif

Lien de Ratproxy sur GitHub (n’est plus mis à jour)

Il est destiné à compléter les crawlers actifs et les proxys manuels plus communément utilisés pour cette tâche, et est optimisé spécifiquement pour :

- une détection précise et sensible des problèmes potentiels

- une annotation automatique des modèles de conception pertinents pour la sécurité basés sur l’observation du trafic existant, initié par l’utilisateur dans des environnements web 2.0 complexes.

Websecurify

➽ Websecurify est un puissant environnement de test de sécurité des applications web

Site officiel (le logiciel n’est plus mis à jour)

Websecurify a été conçu dès le départ pour offrir la meilleure combinaison de technologies de test de vulnérabilité automatique et manuel.

Grendel-Scan

➽ Grendel-Scan est un outil open-source de test de sécurité des applications web

Grendel-Scan sur Source Forge

- Il possède un module de test automatisé pour détecter les vulnérabilités courantes des applications web

- ainsi que des fonctionnalités destinées à faciliter les tests de pénétration manuels

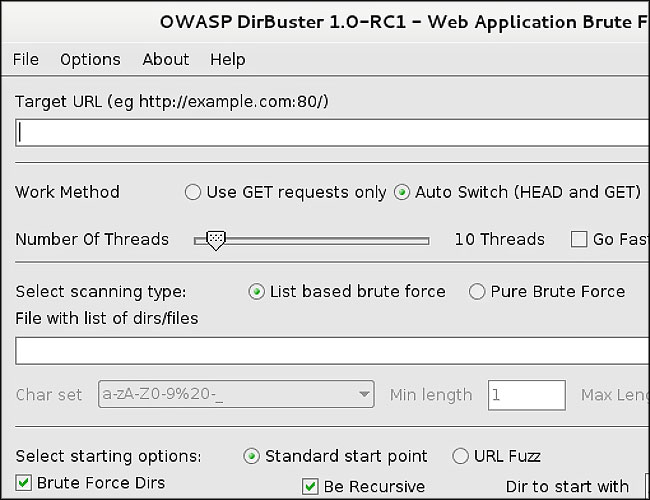

DirBuster

➽ DirBuster recherche les pages et répertoires cachés sur un serveur web

Lien de DirBuster sur Source Forge

Parfois, les développeurs laissent une page accessible, mais sans lien : DirBuster est destiné à trouver ces vulnérabilités potentielles.

Il s’agit d’une application Java développée par l’OWASP.

Wfuzz

➽ Wfuzz est un outil pour le bruteforcing d’applications Web

Lien de Wfuzz sur GitHub

- Il peut être utilisé pour trouver des ressources non liées (répertoires, servlets, scripts, etc)

- le bruteforcing des paramètres GET et POST pour différents types d’injections (SQL, XSS, LDAP, etc.)

- le bruteforcing des paramètres de formulaires (utilisateur/mot de passe)

- le fuzzing

- et plus encore

Wapiti

➽ Outil français, Wapiti vous permet d’auditer la sécurité de vos applications web

Site officiel

Régulièrement mise à jour, Wapiti effectue des scans « black-box », c’est-à-dire qu’il n’étudie pas le code source de l’application mais scanne les pages web de la webapp déployée, à la recherche de scripts et de formulaires où il peut injecter des données.

Une fois qu’il obtient cette liste, Wapiti agit comme un fuzzer, en injectant des charges utiles pour voir si un script est vulnérable.

➽ Cliquez pour lire :

[su_shadow style= »vertical »][su_panel background= »#FFFFFF » color= »#40241E » border= »2px solid #F20530″ radius= »1″ target= »blank »]12 applications de hacker pour pirater depuis un Android (APK gratuits) |

Liste d’outils pour les attaques par force brute |

Sécurité numérique : deux solutions selon vos besoins

Masquez votre IP, chiffrez votre trafic et accédez à Internet librement.

Découvrir NordVPN (-74%)Surveillez les SMS, localisez les appareils et bloquez les contenus à risque.

En savoir plus sur mSpyCes outils répondent à des besoins différents : choisissez celui qui correspond à votre situation.