Qu’est-ce qu’une cyberattaque ?

- Une cyberattaque est une tentative de désactiver des ordinateurs

- de voler des données

- ou d’utiliser un système informatique violé pour lancer d’autres attaques

Les cybercriminels utilisent différentes méthodes pour lancer des cyberattaques : logiciels malveillants, phishing, les attaques par déni de service et les ransomwares.

Ce que vous pouvez faire pour vous protéger

Voici quelques mesures que vous pouvez prendre pour vous protéger des cyberattaques.

- Soyez attentif aux liens, pièces jointes et téléchargements suspects. Les logiciels malveillants et les rançongiciels peuvent être intégrés dans des liens, des pièces jointes et des téléchargements. Assurez-vous de l’authenticité d’un lien avant de cliquer dessus.

- Vous devez toujours utiliser des mots de passe forts et longs, difficiles à pirater. Utilisez des mots de passe uniques, c’est-à-dire différents pour chaque compte. Les mots de passe doivent comporter au moins 8 caractères et contenir des chiffres, des caractères spéciaux et des lettres majuscules. Si vous voulez vous en rappelez utilisez un gestionnaire de mots de passe comme NordPass.

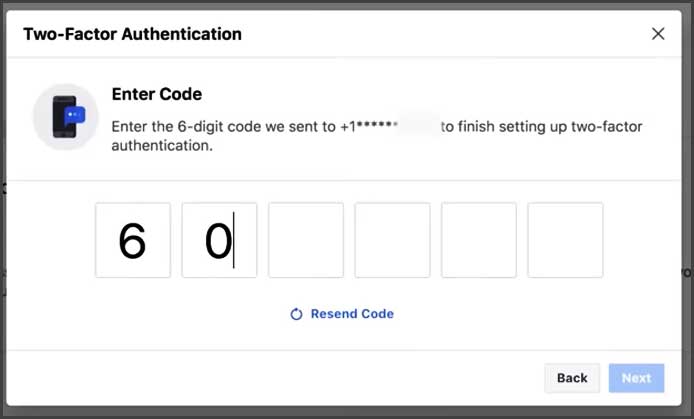

- Utilisez l’authentification multifactorielle chaque fois que c’est possible. L’authentification multifactorielle ajoute une couche de sécurité supplémentaire. Si un service que vous utilisez propose une authentification multifactorielle, utilisez-la.

- Utiliser des communications internet sécurisées.

- Utilisez des sites qui utilisent le protocole HTTPS si vous devez accéder à des informations personnelles ou en fournir. N’utilisez pas de sites dont les certificats ne sont pas valides.

- Assurez-vous que votre logiciel antivirus est à jour et que des mises à jour sont installées régulièrement.

- Signalez tout email, fichier ou lien suspect au service informatique de votre entreprise.

Les stratégies préventives

- Ne cliquez jamais sur les liens contenus dans les emails. Si vous pensez que l’email est légitime, qu’il provienne d’un détaillant tiers ou d’un détaillant principal, rendez-vous sur le site et connectez-vous directement. La notification ou l’offre de service mentionnée dans l’email, si elle est valide, sera disponible via une connexion normale.

- N’ouvrez jamais les pièces jointes. En règle générale, les détaillants n’envoient pas d’emails contenant des pièces jointes. En cas de doute, contactez directement le détaillant et demandez-lui si l’email contenant la pièce jointe a été envoyé par lui.

- Ne donnez pas d’informations personnelles par téléphone ou dans un email si vous n’êtes pas sûr de vous. L’ingénierie sociale est un processus qui consiste à tromper les individus pour qu’ils fournissent des informations personnelles à des agents apparemment dignes de confiance qui se révèlent être des acteurs malveillants. Si vous êtes contacté par téléphone par quelqu’un qui prétend être un détaillant ou une agence de recouvrement, ne donnez pas vos informations personnelles. Demandez-lui de vous donner son nom et un numéro de rappel. Ce n’est pas parce que cette personne possède certaines de vos informations qu’elle est légitime !

Autres conseils pratiques pour vous protéger des cyberattaques

- Définissez des mots de passe sûrs et ne les communiquez à personne. Évitez d’utiliser des mots, des phrases ou des informations personnelles courantes et mettez-les à jour régulièrement.

- Gardez votre système d’exploitation, votre navigateur, votre antivirus et vos autres logiciels essentiels à jour. Les mises à jour de sécurité et les correctifs sont disponibles gratuitement auprès des grandes entreprises.

- Vérifiez l’authenticité des demandes émanant d’entreprises ou de particuliers en les contactant directement. Si l’on vous demande de fournir des informations personnelles par email, vous pouvez indépendamment contacter directement l’entreprise pour vérifier cette demande.

- Prêtez attention aux URL des sites web. Faites attention aux URL des sites web que vous visitez. Les sites malveillants utilisent parfois une variante orthographique ou un domaine différent (par exemple, .com au lieu de .net) pour tromper les utilisateurs peu méfiants.

- Pour le courrier électronique, désactivez l’option de téléchargement automatique des pièces jointes.

- Méfiez-vous des liens inconnus ou des demandes envoyées par email ou SMS. Ne cliquez pas sur des liens inconnus et ne répondez pas à des questions étranges envoyées sur votre appareil mobile, quelle que soit l’identité de l’expéditeur.

![]()

Bloquez votre crédit

L’une des choses les plus effrayantes que j’ai apprises est que nous ne pouvons tout simplement pas compter sur la sécurité de nos numéros de sécurité sociale.

Au cours de notre vie, trop de personnes et d’entreprises ont eu accès au plus sensible de nos identifiants. Et s’ils ont accès à notre numéro de sécurité sociale, ils ont accès à notre crédit, l’une des choses les plus importantes à protéger.

Alors, comment empêcher les pirates d’accéder à notre crédit, même s’ils ont notre numéro de sécurité sociale ? En le gelant. En gelant votre crédit, vous empêchez quiconque d’y accéder.

Comment faire ? En vous adressant à vos principaux bureaux de crédit et en » gelant » ou en » verrouillant » votre crédit. Vous pouvez le faire par courrier ou par téléphone, mais vous pouvez également effectuer ces changements sur internet (avec une authentification à plusieurs facteurs, bien sûr !) en quelques minutes.

Sachez que si vous bloquez votre crédit, pratiquement personne ne peut y avoir accès

Du coup, si vous envisagez d’utiliser votre crédit pour quelque raison que ce soit, vous devrez « dégeler » et « regeler » , ou mieux encore, simplement « dégeler » votre crédit pour une période donnée. Par exemple, si vous achetez une nouvelle voiture et prévoyez d’utiliser votre crédit, demandez au prêteur quel bureau de crédit il utilise et dégelez votre crédit auprès de ce bureau pendant la période nécessaire.

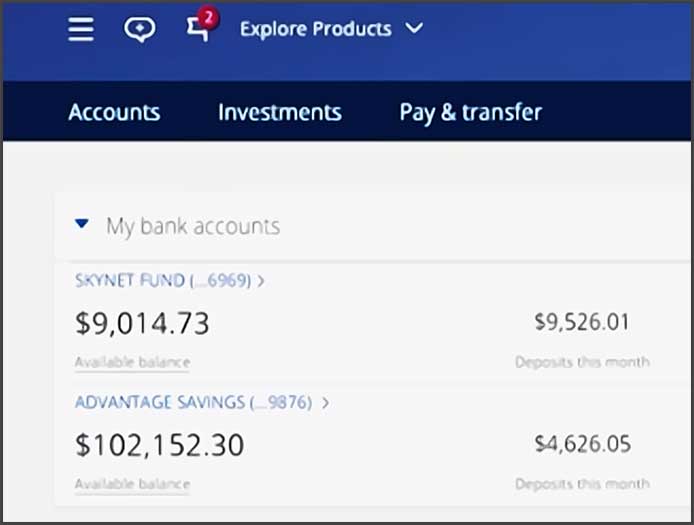

Assurez la localisation de vos transactions

Les services bancaires en ligne offrent des avantages considérables et facilitent l’accès aux services financiers, par exemple pour les personnes moins mobiles ou vivant dans des zones rurales.

La plupart des grandes sociétés financières disposent de systèmes et de protocoles de sécurité parmi les meilleurs. Il est donc préférable d’apprendre à connaître et à comprendre ces protocoles plutôt que de faire l’autruche.

Et même dans ce cas, il est tout à fait possible que vos informations soient volées. Il n’y a pas grand-chose que nous puissions faire pour prévenir cette éventualité de manière proactive. L’un des meilleurs moyens de limiter les dégâts est donc l’un des plus anciens : suivre ses transactions.

Je le fais chaque semaine dans le cadre de mon processus budgétaire à l’aide d’un logiciel tiers, ou chaque mois en utilisant, entre autres, un relevé papier que vous pouvez scanner et cocher.

Qu’en est-il de l’intelligence artificielle ?

Il s’agit en fait d’une bonne et d’une mauvaise nouvelle.

- La mauvaise nouvelle, c’est que l’avènement de l’IA a permis aux criminels étrangers de traduire plus facilement leurs faux messages cryptiques en français fluide et dans d’autres langues pour cibler leurs victimes. Mais il n’y a pas que des mauvaises nouvelles.

- La capacité de l’IA à réécrire le code de sites web plus sûrs peut en fait contribuer à renforcer la sécurité d’un plus grand nombre de sites et d’applications en général.

Il s’agit vraiment de mettre en place quelques éléments afin d’être mieux protégé que vous ne l’êtes actuellement, ce qui fera une énorme différence et rendra beaucoup plus difficile pour tout cybercriminel de vraiment s’en prendre à vous ou à votre argent.

Quelques services utiles

Gestionnaire de mots de passe pour créer, conserver vos mots de passe et les écrire à votre place

VPN pour chiffrer votre trafic internet et changer votre adresse IP à la volée

Quelques articles utiles

La cybersécurité : Une priorité absolue pour chaque organisation

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.