Un guide de la technologie de surveillance qui a pu être déployée lors des récentes manifestations

Alors que des manifestants de tout le pays défilent contre la brutalité policière, des activistes ont repéré une présence récurrente dans le ciel : des avions et des hélicoptères mystérieux qui planent au-dessus de leurs têtes et qui semblent effectuer une surveillance des manifestants.

Les Stingrays sont utilisées au sol et dans les airs par les forces de l’ordre depuis des années, mais elles sont très controversées car elles ne collectent pas seulement les données des téléphones ciblés, mais aussi celles de tout téléphone se trouvant à proximité d’un dispositif.

- Ces données peuvent être utilisées pour identifier des personnes (des manifestants, par exemple)

- suivre leurs mouvements pendant et après les manifestations

- ainsi que pour identifier d’autres personnes qui s’associent à eux

- ils peuvent également injecter des logiciels d’espionnage dans des téléphones spécifiques

- ou diriger le navigateur d’un téléphone vers un site Web où des logiciels malveillants peuvent être chargés sur le téléphone.

Bien que les forces de l’ordre utilisent ces technologies depuis les années 1990, le grand public n’en a entendu parler qu’au cours de la dernière décennie, et une grande partie de leurs capacités reste inconnue parce que les forces de l’ordre et les entreprises qui fabriquent les dispositifs se sont donné beaucoup de mal pour garder les détails secrets.

Les Stingrays sont couramment utilisés pour cibler des suspects dans le cadre d’enquêtes sur des affaires de drogue ou d’autres affaires criminelles

Malgré cela, les militants pensent que ces appareils ont été utilisés lors des manifestations contre le pipeline Dakota Access et contre les manifestants de Black Lives Matter.

Les enquêteurs judiciaires doivent obtenir une commission rogatoire pour utiliser cette technologie dans les affaires criminelles, mais il existe une exception pour la sécurité nationale.

Étant donné que les présidents ont tendance à qualifier les manifestants de « terroristes » dès que ça dégénère, il est concevable que la surveillance effectuée lors des manifestations soit un jour considérée comme une question de sécurité nationale, ce qui soulève la possibilité que le gouvernement utilise la technologie stingray pour collecter des données sur les manifestants.

Pour mieux comprendre le type de surveillance qui pourrait être exercé sur les manifestants, voici un aperçu de ce que nous savons et ne savons toujours pas, et pourquoi leur utilisation est si controversée.

Qu’est-ce qu’une Stingray ?

La Stingray est le nom générique d’un outil de surveillance électronique qui simule une tour de téléphonie cellulaire afin de forcer les téléphones portables et autres appareils à s’y connecter plutôt qu’à une tour de téléphonie cellulaire légitime.

Ce faisant, le téléphone ou autre appareil révèle des informations sur lui-même et son utilisateur à l’opérateur de la Stingray.

D’autres noms courants pour cet outil sont « simulateur de site cellulaire » et « IMSI catcher » .

Pourquoi l’appelle-t-on « Stingray » ?

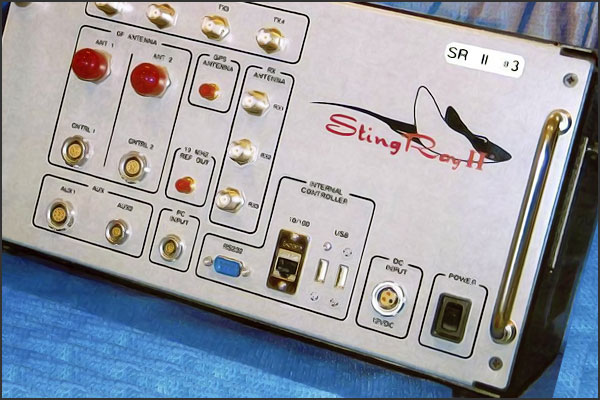

Le nom « stingray » vient du nom de marque d’un modèle commercial spécifique d’IMSI catcher fabriqué par la société Harris Corporation, basée en Floride.

Le StingRay de cette société est un appareil de la taille d’une mallette qui peut être utilisé depuis un véhicule en le branchant sur l’allume-cigare. Harris fabrique également des produits tels que :

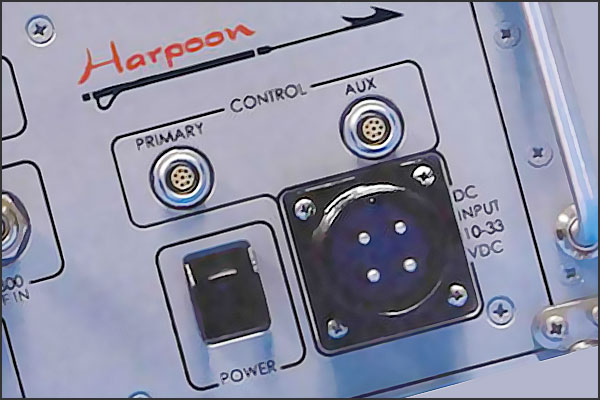

- le Harpoon, un amplificateur de signal qui rend le StingRay plus puissant

- et le KingFish, un appareil portatif plus petit qui fonctionne comme une StingRay et peut être utilisé par un agent des forces de l’ordre lorsqu’il se promène à l’extérieur d’un véhicule

Une douzaine d’autres sociétés fabriquent des variantes de la StingRay avec des capacités différentes

L’équipement de surveillance est coûteux et souvent vendu comme un ensemble.

Par exemple, Harris proposait un pack KingFish qui coûtait 150.000 € et un pack StingRay qui coûtait le même prix, sans compter la formation et la maintenance.

En 2021, Harris a mis à niveau le StingRay pour un dispositif plus récent qu’il appelle un Crossbow, bien que l’on ne sache pas grand-chose sur son fonctionnement. Par ailleurs, un catalogue classifié d’outils de surveillance en 2015 décrit d’autres dispositifs similaires.

Les services de police américains utilisent cette technologie qui permet de localiser des suspects en utilisant les signaux émis par leurs téléphones portables.

➽ Les groupes de défense des libertés civiles soulèvent de plus en plus d’objections à l’égard des appareils de la taille d’une valise, appelés StingRay, qui peuvent balayer les données des téléphones cellulaires de tout un quartier.

Comment fonctionne le StingRay ?

Les portables diffusent périodiquement et automatiquement leur présence à la tour cellulaire la plus proche, afin que le réseau de l’opérateur téléphonique puisse les desservir à cet endroit.

Ils le font même lorsque le téléphone n’est pas utilisé pour passer ou recevoir un appel.

Lorsqu’un portable communique avec une tour de téléphonie cellulaire, il révèle l’identifiant unique ou numéro IMSI (International Mobile Subscriber Identity) associé à la carte SIM du téléphone.

Le numéro IMSI identifie le téléphone et son propriétaire en tant que client payant d’un opérateur de téléphonie mobile, et ce numéro peut être associé par l’opérateur :

- au nom

- à l’adresse

- et au numéro de téléphone du propriétaire

Une StingRay se fait passer pour une tour de téléphonie cellulaire afin d’inciter les portables à l’appeler à la place des tours de téléphonie cellulaire légitimes et, ce faisant, à révéler les numéros IMSI des téléphones.

Dans le passé, la StingRay émettait un signal plus fort que celui généré par les tours de téléphonie mobile légitimes qui l’entouraient.

Le passage aux réseaux 4G était censé résoudre ce problème en partie en ajoutant une étape d’authentification afin que les téléphones portables puissent savoir si une tour de téléphonie cellulaire est légitime.

Mais un chercheur en sécurité nommé Roger Piqueras Jover a découvert que l’authentification sur la 4G ne se produit qu’après que le téléphone a déjà révélé son numéro IMSI, ce qui signifie que les StingRay peuvent encore saisir ces données avant que le téléphone ne détermine qu’il ne communique pas avec une tour de téléphonie cellulaire authentique et ne passe à une tour authentifiée.

Selon M. Jover, cette vulnérabilité existe toujours dans le protocole 5G

Bien que le protocole 5G offre une fonction qui permet de chiffrer l’IMSI lorsqu’elle est divulguée pendant la communication de pré-authentification, les forces de l’ordre pourraient simplement demander aux opérateurs téléphoniques de la déchiffrer pour eux.

Étant donné qu’une StingRay n’est pas vraiment une tour sur le réseau de l’opérateur, les appels et les messages à destination et en provenance d’un téléphone ne peuvent pas être transmis pendant que le téléphone communique avec la StingRay.

Ainsi, après avoir capturé le numéro IMSI et l’emplacement de l’appareil, la Stingray « libère » le téléphone pour qu’il puisse se connecter à une véritable tour cellulaire.

Elle peut le faire en diffusant un message au téléphone qui lui demande de trouver une autre tour.

Que peuvent faire les forces de l’ordre avec le numéro IMSI ?

- Les forces de l’ordre peuvent utiliser une Stingray pour identifier tous les téléphones à proximité ou un téléphone spécifique, même si les téléphones ne sont pas utilisés.

- Ils peuvent ensuite, à l’aide d’une réquisition, demander à un opérateur téléphonique de fournir le nom et l’adresse du client associés à ce ou ces numéros.

- Ils peuvent également obtenir un historique de toutes les antennes relais qu’un portable a émises dans un passé récent pour savoir où il a été, ou encore obtenir les antennes relais qu’il émet en temps réel pour identifier la localisation actuelle de l’utilisateur.

En capturant plusieurs numéros IMSI à proximité d’une Stingray, les forces de l’ordre peuvent également découvrir des associations entre des personnes en voyant quels téléphones émettent des signaux vers les mêmes tours de téléphonie cellulaire au même moment.

Si les forces de l’ordre connaissent déjà le numéro IMSI d’un téléphone spécifique et d’une personne qu’elles tentent de localiser, elles peuvent programmer ce numéro IMSI dans la Stingray et celle-ci leur indiquera si ce téléphone est à proximité.

Les forces de l’ordre peuvent également localiser un téléphone spécifique et son utilisateur en déplaçant la Stingray dans une zone géographique et en mesurant la puissance du signal du téléphone lorsqu’il s’y connecte.

- Le Harris StingRay peut être utilisé à partir d’un véhicule de patrouille qui circule dans un quartier pour localiser un suspect dans un groupe de maisons ou un bâtiment spécifique.

- Les forces de l’ordre peuvent alors passer au KingFish, qui offre encore plus de précision.

Par exemple, une fois que les forces de l’ordre ont localisé un téléphone et un suspect dans un complexe de bureaux ou d’appartements à l’aide du StingRay, elles peuvent parcourir le complexe et les couloirs à l’aide du KingFish pour trouver le bureau ou l’appartement spécifique où se trouve le téléphone portable et son utilisateur.

L’appareil permet-il uniquement de localiser les téléphones portables ?

Non. En 2008, les autorités ont utilisé un StingRay et un KingFish pour localiser un suspect qui utilisait une Air Card : un dispositif de connexion internet qui se branche sur un ordinateur et permet à l’utilisateur de se connecter à internet via un réseau cellulaire sans fil.

| Le suspect, Daniel Rigmaiden, était un voleur d’identité qui opérait depuis un appartement de San Jose, en Californie. Rigmaiden avait utilisé un numéro de carte de crédit volé ainsi qu’un faux nom et une fausse adresse pour enregistrer son compte internet auprès d’un opérateur. |

| Avec l’aide de ce dernier, le FBI a pu l’identifier. Ils ont déterminé le quartier général de San Jose où Rigmaiden utilisait la carte aérienne, ce qui leur a permis de positionner leur Stingray dans la zone et de la déplacer jusqu’à ce qu’ils trouvent l’immeuble d’où provenait le signal. |

| Ils ont ensuite fait le tour de l’immeuble avec un KingFish ou un appareil similaire pour localiser précisément l’appartement utilisé par Rigmaiden. |

Qu’est-ce qu’une dirtbox ?

Un dirtbox est le nom commun de modèles spécifiques de capteurs IMSI fabriqués par une filiale de Boeing, Digital Receiver Technology, basée dans le Maryland – d’où le nom « DRT box » .

Ils seraient utilisés depuis des avions pour intercepter les données des téléphones portables.

Un article du Wall Street Journal de 2014 a révélé que le Marshals Service a commencé à utiliser des dirtbox dans des avions Cessna en 2007.

- Une dirtbox aéroportée a la capacité de collecter des données sur beaucoup plus de téléphones qu’une Stingray au sol.

- Elle peut également se déplacer plus facilement et plus rapidement sur de vastes zones.

- Selon le catalogue 2006 des technologies de surveillance qui a fait l’objet d’une fuite en 2015, les modèles de dirtbox décrits dans ce document peuvent être configurés pour localiser jusqu’à 10 000 numéros IMSI ou téléphones ciblés.

Les StingRay et les dirtboxes ont-elles d’autres capacités ?

Les StingRay et les dirtboxes peuvent être configurées pour être utilisées en mode actif ou passif.

- En mode actif, ces technologies diffusent vers les appareils et communiquent avec eux.

- En mode passif, elles saisissent toutes les données et communications qui se produisent en temps réel sur les réseaux cellulaires sans que le téléphone ait à communiquer directement avec le dispositif d’interception.

Les données capturées peuvent inclure le numéro IMSI ainsi que les SMS, les emails et les appels vocaux.

Si ces données ou communications sont chiffrées, elles seront inutiles pour quiconque les intercepte s’il n’a pas aussi un moyen de les déchiffrer

Les téléphones qui utilisent la 4G utilisent un chiffrement fort. Mais les StingRay peuvent forcer les téléphones à passer à la 2G, un protocole moins sûr, et leur dire de ne pas utiliser de chiffrement ou d’utiliser un chiffrement faible qui peut être craqué.

Elles peuvent le faire parce que, même si la plupart des gens utilisent la 4G de nos jours, il y a des régions du monde où les réseaux 2G sont encore courants, et tous les téléphones doivent donc avoir la capacité de communiquer sur ces réseaux.

Les versions des StingRay utilisées par l’armée peuvent intercepter le contenu des communications mobiles (SMS, email et appels vocaux) et décrypter certains types de communications mobiles.

L’armée utilise également une fonction de brouillage ou de déni de service qui empêche les adversaires de faire exploser des bombes avec un téléphone mobile.

En plus de la collecte du numéro IMSI d’un appareil et l’interception des communications, les capteurs IMSI de classe militaire peuvent également falsifier les SMS envoyés à un téléphone

Si l’armée connaît le numéro de téléphone et le numéro IMSI d’une cible, elle peut utiliser un IMSI catcher pour envoyer des messages à d’autres téléphones comme s’ils provenaient du téléphone de la cible.

Ils peuvent également utiliser l’IMSI catcher pour une attaque dite « man in the middle » , de sorte que les appels d’une cible passent par l’IMSI catcher jusqu’au téléphone de la cible.

De cette façon, ils peuvent enregistrer l’appel en temps réel et potentiellement écouter la conversation si elle n’est pas cryptée, ou s’ils sont capables de la décrypter.

Les systèmes militaires peuvent également envoyer un SMS silencieux à un téléphone pour en modifier les paramètres de manière à ce que le téléphone envoie des textos via un serveur que les militaires contrôlent au lieu du serveur de l’opérateur mobile.

Ces appareils peuvent-ils être utilisés pour infecter les téléphones avec des logiciels malveillants ?

Les versions des appareils utilisés par l’armée et les agences de renseignement peuvent potentiellement injecter des logiciels malveillants dans les téléphones ciblés, en fonction du niveau de sécurité du téléphone.

➽ Ils peuvent le faire de deux manières :

- Ils peuvent soit rediriger le navigateur du téléphone vers un site web malveillant où des logiciels malveillants peuvent être téléchargés sur le téléphone si le navigateur présente une vulnérabilité logicielle que les attaquants peuvent exploiter

- soit injecter des logiciels malveillants à partir de la StingRay directement dans la bande de base du téléphone si le logiciel de la bande de base présente une vulnérabilité

Les logiciels malveillants injectés dans la bande de base d’un téléphone sont plus difficiles à détecter.

Cette application fantôme vous transmet les messages, textos et localisations d'un téléphone.

Ces logiciels malveillants peuvent être utilisés pour transformer le téléphone en dispositif d’écoute afin d’espionner les conversations.

Récemment, Amnesty International a fait état des cas de deux militants marocains dont les téléphones ont pu être visés par de telles attaques par injection de réseau pour installer un logiciel espion fabriqué par une société israélienne.

L’utilisation de StingRays par les forces de l’ordre occidentales est plus restreinte, étant donné que, contrairement à l’armée, elles doivent obtenir des réquisitions ou des ordonnances judiciaires pour utiliser ces dispositifs dans le cadre d’enquêtes pénales.

Mais il y a peu de transparence ou de contrôle sur la façon dont les dispositifs sont utilisés par les agents, de sorte qu’on ignore encore beaucoup de choses : par exemple, si ces dispositifs ont déjà été utilisés pour enregistrer le contenu de communications téléphoniques mobiles ou pour installer des logiciels malveillants sur des téléphones.

➽ Des articles de presse suggèrent que certains modèles de StingRays peuvent extraire :

- des SMS

- des contacts

- des photos des téléphones

- mais ils ne disent pas comment les appareils s’y prennent

Des documents obtenus par l’ACLU en 2015 indiquent également que ces dispositifs ont la capacité d’enregistrer :

- le nombre d’appels entrants et sortants

- la date, l’heure et la durée des appels

- ainsi que d’intercepter le contenu des communications vocales et textuelles

Il est possible pour un particulier d’obtenir les mêmes renseignements en installant un logiciel espion invisible dans le téléphone ciblé.

Mais le ministère de la Justice a longtemps affirmé publiquement que les StingRay qu’il utilise au niveau national n’interceptent pas le contenu des communications.

Le ministère de la Justice a déclaré que les dispositifs « peuvent être capables d’intercepter le contenu des communications et, par conséquent, ces dispositifs doivent être configurés de manière à désactiver la fonction d’interception, à moins que les interceptions n’aient été autorisées par une ordonnance d’écoute » .

En ce qui concerne le brouillage des communications à l’échelle nationale

Les manifestants de l’oléoduc Dakota Access à Standing Rock, dans le Dakota du Nord, en 2016, ont décrit des avions et des hélicoptères survolés qui, selon eux, utilisaient une technologie pour brouiller les téléphones portables.

- Les manifestants ont décrit avoir des problèmes tels que des téléphones qui tombent en panne

- des livestreams interrompus

- et des problèmes pour télécharger des vidéos et d’autres posts sur les réseaux sociaux

Pourquoi les StingRay et les dirtbox sont-elles si controversées ?

Ces dispositifs ne se contentent pas de collecter des données sur les téléphones ciblés.

Les forces de l’ordre peuvent localiser un téléphone spécifique d’un suspect connu, mais tout téléphone se trouvant à proximité de la StingRay et utilisant le même réseau cellulaire que le téléphone ou l’appareil ciblé se connectera à la StingRay.

Les documents d’une affaire criminelle de 2011 au Canada montrent que les dispositifs utilisés par la Gendarmerie royale du Canada avaient une portée d’un tiers de mile et qu’en seulement trois minutes d’utilisation, un dispositif avait intercepté 136 téléphones différents.

Les forces de l’ordre peuvent utiliser une StingRay de manière moins ciblée pour recueillir des informations sur tous les téléphones à proximité

Pendant qu’un téléphone se connecte à une StingRay ou communique avec elle, le service est interrompu pour ces téléphones jusqu’à ce que la StingRay les libère.

La connexion ne doit durer que le temps nécessaire pour que le téléphone révèle son numéro IMSI à la StingRay, mais on ne sait pas exactement quel type de test et de contrôle le ministère de la justice a effectué pour s’assurer que les dispositifs libèrent les téléphones.

Les StingRay sont censées permettre aux appels au 911 de passer par une tour de téléphonie mobile légitime pour éviter de perturber les services d’urgence, mais les autres appels d’urgence qu’un utilisateur peut essayer de passer alors que son portable est connecté à une StingRay ne seront pas transmis tant que la StingRay n’aura pas libéré son téléphone.

➽ On ne sait pas non plus dans quelle mesure ces dispositifs sont efficaces pour laisser passer les appels au 911 (service d’urgence).

Le FBI et le DHS ont indiqué qu’ils n’avaient pas commandé d’études pour mesurer cet aspect, mais une étude menée par la police fédérale au Canada a révélé que le contournement du 911 ne fonctionnait pas toujours.

Selon le nombre de téléphones qui se trouvent à proximité d’une StingRay, des centaines peuvent se connecter à l’appareil et le service peut être interrompu.

Depuis combien de temps les forces de l’ordre utilisent-elles des StingRay ?

La première mention publique de l’utilisation d’un dispositif de type StingRay par les forces de l’ordre américaines remonte à 1994, lorsque le FBI a utilisé une version rudimentaire et bricolée de cet outil pour localiser l’ancien pirate Kevin Mitnick ; les autorités ont appelé ce dispositif « Triggerfish » .

Dans une affaire survenue dans l’Utah en 2009, un agent du FBI a révélé dans un document judiciaire que les simulateurs de sites portables étaient utilisés par les forces de l’ordre depuis plus de dix ans.

Il a également déclaré qu’ils n’étaient pas seulement utilisés par le FBI mais aussi par le Marshals Service, le Secret Service et d’autres agences.

Des documents récents obtenus par l’ACLU indiquent également qu’entre 2017 et 2019, l’unité des enquêtes du département de la sécurité intérieure a utilisé des StingRay au moins 466 fois dans le cadre d’enquêtes.

Outre le potentiel de surveillance généralisée, cette technologie pose-t-elle d’autres problèmes ?

L’autre controverse avec les StingRay implique le secret et le manque de transparence autour de leur utilisation.

Les organismes chargés de l’application de la loi et les entreprises qui fabriquent ces dispositifs ont empêché le public d’obtenir des informations sur leurs capacités et de savoir combien de fois la technologie est déployée dans les enquêtes.

Les agences signent des accords de non-divulgation avec les entreprises, qu’elles utilisent comme bouclier lorsque des journalistes ou d’autres personnes déposent des demandes de documents publics pour obtenir des informations sur la technologie.

Les services répressifs affirment que les criminels pourraient élaborer des méthodes de lutte contre la surveillance pour saper la technologie s’ils en connaissaient le fonctionnement

Les entreprises elles-mêmes invoquent des secrets commerciaux et des informations exclusives pour empêcher le public d’obtenir de la documentation commerciale et des manuels sur cette technologie.

Pendant des années, les forces de l’ordre ont utilisé ces dispositifs sans obtenir d’ordonnance ou de mandat

Même lorsqu’ils demandaient l’autorisation d’un tribunal, ils décrivaient souvent la technologie en termes trompeurs pour la faire paraître moins invasive.

Dans les documents judiciaires, les stingrays sont souvent qualifiés de « dispositifs passifs » installés sur un réseau et qui enregistrent les numéros composés à partir d’un certain numéro de téléphone.

- Ils cachent le fait que ces dispositifs forcent les téléphones à se connecter à eux

- qu’ils forcent d’autres téléphones qui ne sont pas l’appareil cible à se connecter à eux

- et qu’ils peuvent remplir d’autres fonctions que la simple saisie d’un numéro IMSI

Plus important encore, ils dissimulent le fait que le dispositif émet des signaux permettant de localiser un utilisateur et son téléphone dans une résidence privée

Après que le FBI a utilisé une StingRay pour localiser Rigmaiden (l’usurpateur d’identité de San Jose) dans son appartement, les avocats de Rigmaiden ont obtenu du ministère de la justice qu’il reconnaisse qu’il s’agissait d’une perquisition au titre du quatrième amendement, nécessitant un mandat.

Les agents des forces de l’ordre n’ont pas seulement trompé les juges, ils ont également induit en erreur les avocats de la défense qui souhaitaient obtenir des informations sur la manière dont les agents avaient localisé leurs clients.

Dans certains documents judiciaires, les agents des forces de l’ordre ont indiqué qu’ils avaient obtenu les informations de localisation de l’accusé d’une « source confidentielle » , alors qu’en réalité, ils ont utilisé une StingRay pour le suivre.

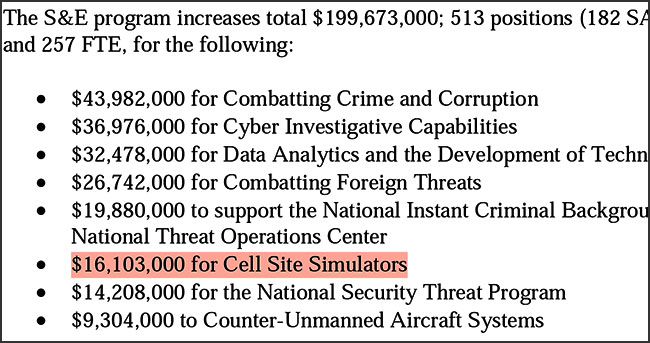

Combien de simulateurs de sites cellulaires / dispositifs de localisation de téléphones portables Stingray pouvez-vous acheter avec 16 103 000 dollars ?

Parce que c’est le montant que l’USDOJ a demandé de dépenser pour eux en 2021 :

Pour remédier à cette tromperie, le ministère de la Justice a mis en œuvre en 2015 une nouvelle politique exigeant :

- Que tous les agents fédéraux engagés dans des enquêtes criminelles obtiennent un mandat de perquisition pour cause probable avant d’utiliser une StingRay.

- Elle exige également que les agents et les procureurs informent les juges lorsque le mandat qu’ils demandent concerne une StingRay.

- Et elle leur impose de limiter l’utilisation des capacités de la StingRay à la localisation d’un téléphone et à l’enregistrement des numéros de téléphone pour les appels reçus et émis par le téléphone.

- Ils ne peuvent pas recueillir le contenu des communications, comme les SMS et les emails.

- Les agents sont tenus de purger les données qu’ils recueillent sur les téléphones non ciblés dans les 24 heures ou les 30 jours, selon les circonstances.

Le problème, c’est que la politique du ministère de la Justice n’est pas une loi. Et bien que cette politique s’applique aux organismes d’application de la loi locaux et des pays lorsqu’ils travaillent sur une affaire avec des agents fédéraux et qu’ils souhaitent utiliser les appareils, elle ne s’applique pas à ces organismes lorsqu’ils travaillent seuls sur des affaires.

Pour combler cette lacune, les législateurs devraient adopter une loi interdisant l’utilisation des StingRay sans réquisition.

Il faut aussi parler des exceptions pour les « circonstances exceptionnelles » qui ne sont pas clairement définies

Les agents fédéraux ne sont pas tenus de demander un mandat pour utiliser la technologie dans des cas impliquant de telles circonstances. La question de savoir si le gouvernement a utilisé cette technologie sans mandat contre les manifestants de Black Lives Matter restera probablement un secret pendant un certain temps.