Il existe de nombreux moyens qui sont utilisés par les pirates tout le temps. Certains moyens sont simples, d’autres sont difficiles. Mais comme beaucoup de moyens sont inconnus des gens, sauf des pirates, ces méthodes sont utilisées fréquemment.

L’une de ces méthodes consiste à pirater un téléphone en utilisant les SMS.

Des chercheurs en cybersécurité ont révélé une vulnérabilité critique et non détectée dans les cartes SIM qui pourrait permettre aux pirates d’accéder à un smartphone simplement en envoyant un SMS.

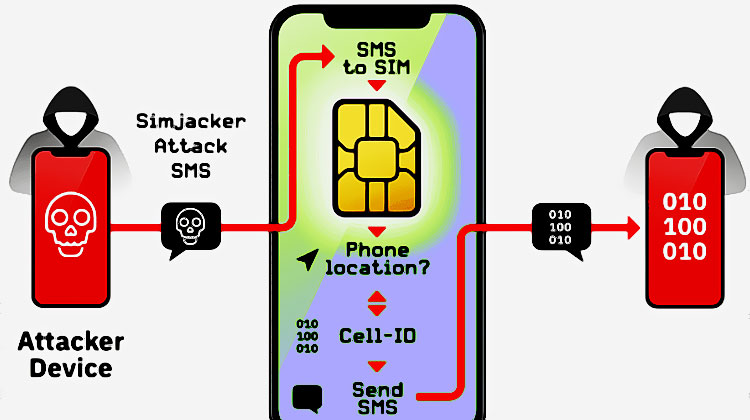

L’art du SIMJacker

Connue sous le nom de « SIMJacker », la vulnérabilité se situe dans une zone spécifique du logiciel, appelée « S@T Browser » .

Ce navigateur est attaché à la plupart des cartes SIM utilisées par les opérateurs mobiles dans au moins 31 pays. Quel que soit le type de téléphone utilisé par la victime, n’importe qui peut pirater le smartphone par le biais d’un SMS.

L’application S@T Browser

S@T Browser est l’abréviation de SIMalliance Toolbox Browser, une application installée sur presque toutes les cartes SIM dans le cadre du SIM Tool Kit.

En général, elle offre aux utilisateurs :

- des services de base

- des services à valeur ajoutée

- et des abonnements aux clients

Le navigateur contient une série d’instructions comme :

- l’appel de configuration

- la fourniture de données locales

- l’exécution d’une commande

- l’envoi d’un SMS

- le lancement du navigateur

- l’envoi de données

Le logiciel peut être exploité pour envoyer un SMS, qui peut également exécuter des commandes nuisibles sur le téléphone. Un modem GSM à 10 euros peut être utilisé pour exploiter la vulnérabilité de la carte SIM.

Le navigateur S@T et les instructions STK : des anciennes technologies

Elles était supportées par certains réseaux mobiles et leurs cartes SIM.

Elles peuvent être utilisées pour déclencher des actions sur un appareil, comme :

- le lancement de navigateurs

- la diffusion de sons

- l’affichage de fenêtres contextuelles

Dans la vieille époque des réseaux mobiles, les opérateurs utilisaient ces protocoles pour envoyer aux utilisateurs des offres promotionnelles ou fournir des informations de facturation.

Mais les attaques Simjacker observées aujourd’hui abusent de ce mécanisme pour demander aux téléphones des victimes de transmettre des données de localisation et des codes IMEI, que la carte SIM envoie ensuite par SMS à un appareil tiers, où un attaquant enregistre la localisation de la victime.

L’attaque Simjacker est totalement silencieuse

➺ Les victimes ne voient aucun message SMS dans leur boîte de réception ni leur boîte d’envoi.

Cela permet aux acteurs de la menace de bombarder continuellement les victimes de SMS et de suivre leur localisation au fil de la journée, de la semaine ou du mois.

En plus, comme Simjack exploite une technologie résidant sur la carte SIM, l’attaque fonctionne également indépendamment du type d’appareil de l’utilisateur.

Pirater un téléphone en utilisant des SMS – Comment ça marche ?

Voici comment cela fonctionne

- Étape 1 : Les attaquants envoient un SMS malveillant, spécialement conçu, composé de code binaire (code semblable à celui d’un logiciel espion), par exemple le logiciel espion du téléphone qu’ils veulent pirater.

- Étape 2 : À la réception du SMS, l’appareil est piraté dès que la personne clique sur le lien malveillant indiqué dans le SMS.

- Étape 3 : Les pirates obtiennent un accès complet au téléphone et peuvent effectuer n’importe quelle action grâce à un accès à distance.

- Étape 4 : Les pirates accèdent à la localisation du téléphone surveillé et à d’autres éléments de base comme le verrouillage de l’écran, la batterie, la langue, le thème, etc.

➺ La personne cible dont le mobile est piraté n’est pas consciente du fait que toutes les informations ont été récupérées.

🔍 Vous souhaitez protéger les téléphones de votre famille en ligne ?

Les attaques de SIMJacker ont profité à la fois d’interfaces complexes et de technologies obscures, pour montrer que les défenses établies ne sont pas fiables.

Il convient de noter que si certaines commandes, comme l’obtention de la localisation d’un appareil, ne nécessitent aucune interaction de la part de l’utilisateur et qu’il n’existe aucune preuve visuelle de l’attaque, d’autres, comme passer un appel, nécessitent une certaine interaction de la part de l’utilisateur sur les téléphones mobiles.

Dans quel but un pirate pourrait exploiter cette faille ?

- Espionner l’environnement des victimes en demandant à l’appareil d’appeler le numéro de téléphone de l’attaquant

- Diffuser des logiciels malveillants en forçant le navigateur du téléphone à ouvrir une page Web malveillante

- Récupérer l’emplacement et les informations IMEI de l’appareil piraté

- Diffuser des informations erronées en envoyant de faux messages au nom de la personne ciblée

- Réaliser des escroqueries en composant des numéros surtaxés

- Réaliser des attaques par déni de service en désactivant la carte SIM

- Récupérer d’autres informations comme la langue, le type de radio, le niveau de la batterie, etc.

➺ La seule bonne nouvelle est que l’attaque ne repose pas sur des SMS ordinaires, mais sur un code binaire plus complexe transmis sous forme de SMS

Cela signifie que les opérateurs de réseau devraient être en mesure de configurer leurs équipements pour bloquer ces données qui traversent leurs réseaux et atteignent les appareils clients.

Toutefois, la réception d’un SMS méfiant peut rendre la personne ciblée méfiante à l’égard du logiciel malveillant. Donc, si vous voulez pirater le téléphone de quelqu’un en mode furtif, il vous faut une autre solution.

Autre méthode

Les applications d’espionnage mobile sont devenues très répandues de nos jours.

Grâce à l’accès facile à internet et aux progrès de la technologie, vous pouvez désormais pirater le téléphone de quelqu’un sans même le toucher.

De plus, vous n’avez même pas besoin de passer un appel espion ou d’envoyer un SMS suspect à l’appareil cible. Les applications de surveillance mobile fonctionnent en arrière-plan sans que la personne ciblée le sache.

Remarques finales

Avec la prolifération d’internet, les outils de piratage sont devenus plus perfectionnés.

Vous pouvez pirater un téléphone en envoyant un SMS ou en installant une appli de suivi à distance.

Quel que soit le moyen que vous choisissez, vous pouvez accéder au téléphone de quelqu’un sans le faire savoir.

Sécurité numérique : deux solutions selon vos besoins

Masquez votre IP, chiffrez votre trafic et accédez à Internet librement.

Découvrir NordVPN (-74%)Surveillez les SMS, localisez les appareils et bloquez les contenus à risque.

En savoir plus sur mSpyCes outils répondent à des besoins différents : choisissez celui qui correspond à votre situation.