L’évaluation des risques pour la sécurité des applications est un processus d’identification, d’évaluation et de gestion des risques potentiels pour une application.

- Cela permet non seulement de prévenir l’exposition des défauts et des vulnérabilités de sécurité

- mais aussi de voir votre application à travers les yeux des cybercriminels et des attaquants.

Elle donne aux experts en sécurité et aux développeurs d’applications des informations clés pour adapter leurs processus et pratiques internes afin d’optimiser la sécurité des applications qu’ils créent.

Pourquoi utiliser une liste de contrôle de la sécurité des logiciels ?

Les entreprises veulent aller vite, ce qui implique de développer et de déployer rapidement les applications qui les soutiennent.

Par conséquent, une évaluation approfondie des risques de sécurité peut souvent être mise en veilleuse. Pourtant, l’évaluation des risques devrait être une étape obligatoire pour tout développeur d’applications.

Négliger une évaluation des risques de sécurité, c’est potentiellement négliger :

- Des exploits cachés dans votre application – Avec l’évolution et l’augmentation continues des menaces de cybersécurité, de nouvelles vulnérabilités sont constamment découvertes et pourraient être cachées dans vos applications.

- Les approches proactives pour assurer la sécurité de votre application – Donner la priorité à la sécurité vous permet d’avoir une longueur d’avance sur les cybercriminels, plutôt que de réagir hâtivement à un problème de sécurité ou à une violation.

- Respect des lois sur la cybersécurité – De nouvelles lois et réglementations en matière de cybersécurité sont apparues et deviennent de plus en plus strictes, notamment en France.

- Éviter des conséquences commerciales dévastatrices -. En mettant en œuvre une évaluation efficace de la sécurité des applications, vous pouvez éviter d’avoir à annoncer une mauvaise nouvelle à vos utilisateurs, aux dirigeants de votre entreprise et, éventuellement, aux médias.

Les 4 éléments essentiels de tout modèle d’évaluation du risque de sécurité réussi

L’identification, l’évaluation, l’atténuation et la prévention font partie intégrante de toute évaluation des risques liés aux applications.

- Identification – Il est important de bien comprendre ce qui compose votre logiciel et la chaîne d’approvisionnement logicielle qui l’a construit, car des brèches peuvent se produire en tout point de sa surface d’attaque.

- Évaluation – Après avoir rassemblé des informations sur la nomenclature de votre logiciel, ses dépendances et la chaîne d’approvisionnement elle-même, il est temps d’évaluer les risques. Il existe de nombreux outils automatisés qui peuvent vous aider à le faire.

- Atténuation – Une fois que vous avez rassemblé les informations sur vos risques, vous devez définir les tactiques d’atténuation pour éliminer les vulnérabilités critiques et minimiser vos risques.

- Prévention – L’étape finale consiste à mettre en place des outils et des processus afin de réduire les risques et les menaces à l’avenir. Ces mesures préventives peuvent aller d’une formation et d’une communication supplémentaires aux membres de l’équipe à des outils de cybersécurité automatisés qui analysent votre code, vos pipelines de développement et vos environnements de déploiement.

Bien que la tâche puisse parfois sembler décourageante, il est aujourd’hui indispensable de donner la priorité à la sécurité et de mettre en œuvre des pratiques de sécurité efficaces.

Avec des outils de sécurité automatisés et des processus bien mis en place, il est également possible d’y parvenir sans compromettre la rapidité et l’agilité.

Nous avons décrit ici chaque étape d’une liste de contrôle pour une évaluation efficace des risques de sécurité afin de couvrir toutes les bases.

1. Recueillir des informations sur les applications

Les applications sont composées de services, de code et de données sous-jacents, et sont construites et déployées le long d’une chaîne logistique logicielle contenant des systèmes, des infrastructures et des processus.

Vous devez avoir une bonne compréhension de tout cela, ainsi que des interactions clés entre les composants, les données, les rôles des utilisateurs et les autres points d’entrée de l’application.

La documentation de la sécurité des applications est une première étape importante pour vous mettre sur la voie du succès. Elle peut être générée automatiquement par des outils de cybersécurité ou manuellement.

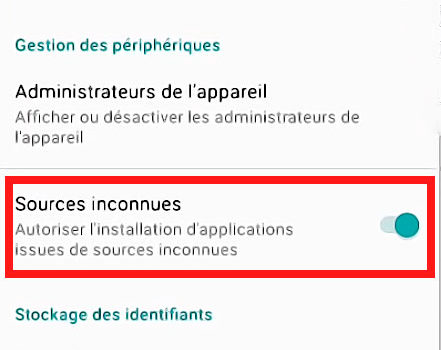

2. Assurer une configuration correcte des systèmes

Une mauvaise configuration des systèmes le long de votre chaîne d’approvisionnement en logiciels, des environnements de déploiement ou de l’application elle-même peut ouvrir des vulnérabilités susceptibles de mener à une attaque.

Il peut être décourageant de suivre de bonnes pratiques en matière de sécurité des applications, pour apprendre ensuite qu’une simple erreur humaine ou l’oubli d’un système sous-jacent mal configuré a ouvert une vulnérabilité qui a fait tomber votre application.

La critique des configurations du système peut inclure l’évaluation des contrôles de sécurité des applications, des dépôts de code, des serveurs de construction, des environnements en nuage, des interfaces d’administration des applications, des autorisations de comptes d’applications et de l’accès aux données des applications.

3. Systèmes de gestion des identités et des accès

Les organisations doivent critiquer la mise en œuvre de la gestion des identités et des accès pour s’assurer qu’elle prend en charge un modèle de moindre privilège, de sorte que les utilisateurs et les comptes n’accèdent qu’à ce qui est nécessaire, et rien de plus.

Les méthodes d’authentification doivent être critiquées afin que les mots de passe faibles ne soient pas autorisés, que l’authentification multifactorielle soit activée pour les comptes privilégiés et que des normes d’identité sécurisées soient utilisées dans la mesure du possible pour l’authentification, la signature unique et la gestion des accès.

4. Réexaminer les procédures d’authentification

Les procédures d’authentification doivent être testées et réévaluées périodiquement.

- Le renforcement des politiques de mot de passe

- l’optimisation des procédures de réinitialisation des mots de passe

- la réévaluation de la gestion des sessions utilisateur

- le remplacement de l’authentification basée sur la connaissance par l’authentification multifactorielle, etc.

…doivent être revus périodiquement pour s’assurer que les dernières bonnes pratiques sont mises en œuvre.

5. Sécuriser la chaîne d’approvisionnement des logiciels

🛡️ Protégez votre vie privée, même dans votre couple

L’usine logicielle, ou chaîne logistique logicielle, utilisée pour créer et déployer une application est une cible de plus en plus populaire auprès des cybercriminels et fait fréquemment l’objet d’attaques.

Une attaque réussie peut intégrer une vulnérabilité dans une application qui est transmise aux utilisateurs finaux, perturber les opérations commerciales du fournisseur de logiciels ou entraîner une violation de la propriété intellectuelle.

- La sécurisation de la chaîne d’approvisionnement logicielle implique l’analyse de vos pipelines de développement à la recherche de lacunes et de fuites

- la sécurisation de l’infrastructure et des systèmes SDLC au sein de ces pipelines

- ainsi que des personnes et de leur hygiène de sécurité lorsqu’elles opèrent dans ces pipelines.

6. Supprimer les données sensibles du code

Il est important de rechercher dans le code de vos applications les secrets intégrés, tels que les noms d’utilisateur et les mots de passe codés en dur laissés par les développeurs d’applications, afin que les cybercriminels qui parviennent à accéder à votre code ne puissent pas utiliser ces secrets pour se déplacer latéralement et pénétrer dans d’autres systèmes de votre organisation.

Les outils d’analyse automatisés peuvent détecter ces secrets intégrés et il est préférable de les utiliser en combinaison avec une formation aux meilleures pratiques de sécurité pour éviter complètement cette pratique de développement peu sûre.

7. Mettre en œuvre des protocoles de chiffrement

Un autre facteur important de la liste de contrôle de l’évaluation des risques en matière de sécurité de l’information est l’utilisation de protocoles de chiffrement pour les informations sensibles.

Le chiffrement permet de protéger les données en transit et au repos afin qu’elles ne puissent pas être lues par des utilisateurs non autorisés.

Il est à noter que les méthodes de chiffrement qui semblaient autrefois solides ou impénétrables sont peut-être trop faibles pour protéger des informations importantes et doivent être mises à niveau.

➤ Mon meilleur choix de VPN pour chiffrer ma connexion

| Produit | Pourquoi je l’aime | Prix |

|---|---|---|

|

|

8. Test de la logique métier

Le test de la logique métier permet de s’assurer que l’application se comporte comme elle le devrait et ne laisse pas de place à un comportement inattendu que les pirates pourraient exploiter de manière créative pour mettre en place une violation ou une attaque.

Effectuez des tests pour trouver et éliminer les faiblesses présentes dans votre application qui peuvent résulter :

- d’une mauvaise utilisation des fonctions

- de relations de confiance négligées

- de l’intégrité des données

- et de la séparation des tâches.

9. Tests frontaux

Les équipes de développement doivent effectuer tous les types de tests d’application pour l’assurance qualité, notamment les tests unitaires, les tests fonctionnels, les tests d’intégration et les tests de performance.

Toutefois, il faut s’assurer que des efforts suffisants sont également consacrés aux tests frontaux, ou à l’interface utilisateur de l’application, qui constitue une surface d’attaque évidente à cibler dès le début.

- Cela peut également inclure le scriptage intersite

- l’exécution JavaScript

- toute redirection d’URL

- le flashage intersite

- l’inception intersite, etc.

10. Critique de la gestion des erreurs

Une mauvaise gestion des erreurs constitue une menace, car elle peut exposer involontairement des informations extrêmement sensibles qui peuvent être exploitées par un attaquant.

C’est pourquoi il est essentiel de minimiser les informations divulguées à moins d’être autorisé à les voir, et de tester le comportement du serveur pour identifier tout comportement inattendu lorsque des erreurs sont rencontrées.

Il est également essentiel de surveiller le comportement des requêtes envoyées pour des fichiers qui n’existent pas, et de consigner l’activité des points d’entrée des données de l’application.

➤ Autres ressources

- Sécurité des applications Web, Yannick Chevalier, Université de Toulouse, 479 pages

- Principales failles de sécurité des applications Web, G Harry, 2012, 53 pages

- Sécuriser un site web, l’ANSSI

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.