Tout d’abord, mettons les choses au clair. Je ne soutiens en aucun cas le piratage illimité et ne vous demande pas d’arrêter de payer pour les applications sur votre iPhone en faveur de la méthode que je m’apprête à vous présenter.

En revanche, je suis un fervent partisan de l’essai avant l’achat, surtout lorsqu’il s’agit de logiciels. Malheureusement, l’essai avant l’achat ne semble pas exister sur le marché du mobile, quel que soit le culte de l’OS/fabricant auquel vous avez choisi d’adhérer. C’est l’une des nombreuses raisons pour lesquelles j’ai choisi de jailbreaker mes appareils iDevices.

Bien que cela devienne de plus en plus rare, il existe encore de nombreux développeurs qui offrent une période d’essai limitée pour les logiciels d’environnement de bureau, l’absence de cela dans l’informatique mobile, pour moi, est inacceptable. Je vais vous expliquer comment tester des applications avant de faire le grand saut dans iTunes, et tout cela sans jailbreaker votre iPhone.

Comme beaucoup de choses piratées, cet exploit vient de Chine. Il existe un terme qui dit que les opprimés trouvent toujours un moyen d’échapper à l’oppression, et ihelper en est la preuve.

Le logiciel iHelper

Le logiciel ihelper est relativement simple, bien qu’il soit en chinois. Ne vous inquiétez pas, j’ai fourni des images ci-dessous.

Le logiciel ihelper contourne la plupart des systèmes de vérification qu’Apple utilise pour empêcher l’installation d’applications pirates sur les appareils iDevices.

Tout d’abord, avant de pouvoir utiliser ihelper pour installer des applications sur votre iPhone, vous devez télécharger ihelper. Ce fut la tâche la plus laborieuse pour moi car, après avoir appris l’existence du programme, je n’ai pas réussi à localiser un fichier d’installation.

Après un temps embarrassant, je suis tombé sur un lien vers la version PC compressée dans un fichier RAR. Oui, je sais, les fichiers RAR peuvent contenir des logiciels malveillants, j’ai donc pris la peine de les extraire sur un vieil ordinateur portable que je n’utilise plus et de les scanner. Une fois que j’ai constaté qu’il n’y avait rien de suspect, je l’ai essayé.

Attention, je n’ai pas encore trouvé de version fonctionnant sous OSX, ce qui signifie que vous aurez besoin de Windows pour utiliser cet outil.

Ce dont vous avez besoin

- Un ordinateur fonctionnant sous Windows

- iPhone 3GS, 4, 4S, 5 (tous testés)

- iPhone 5c ou 5S (non testé)

- Câble USB

- Connexion Internet

- WinRar ou WinZip

- ihelper

Étape 1 – Extraire le logiciel

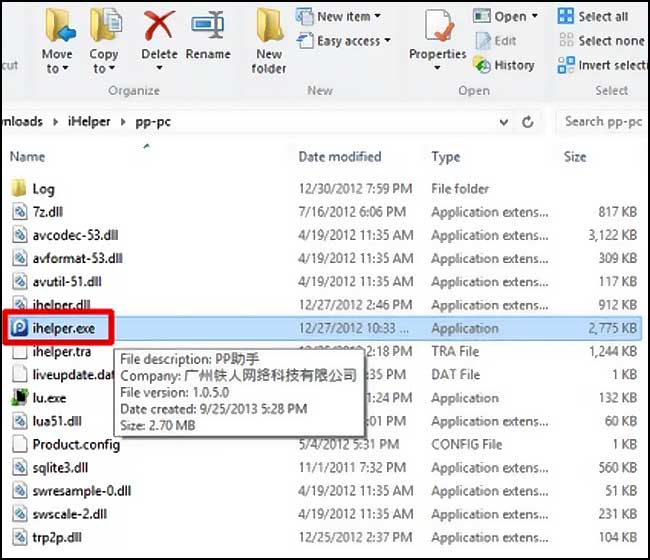

Comme ihelper vous est livré dans un format de fichier compressé, vous allez devoir l’extraire pour pouvoir l’exécuter.

Si vous disposez de WinZip ou de WinRAR, faites un clic droit sur le RAR ihelper et extrayez-le dans son propre dossier. Ouvrez ce dossier et vous verrez un nouveau sous-dossier nommé « pp-pc » . L’exécutable ihelper se trouve dans ce dossier.

Étape 2 – Exécuter ihelper.exe

Maintenant que vous êtes dans « pp-pc », vous devriez voir le fichier ihelper.exe. Double-cliquez dessus pour commencer.

Lorsque ihelper se connecte pour la première fois, Windows peut vous demander s’il doit autoriser ihelper à se connecter via votre réseau. Si vous souhaitez rechercher des applications via ihelper, il devra se connecter au réseau, alors cliquez sur oui.

Étape 3 – Branchez votre iPhone

Maintenant que ihelper est lancé, il affiche un écran vous demandant de brancher votre iPhone. C’est ce qu’il faut faire.

Étape 4 – Recherche d’applications

Maintenant que votre iPhone est branché, vous accéderez à la page de recherche d’applications. Tapez le nom de l’application que vous souhaitez tester dans la barre de recherche et appuyez sur Entrée. Vous obtiendrez alors une page de résultats.

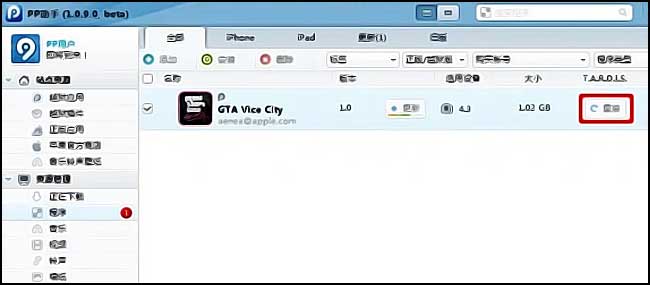

Étape 5 – Télécharger les applications

Survolez l’application que vous recherchez et cliquez sur l’icône de gauche qui apparaît sous son titre. Le processus de téléchargement et d’installation commence alors.

Étape 6 – Installation des applications

Une fois que le fichier ipa de l’application a été téléchargé, accédez à l’écran qui vous donnera la possibilité d’installer l’application que vous avez téléchargée. Cliquez sur le bouton avec la flèche bleue sous le nom de votre iPhone pour commencer le processus d’installation.

Gardez un œil sur votre iPhone, une fois que l’icône de votre nouvelle application apparaît à l’écran, l’installation est terminée. Débranchez votre appareil et testez-le.

Vous savez maintenant comment installer des applications gratuites sur votre iPhone. Si l’application vous plaît, n’hésitez pas à la télécharger via l’AppStore. Il y a des gens qui dépendent des ventes d’applications pour payer leur loyer et s’ils ont créé un produit solide que vous appréciez, pourquoi ne pas donner un ou deux euros pour le soutenir ?

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Installer des applications piratées sans Jailbreak

Vous pouvez aussi télécharger et installer des applications piratées sur iOS sans jailbreak. Il est indispensable d’apprendre comment obtenir des applications crackées sur iOS sans jailbreak car le jailbreak d’iOS n’est pas toujours disponible. Il n’y a aucun moyen de télécharger Cydia sur iOS car Cydia ne fonctionne pas sans jailbreak.

Vous pouvez essayer l’une des méthodes suivantes pour installer gratuitement des applications crackées sans jailbreak sur votre iPhone, iPad et iPod Touch.

vShare

De nombreux utilisateurs d’iOS 9 ont élu vShare iOS 9 comme l’une des meilleures alternatives à Installous. VShare fonctionne sur tous les appareils iOS sans jailbreak. C’est ce que les utilisateurs d’Apple recherchent depuis longtemps.

Installez vShare depuis Cydia si vous êtes toujours sous une ancienne version d’IOS.

iFunbox

iFunbox est une application étonnante. Les personnes qui l’utilisent depuis iOS 8.4 seront d’accord avec nous. Fondamentalement, iFunbox est une application qui vous permet d’installer des paquets IPA à partir d’une distribution interne.

Avec iFunbox, vous pouvez installer des applications iOS à partir de paquets IPA (fichiers .ipa) provenant de n’importe quelle source et craqués par des personnes du monde entier. En d’autres termes, vous pouvez installer gratuitement des applications crackées sur iOS 9 sans jailbreak. De nombreux utilisateurs d’iPhone ont réussi à installer gratuitement Ad Blocker pour iOS 9 depuis iFunbox.

AppAddict

Essayez AppAddict sur votre appareil iOS si vous êtes à la recherche d’applications et de livres craqués pour iOS et OS X gratuitement. Aucun jailbreak n’est nécessaire pour utiliser AppAddict.

Pour installer AppAddict sans jailbreak, vous devrez installer iFunBox puis l’installer à partir de là. Une fois que le jailbreak d’iOS est disponible, vous pouvez télécharger AppAddict depuis Cydia via le repo d’AppAddict.

Kuaiyong

Kuaiyong est toujours une application qui fournit des milliers d’applications crackées aux utilisateurs d’Apple sans avoir besoin de jailbreaker. C’est l’une des raisons pour lesquelles le nombre d’utilisateurs de Kuaiyong est en augmentation depuis ces dernières années.

Kuaiyong est sans aucun doute une bonne application pour obtenir des applications, des jeux, des thèmes, des fonds d’écran, des icônes, des sonneries et bien d’autres choses encore. Le seul inconvénient c’est qu’elle est en chinois.

PhoneSee

En installant PhoneSee sur un téléphone, vous avez une application qui se rend INVISIBLE sur ce téléphone et qui rapatrie ensuite discrètement tous les évènements qui transitent à travers lui :

- Textos

- Appels tph

- Localisations

- Discussions sur les réseaux sociaux

- Chats sur Tinder & Snapchat

- etc.

De quoi espionner un téléphone.

Alternatives

Outre vShare, AppAddict et Kuaiyong, il existe d’autres applications qui fournissent des applications craquées pour l’iPhone :

- AppCake

- iHelper

- Zeusmos

- AppTrackr

- et HipStore