Il existe différentes façons de pirater le smartphone de quelqu’un sans qu’aucun contact ne soit établi.

Il n’y a pas si longtemps, on pensait qu’il était très difficile de pirater le téléphone de quelqu’un. Mais aujourd’hui, il existe plusieurs façons de le rendre possible.

Dans ce monde bizarre et tordu, vous vous demandez souvent si vos proches sont en sécurité, alors, avec leur consentement exprès, il existe plusieurs façons de pirater le téléphone de votre proche sans avoir à y toucher une seule fois.

➽ Pour fouiner dans les activités de son téléphone, plusieurs méthodes seront abordées.

Autrefois, les gens avaient besoin de professionnels pour pirater un téléphone, mais au 21e siècle, des applications comme les logiciels espions ont rendu la chose beaucoup plus facile.

- En ayant accès au téléphone de votre proche, vous pouvez non seulement voir ses activités

- ses conversations

- mais vous pouvez même connaître l’endroit où son téléphone est utilisé

Peut-on pirater le téléphone de quelqu’un à distance ?

Le piratage n’est pas mauvais à tous les coups ; dans la plupart des scénarios, il est fait dans l’intérêt de la personne, de la société et du pays à des fins de sécurité.

Le piratage a changé la perspective de la vie ; une personne peut surveiller l’activité des autres en mettant leur téléphone portable sur écoute si elle sent un mouvement vulnérable de l’autre côté. En outre, il devient essentiel pour la société.

➽ Que faut-il faire pour pénétrer dans le téléphone de quelqu’un ?

Utiliser une application espionne ou des techniques de piratage ?

Il existe de puissantes applications d’espionnage que vous pouvez utiliser pour surveiller n’importe quel téléphone portable sans le toucher. Pour avoir accès à n’importe quel appareil, il suffit de comprendre ce qu’est le piratage.

Comment pirater le téléphone de quelqu’un sans qu’il le sache ?

Pour pirater le téléphone de quelqu’un, vous devez disposer d’informations sur le processus de piratage.

Il s’agit d’une tâche très cruciale à réaliser dans la vie réelle. Plusieurs codages et ensembles de langages complexes sont impliqués dans la procédure, et il n’est pas à la portée d’une personne ordinaire de le faire.

Il est conseillé de suivre un cours certifié pour acquérir les connaissances appropriées ou d’engager un hacker réputé dans ce but.

➽ Un hacker est une personne qui peut pirater le téléphone ou l’appareil de quelqu’un.

- Il aidera une personne à obtenir un accès complet au téléphone de quelqu’un

- à vérifier toutes les données et informations le concernant

Pour prendre le contrôle du mobile d’autrui à distance, sans toucher le mobile du sujet, les utilisateurs doivent suivre un ensemble complexe de protocoles.

Comment pirater un téléphone facilement et à distance

Il existe quelques étapes pour comprendre ce que les pirates peuvent utiliser pour pirater le téléphone de quelqu’un.

L’utilisation de techniques avancées ou simples comme l’application espionne ou les techniques de piratage peut être très utile pour surveiller un téléphone portable.

Que vous conseille-t-on d’utiliser lorsqu’il s’agit d’accéder à un appareil ? Vous pouvez prendre une décision en fonction de votre budget et de votre jugement.

➽ 5 façons simples de pirater les téléphones de quelqu’un à distance

Nous avons pris le temps de vous montrer les méthodes avancées que les hackers utilisent pour pirater n’importe quel téléphone portable.

- Un pirate expérimenté peut pirater un iPhone sans le toucher

- Surveiller le téléphone de votre conjoint

- Il ne saura même pas que vous avez accès à la lecture des SMS, au chat, à la galerie et à bien d’autres choses encore

Technique de phishing

Le phishing est la meilleure technique car elle est très simple puisqu’il suffit d’envoyer un lien au téléphone de votre partenaire.

Une fois le lien ouvert, le logiciel sera installé automatiquement sur le téléphone. Vous pouvez facilement pirater le téléphone de quelqu’un ou de votre conjoint grâce à ces techniques.

À partir d’un compte en ligne sur votre téléphone, vous pouvez surveiller le téléphone de votre partenaire.

➽ Les téléphones mobiles fonctionnant sous iOS peuvent aussi devenir des espions si vous connaissez les mots de passe et l’Apple ID du téléphone

En sélectionnant l’application de piratage sur votre téléphone et en atteignant le site officiel, vous devez vous inscrire et vous connecter au compte. Après ce processus, vous pouvez surveiller les téléphones de vos partenaires.

Piratage en connaissant le numéro

🛡️ Protégez votre vie privée, même dans votre couple

Il est également possible de pirater un téléphone en connaissant tout simplement le numéro des partenaires.

À cette fin, nous recommandons vivement pour pirater un téléphone portable avec un simple numéro.

- La première étape consiste à rentrer le n° ciblé dans le site internet

- Le site envoie un SMS automatique à la cible

- Lorsqu’elle clique sur le lien du SMS, elle est localisée

- Vous recevez les coordonnées

Peu importe que le téléphone de votre partenaire soit un Android.

Piratage par l’envoi de SMS

Une autre méthode célèbre pour pirater le téléphone est l’envoi de SMS.

A l’heure actuelle, tout le monde a un compte Google. Les gens utilisent leur compte Google pour s’inscrire à différentes applications.

- Pour ce faire, connectez-vous à Google

- Cliquez sur mot de passe oublié

- Après l’envoi du SMS de récupération, vous obtiendrez le code pour vous connecter. Pour surveiller un téléphone portable sans le toucher, c’est l’une des techniques les plus faciles pour pirater le téléphone de n’importe qui.

- Une fois que c’est fait, vous serez en mesure de vous connecter aux différentes applications du téléphone de votre partenaire, comme les applications de réseaux sociaux, les e-mails et la localisation sur Google Maps.

Vous pouvez aller plus loin à partir de là en installant une application qui dupliquera tous les SMS.

Le piratage téléphonique dit « Midnight Raid »

Une autre méthode célèbre qui est utilisée de nos jours est la méthode Midnight raid, connue par ce nom parce qu’elle est utilisée la nuit quand le téléphone est endormi pendant une longue période et n’est pas utilisé par le propriétaire du téléphone.

Pour ce processus, vous avez besoin d’un ordinateur portable, de deux téléphones et d’internet pour pirater un iPhone.

- Le premier téléphone se comporte comme un modem

- Le second sera utilisé comme un dispositif de réception d’informations

- Pour cette méthode, il suffit d’envoyer un message « Vous êtes en train d’être piraté » . Après ce message, le navigateur internet disponible sur le téléphone sera utilisé.

- L’application parcourt le contenu du téléphone et en extrait les données que vous souhaitez.

Piratage par Stingray pour pirater un iPhone

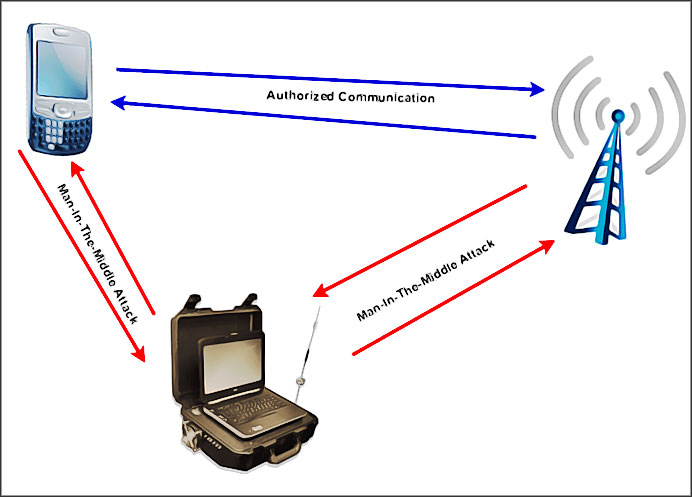

Il existe un autre outil technologique appelé Stingray, qui peut se comporter comme une tour de transmission. L’intérêt d’une Stingray est que vous ne pouvez pas faire la différence entre la Stingray (qui est un simulateur de site cellulaire ou CSS) et un vrai site cellulaire. C’est là tout l’intérêt.

Un CSS, dont Stingray n’est qu’une des marques, « submerge » le site cellulaire où il se trouve (d’où son autre nom : swamp box) et force tous les téléphones à portée à s’enregistrer auprès du CSS.

Cela permet à l’opérateur d’identifier le téléphone cible afin de l’intercepter ou, plus couramment, de commencer à le localiser. Une fois l’appareil cible identifié, tous les autres téléphones sont ignorés.

La plupart des interceptions de téléphones cellulaires sont effectuées au niveau de l’opérateur téléphonique avec la pleine coopération de celui-ci, qui se conforme à une ordonnance du tribunal.

➽ Certaines Stingray sont déployées illégalement

La plupart du temps, cette technologie est utilisée par le gouvernement ou les agences. Elle est trop compliquée et complexe pour être utilisée par tout le monde.

Les téléphones utilisant les réseaux GSM, 3G et 4G peuvent être piratés par les IMSI catchers. Avec l’aide de celui-ci, vous serez autorisé à atteindre l’IMSI qui est connecté à la carte SIM du téléphone.

Le code utilisé pour ce type de piratage est souvent facilement disponible sur des sites Web comme GitHub. Sans toucher le téléphone, si vous voulez pirater le téléphone de quelqu’un, vous devez être calé en technologie et avoir le consentement exprès de la personne espionnée pour ne pas enfreindre la loi.

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.