Le piratage de votre téléphone est directement lié à la valeur de vos données personnelles. Avec un budget suffisant, je pense que la grande majorité des téléphones (probablement tous) peuvent être piratés.

Voici quelques bonnes pratiques pour assurer la sécurité de votre téléphone :

- ne jamais rooter son téléphone

- ne jamais donner d’accès physique à qui que ce soit

- utiliser un mot de passe fort et configurer le téléphone pour qu’il s’efface après 4 tentatives infructueuses

- chiffrer le téléphone

- ne vous connectez jamais à un réseau WiFi ouvert. Si vous l’avez déjà fait, supprimez immédiatement toutes les connexions WiFi enregistrées.

- soyez extrêmement prudent quant aux applications que vous installez

- soyez vigilant chaque fois que le téléphone affiche une alerte comme un certificat invalide ou qui ne peut être vérifié. Si une alerte est affichée, n’allez pas plus loin. Il se peut que votre connexion soit victime d’une attaque de l’homme du milieu qui usurpe le trafic.

Si vous suivez ces règles, votre expérience d’utilisateur sera assez mauvaise, mais vous serez beaucoup plus en sécurité.

Alors comment procèdent les pirates ? Et comment se protéger ?

Comment les hackers piratent le téléphone de quelqu’un à distance ?

⇒ Il suffit de peu de choses pour commencer

La meilleure façon de pirater le smartphone d’une personne sans être à proximité est d’utiliser une solution de surveillance des téléphones portables, car vous pouvez le faire sur n’importe quel navigateur web.

Il vous suffit de vous connecter à votre tableau de bord et de pirater votre appareil cible. Cela garantira votre anonymat et fera en sorte que personne n’en sache jamais rien.

⇒ Comment pirater un téléphone portable à partir du numéro

Tout ce dont vous avez besoin, c’est d’une application sophistiquée qui peut pirater le téléphone de n’importe qui avec juste son numéro de téléphone.

Les applications d’espionnage vous donnent la possibilité de pirater un téléphone avec juste son numéro et à distance. Il suffit d’avoir un appareil connecté à internet pour pouvoir espionner la personne 100 % à distance.

⇒ Les meilleures applications d’espionnage de numéros de téléphone sur le marché

Les applications suivantes sont les meilleures pour espionner à distance un téléphone :

| Application | Rapide description |

| Cliquer sur : mSpy Android, iOS | 1er Traqueur de nouvelle technologie |

| Cliquer sur : EyeZy Android, iOS | Enregistre même Tinder |

| Cliquer sur : PhonSee Android, iOS, tablettes | Actif sur les réseaux sociaux |

| Cliquer sur : uMobix Android, iOS | Surveillance furtive |

| Cliquer sur : Hoverwatch Uniquement Android | Enregistre les appels téléphoniques |

Ces outils ne vous demandent pas de manipuler l’appareil cible car ils fonctionnent sur tout périphérique connecté à internet. Il faut toutefois les installer sur le téléphone au début.

Ils vous donnent les informations suivantes :

- Les photos et vidéos prises depuis le téléphone

- Les SMS échangées

- Les tchats sur les messageries, y compris Tinder

- Les réseaux sociaux

- La localisation GPS

- Les mots de passe frappés au clavier

1. ANDROID : Le seul téléphone qui permet d’enregister les appels téléphoniques

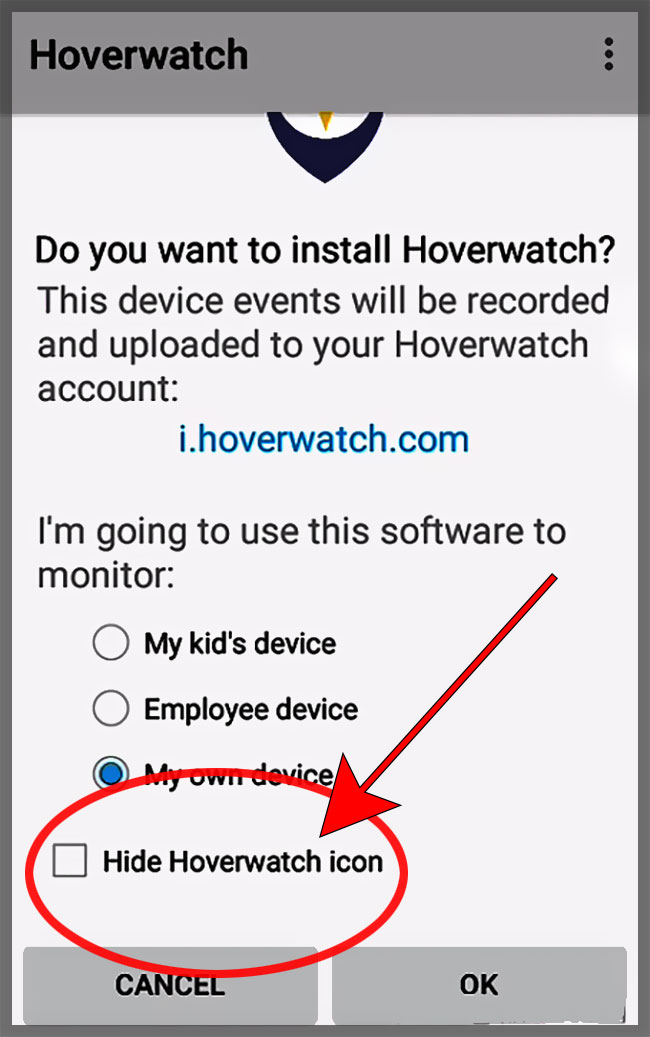

- Visitez le site officiel de Hoverwatch et souscrivez un abonnement adapté à vos besoins.

- Configurez l’appareil cible et remplissez des détails comme le modèle de téléphone et d’autres informations mineures.

- Vous devrez manipuler physiquement l’appareil cible afin d’effectuer une installation unique sur celui-ci.

- Une fois l’installation terminée, l’application d’espionnage s’exécutera automatiquement en mode furtif pour que personne ne découvre ce qui se passe.

- Vous pouvez ensuite vous connecter à votre tableau de bord en ligne pour suivre le contenu du téléphone.

2. IPHONE : Comment les pirates utilisent PhonSee pour pirater le numéro d’un iPhone ou d’un Android

Phonsee est la nouvelle génération de programmes espions. Compatible aussi bien avec les iPhone que les Android, il se démarque par :

- son espionnage des réseaux sociaux (même Tinder)

- sa capacité à déclencher à distance l’appareil photo et les impressions d’écran

- il peut lire les conversations écrites et enregistrer les mots de passe du téléphone

PhonSee application de surveillance pour mobile

3. Fonctionnalités

- Localisateur GPS: Savoir où la personne cible se rend.

- Journal des appels: La fonction de journal des appels peut être une véritable arme lorsqu’elle est bien utilisée.

- Suivi des fichiers multimédias: Vous recevez les photos et les vidéos qui passent par le téléphone ciblé. Dans certains cas, vous pouvez même déclencher une impression d’écran du téléphone pour en recevoir une copie discrète.

- Suivi des textos: Les textos sont le moyen de conversation le plus ancien, ils sont aussi de plus en plus utilisés à la place de la voix. Les conversations sont copiés pour vous et rapatriés sous vos yeux.

- Enregistrement d’appel: Cette fonction n’est pas présente avec Mspy, seul Hoverwatch la propose.

- Keylogger: Enregistrement des frappes au clavier afin d’avoir la retranscription des mots (et des mots de passe) composés sur l’écran.

- Écoute ambiante: Il s’agit d’écouter les sons environnants qui se font entendre autour du microphone.

- Réseaux sociaux: Tinder, TikTok et autres Snapchat s ont été créées pour se faire des amis, mais la réalité d’aujourd’hui est bien triste. Maintenant, les jeunes détournent les réseaux sociaux pour en faire des lieux d’échange de contenu obscène. Vous avez accès à ce qui se dit sur les messageries de ces réseaux.

Mode d’emploi sur Android

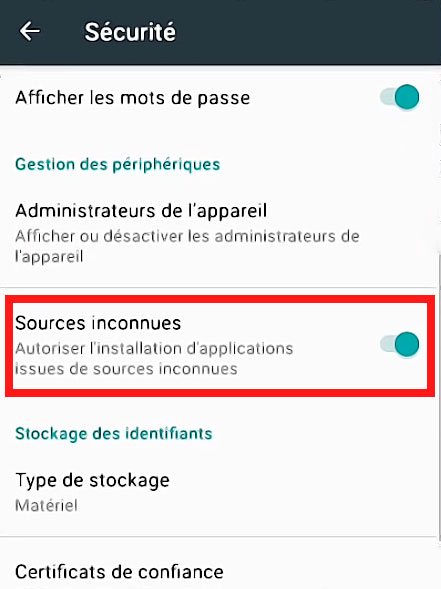

- Allez dans Paramètre

- Sécurité

- Vérifiez que le paramètre « sources inconnues » est bien activé

Cela permettra à votre téléphone d’installer des applications qui ne sont pas directement téléchargées depuis le Google Play Store.

- Accédez au lien d’installation qui vous est envoyé par Email au moment de la création de votre compte

- Rentrez-le dans le navigateur de l’appareil cible

- Téléchargez l’application sur l’appareil cible

- Lorsque le téléchargement est terminé, ouvrez votre fenêtre de notification

- Installez l’appli à partir de là

Si vous avez déjà un compte, allez sur le votre compte et rentrez votre login. Dans le cas contraire, créez un nouveau compte.

Acceptez les permissions demandées

Lorsque vous installez une application de piratage d’appareil mobile, votre appareil vous demandera toutes les autorisations nécessaires à l’installation de l’application. Acceptez pour poursuivre l’installation.

Commencez le suivi

Après vous être connecté au compte, vous pouvez commencer à utiliser toutes les fonctionnalités de surveillance du téléphone cellulaire.

5 autres méthodes pour vous espionner à partir de votre numéro de téléphone

1/ Pirater un téléphone avec son numéro grâce à l’ingénierie sociale

[su_progress_bar percent= »50″ text= »Pourcentage de réussite de la méthode : 50% »]

Cette méthode ne nécessite pas de logiciel spécial, mais uniquement un appel au fournisseur d’accès téléphonique.

Certains fournisseurs de services mobiles permettent de suivre l’emplacement du numéro de téléphone :

- par GPS

- par SMS

- et grâce à l’historique des appels du téléphone

Pour accéder à cette fonctionnalité, vous devez fournir un document confirmant que vous êtes un parent ou le tuteur du propriétaire du mobile. En plus de cela, le consentement à la surveillance est nécessaire (dans le cas où la personne a plus de 18 ans).

⇒ Mode d’emploi

- Vous aurez besoin de faire appel à l’opérateur téléphonique

- Et vous devrez lui donner le numéro IMEI de l’appareil

Vous pouvez connaître le numéro IMEI/MEID en composant le code universel *#06# à partir de l’appareil cible.

⇒ Voici comment les pirates parviennent à rediriger votre numéro

- Les pirates contactent votre fournisseur de téléphonie mobile et se font passer pour vous.

- Ils emploient vos données personnelles volées pour passer les contrôles de sécurité.

- Ils demandent à l’entreprise de rediriger vos appels et messages téléphoniques vers leur numéro.

- Une fois le réacheminement effectué, l’escroc peut intercepter toutes les communications qui vous sont adressées.

- Pire encore, il peut se connecter à vos comptes en ligne en sélectionnant « mot de passe oublié » , puis utiliser le lien de réinitialisation du mot de passe envoyé sur son téléphone pour prendre le contrôle

→ Notre article sur la persuasion et l’ingénierie sociale

2/ Le service en ligne qui localise à distance un téléphone grâce à son seul numéro

[su_progress_bar percent= »93″ text= »Pourcentage de réussite de la méthode : 93% »]

Il s’agit d’un service internet assez récent dont voici le mode d’emploi :

- Vous rentrez le numéro de téléphone que vous souhaitez géolocaliser

- Le service envoie un SMS à la cible contenant un lien

- Lorque l’usager clique sur ce lien, sa géolocalisation est faite en temps réel

- Vous recevez les coordonnées de l’usager

Vous trouverez le service Scannero à cette adresse

3/ L’échange de carte SIM

[su_progress_bar percent= »30″ text= »Pourcentage de réussite de la méthode : 30% »]

L’échange de carte SIM, ou SIM jacking, est un fléau moderne qui peut laisser les victimes sans contrôle sur leur propre numéro de téléphone.

Il s’agit d’une escroquerie où les fraudeurs utilisent la fonction de portage de votre opérateur mobile pour accéder à votre numéro, en se faisant passer pour vous et en demandant à la société de transférer votre numéro sur une carte SIM qu’ils ont en leur possession.

En contrôlant votre numéro, le pirate peut recevoir et envoyer des messages, passer des appels et accéder à vos comptes, causant des dommages considérables pour votre vie privée et vos finances.

Le PDG de Twitter, Jack Dorsey, a été lui-même victime de ce genre d’escroquerie en 2019. Depuis, le phénomène a pris de l’ampleur et le FBI a signalé 1950 plaintes en 2022, provoquant un préjudice financier de 70 millions de dollars pour les victimes.

4/ Le piratage à l’aide du matériel espion Stingray ou d’un IMSI Catcher

[su_progress_bar percent= »99″ text= »Pourcentage de réussite de la méthode : 99% »]

Un Catcher IMSI (International Mobile Subscriber Identifier) est parfois décrit comme étant un Stingray du nom de la célèbre marque de matériel espion.

| A l’origine, les « IMSI Catcher »n’étaient vraiment utilisés que par les forces de l’ordre, ils sont maintenant beaucoup plus répandus parmi les criminels ou les enquêteurs privés. |

| L’appareil ressemble à l’image ci-dessous. Il s’agit d’une véritable tour de téléphonie mobile capable d’intercepter les signaux dans les environs. |

| L’assemblage peut ensuite identifier les téléphones individuels et pirater leurs données, y compris l’écoute et l’enregistrement des appels. |

L’équipement est disponible à partir de 1500 euros au minimum. Cependant, l’application de la loi est stricte et l’utilisation non réglementée est un délit pénal passible d’une peine de prison.

5/ Le piratage effectué par les forces de l’ordre

[su_progress_bar percent= »99″ text= »Pourcentage de réussite de la méthode : 99% »]

➽ L’espionnage légal

Les forces de l’ordre sont bien entendu dotées de matériel Stingray. Ce matériel est même devenu numérique, les assemblages physiques étant aujourd’hui dépassés.

Rien de plus facile, quand vous êtes dotés d’une réquisition judiciaire, que de déplacer un câble pour écouter une conversation. À moins d’avoir vécu en ermite durant ces dernières années, je suis sûr que vous savez que les services d’application de la loi ont la capacité de pirater n’importe quel téléphone portable à votre insu.

Il y a eu à ce sujet de nombreux scandales et des fuites de dénonciateurs. Si les forces de l’ordre veulent espionner vos communications électroniques, ils le peuvent avec une autorisation judiciaire.

Une chose est sûre… les policers n’utilisent pas une application mobile telle que mSpy ou Hoverwatch, et vous aurez beau examiner votre téléphone, vous ne verrez aucun signe prouvant que vous êtes piraté !

Comment sécuriser votre numéro de téléphone contre les pirates informatiques

L’espionnage contre le gré de la personne suivie est interdite

- La surveillance de votre propre appareil téléphonique est autorisée, ainsi que le contôle parental sur vos enfants.

- L’espionnage de vos employés ou d’autres usagers téléphoniques nécessite un accord écrit et signé entre les parties.

Solutions | Description |

|---|---|

1. Utilisez toujours l’authentification à deux ou plusieurs facteurs (2FA/MFA) | L’authentification à deux facteurs (2FA) est une mesure de cybersécurité qui protège l’accès à vos comptes. Vous pouvez contacter le service clientèle de votre opérateur téléphonique et lui demander de définir un mot de passe secondaire sur votre compte. |

2. Verrouillez votre SIM | Un verrouillage de la carte SIM peut empêcher les escrocs d’échanger la carte SIM de votre téléphone. Le verrouillage nécessite un numéro PIN supplémentaire pour que quiconque puisse apporter des modifications ou utiliser votre numéro. |

3. Utilisez un gestionnaire de mots de passe | Un gestionnaire de mots de passe peut aider à protéger vos appareils contre l’échange de cartes SIM et autres arnaques téléphoniques. Il vous permet d’utiliser des mots de passe uniques et forts que les pirates ne peuvent pas contourner. |

4. Évitez de cliquer sur des liens provenant d’expéditeurs inconnus | Lorsque vous recevez des SMS ou des e-mails d’expéditeurs inconnus, résistez à la tentation de cliquer sur les liens. Faites des recherches sur les expéditeurs pour vérifier qu’ils sont dignes de confiance. |

5. Ignorez les escroqueries par téléphone à boucle unique | Les escrocs peuvent vous appeler à partir d’un faux numéro et raccrocher immédiatement. Si cela vous arrive, bloquez le numéro et n’y répondez pas. |

6. Ne rappelez jamais un numéro figurant dans un texte non sollicité | Si vous recevez un texto étrange vous demandant d’appeler un numéro de téléphone, ignorez-le. Il s’agit presque toujours d’arnaques par SMS où les fraudeurs veulent vous faire téléphoner et vous inciter à donner des informations personnelles. |

Voici ce qu’il faut faire si vous pensez qu’un pirate a accès à votre numéro de téléphone

Solutions | Description |

|---|---|

1. Contactez votre fournisseur de services téléphoniques | Prenez contact avec votre opérateur mobile pour les informer de la situation et demandez un deuxième mot de passe pour protéger vos comptes. |

2. Faites passer le mot | Prévenez vos proches que votre numéro de téléphone est compromis pour éviter les arnaques. |

3. Mettez à jour vos informations 2FA | Mettez à jour tous vos comptes avec une authentification à deux facteurs pour renforcer la sécurité. Utilisez une application d’authentification comme Authy pour une sécurité supplémentaire. |

4. Vérifiez régulièrement votre rapport de crédit et vos relevés bancaires | Surveillez vos comptes financiers pour repérer les signes d’une fraude. Utilisez un service de protection contre le vol d’identité pour vous aider. |

5. Gardez votre cercle restreint | Évitez de donner votre numéro de téléphone à des personnes que vous ne connaissez pas pour limiter les risques. |

6. Changez vos questions de sécurité | Changez vos questions de sécurité sur tous vos comptes en ligne pour éviter toute utilisation frauduleuse. |

7. Contactez les autorités | Si vous pensez avoir été victime d’une arnaque, contactez les autorités pour déposer plainte et protéger vos données personnelles. |

Sources externes

- Sécurité de vos données : comment vous protéger des méthodes de piratage ?

- Quels sont les différents types de piratage informatique ?