Vous avez déjà eu le sentiment d’être observé, mais vous vous êtes demandé si vous étiez paranoïaque ? Il y a une chance que vous ne le soyez pas. Il y a des moyens de vous espionner secrètement dans le monde numérique.

Voici ce que vous devez savoir sur les logiciels de harcèlement (appelés aussi stalkerware) et comment vous pouvez vous en protéger.

Les « stalkerwares »

Les « stalkerwares » sont des programmes invasifs installés sur votre ordinateur ou votre appareil mobile qui permettent à l’installateur d’espionner vos comportements en ligne à votre insu.

Un parent qui espionne son enfant est la forme la plus légère, mais lorsque cela se fait secrètement, à l’insu de votre enfant, cela peut éroder la confiance et faire en sorte que votre enfant se sente violé.

La forme la plus effrayante est celle des ex jaloux, des conjoints suspects ou même de votre employeur qui surveille tout ce que vous faites.

Les logiciels de harcèlement et autres stalkerwares peuvent fonctionner secrètement en arrière-plan sur les ordinateurs, les téléphones et autres appareils portables, collectant une foule de données que l’espion peut consulter.

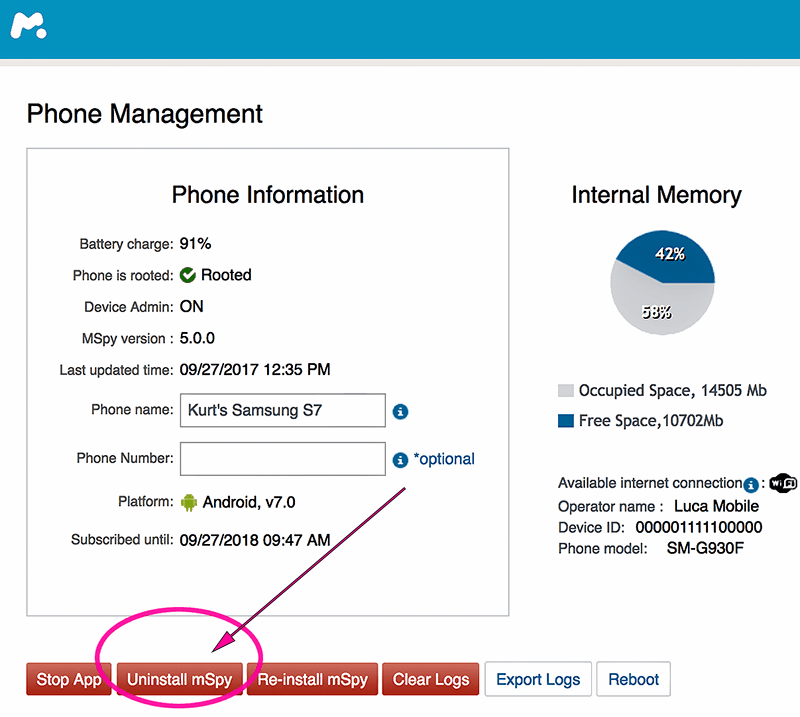

- MSpy est le logiciel d’espionnage invisible le plus courant, mais ce n’est certainement pas le seul

- Voir par exemple notre article sur le logiciel Hoverwatch pour Android

Pensez à tout ce que vous faites sur votre téléphone :

- Textes

- Photos

- Recherches sur le web

- Suivi de la santé et de la forme physique

- Les services de localisation GPS de votre téléphone peuvent même permettre de vous suivre à tout moment

Les méthodes d’installation des logiciels espions (stalkerware)

Une note rassurante est qu’il est relativement difficile d’installer ce logiciel sournois sur l’appareil de quelqu’un. Il faut généralement un accès physique à l’ordinateur, au téléphone ou à l’appareil de poche.

Bien qu’il existe de rares cas où le logiciel peut être installé par un virus, comme un lien infecté sur lequel vous cliquez dans un courriel ou sur un site web, il s’agit d’une méthode d’infection beaucoup moins courante.

Bien que la transmission de logiciels harceleurs par courrier électronique ou par lien internet soit rare, vous devez vous méfier des liens que vous recevez par courrier électronique ou par les réseaux sociaux. Nous vous recommandons de ne jamais cliquer sur des liens non sollicités.

| Détails |

|---|

| mSpy Compatible: Android & iOS Points forts: Espionnage des tchats sur les réseaux sociaux et Tinder |

| uMobix Compatible: Android OS 4+ & iPhones & iPads Points forts: Localiser l’appareil et le surveiller |

| Eyezy (Nouveau) Compatible: Android & iOS Points forts: Enregistrement des écrits, frappes au clavier et copie d’écran |

| Hoverwatch Compatible: Android seulement Points forts: Enregistre les communications orales et fait de l’écoute environnementale |

| Spybubble Compatible: Android & iOS Points forts: Pour la surveillance familiale |

| PhonSee Compatible: iOS & Android Points forts: Contrôle parental invisible ayant évolué en plate-forme de surveillance |

Vous pensez être infecté ? Voici quelques éléments à prendre en considération

- Une personne comme un ex jaloux, un employeur ou un conjoint suspect a-t-il eu un accès non surveillé à votre téléphone ou à votre ordinateur ?

- Avez-vous remarqué des problèmes de performances tels qu’une lenteur inhabituelle, des plantages, des programmes qui plantent ou une décharge de la batterie plus rapide que d’habitude ?

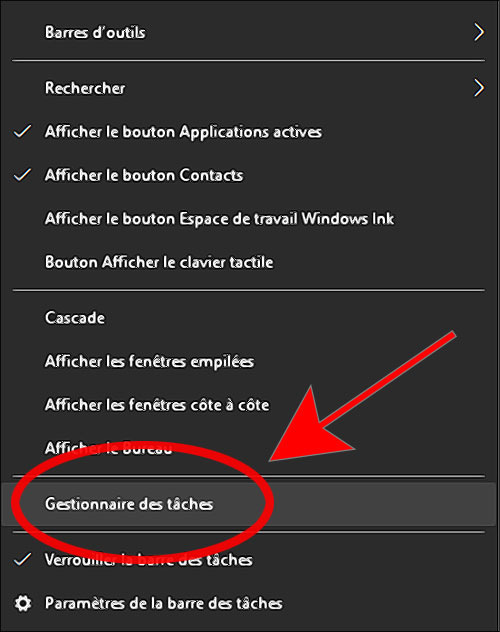

- Sur votre ordinateur, recherchez les applications fonctionnant en arrière-plan que vous ne reconnaissez pas.

- Pour les utilisateurs de Windows, cliquez avec le bouton droit de la souris sur la barre des tâches et choisissez Gestionnaire des tâches pour voir la liste des programmes en cours d’exécution.

- Pour les utilisateurs de Mac, lancez le moniteur d’activité depuis Spotlight. Si vous trouvez des programmes dans la liste que vous ne reconnaissez pas, faites des recherches sur ce qu’ils sont avant de les désactiver, afin de ne pas désactiver quelque chose qui est essentiel au fonctionnement de votre ordinateur.

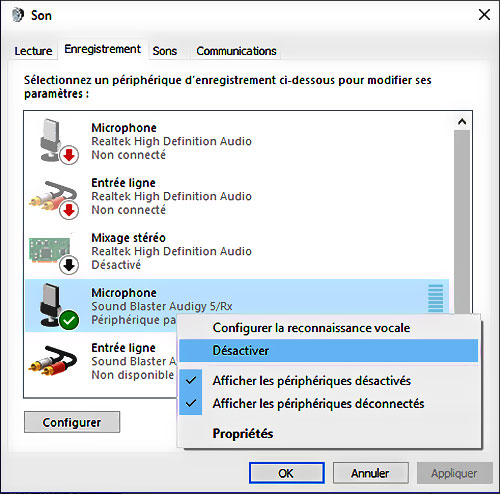

Comment désactiver microphone et caméra

| ➨ Verrouillez tout programme accédant à votre webcam sans votre autorisation explicite. |

| ➨ Les utilisateurs de Windows peuvent aller dans Paramètres sous Vie privée et Caméra et désactiver tout ce que vous n’approuvez pas. |

| ➨ Les utilisateurs de Mac peuvent installer un programme appelé Oversight. Grâce à ce programme, vous serez averti lorsque le microphone de votre Mac sera activé et lorsqu’un programme accédera à votre webcam. |

| ➨ Notez qu’avec le nouvel iOS 14, l’iPhone vous notifie par un système de couleur vert/rouge si votre microphone et votre appareil photo est actif. |

Points à vérifier si votre téléphone portable a été infecté

Pour les utilisateurs d’iPhone | La plupart des surveillances secrètes nécessitent que votre téléphone soit « jailbreaké » Vérifiez si votre téléphone contient une application appelée Cydia. Si votre iPhone exécute une ancienne version d’iOS qui ne peut pas être mise à jour, cela pourrait indiquer que votre téléphone a été compromis. |

Les utilisateurs d’Android | Ils peuvent avoir activé des applications provenant de sources inconnues. Sous Paramètres –> Sécurité, vous pouvez voir si l’option « appareils inconnus » a été activée. |

Le moyen le plus simple sur téléphone | Pour vous débarrasser de la surveillance des téléphones portables, le moyen le plus simple est d’effectuer une réinitialisation d’usine sur votre téléphone. Cela écrasera tous les programmes de jailbreak et réinitialisera vos paramètres de sécurité à leur configuration d’origine. Sachez que vous perdrez également toutes les données de votre téléphone, alors assurez-vous de sauvegarder vos photos et vos contacts avant de le faire. |

FlexiSpy sur votre ordinateur | Il peut être éliminé grâce à l’outil FlexiKiller. Le mode d’emploi contient des instructions explicites sur la manière de le détecter et de le supprimer, tant pour les utilisateurs de Windows que de Mac, alors suivez-les attentivement. |

Utiliser un antivirus et un anti-malware à jour | Les utilisateurs de Windows peuvent utiliser le scanner de sécurité de Microsoft pour trouver et supprimer les logiciels malveillants. Il n’analyse que lorsqu’il est déclenché manuellement, alors installez-le et exécutez-le si vous pensez être infecté. |

Changez vos mots de passe | Utile si c’est une personne se connecte à votre courrier électronique ou à vos profils de médias sociaux sans votre permission. Modifiez également tout compte ayant le même mot de passe. Activez l’authentification multifactorielle partout où elle est disponible afin d’être automatiquement averti lorsque quelqu’un tente d’accéder à votre compte à partir d’un appareil inconnu. |

Voir les connexions à votre compte | Les utilisateurs de Google peuvent voir quels ordinateurs et téléphones ont récemment accédé à leur compte Gmail sous la rubrique « Appareils » . Les utilisateurs de Facebook peuvent vérifier leurs sessions Facebook actives dans leurs Paramètres de sécurité et de connexion. Une fois que vous avez vu la liste « Où vous vous êtes connecté », cliquez sur « En savoir plus » pour voir l’historique des connexions sur votre compte. Cliquez sur le bouton … et déconnectez-vous de toute session active que vous ne reconnaissez pas. |

Les stalkerwares sont insidieux, mais quelques précautions et mesures vous permettront de vous protéger.

Comment protéger mon téléphone ?

1. Protégez vos appareils avec des mots de passe et du chiffrement.

Mettez en place des mots de passe forts pour tous vos appareils mobiles, y compris les téléphones portables, les ordinateurs portables et les tablettes.

En plus de l’authentification à deux facteurs, vous devriez également envisager d’activer le chiffrement et d’utiliser un gestionnaire de mots de passe comme mesures de protection supplémentaires pour les données stockées sur vos appareils.

En cas de vol ou de perte de votre appareil, ces mesures de sécurité rendront l’accès à vos informations personnelles extrêmement difficile pour les personnes non autorisées.

2. Utiliser des logiciels de sécurité

Installez des logiciels anti-malware et antivirus fiables sur tous vos appareils mobiles. Assurez-vous que tous vos logiciels sont à jour et que vous programmez des analyses régulières.

Les logiciels de sécurité vous aident à identifier et à supprimer les menaces qui ont pu se frayer un chemin jusqu’à vos appareils, ce qui constitue une couche de protection supplémentaire contre les violations de données.

3. Désactiver les services et fonctionnalités inutiles

Désactivez toutes les fonctions et tous les services de vos appareils qui ne sont pas nécessaires lors de vos déplacements.

- Il s’agit notamment du partage de fichiers

- de l’accès à distance

- et d’autres fonctions que les cybercriminels pourraient exploiter

En réduisant la surface d’attaque de votre appareil, vous diminuez la probabilité d’une faille de sécurité.

4. Gardez un œil sur vos appareils

Ne laissez jamais vos appareils sans surveillance, en particulier dans les lieux publics tels que les aéroports, les cafés ou les hôtels.

Le vol est un risque courant pour les voyageurs, et la perte de votre appareil peut entraîner un désastre pour la sécurité des données. Gardez toujours vos appareils en votre possession ou stockez-les en toute sécurité dans votre logement.

5. Adoptez des habitudes de navigation sécurisées

Que vous soyez chez vous ou en déplacement, vous devez toujours faire preuve de prudence lorsque vous naviguez sur internet. Dans la mesure du possible, vous devez éviter de visiter des sites web non fiables, de cliquer sur des liens suspects ou de télécharger des fichiers à partir de sources non vérifiées.

L’idéal est d’utiliser des extensions de navigateur qui bloquent les publicités et les contenus malveillants pour renforcer votre sécurité internet.

6. Mettre à jour les logiciels et les applications

En plus de mettre à jour votre système d’exploitation, vous devez régulièrement mettre à jour les logiciels et les apps sur vos appareils.

Les logiciels obsolètes peuvent contenir des failles de sécurité que les pirates peuvent exploiter. Configurez vos appareils pour qu’ils mettent à jour les applications automatiquement ou vérifiez les mises à jour manuellement.

7. Attention à l’ingénierie sociale

Les cybercriminels utilisent généralement des tactiques d’ingénierie sociale pour accéder à vos données. Soyez prudent lorsque vous recevez des emails ou des messages inattendus vous demandant des informations personnelles ou des identifiants de connexion.

Vérifiez l’identité de l’expéditeur avant de partager des données sensibles et ne divulguez jamais d’informations confidentielles à des contacts non sollicités.

8. Vérifiez toujours l’URL de l’email et l’adresse email de l’expéditeur pour éviter tout problème

Si l’adresse électronique de l’expéditeur ne correspond pas à celle de l’assistance officielle, ajoutez l’ID de l’email au spam ou signalez-le.

9. Sécurisez vos emails

Le courrier électronique est une voie courante pour les cyberattaques, ce qui signifie que vous devez utiliser des services de courrier électronique chiffrés et rester prudent lorsque vous téléchargez des pièces jointes ou que vous cliquez sur des liens provenant de sources inconnues.

Utilisez le filtrage des emails et la protection anti-spam pour minimiser votre risque d’escroquerie par phishing.

10. Sécurisez vos comptes de réseaux sociaux

C’est toujours une bonne idée d’examiner et d’ajuster les paramètres de confidentialité de vos réseaux sociaux avant de voyager. Il s’agit de limiter la quantité de données personnelles visibles par le public et de restreindre l’accès à vos publications et photos personnelles.

11. Gardez un œil sur vos transactions financières

La surveillance régulière de votre compte bancaire et de vos relevés de carte de crédit devrait être une procédure standard à chaque fois que vous voyagez. Il est utile d’informer vos institutions financières de vos projets de voyage afin qu’elles sachent où vous vous trouvez et qu’elles puissent détecter rapidement toute transaction inhabituelle.

Vous devriez envisager d’utiliser des applications bancaires mobiles dotées de fonctions de sécurité supplémentaires. Par exemple, vous pouvez activer le 2FA sur les transactions internet lorsque vous voyagez.

12. Achetez un pare-feu matériel

En plus du chiffrement, un pare-feu matériel est un appareil portable qui ajoute une couche de sécurité à votre réseau. Il filtre le trafic entrant et sortant, contribuant ainsi à bloquer les menaces potentielles.

Bien qu’il ne soit pas nécessaire pour tous les voyageurs, c’est un investissement qui en vaut la peine pour ceux qui recherchent une protection maximale.

⇒ Sinon, vous pouvez vous abonner à ce VPN qui se chargera sur vos appareils pour chiffrer vos connexions et masquer votre adresse IP.

13. Utilisez un système de stockage en nuage sécurisé

Si vous avez besoin d’accéder à vos fichiers et documents pendant vos déplacements, envisagez d’utiliser un service de stockage en nuage sécurisé.

Assurez-vous que le service que vous choisissez utilise un chiffrement robuste et des pratiques de sécurité rigoureuses. De même, vous ne devriez stocker que des informations non sensibles dans le cloud afin de minimiser les risques de sécurité potentiels.

14. Informez-vous

Restez au courant des dernières menaces de cybersécurité et des meilleures pratiques. En vous informant et en restant vigilant, vous pouvez reconnaître les risques potentiels et y répondre efficacement.

- Les ressources internet,

- les forums

- et les sites d’actualité sur la sécurité sont d’excellents points de départ.

Vous pouvez également vous inscrire à notre page Facebook pour rester en contact avec des personnes partageant les mêmes idées et soucieuses de leur sécurité.

Conclusion et recommandations

Il est clair que les logiciels de harcèlement et les stalkerware sont en augmentation et deviennent beaucoup plus importants dans le paysage de la cybersécurité.

Le pourcentage d’incidents liés à des logiciels de harcèlement continue d’augmenter en fonction du nombre total d’attaques de logiciels à risque, de logiciels publicitaires et de logiciels espions détectés d’une année sur l’autre.

Il faudra peut-être du temps pour découvrir le rôle des harceleurs dans le paysage de la cybermenace, mais un plus grand nombre d’incidents sont désormais comptabilisés.

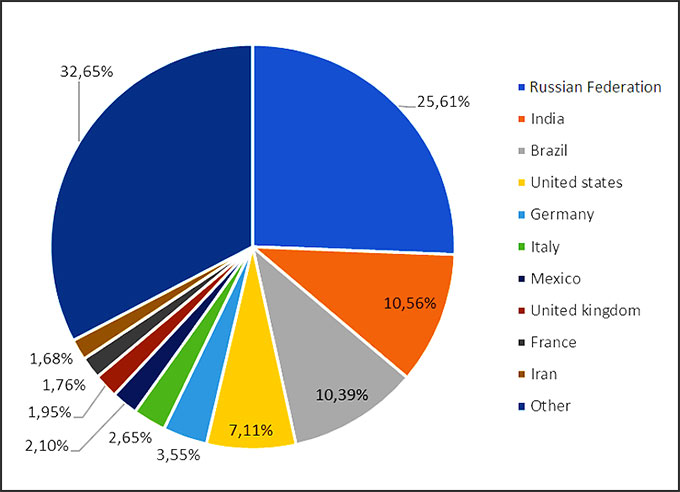

On constate également une certaine cohérence quant aux pays les plus susceptibles de connaître des incidents liés à des logiciels de harcèlement.

Pays les plus touchés par les stalkerware entre 2021 et 2024

- la Russie

- l’Inde

- les États-Unis

- l’Allemagne

La bonne nouvelle pour les utilisateurs est que des fonctionnalités et des solutions efficaces sont mises en place pour qu’ils puissent se protéger. Des moyens pratiques de résoudre le problème se font jour.