Qu’est-ce que la Sténographie ?

Discrète mais efficace, la stéganographie est une astuce de la vieille école qui consiste à cacher du code dans une image d’apparence normale, là où de nombreux pros de la cybersécurité ne pensent pas forcément à regarder.

Un défi de la cybersécurité

➻ L’un des défis de la cybersécurité est que si l’on se concentre trop sur une tendance à la menace, une autre peut vous surprendre

Au-delà des vecteurs de menace, nous devons également prêter attention à l’ensemble des techniques et stratégies de menace. Ainsi, pendant que nous préparons nos réseaux à la prochaine menace de type « zero-day », nous devons nous assurer que nous gardons un œil sur les exploits connus.

Utiliser des logiciels malveillants existants de manière nouvelle

Les cybercriminels sont particulièrement friands d’utiliser des logiciels malveillants existants de manière nouvelle pour un certain nombre de raisons, la plus courante étant d’ordre économique.

Il est beaucoup moins coûteux de modifier un exploit existant que d’inventer quelque chose de nouveau, et si cette modification est bien faite, elle peut passer outre les défenses existantes, juste sous le nez des cyberprofessionnels.

Selon un récent article du blog BSSI, l’une de ces menaces à surveiller est la renaissance récente de la stéganographie, une astuce de la « vieille école ».

Attention à la stéganographie

L’art de garder certaines communications secrètes

Depuis que la communication existe, les humains ont toujours voulu garder certaines communications secrètes.

- La cryptographie est le plus connu des anciens arts clandestins

- Mais la stéganographie a également une longue et riche histoire

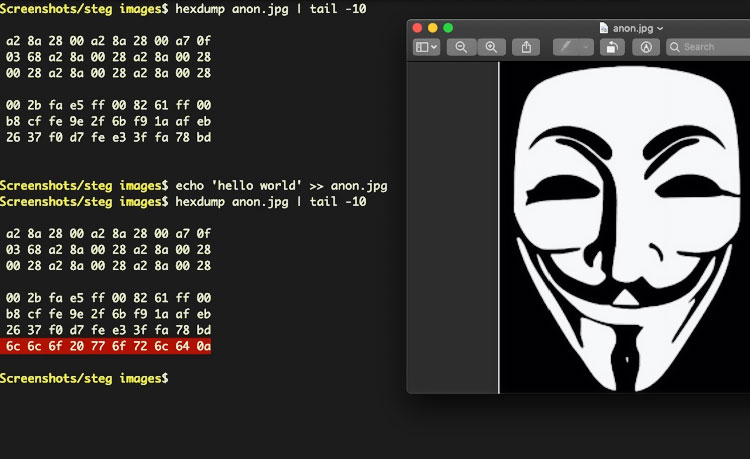

La stéganographie est une technique cryptographique qui consiste à cacher quelque chose (un message, un code ou un autre contenu) dans un autre élément, comme une photographie ou une vidéo numérique, ce qui permet de le faire passer à la vue de tous.

La stéganographie était très répandue il y a plus de dix ans comme moyen d’acheminer des logiciels malveillants à une victime, mais des développements récents donnent un nouveau souffle à ce vieux type d’attaque.

Des compétitions de capture du drapeau

De nos jours, les professionnels de la sécurité rencontrent le plus souvent la stéganographie dans le cadre de compétitions de capture du drapeau (CTF). Un exemple récent provient de l’événement CTF 2018 de Hacktober.org, où le drapeau « TerrifyingKitty » était intégré dans une image.

Cette stratégie est astucieuse, parce que la technique est suffisamment ancienne pour que de nombreux jeunes professionnels de la sécurité ne l’envisagent même pas lorsqu’ils cherchent à résoudre un problème.

La stéganographie peut toutefois être utilisée à d’autres fins que l’amusement et les jeux

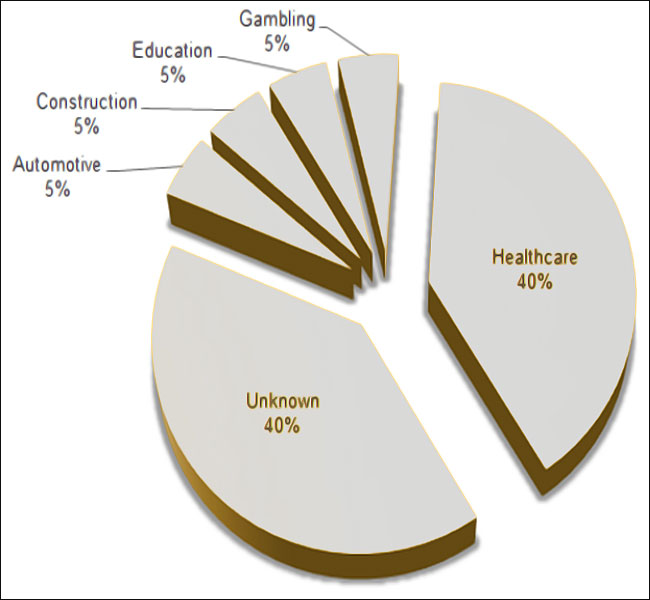

Les acteurs de la cybermenace ont à nouveau commencé à incorporer cette technique dans divers aspects de leurs plans et de leurs produits. Parmi les exemples récents, citons le Sundown Exploit Kit (2016) et les nouvelles familles de logiciels malveillants Vawtrak et Gatak/Stegoloader.

L’une des raisons pour lesquelles la stéganographie est tombée en disgrâce est qu’elle ne peut généralement pas être utilisée dans le cadre de menaces à haute fréquence (bien que le botnet Vawtrak ait figuré sur la liste des botnets présentant le plus de rafales d’activité au cours du quatrième trimestre 2018).

Comme ces menaces sont limitées à un mécanisme de diffusion spécifique, elles n’atteignent généralement pas les volumes élevés recherchés par les cybercriminels (Vawtrak ne dépasse jamais une douzaine d’entreprises en une journée).

Recrudescence des échantillons de logiciels malveillants utilisant la stéganographie

Aussi, lorsque les chercheurs de FortiGuard Labs ont observé une recrudescence des échantillons de logiciels malveillants utilisant la stéganographie pour dissimuler des charges utiles malveillantes dans des mèmes transmis sur les réseaux sociaux, leur curiosité a été piquée au vif et ils ont procédé à une rétro-ingénierie du code pour voir ce qui se passait.

Comme presque tous les autres logiciels malveillants, celui qui est intégré dans ces mèmes tente d’abord de contacter un hôte de commande et de contrôle, qui télécharge ensuite du code ou des commandes supplémentaires associés à une attaque. C’est là que celui-ci devient intéressant.

Plutôt que de recevoir des commandes directement, le malware est chargé de rechercher des images supplémentaires dans le flux Twitter associé, de télécharger ces images, puis d’extraire les commandes cachées dans ces images pour propager son activité malveillante.

Pour ce faire, il recherche des balises d’image dont les valeurs modifiées contiennent des commandes telles que :

- /print (capture d’écran)

- /processes (écriture d’une liste des processus en cours)

- et /docs (écriture d’une liste de fichiers à partir de divers emplacements)

Cette approche est ingénieuse car la plupart des processus de sécurité se sont concentrés sur l’identification et la neutralisation des communications et des commandes envoyées entre un appareil infecté et un serveur C2.

Une approche d’infiltration unique

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Cette approche d’infiltration unique démontre que nos adversaires continuent d’expérimenter la manière dont ils peuvent avancer leurs objectifs sans être détectés, dans ce cas, par le biais d’images partagées sur les réseaux sociaux, ainsi que les limites de notre approche généralement bidimensionnelle de la sécurité.

Ainsi, même si la stéganographie est un vecteur d’attaque peu fréquent, les cybercriminels ont trouvé comment l’utiliser de manière à tirer parti de la prévalence et de la croissance rapide des réseaux sociaux pour transmettre une charge utile malveillante.

Dans ce cas, un vecteur d’attaque qui commence petit (même en dehors du réseau de l’entreprise) peut rapidement s’étendre en circonférence.

➻ Cliquez pour lire :

[su_shadow style= »vertical »][su_panel background= »#FFFFFF » color= »#40241E » border= »2px solid #F20530″ radius= »1″ target= »blank »]MALWARE : Comment les prévenir, les détecter et s’en remettre |

Comment vérifier que vos appareils ne contiennent pas de logiciels malveillants ? |

Il n’existe aucun moyen de se concentrer sur l’ensemble du spectre d’attaque

Comme le dit le vieil adage, les méchants n’ont besoin d’avoir raison qu’une fois

Vous devez avoir raison à chaque fois. Bien que les professionnels de la sécurité doivent certainement se prémunir contre ces attaques novatrices par une formation continue de sensibilisation à la cybersécurité, ils doivent également s’assurer qu’ils ont une visibilité transparente sur l’ensemble de leur surface d’attaque.

Pour de nombreuses organisations, cela implique de repenser et de réorganiser leur infrastructure de sécurité.

Bien qu’une liste croissante d’indicateurs de compromission puisse être utilisée pour détecter un code stéganographique malveillant, la plupart des attaques stéganographiques sont des menaces de type « zero-day » . C’est pourquoi l’accès à des renseignements actualisés sur les menaces et à des analyses basées sur le comportement, combiné à l’automatisation et à l’IA pour répondre aux menaces à des vitesses numériques, sont des éléments importants de toute défense efficace contre les menaces stéganographiques.

➻ Mise en garde

Il existe des applications-espionnes qu’un de vos proches peut installer de manière invisible dans votre téléphone.

Elles rappatrient ensuite vos mots de passe mais aussi vos discussions sur les réseaux sociaux et vos SMS/MMS.

- Cette application est la plus sûre d’entre toutes.

- Celle-là peut en plus enregistrer vos communications téléphoniques, mais uniquement sur un Android rooté.

Recommandations pour une sécurité renforcée

L’examen des données révèle que pour lutter efficacement contre les menaces actuelles en constante évolution, vous devez rassembler de nombreux outils de sécurité traditionnellement disparates pour établir une approche collaborative qui peut vous aider à voir tout ce qui arrive sur votre réseau.

- Avec l’augmentation du volume

- de la vélocité

- et de la variété des menaces modernes

…les dispositifs et plateformes autonomes deviennent rapidement inadéquats et inefficaces. Les organisations ont besoin d’une approche plus unifiée qui permette aux équipes de sécurité, grandes ou petites, d’atteindre et de maintenir une posture de sécurité compétente.

Une posture de défense unifiée

Une posture de défense unifiée aide les entreprises à détecter les menaces connues et inconnues à plusieurs niveaux dans l’ensemble de l’environnement distribué. Et lorsqu’elle est associée à une stratégie de segmentation du réseau interne, les entreprises peuvent :

- non seulement mieux détecter

- mais aussi contenir automatiquement les menaces qui cherchent à s’étendre latéralement sur le réseau

Dans le cas de la menace dont il est question ici, une chaîne d’élimination antistéganographique solide doit inclure des outils qui :

- Utilisent les renseignements sur les menaces pour rester au courant des innovations en matière de stéganographie et d’autres menaces

- Observer et tester les logiciels malveillants suspectés d’être stéganographiques

- Inspecter les applications et autres codes qui pourraient dissimuler un contenu malveillant

- Bloquer le trafic de messages stéganographiques connus

- Accélérer et hiérarchiser les correctifs de vulnérabilité, les mises à jour et les contrôles de politiques

Les organisations doivent se tenir informées des menaces populaires et réussies

Elles doivent aussi en assurer le suivi afin de protéger leurs réseaux contre :

- les exploits d’applications

- les logiciels malveillants

- les réseaux de zombies

- les vulnérabilités zero-day telles que la stéganographie

➻ On ne s’ennuie jamais en cybersécurité

Les équipes informatiques doivent constamment se tenir au courant des dernières menaces, y compris des menaces plus anciennes qui réapparaissent sous de nouvelles formes, pour assurer la sécurité de leur réseau.