Un keylogger est une forme insidieuse de logiciel espion. Vous saisissez des données sensibles sur votre clavier, en croyant que personne ne vous observe. En réalité, le logiciel enregistre tout ce que vous tapez.

Les keyloggers sont des logiciels de surveillance de l’activité qui permettent aux pirates d’accéder à vos données personnelles :

- les mots de passe et les numéros de carte de crédit que vous tapez,

- les pages web que vous visitez…

- tout cela en enregistrant vos frappes au clavier.

Applications légales vs illégales des Keyloggers

Le logiciel est installé sur votre ordinateur et enregistre tout ce que vous tapez. Il envoie ensuite ce fichier journal à un serveur, où les cybercriminels attendent d’utiliser toutes ces informations sensibles.

Si les enregistreurs de frappe semblent relever de la fiction hollywoodienne, c’est parce que nous les avons déjà vus sur grand écran. Vous vous souvenez peut-être que le personnage de Tom Cruise en utilisait un dans le film Mission Impossible, et la série populaire de piratage informatique Mr. Robot base son intrigue sur les enregistreurs de frappe.

Aspect juridique

- L’installation d’un enregistreur de frappe sur un appareil dont vous êtes propriétaire est légale.

- Si un enregistreur de frappe est installé derrière le propriétaire pour voler des données, c’est illégal.

Comment un keylogger est installé en mode invisible

- Désactiver le programme antivirus pendant l’installation.

- Supprimer le fichier d’installation une fois l’installation terminée.

- Après l’installation, activer l’antivirus et effectuer une analyse.

- Choisir Allow/Trust (ne le bloquez pas et ne le mettez pas en quarantaine).

- Activer la surveillance et si l’antivirus détecte quoi que ce soit, choisir à nouveau Autoriser/Confiance (ne pas le bloquer ou le placer en quarantaine).

- Définir un mot de passe pour empêcher toute modification non autorisée des paramètres d’enregistrement de frappe.

Qu’est-ce que le Keylogging ? |

|---|

Qu’est-ce que le Keylogging?Le keylogging, une pratique de surveillance discrète, enregistre les frappes sur un clavier sans que l’utilisateur ne s’en aperçoive. Ces données sont ensuite récupérées par l’opérateur du logiciel de keylogging. |

Applications Légales et IllégalesCertes légaux, les keyloggers sont souvent utilisés à des fins néfastes, telles que le vol d’informations confidentielles. Mais ils trouvent aussi leur utilité dans le suivi des dynamiques de frappe et l’interaction humain-ordinateur. |

HistoriqueDès les années 1970, l’URSS a utilisé des keyloggers matériels pour espionner. Aujourd’hui, ces dispositifs ont évolué, se déclinant en plusieurs formes allant du matériel au logiciel, avec des méthodes sophistiquées comme l’analyse acoustique. |

Keyloggers LogicielsLes keyloggers logiciels, enregistrant les saisies clavier, sont utilisés pour résoudre des problèmes techniques ou surveiller discrètement l’utilisation des réseaux. Malgré leur potentiel malveillant, ils sont parfois intégrés dans les systèmes d’exploitation pour améliorer les services de saisie. ⇒ Ici un bon exemple de keylogger logiciel |

Keyloggers MatérielsIndépendants des logiciels, les keyloggers matériels s’attachent physiquement au système informatique. Ils peuvent prendre diverses formes, comme des dispositifs de surveillance optique ou des capteurs d’émissions électromagnétiques. |

Utilisation dans la RechercheDepuis 2006, le keylogging est un outil de recherche reconnu dans l’étude des processus d’écriture, apportant un éclairage sur les stratégies rédactionnelles et le développement des compétences en écriture. |

Fonctionnalités AnnexesLes keyloggers logiciels peuvent être renforcés par des fonctionnalités supplémentaires, comme :

…offrant ainsi une vision plus complète de l’utilisation d’un ordinateur. ⇒ Voir les fonctionnalités complètes d’une telle application mobile. |

Les keyloggers ne sont pas toujours illégaux

En lisant la définition du keylogger, vous pourriez penser que tous les keyloggers sont illégaux.

Ce n’est pas le cas. Ils ont des applications légitimes et utiles.

- Par exemple, les enregistreurs de frappe sont souvent utilisés par les services informatiques pour résoudre les problèmes et les systèmes.

- Ils permettent également de garder un œil sur les activités des employés.

- Et à un niveau personnel, vous pouvez surveiller ce que vos enfants font sur votre ordinateur.

Il existe aussi quelques autres cas d’utilisation parfaitement légaux pour l’installation d’un enregistreur de frappe sur les ordinateurs.

L’enregistrement de frappe devient une menace en cas d’intention malveillante

- En termes simples, si vous installez un keylogger sur un appareil qui vous appartient, c’est légal.

- Si un keylogger est installé dans le dos du propriétaire réel pour voler des données, il est illégal.

Keyloggers matériels | Certains keyloggers sont des dispositifs matériels intégrés au matériel interne de votre PC.Ils se présentent également sous la forme d’une fiche placée de manière discrète entre le boîtier de l’unité centrale et le câble du clavier. Dans un cas comme dans l’autre, il faut que quelqu’un implante physiquement le matériel dans votre PC ou ses périphériques. Cette opération nécessite un certain degré de discrétion si elle doit être réalisée clandestinement. |

Keyloggers logiciels | Le deuxième type de keyloggers est un logiciel qui peut être facilement installé sur les appareils des victimes.Bien que ce logiciel soit un type de logiciel malveillant, c’est un « bon » logiciel malveillant, c’est-à-dire qu’il ne nuit pas à son hôte. Son seul rôle est de fouiller dans les frappes au clavier et de ne pas affecter l’ordinateur. Vous vaquez gaiement à vos occupations, tandis que des enregistreurs de frappe indétectables commencent à voler des données personnelles ou sensibles, sans que vous ne le sachiez jamais. |

Comment détecter un keylogger enregistreur de frappe ?

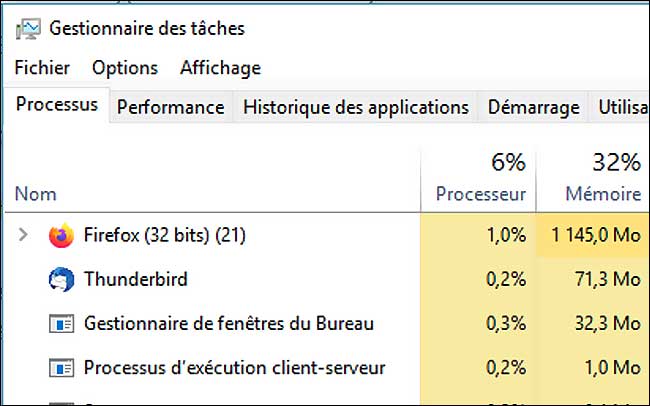

Le moyen le plus simple de détecter un enregistreur de frappe est de consulter le gestionnaire des tâches. Vous pouvez y voir quels processus sont en cours d’exécution.

Il peut être difficile de savoir lesquels sont légitimes et lesquels pourraient être causés par des enregistreurs de frappe, mais vous pouvez différencier les processus sûrs des menaces en consultant chaque processus sur internet.

Dans certains cas, vous pouvez trouver un avertissement rédigé par un autre utilisateur concernant un processus, ou plusieurs processus, qui indiquent l’activité d’un enregistreur de frappe.

L’onglet Processus

Dans le gestionnaire des tâches Windows, vous pourrez peut-être trouver le keylogger un en consultant la section Processus en arrière-plan.

L’onglet Démarrage est un autre bon endroit pour rechercher des enregistreurs de frappe.

Les keyloggers enregistreurs de frappe sont configurés pour fonctionner en permanence sur un ordinateur et, pour ce faire, ils doivent être démarrés avec le système d’exploitation.

Lorsque vous parcourez la liste de démarrage, recherchez tout ce que vous ne vous souvenez pas avoir installé vous-même. Si quelque chose ne semble pas à sa place, cliquez sur sa ligne, puis sur le bouton Désactiver en bas à droite de la fenêtre.

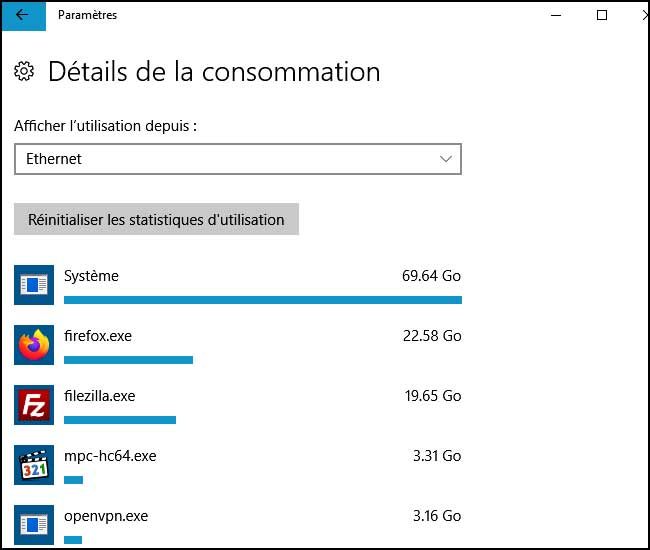

Vous pouvez également vérifier la présence d’enregistreurs de frappe en examinant le rapport d’utilisation d’internet de votre ordinateur.

- Pour y accéder sous Windows, allez à l’écran des paramètres.

- Choisissez « Réseau et Internet »

- puis « Consommation des données »

- « Afficher les détails de l’utilisation »

Une liste des programmes que votre ordinateur utilise pour accéder à internet apparaîtra. Si un programme vous semble suspect ou si vous ne le reconnaissez pas, faites une recherche pour savoir de quoi il s’agit. Il peut s’agir d’un enregistreur de frappe.

Vous pouvez procéder de la même manière avec les extensions de navigateur.

S’il existe des extensions que vous ne vous souvenez pas avoir installées, désactivez-les car elles pourraient être des enregistreurs de frappe. Voici comment accéder à vos extensions dans les navigateurs les plus courants :

- Safari : Choisissez « Préférences » dans le menu Safari et cliquez sur « Extensions ».

- Chrome : Allez dans le champ d’adresse et tapez « chrome://extensions ».

- Opera : Choisissez « Extensions », puis sélectionnez « Gérer les extensions ».

- Firefox : Saisissez « about : addons » dans le champ d’adresse.

- Microsoft Edge : Sélectionnez « Extensions » dans le menu de votre navigateur.

- Internet Explorer : Allez dans le menu Outils et choisissez « Gérer les modules complémentaires ».

⇒ Ce keylogger pour Android permet non seulement d’enregistrer le texte sur les réseaux sociaux mais aussi d’enregistrer la voix des appels téléphoniques.

Les keyloggers enregistrent tous les mots-clés tapés sur l’ordinateur

- Les logiciels d’enregistrement de frappe peuvent conserver toutes les frappes, y compris les noms d’utilisateur et les mots de passe

- enregistrer un historique des sites web visités, des applications lancées et utilisées

- enregistrer des captures d’écran (captures de l’ensemble de l’écran) à intervalles fixes.

Les données enregistrées sont automatiquement envoyées à une adresse email ou un serveur précis à la personne qui l’a installé, et qui a accès à la visualisation à distance de l’activité et des mots-clés tapés sur cet ordinateur.

Fonctionnalités de l’enregistrement de frappe

- Des preuves visuelles et textuelles existent pour chaque frappe et chaque opération de copier/coller.

- Créez des règles anti-enregistrement pour que les frappes ne soient pas enregistrées lorsque l’utilisateur consulte son compte bancaire personnel ou saisit le numéro d’une carte de crédit.

- Configurer des règles de comportement qui alertent ou verrouillent l’utilisateur lorsqu’il appuie sur des touches spécifiques dans certaines applications.

- Enregistrement complet des caractères invisibles et cachés.

En plus de l’enregistrement des frappes, examinez les aspects suivants de l’enregistrement des frappes :

Fonctions de localisation

En plus de la capture d’écran, les meilleurs keyloggers suivent la webcam, enregistrent le microphone, le presse-papiers (le contenu du copier-coller) et suivent les modifications apportées aux documents, les noms des documents envoyés à l’imprimante, toutes les adresses des sites web visités et les programmes utilisés.

Rapports détaillés

Cette application fantôme vous transmet les messages, textos et localisations d'un téléphone.

Les meilleurs enregistreurs de frappe proposent des filtres avancés, des fonctions de recherche, des rapports intégrés et des rapports personnalisés.

Ces rapports sont automatiquement envoyés par email à la personne qui a installé ces programmes pour un suivi dans un compte internet.

Analyse du comportement de l’utilisateur

Si vous surveillez vos enfants ou vos employés, vous devez pouvoir bloquer l’accès à différents sites web (réseaux sociaux, adultes) et programmes (jeux, messageries).

Vous pouvez configurer le programme de surveillance pour qu’il démarre à certains événements ou mots-clés tapés et protéger l’accès à l’interface par un mot de passe.

Invisibilité / discrétion

Un enregistreur de frappe doit rester caché, ce qui signifie que l’utilisateur ne doit voir aucune entrée ou enregistrement lié au programme sur le bureau, dans le menu Démarrer, dans l’Ajout/Suppression de programmes, etc.

Il doit également rester indétectable par les programmes antivirus : s’il est détecté par un antivirus, l’utilisateur peut le bloquer et l’activité de surveillance ne fonctionnera pas.

Stratégies de Protection : Éviter les Keyloggers |

|---|

Un Défi pour les PiratesLa création de logiciels de keylogging est simple, mais les déployer sans se faire attraper reste un défi. En plus, les pirates risquent de se faire repérer en téléchargeant les données enregistrées. |

Les Chevaux de TroieCertains keyloggers sont diffusés via des chevaux de Troie, ce qui rend difficile l’identification des pirates puisqu’ils se font passer (à tord) pour des victimes. |

Utilisation par la PoliceEn 2000, le FBI a utilisé le keylogging pour démasquer des cybercriminels, prouvant son utilité dans des enquêtes complexes. |

Supprimer un keylogger |

Anti-keyloggersLes anti-keyloggers, conçus pour détecter ces logiciels malveillants, peuvent s’avérer plus efficaces que les antivirus traditionnels, qui ne considèrent pas toujours les keyloggers comme malveillants. |

Live CD/USBRedémarrer l’ordinateur avec un Live CD ou USB protégé en écriture peut être une contre-mesure efficace contre les keyloggers logiciels. |

Programmes Anti-spyware / Anti-virusCes programmes peuvent détecter et neutraliser certains keyloggers logiciels, mais ils ne sont pas infaillibles et ne peuvent pas combattre les keyloggers matériels. |

Moniteurs RéseauLes moniteurs réseau peuvent alerter l’utilisateur lorsque des logiciels tentent de se connecter à Internet, empêchant les keyloggers de transmettre les informations récoltées. |

Remplisseurs de Formulaires AutomatiquesCes programmes réduisent le besoin de taper des informations personnelles, diminuant ainsi le risque de capture par les keyloggers. |

Mots de Passe à Usage Unique (OTP)Les OTP peuvent empêcher l’accès non autorisé à un compte dont les identifiants ont été compromis, offrant une couche supplémentaire de sécurité. |

Tokens de SécuritéL’utilisation de cartes intelligentes ou d’autres tokens de sécurité peut améliorer la sécurité contre les attaques, puisqu’elles exigent à la fois le token et le mot de passe pour se connecter. |

Claviers à l’ÉcranLes claviers à l’écran peuvent réduire le risque de keylogging logiciel, puisqu’ils envoient des messages d’événements clavier à un programme externe (sans passer par le clavier physique). |

Logiciels d’interférence de frappeCes logiciels tentent de déjouer les keyloggers en introduisant des frappes aléatoires. |

Reconnaissance VocaleLa reconnaissance vocale peut également être utilisée contre les keyloggers, car elle ne nécessite pas de frappes ni de mouvements de souris. |

Détection des Keyloggers : Méthodes Efficaces

- La meilleure façon de protéger vos appareils contre l’enregistrement des frappes est d’utiliser un antivirus ou un pare-feu de qualité. Vous pouvez également prendre d’autres précautions pour réduire les risques d’infection.

- Vous pouvez utiliser un gestionnaire de mots de passe pour générer des mots de passe très complexes, en plus de vous permettre de voir et de gérer vos mots de passe. Ces programmes sont capables de remplir automatiquement vos mots de passe, ce qui vous permet de ne pas utiliser le clavier.

- Si vous ne tapez pas, un enregistreur de frappe ne peut pas enregistrer les frappes, et comme les caractères des mots de passe sont généralement remplacés par des astérisques, même un système de vidéosurveillance ne serait pas en mesure de savoir ce qui a été saisi.

- Utilisez l’authentification multifactorielle (MFA) lorsque vous en avez la possibilité. Un enregistreur de frappe peut déduire votre mot de passe, mais la deuxième phase du processus d’authentification peut le dissuader.

- Un clavier virtuel peut empêcher les enregistreurs de frappe d’accéder à vos frappes. Même un keylogger basé sur un hyperviseur, qui utilise un système d’exploitation distinct fonctionnant sous votre système principal, ne peut pas accéder aux frappes effectuées sur un clavier virtuel. Il y en a un intégré dans Windows.

- Il est conseillé de vérifier régulièrement les connexions matérielles de votre ordinateur. Bien que les enregistreurs de frappe matériels ne soient pas hyper courants, l’arrière de la tour d’un PC peut constituer une surface d’attaque invitante pour un pirate qui enregistre les frappes. Ca peut arriver lorsque vous travaillez sur un ordinateur public. Le pirate peut avoir installé un enregistreur de frappe matériel quelques jours ou quelques semaines avant que vous ne vous connectiez à votre banque, à votre société de courtage ou à vos comptes email. Concrètement, il s’agit d’un petit boîtier qui s’installe sur une prise USB de la même manière qu’une clé USB.

Méthodes de détection du keylogging

Aucune n’est une solution universelle. Certaines des tactiques mentionnées en dessous sont connues pour détecter avec succès le keylogging.

- Commencez par lancer un antivirus pour détecter la présence d’un enregistreur de frappe sur votre système.

- Vérifiez votre liste de tâches en appuyant sur ctrl+alt+del dans Windows pour examiner les tâches en cours d’exécution. Si les résultats trouvés ne vous sont pas familiers, recherchez-les sur un moteur de recherche.

- Recherchez sur votre disque dur les fichiers les plus récents qui y sont stockés. Examinez le contenu des fichiers qui sont souvent mis à jour, car il peut s’agir de journaux.

- Utilisez l’utilitaire de configuration de votre système pour voir quels programmes sont chargés au démarrage de l’ordinateur. Vous pouvez accéder à cette liste en tapant « msconfig » dans la boîte d’exécution.

Suppression d’un keylogger

Prendre la responsabilité de la sécurité de son ordinateur personnel est la première étape de la prévention d’une attaque par keylogger. L’utilisation irresponsable d’un ordinateur peut mettre vos données en danger.

- Vérifiez toujours la présence de logiciels indésirables et supprimez-les.

- Ne téléchargez pas de fichiers provenant de sources inconnues.

- Lorsque vous saisissez votre mot de passe sur des sites bancaires, utilisez un clavier virtuel.

- Utilisez un gestionnaire de mots de passe, qui entrera automatiquement le mot de passe, ce qui rendra les frappes redondantes (pas de frappe, pas d’enregistrement de frappe).

- Utilisez un antivirus puissant de nouvelle génération et une suite de sécurité internet pour protéger vos réseaux contre les cyberattaques avancées qui peuvent identifier et supprimer les logiciels malveillants dès qu’ils sont détectés.

⇒ Cliquez pour lire :