Qu’est-ce qu’un logiciel espion ?

Définition du logiciel espion

Un logiciel espion est un type de logiciel malveillant (malware) qui est installé sur un appareil informatique sans que l’utilisateur en soit conscient.

- Il envahit l’appareil

- vole les informations sensibles et les données présentes « on the cloud »

- pour ensuite transmettre le contenu dérobé à des annonceurs, des sociétés privées ou tout simplement des utilisateurs externes dénommés hackers

Tout logiciel peut être considéré comme un logiciel espion s’il est téléchargé sans l’autorisation de l’utilisateur initial.

Les logiciels espions sont controversés parce que, même lorsqu’ils sont installés pour des raisons relativement inoffensives, ils peuvent violer la vie privée de l’utilisateur final et faire l’objet d’abus.

Les logiciels espions sont l’une des menaces les plus courantes pour les utilisateurs d’internet. Une fois installés, ils surveillent :

- l’activité en ligne

- les réseaux sociaux

- suivent les identifiants de connexion

- espionnent les informations sensibles

L’objectif d’un logiciel espion est habituellement d’obtenir des numéros de carte de crédit, des renseignements bancaires et des mots de passe.

Détection des logiciels espions

Les logiciels espions peuvent être difficiles à détecter :

- Souvent, la première indication qu’un utilisateur utilise un périphérique infecté par un logiciel espion, c’est une réduction notable de la vitesse du processeur ou de la connexion réseau.

- Dans le cas des appareils mobiles, l’utilisation des données devient excessive et l’autonomie de la batterie en pâtit.

➡ Des outils anti-logiciels espions peuvent être utilisés pour prévenir ou supprimer leur présence

- Ces outils fournissent une protection en temps réel en analysant les données réseau et en bloquant les données malveillantes

- Ils peuvent aussi détecter et supprimer les logiciels espions déjà présents sur un système en effectuant des analyses

Les effets du logiciel espion

Un logiciel espion fonctionne rarement seul sur un ordinateur ; une machine affectée a généralement plusieurs infections.

Les utilisateurs remarquent fréquemment un comportement indésirable et une dégradation des performances du système. Une infestation de logiciels espions peut créer :

- une activité importante du CPU

- une utilisation du disque

- et un trafic réseau

Les problèmes de stabilité :

- tels que le gel des applications

- l’échec du démarrage

- et les pannes à l’échelle du système

sont également courants.

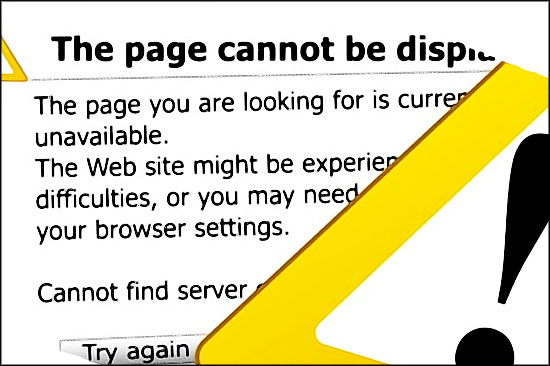

➡ Les logiciels espions, qui interfèrent avec les logiciels de réseautage, causent souvent des difficultés de connexion à internet

Dans certaines infections, le logiciel espion est difficilement détectable.

Les utilisateurs pensent que les problèmes de performance sont liés à un matériel défectueux ou vétuste.

Certains propriétaires de systèmes gravement infectés font appel à des experts du support technique, ou achètent carrément un nouvel appareil parce que le système est devenu trop lent.

[su_shadow][su_panel][su_icon_text icon= »icon: hand-o-right » icon_size= »48″]Les systèmes gravement infectés peuvent nécessiter une réinstallation propre de tous les logiciels afin de revenir à leur pleine fonctionnalité.

[/su_icon_text][/su_panel][/su_shadow]- Certains logiciels espions désactivent les pare-feu et les logiciels antivirus, et/ou réduisent les paramètres de sécurité du navigateur, ce qui ouvre la voie à de nouvelles infections opportunistes.

- Certains logiciels espions suppriment carrément les logiciels espions concurrents, de peur que l’utilisateur prenne conscience de l’infection et des désagréments causés.

Comment fonctionne un logiciel espion ?

Les logiciels espions peuvent affecter n’importe quel ordinateur personnel ou Mac, ainsi que les appareils iOS et Android.

Alors que le système d’exploitation Windows est plus susceptible d’être la proie d’une infiltration, les pirates informatiques sont de plus en plus capables d’infiltrer le système d’exploitation d’Apple.

Les manières les plus courantes d’être infecté

- Télécharger des documents, des programmes ou des exécutables provenant de sources peu fiables ou inconnues

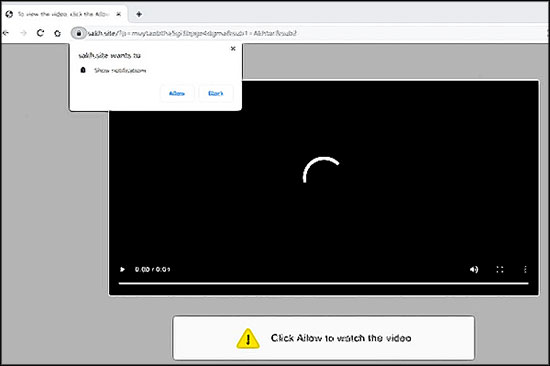

- Accepter une publicité contextuelle ou une invite sans en lire le contenu

- Ouvrir des pièces jointes dans des emails provenant d’expéditeurs non reconnus

Les conséquences de l’infection

Sous sa forme la moins nuisible, le spyware existe sous la forme d’une application qui démarre dès que l’appareil est allumé et continue à s’exécuter en arrière-plan.

- Sa présence volera la mémoire vive (RAM)

- la puissance du processeur

- il pourra même générer une infinité de pop-up publicitaires, ralentissant drastiquement le navigateur internet jusqu’à ce qu’il en devienne inutilisable

Les logiciels espions peuvent :

- réinitialiser la page d’accueil du navigateur pour qu’elle s’ouvre sur une annonce à chaque ouverture

- rediriger les recherches sur internet et contrôler les résultats fournis, rendant le moteur de recherche inutile

- modifier les bibliothèques de liens dynamiques de l’ordinateur (DLL), ce qui entraîne des pannes de connectivité difficiles à diagnostiquer

Dans sa forme la plus dommageable, le logiciel espion :

|

Il peut aussi modifier secrètement les paramètres de votre pare-feu, en reconfigurant les paramètres de sécurité pour y ajouter encore plus de logiciels malveillants. |

Certaines formes de logiciels espions peuvent :

|

Les différents types de logiciels espions

Les logiciels espions ne sont pas seulement un type de programme. Il s’agit d’une catégorie entière de logiciels qui comprend :

- les logiciels publicitaires

- les enregistreurs de clavier

- les chevaux de Troie

- les applications de vol d’informations mobiles

Les adwares

Les logiciels publicitaires malveillants sont souvent associés à des logiciels gratuits ou des utilitaires téléchargés sur internet ou installés subrepticement lorsque le navigateur visite un site internet infecté.

Ce type de logiciels est facilement détecté par les programmes antimalware ou antivirus.

➡ Les adwares utilisent majoritairement les cookies

Ils suivent et enregistrent les informations personnelles identifiables des utilisateurs et leurs habitudes de navigation sur internet.

Le cookie suit les pages internet visitées afin de cibler les publicités dans une campagne marketing. Par exemple, un annonceur peut suivre l’historique du navigateur d’un utilisateur ainsi que ses téléchargements pour afficher des pop-up et des bannières publicitaires au moment opportun.

Comme les données collectées par les logiciels espions sont souvent vendues à des tiers, des réglementations telles que le règlement UE 2016/679 du Parlement Européen en date du du 27 avril 2016 ont été adoptées pour protéger les IPI des internautes.

Les enregistreurs de clavier ou keylogger

➡ Les keyloggers sont capables de dérober :

- les informations personnelles

- les identifiants de connexion

- et les données sensibles des entreprises

Il s’agit d’enregistreurs de frappe que certains employeurs utilisent pour observer les activités informatiques de leurs employés, our par les parents pour superviser l’utilisation d’internet faite par leurs enfants.

Certains fabricants en installent illégalement sur le matériel qu’ils vendent pour traquer leur destination.

➡ Les keyloggers matériels

Ils ressemblent à une clé USB et servent de connecteur physique entre le clavier de l’ordinateur et l’ordinateur.

➡ Les logiciels de keylogging

Ils ne nécessitent pas d’accès physique à l’ordinateur.

Ils sont téléchargés par quelqu’un qui veut surveiller l’activité d’un ordinateur ou d’un téléphone particulier, ou ils peuvent être téléchargés sans le savoir par le biais d’un cheval de Troie ou d’un rootkit distant.

- Les enregistreurs de frappe permettent non seulement de capturer les frappes du clavier

- mais ils sont parfois capables de collecter les captures d’écran de l’ordinateur

➡ Cette application espionne les SMS, réseaux sociaux et localisations d’un iPhone/Android |

➡ Cette application enregistre les appels téléphoniques et les messages d’un Android |

➡ Les chevaux de Troie

Ce sont des logiciels malveillants déguisés en programmes légitimes.

Ils peuvent installer discrètement un fichier se faisant passer pour un programme officiel, permettant au cheval de Troie d’avoir accès à l’ordinateur.

- Le cheval de Troie peut alors supprimer des fichiers

- les chiffrer pour obtenir une rançon

- ou permettre à d’autres d’avoir accès aux informations de l’utilisateur

➡ Les logiciels espions mobiles

Ils peuvent être transférés par SMS ou MMS et ne nécessitent généralement pas d’interaction de l’utilisateur pour exécuter leurs commandes.

Lorsqu’un smartphone ou une tablette est infecté par un logiciel espion mobile, l’appareil photo et le microphone du téléphone peuvent être utilisés pour :

- espionner l’activité

- enregistrer les appels téléphoniques et les touches de navigation

- la localisation du propriétaire de l’appareil est également surveillée à l’aide du système de positionnement global (GPS) ou de l’accéléromètre de l’appareil

On peut citer Mspy (le plus connu par sa longévité et sa sûreté) ou Hoverwatch (un des plus puissants pour sa fonction environnementale).

Comment prévenir les logiciels espions

Le maintien de pratiques strictes en matière de cybersécurité est le meilleur moyen de prévenir les logiciels espions.

[su_shadow style= »vertical »][su_section background= »#F2EFC4″ parallax= »no » cover= »no » margin= »2px 1px 0px 0px » border= »1px solid #491BF2″ color= »#491BF2″]Voici quelques-unes des meilleures pratiques

- Ne télécharger que des logiciels provenant de sources fiables

- Lire toutes les informations affichées lors de l’installation d’un logiciel

- Eviter l’interaction avec des fenêtres publicitaires intempestives

- Mettre à jour les correctifs de votre navigateur, de votre système d’exploitation et de vos applications

- Installer des outils antispyware, un logiciel antivirus, et éviter d’ouvrir les emails provenant d’expéditeurs non reconnus

- Activer l’authentification à deux facteurs (2FA) chaque fois que cela est possible. Les utilisateurs d’IPhone peuvent activer le 2FA sans frais supplémentaires, ce qui leur permet de protéger toutes les données de leur smartphone et de prévenir les attaques de logiciels espions mobiles. L’authentification à deux facteurs peut également être utilisée dans une variété d’autres services courants, comme PayPal, Google, Dropbox et Microsoft Office, ainsi que les réseaux sociaux comme Instagram, Snapchat, Facebook et Twitter.

- Pour encore réduire la probabilité d’infection, les administrateurs réseau doivent appliquer le principe du moindre privilège (POLP) et exiger des travailleurs distants qu’ils accèdent aux ressources réseau via un réseau privé virtuel (VPN) qui effectue une analyse de sécurité avant de leur accorder des privilèges d’accès.

Les outils anti-spyware

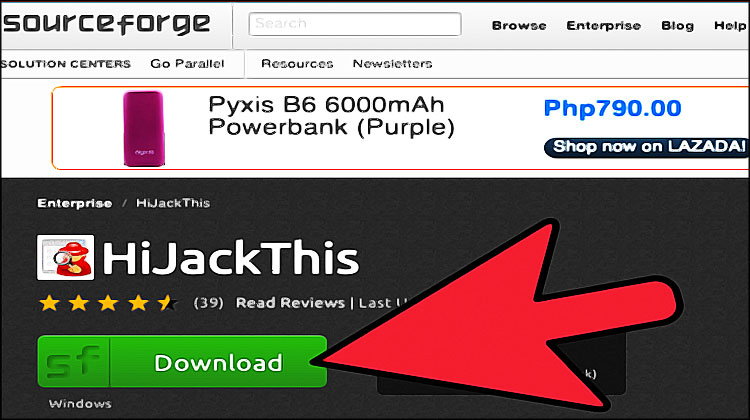

Lorsque vous choisissez un anti-logiciel espion, il est important de savoir que certains d’entre eux ne fonctionnent que lorsque l’analyse est lancée manuellement, tandis que d’autres s’exécutent en continu.

De plus, les utilisateurs doivent faire preuve de prudence lorsqu’ils téléchargent des anti-logiciels espions, et lire les critiques pour savoir s’ils sont sûrs.

♦ Malwarebytes

C’est un anti-malware/spyware capable de supprimer les spywares de Windows, macOS, Android et iOS.

- Malwarebytes peut analyser les fichiers du registre

- les programmes en cours d’exécution

- les disques durs

- les fichiers individuels

Une fois qu’un logiciel espion est détecté, l’utilisateur peut le mettre en quarantaine et le supprimer. Cependant, aucune analyse automatique n’est prévue.

♦ Trend Micro HouseCall

Autre outil anti-spyware qui ne nécessite pas d’installation par l’utilisateur.

Cet outil utilise un processeur et des ressources mémoire minimales, ainsi que de l’espace disque. Cependant, comme pour Malwaresbytes, les utilisateurs ne peuvent pas définir d’analyse automatique.

♦ Windows Defender

Produit Microsoft antimalware inclus dans le système d’exploitation Windows 10.

Ce logiciel est un antimalware léger qui protège contre les menaces telles que :

- les logiciels espions

- les logiciels publicitaires

- les virus

Windows Defender inclut de multiples fonctionnalités, telles que Application Guard, Exploit Guard, Advanced Threat Protection et Analytics.

Les utilisateurs de Windows Defender peuvent définir des analyses rapides et complètes automatiques, ainsi que des alertes.

[su_shadow style= »vertical »][su_panel background= »#F2F2F2″ color= »#F26444″ border= »2px solid#F29877″ radius= »1″ target= »blank »]➡ Pour avoir un comparatif complet des antivirus sur Windows 10, référez-vous à cet article de Gtemps.com

[/su_panel][/su_shadow]

Leur déclinaison pour les téléphones (iPhone ou Android)

➡ Kaspersky Internet Security pour mobile

Cette application du géant de la cybersécurité Kaspersky est un outil de protection complet.

- L’application affiche un taux de détection des logiciels malveillants correct.

- Kaspersky est l’un des membres fondateurs du groupe Coalition Against Stalkerware.

- Son moteur anti-malware a considérablement amélioré ses taux de détection de stalkerware ces derniers temps.

- Il peut analyser les applications téléchargées à la recherche de logiciels malveillants, de ransomwares, de stalkerwares et d’autres menaces pour la sécurité.

- Une fonction exclusive d’alerte de confidentialité avertit les utilisateurs de toute application de harcèlement dès qu’elle est détectée.

- Il peut localiser, verrouiller et effacer votre téléphone s’il est perdu ou volé.

- Kaspersky Internet Security for Mobile ne comporte pas de publicités gênantes et sa fonction de blocage des appels fonctionne bien.

- L’analyse complète de Kaspersky peut être lente. La version gratuite offre des fonctionnalités limitées.

➡ Malwarebytes Mobile Security

- Malwarebytes détecte et bloque des dizaines de millions de cybermenaces chaque jour.

- Malwarebytes accorde une grande importance à la vie privée des utilisateurs et est un partenaire fondateur du groupe Coalition Against Stalkerware.

- Il met continuellement à jour sa base de données de logiciels de harcèlement afin d’y inclure les applications de harcèlement les plus récentes et émergentes sur internet.

- Il recherche rapidement et efficacement dans tous les fichiers et applications les logiciels malveillants, les stalkerwares et autres programmes potentiellement indésirables.

- Malwarebytes effectue un audit de confidentialité de vos applications installées et identifie les privilèges d’accès de chaque application.

- Il garde un œil sur les applications qui peuvent vous localiser, surveiller vos appels ou vous faire payer des frais cachés.

- Les fonctionnalités sont limitées dans la version gratuite.

➡ Avira Antivirus Security

- Avira Antivirus Security offre de nombreuses fonctions de protection de la vie privée en plus d’une solide protection antivirus.

- Avira a rejoint la Coalition Against Stalkerware pour lutter contre la menace qui pèse sur la sécurité et la vie privée des utilisateurs.

- Il fournit une protection contre les logiciels malveillants à la demande et en temps réel pour votre appareil.

- Les applications installées sont évaluées à l’aide d’une échelle de confidentialité pour vous aider à déterminer dans quelle mesure vous pouvez leur faire confiance pour vos données.

- Toutes les applications et tous les fichiers sont automatiquement vérifiés pour détecter les adwares, spywares, stalkerwares et autres types de malwares.

- Même les applications mises à jour font l’objet d’un nouveau contrôle à la fin de leur mise à jour pour s’assurer qu’aucun nouveau fichier n’est infecté.

- Il inclut des outils pour protéger votre téléphone contre la perte et le vol.

- Cependant, il peut être un peu compliqué pour les débutants.

Comment supprimer les logiciels espions

Afin de supprimer les logiciels espions, les utilisateurs doivent d’abord être sûrs que le logiciel espion existe dans leur système.

Il y a plusieurs symptômes à rechercher qui peuvent signifier la présence d’une crise

- L’appareil fonctionne à une vitesse beaucoup plus lente que la normale

- L’appareil s’arrête toujours de façon inattendue

- Des fenêtres publicitaires apparaissent, que l’utilisateur soit en ligne ou hors ligne

- L’appareil commence à manquer d’espace disque dur

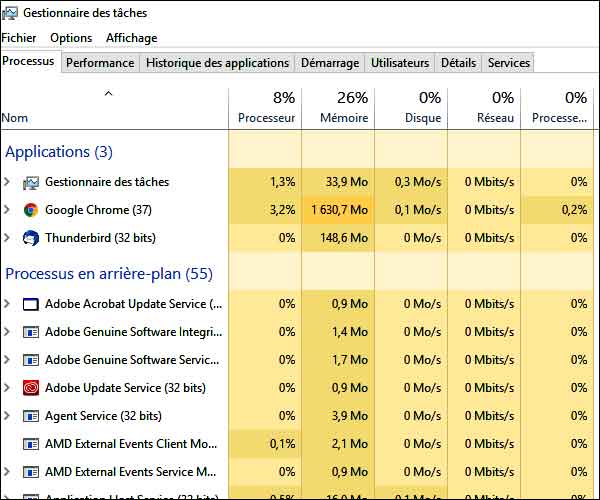

- Sous Windows, faîtes un control+alt+sup pour accéder au gestionnaire des tâches et vérifier si un processur indésirable n’est pas en cours d’utilisation

S’il est déterminé qu’un logiciel espion a infecté le système, l’utilisateur doit effectuer les étapes suivantes

- Déconnecter la connexion internet

- Vérifier la liste des logiciels sur l’appareil pour voir si le logiciel indésirable est répertorié. Si c’est le cas, désinstallez-le. Après avoir désinstallé le programme, redémarrez tout le système.

- Si cette étape ne fonctionne pas, exécutez une analyse du système à l’aide d’un antivirus fiable. L’analyse détectera les programmes suspects et demandera à l’utilisateur de nettoyer, mettre en quarantaine ou supprimer le logiciel.

- Télécharger un outil de suppression de virus ou un outil anti-logiciel espion et le laisser fonctionner dans le système.

- Accéder au disque dur de l’appareil en mode sans échec. Cela nécessite un outil qui permettra à l’utilisateur d’accéder aux dossiers des logiciels espions et de les supprimer manuellement. Bien que cela semble compliqué, le processus ne devrait prendre que quelques minutes.

Comment supprimer un logiciel espion dans un téléphone iPhone ou Android

Nous avons expliqué la manoeuvre en détail dans cet article.

Exemples de logiciels espions

Les exemples les plus connus de logiciels espions

- Zlob (ou Zlob Trojan) se télécharge sur un ordinateur et enregistre les frappes, ainsi que l’historique de recherche et de navigation.

- Gator surveille les habitudes de navigation des victimes sur internet afin de leur présenter des publicités ciblées.

- TIBS déconnecte l’ordinateur de sa ligne téléphonique et le connecte à un numéro de privé conçu pour accéder à des sites pornographiques.

- CoolWebSearch tire parti des vulnérabilités de sécurité trouvées dans le navigateur Internet Explorer pour prendre le contrôle, modifier les paramètres et envoyer des informations de navigation à ses auteurs.

- Internet Optimizer promet initialement d’augmenter la vitesse d’internet, mais en réalité il remplace toutes les pages d’erreur et de connexion par des annonces.

Des applications espion ont été conçues pour suivre l’activité des téléphones

Bien que la plupart d’entre elles aient été créées dans l’intention de permettre aux parents de surveiller l’utilisation du téléphone de leur enfant, leurs capacités ont fait l’objet d’abus.

Ces applications agissent comme des logiciels espions mobiles et permettent aux utilisateurs externes :

- d’accéder au microphone et à la caméra du téléphone pour voir l’environnement

- écouter les appels téléphoniques

- accéder à la position GPS du téléphone

- aux mots de passe

- et aux applications mobiles

➡ Nota Bene

Certaines applications, installées dans un téléphone, permettent d’espionner toutes les conversations et localisations.

- MSpy parvient même à s’installer à distance sur un iPhone – Sur Android il fait aussi office de Keylogger

- HoverWatch ne fonctionne que sur les Android rootés mais permet en plus d’écouter les appels tph

Bonjour et bonne année,

Il existe une surveillance excessive et abusive des services de l’état et autres institutions publiques organisées sur la bases de faux, rapport, plaintes et qui s’éternisent ou deviennent abusives et illégales bafouant les libertés, droits et devoirs de manière a ce que ces agissements rendent la vie des personnes compliquées avec préjudices moraux, financiers et/ou autres…dans le but de leur nuire, de les manipuler et/ou de se dédouaner alors qu’ils se trouvent de ce simple fait inconnu en grandes difficultés.