android est le système d’exploitation le plus populaire au monde et sa base d’utilisateurs se compose de nombreux amateurs de piratage éthique.

android a connu un tel succès qu’il capte déjà plus de 73,11 % des parts de marché des systèmes d’exploitation mobiles, et ce chiffre devrait encore grimper (voir les chiffres sur leptidigital.fr).

cela a encouragé, pour le meilleur et pour le pire, de nombreux développeurs à créer des applications de hacker pour android.

vous trouverez ci-dessous une liste des meilleurs outils gratuits que l’on peut utiliser sur des appareils rootés ou non. notre liste comprend des applications populaires de piratage wi-fi comme :

- hackode

- zanti

- shark for root, etc.

plus bas dans l’article, j’ai mentionné les avantages et les inconvénients de ces applications de hack selon ma propre expérience et les évaluations du secteur.

j’ai également fourni des liens de téléchargement pertinents pour vous aider à démarrer en un rien de temps. si vous recherchez des outils similaires pour pirater un réseau wi-fi, consultez notre liste dédiée.

nous ne publions cette liste qu’à des fins éducatives et ne plébliscitons pas le piratage non-éthique.

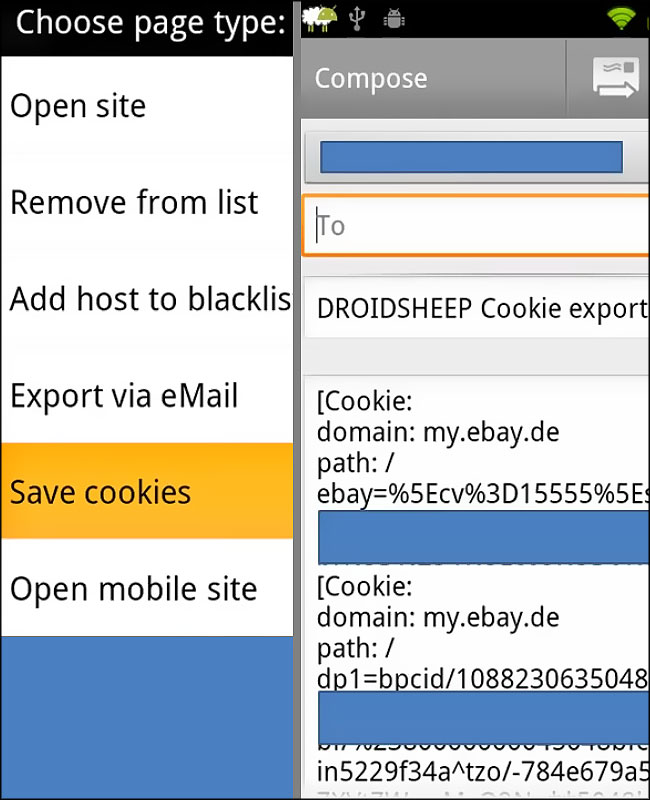

droidsheep

droidsheep est une application android open-source réalisée par corsin camichel qui permet d’intercepter des sessions de navigation non protégées en utilisant le 2.

droidsheep apk est un logiciel développé uniquement pour tester les vulnérabilités de sécurité et il n’est pas fait pour nuire à quiconque. il fonctionne sur la plateforme android et pour utiliser droidsheep, vous devrez avoir votre appareil root (ici le mode d’emploi pour rooter votre téléphone android).

droidsheep est fourni sous forme de fichier apk, mais si vous voulez le code source, vous pouvez l’obtenir à partir de l’enregistrement github de l’auteur original.

lorsque les utilisateurs interagissent par le biais du 2, une partie du trafic situé dans la zone de transmission peut écouter secrètement l’événement.

droidsheep fonctionne en lisant tous les paquets entre l’expéditeur et le destinataire. c’est l’idéal pour vérifier toute faille de sécurité.

la seule solution pour éviter cela est d’utiliser le https. si vous avez déjà un certificat ssl mis en place sur votre site web, vous n’avez donc pas besoin d’utiliser droidsheep pour vérifier les vulnérabilités car vous êtes déjà crypté et protégé.

➺ téléchargement de l’application droidsheep

kali linux nethunter

kali linux nethunter est la première plateforme de test de pénétration open source pour les appareils nexus fonctionnant sous android et oneplus one.

l’android n’a pas besoin d’être rooté. cette appli. fera tourner le système d’exploitation kali linux sur votre téléphone.

elle prend en charge :

- l’injection de trames 2 802.11

- le clavier hid

- la configuration de points d’accès malveillants mana

- les attaques badusb mitm, etc.

➺ lien de téléchargement de kali linux nethunter

fing network scanner

cette application populaire de scanner de réseau pour android est utilisée par les hackers et les professionnels de la sécurité pour :

- repérer les téléphones ou ordinateurs reliés à internet

- dresser une carte de ces appareils dans l’espace

- identifier quels sont les risques pour la sécurité

- découvrir les intrus

- trouver une solution aux problèmes réseau

fing network scanner est fournie avec plus de 14 outils réseau gratuits pour vous faciliter la tâche

- scanner 2/lan : découvrez tous les appareils connectés à n’importe quel réseau

- détails complets sur les appareils, y compris l’adresse 2, l’adresse mac, le nom de l’appareil, le vendeur, le fabricant de l’appareil, etc.

- analyse avancée des noms, propriétés et types d’appareils netbios, upnp et bonjour

- inventaire des appareils et des 2

- vérificateur de connectivité internet

- analyse et localisation des 2

- scanner de port : scanner de port tcp qui trouve automatiquement les ports ouverts et les services disponibles

- ping et traceroute : pour mesurer la qualité du réseau

- wol : réveille les appareils à distance

- recherche de dns et recherche inverse de dns

- 2 aux ports (navigateur, ssh, ftp)

- détection des intrus sur le réseau

- 2 du réseau : suivi des appareils en ligne et hors ligne

- prise en charge de l’identification des appareils par adresse ip pour les 2 pontés

mode d’emploi de fing network scanner

- lancez l’application

- recherchez les périphériques connectés à un réseau auquel vous êtes actuellement connectés

- interagissez sur les périphériques découverts ou leurs services

➺ lien de téléchargement fing

sshdroid

sshdroid est une implémentation de serveur ssh pour android.

- cette application vous permettra de vous connecter à votre appareil depuis un pc

- d’exécuter des commandes (comme « terminal » et « adb shell »)

- et de modifier des fichiers (par sftp, winscp, cyberduck, etc…)

le rootage de l’android est facultatif pour exécuter cette application mais seulement recommandé.

➺ téléchargement de cette application de hacking ici

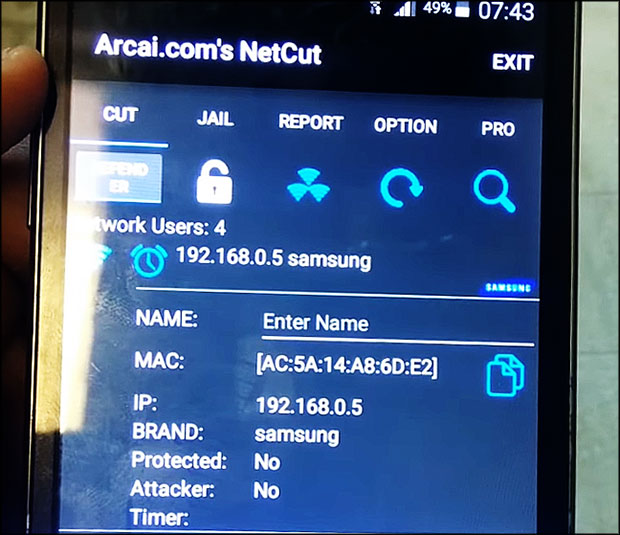

arcai netcut

wifikill (aujourd’hui arcai netcut) est une bonne application de contrôleur 2 pour tout appareil android. elle peut couper les connexions internet de n’importe quel réseau 2.

supposons que vous soyez connecté à un réseau 2 partagé. la vitesse du réseau est trop mauvaise. dans ce cas, wifikill vous aidera à gagner de la vitesse en coupant ou en bloquant d’autres connexions.

vous pouvez également surveiller l’utilisation des données de l’appareil connecté.

il existe de nombreuses versions de wifikill (pro) disponibles sur le web mais beaucoup sont des fake ou ne marchent tout simplement pas.

nous vous conseillons aujourd’hui arcai netcut. c’est une excellente application pour réduire les abus de bande passante.

➺ téléchargement de l’application arcai wi-fi kill (netcut)

droidbox

droidbox est développé pour offrir une analyse dynamique des applications android.

les informations suivantes sont décrites dans les résultats, générés lorsque l’analyse est terminée :

- hash pour le paquet analysé

- données de réseau entrantes/sortantes

- opérations de lecture et d’écriture de fichiers

- lancement de services

- chargement des classes

- fuites d’informations via le réseau, les fichiers et les sms

- autorisations contournées

- opérations cryptographiques effectuées à l’aide de l’api android

- liste des récepteurs de radiodiffusion

- envoi de sms et appels téléphoniques

https://www.youtube.com/watch?v=hha5lo4kbm0

➺ téléchargement de cette application gratuite de piratage téléphonique

nmap

nmap est l’un des cartographes de 2 les plus populaires du monde de l’infosec.

il est utilisé par les professionnels de la 2 et les novices pour auditer et découvrir les ports ouverts locaux et distants, ainsi que les hôtes et les informations réseau.

caractéristiques de l’outil nmap

- open-source

- gratuit

- multi-plateformes

- et qu’il reçoit des mises à jour régulières chaque année

il a aussi un gros avantage : c’est l’un des scanners d’hôte et de réseau les plus complets du marché.

il comprend un grand nombre d’options pour améliorer vos tâches de numérisation et de cartographie, et rassemble derière lui une incroyable communauté et une documentation complète pour hacker androids et réseaux.

utilités de l’application nmap

- créer une carte complète du réseau informatique.

- trouver les adresses ip distantes de n’importe quel hôte.

- obtenir les détails du système d’exploitation et des logiciels.

- détecter les ports ouverts sur les systèmes locaux et distants.

- auditer les normes de sécurité des serveurs.

- trouver les vulnérabilités sur les hôtes locaux et distants.

les 15 meilleurs exemples de commandes nmap

- 1. balayage de la carte nmap par rapport à l’ip ou à l’hôte

- 2. scanner des ports spécifiques ou scanner des plages de ports entières sur un serveur local ou distant

- 3. scanner plusieurs adresses ip

- 4. scanner les plages d’ip

- 5. scanner les ports les plus populaires

- 6. analyser les hôtes et les adresses ip lues dans un fichier texte

- 7. enregistrez les résultats de votre scan nmap dans un fichier

- 8. désactivation de la résolution des noms de dns

- 9. scan et détection de service avec exécution rapide

- 10. détecter les versions service / démon

- 11. scanner en utilisant les protocoles tcp ou udp

- 12. détection des cve à l’aide de nmap

- 13. lancement du dos avec nmap

- 14. lancer des attaques par force brute

- 15. détection d’infections par des logiciels malveillants sur des hôtes distants

➺ téléchargement de nmap |

➺ notre article sur comment utiliser nmap |

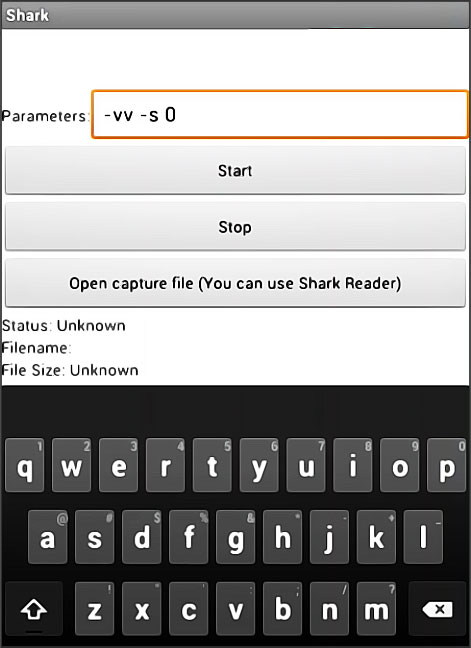

shark for root

l’application shark for root ne fonctionne qu’avec des téléphones android rootés, elle est basée sur le tcpdump.

c’est un outil en lignes de commande et sa principale fonction est d’analyser le trafic envoyé sur un réseau. l’appli peut lire et intercepter les paquets de données que les différents appareils envoient et reçoivent.

l’application shark tool doit être utilisée dans les cas où, pour des raisons de sécurité, vous devez intercepter les données transférées sur un réseau, après avoir averti les utilisateurs. dans le cas contraire, cela est considéré comme une violation de la vie privée de l’utilisateur.

elle peut être utilisée pour voler les identifiants de 2 et les mots de passe de différents services comme facebook et les fournisseurs de messagerie électronique.

shark for root est une version android de wireshark qui s’adresse aux experts en sécurité et aux pirates informatiques. il s’agit d’un renifleur de trafic qui fonctionne en mode :

- wi-fi

- 3g

- à partir d’une 2 filaire

prérequis

- › le système d’exploitation minimum requis est android 1.6, pie, marshmallow et nougat.

- › l’installation de l’application au moyen du fichier apk nécessite l’activation des « sources inconnues », option à cocher dans paramètres > applications.

notes importantes lorsque vous utilisez shark for root apk

- n’oubliez pas de télécharger tcpdump, l’outil de ligne de commande pour exécuter l’application.

- pour l’installation, lancez le gestionnaire de fichiers sur l’appareil android et cliquez sur download files/shark for root.apk.

➺ téléchargement de l’application de sécurité avancée shark for root

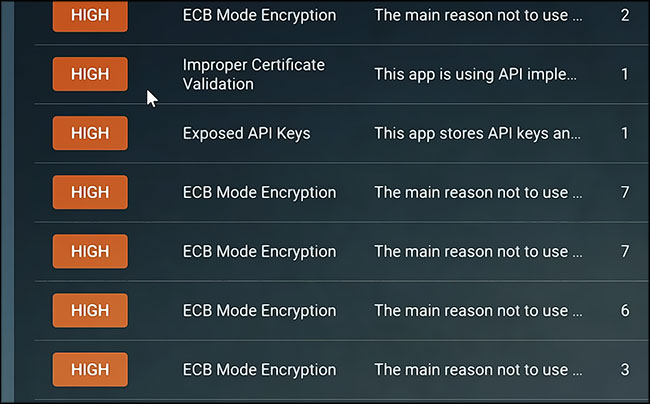

zscan par zimperium

zanti est une boîte à outils de test de pénétration développée par zimperium mobile security pour les professionnels de la 2 et les hackers.

grossièrement, elle permet de simuler des attaques malveillantes sur un réseau.

avec l’aide de zscan, vous pourrez effectuer différents types d’opérations telles que :

- des attaques mitm

- l’usurpation d’adresse mac

- le scan

- l’audit de mots de passe

- les vérifications de vulnérabilité

- et bien plus encore

cette boîte à outils android est le compagnon idéal des pirates informatiques et hackers.

- changer l’adresse mac de l’appareil.

- créer un hotspot wifi malveillant.

- détourner des sessions http.

- capturer des téléchargements.

- modifier les requêtes et les réponses http.

- exploiter des routeurs.

- auditer les mots de passe.

- vérifier la vulnérabilité d’un périphérique aux chocs de shell et ssl.

🛡️ Protégez votre vie privée, même dans votre couple

je n’ai pas trouvé de lien de téléchargement direct, juste la page officielle renvoyant à un formulaire de contact :

➺ téléchargement de l’application zscan

faceniff

faceniff est une application android qui vous permet de renifler et d’intercepter les profils de session web sur le 2 auquel votre mobile est connecté.

il permet de détourner des sessions lorsque le 2 n’utilise pas l’eap. il doit aussi fonctionner sur n’importe quel réseau privé (open/wep/wpa-psk/2-psk).

facile à utiliser, il fonctionne sur 2. attention : il faut un téléphone rooté. si l’utilisateur utilise ssl, cette application ne fonctionnera pas.

➺ télécharger faceniff

androrat

hacker android : habituellement, tout appareil android peut être piraté en utilisant l’attaque metasploit meterpreter mais beaucoup de gens ne savent pas se servir de ce processus qui n’est pas très convivial.

en utilisant un outil simple appelé androrat (android remote administration tool), il est possible pour n’importe qui de pirater n’importe quel appareil android.

en exécutant cet outil avec succès, on peut récupérer les informations suivantes sur l’appareil android cible :

- obtenir des contacts (et toutes leurs informations)

- faire vibrer le téléphone

- obtenir les journaux d’appels

- ouvrir une url dans le navigateur par défaut

- recevoir tous les messages

- envoyer un sms

- le localiser par gps/réseau

- suivre en direct les messages reçus

- lire les vidéos en continu

- surveiller l’état du téléphone en direct (appel reçu, appel envoyé, appel manqué…)

- diffusion du son du microphone (ou d’autres sources)

- prendre une photo de l’appareil photo

➺ téléchargement de l’application de piratage androrat

hackode

hackode est une application android développée par ravi kumar pour :

- les testeurs d’intrusion

- les pirates éthiques

- les administrateurs informatiques

- les professionnels de la 2

vous pouvez utiliser cette application pour recueillir des informations sur une cible et pour trouver des sites vulnérables. cette application est un excellent complément à l’arsenal d’un utilisateur android soucieux de la sécurité.

remarque : vous devez disposer d’une 2 internet pour pouvoir l’utiliser.

lorsque vous ouvrez l’application, vous verrez 4 options :

- reconnaissance

- scanning

- exploits

- security feed

les outils proposés par l’application de hacking hackode

- reconnaissance : outils de collecte d’informations.

- google hacking – ce module contient des outils (google dorks) que vous pouvez utiliser pour trouver les sites vulnérables.

- phpmyadmin – ce google dork contourne le nom d’utilisateur et le mot de passe de l’administrateur et vous amène directement aux tableaux d’information des sites web vulnérables.

- phpconfig – celui-ci vous montre un résultat de recherche google contenant les sites vulnérables qui peuvent vous permettre d’inclure des fichiers malveillants dans une application web.

- sql injection – ce dork google affiche les sites vulnérables aux attaques par injection sql.

- recherche whois : cet outil vous permet de rechercher des informations sur les noms de domaine et les adresses ip.

- balayage : outil permettant de scanner la cible.

- ping : permet de tester l’accessibilité d’un hôte et de mesurer le temps de trajet aller-retour des messages envoyés à partir de l’hôte vers un appareil de destination.

- traceroute – vous permet d’identifier les dispositifs intermédiaires et la vitesse de connexion.

- dns dig – permet de trouver des informations sur le serveur dns du site web cible.

➺ download hackode

⇒ note

si vous n’êtes pas un hacker et que vous voulez simplement savoir quels sont les messages et les appels qui arrivent dans un téléphone ciblé, en plus de le localiser, il vous suffit simplement d’ qui sait se rendre invisible dans le smartphone et qui vous rapatriera toutes les données utiles sur votre compte à consulter en ligne.

➺ |

➺ |

tableau récapitulatif des avantages et inconvénients des 12 meilleures applications de hacking pour téléphones android

| application | avantages | inconvénients |

|---|---|---|

| droidsheep | open-source et facile à utiliser | nécessite un appareil rooté |

| kali linux nethunter | fonctionne sur les appareils nexus et oneplus sans avoir besoin d’être rooté | pas compatible avec tous les appareils android |

| fing network scanner | comprend de nombreux outils réseau pour faciliter la tâche | n/a |

| androrat | permet de contrôler à distance un appareil cible | nécessite l’accord de la victime pour être installé |

| zanti | outil de test de pénétration complet | nécessite un appareil rooté |

| csploit | outil de test de pénétration complet | nécessite un appareil rooté |

| nmap | outil de scan de réseau populaire | n/a |

| dsploit | outil de test de pénétration complet | nécessite un appareil rooté |

| wifikill | permet de couper la connexion internet d’autres appareils connectés au même réseau wifi | nécessite un appareil rooté |

| wifi inspector | analyse les réseaux wifi environnants et détecte les vulnérabilités | n/a |

| wifi analyzer | analyse les réseaux wifi environnants et affiche les informations détaillées | n/a |

| shark for root | capture et analyse le trafic réseau | nécessite un appareil rooté |

autres applications de piratage et de codage d’android

en plus du codage manuel, il existe de nombreuses applications construites autour du piratage des systèmes android. voici quelques-unes des plus populaires :

- apktool – cet outil est utilisé pour la rétroconception d’applications android tierces, fermées et binaires.

- dex2jar – cet outil largement disponible fonctionne avec les fichiers android .dex et java .class et permet la conversion d’un format binaire à un autre.

- jd-gui – il s’agit d’un outil utilitaire graphique autonome qui affiche les sources java à partir de fichiers .class.

comment sécuriser votre appareil android contre les attaquants

bien que la plupart des personnes qui utilisent ces applications de piratage n’aient aucune mauvaise intention, elles peuvent également être utilisées par des attaquants pour trouver et exploiter les failles de sécurité présentes dans les logiciels android.

les 3 plus grandes menaces pour les appareils android

1- première menace : les données en transit

les appareils mobiles, y compris ceux utilisant android comme système d’exploitation, sont sensibles aux attaques de type « man-in-the-middle » et à divers exploits qui piratent les communications non sécurisées sur les réseaux wi-fi publics et autres systèmes de communication sans fil.

- en détournant le signal d’un utilisateur, les attaquants peuvent se faire passer pour des services web légitimes,

- voler des données

- ou intercepter des appels et des messages texte.

2- deuxième menace : les magasins d’applications non fiables

les magasins d’applications non fiables peuvent causer des maux de tête divers en raison de l’absence de protocoles de sécurité.

assurez-vous que le magasin d’applications de votre choix pour les applications android prend des précautions de sécurité adéquates et dispose d’un solide programme d’examen de la sécurité.

le sideloading, qui consiste à installer des applications sans passer par un magasin d’applications, est également un processus à gérer avec soin en raison de l’absence de mesures de sécurité fondamentales.

3- troisième menace : trojans sms

les applications malveillantes peuvent parfois inclure des chevaux de troie sms, qui se présentent sous la forme d’applications compromises.

ce type d’application accède aux fonctions d’appel ou de message texte d’un appareil mobile, ce qui lui permet d’envoyer des écrits contenant des liens malveillants à toutes les personnes figurant dans le carnet d’adresses d’un utilisateur.

ces liens peuvent ensuite être utilisés par les attaquants pour distribuer des vers informatiques et d’autres messages malveillants à des services payants, entraînant des frais au nom de l’utilisateur et profitant aux escrocs.

3 façons de protéger vos appareils android

1- utilisez le cryptage tls

un cryptage insuffisant est un gros problème pour de nombreux types d’applications. en utilisant transport layer security (tls), vous pouvez chiffrer le trafic internet de tous types pour générer et échanger des clés de session en toute sécurité.

cela protège les données contre la plupart des attaques de type « man-in-the-middle » et d’espionnage du réseau.

2- testez la sécurité des applications tierces

la meilleure façon d’éviter les applications malveillantes est d’utiliser uniquement les applications de la boutique officielle google play.

google play utilise des contrôles de sécurité bien meilleurs que les sites tiers, dont certains peuvent contenir des centaines de milliers d’applications malveillantes.

si vous devez absolument télécharger une application d’une boutique tierce, vérifiez ses autorisations avant de l’installer, et soyez à l’affût des applications qui demandent votre identité ou la possibilité d’envoyer des messages à vos contacts alors qu’elles n’en ont pas besoin.

3- soyez prudent lorsque vous utilisez les paiements par sms

configurez votre téléphone android pour limiter la capacité des applications à dépenser automatiquement votre argent.

les applications qui demandent un paiement par sms sont un signal d’alarme et doivent être évitées dans la mesure du possible.

➺ 6 astuces pour protéger votre téléphone contre le vol

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.

Mércie soeur Agnès . Comment je peut vous contacter ?

Par le biais de ce blog. Je suis une blogueuse, pas une coach personnelle.

j’aimerais savoir comment utiliser droidbox? comment faire pour acceder a l’application?comment m’inscrit sur la plateforme de droidbox?

Salut Agnès,

J’ai téléchargé droidboix sur mon mobile mais je n’arrive pas a l’utiliser. Peux tu m’aider à l’utiliser ou me donner une adresse pour me donner un coup de main.

Merci

Salut j’ai besoin d’un guide

Bonjour, allez sur Google et tapez votre recherche suivie de site:untelephone.com

Vous aurez tous les articles de mon blog en rapport avec votre requête.

Bonjour Agnès,

J’aimerais m’inscrire sur Droidbox, mais je ne sais comment faire. Peux-tu m’indiquer la voix à suivre?

Salut comment on fait pour m’inscrire dans DroidBox comment faire pour obtenir la licence

https://m.apkpure.com/droidbox-unlock-license/com.pinchuk.droidbox

Mme Agnès Michaud comment donc pirater une application de jeux vidéo en ligne programmé en vue de savoir l’algorithme sur le quel il fonctionne ?

Les tricheurs tiers peuvent être externes ou internes. Externe signifie que c’est une autre application ou interne signifie que c’est une DLL qui a été injectée dans le jeu lui-même.

Les interfaces graphiques personnalisées sont créées en connectant le périphérique graphique. Les jeux utilisent généralement DirectX ou OpenGL. Ainsi, dans cette application ou DLL tierce, les fonctions de dessin sont connectées. Mais parfois, il faut être un peu plus malin pour cacher ce que l’on fait. Vous savez comment steam peut faire apparaître Windows en bas à droite de votre jeu ? Qu’en est-il de XFire ? Et Discord ? Ces programmes populaires font aussi la même chose : ils s’accrochent au dispositif graphique de votre jeu pour dessiner leurs propres statistiques.

Vous pourriez tout aussi bien vous brancher sur n’importe laquelle de ces applications tierces et faire la même chose (c’est une petite technique pour contourner les anti-tricheurs, très basique et qui ne contourne pas tout).

Tout ce que vous voyez se produire sur votre écran signifie que c’est dans votre RAM quelque part, ce qui signifie que vous pouvez y accéder et le manipuler.

La position XYZ de votre personnage peut généralement être trouvée dans une classe de joueur de haut niveau qui contient des choses comme le nom, la santé, l’armure, etc. Et puis les joueurs eux-mêmes sont généralement contenus dans une structure de données sur laquelle vous pouvez itérer.

Un scanner de mémoire peut être utilisé pour rechercher directement des valeurs dans la mémoire, c’est une façon triviale d’obtenir des valeurs mais ce n’est pas à l’épreuve du temps. Ce que je veux dire, c’est qu’à chaque fois que le jeu est relancé, l’adresse de la mémoire dynamique changera en fonction de votre santé, de votre position, etc.

Alors, que pouvons-nous faire ? Nous devons devenir un peu plus intelligents et ne pas chercher des valeurs directes mais scanner la mémoire pour un modèle d’opcodes. Les adresses changent souvent mais les opcodes ne changent pas souvent. Ainsi, en recherchant les opcodes au lieu des valeurs directes, vous pouvez presque rendre votre programme à l’épreuve des patchs :).

Vous connaissez Rafel ? Rafel est un outil d’accès à distance utilisé pour contrôler les victimes à l’aide de WebPanel avec des fonctionnalités plus avancées.

Caractéristiques principales

– Permission d’administration

– Ajouter une application à la liste blanche

– Ressemble à un navigateur

– Fonctionne en arrière-plan même si l’application est fermée (peut ne pas fonctionner sur certains appareils).

– Fonctionnalité d’accessibilité

– Prise en charge d’Android v5 – v10

– Pas de transfert de port nécessaire

– Acquérir Wakelock

– Entièrement indétectable

https://github.com/swagkarna/Rafel-Rat

Arbitrium est un cheval de Troie d’accès à distance (RAT) multiplateforme, totalement indétectable (FUD).

Il permet de prendre le contrôle d’Android, de Windows et de Linux et ne nécessite aucune exception de pare-feu ou de transfert de port. Il donne accès aux réseaux locaux, vous pouvez utiliser les cibles comme proxy HTTP et accéder au routeur, découvrir les IP locales et scanner leurs ports. Inclut des modules comme Mimikatz, de nouveaux modules peuvent facilement être ajoutés.

De même, si Arbitrium est utilisé avec un logiciel d’usurpation de DNS, il peut se propager de manière autonome entre les appareils (#AutoSpread).

Attention : Le piratage éthique implique qu’un pirate se mette d’accord avec une organisation ou un individu qui l’autorise à lancer des cyberattaques sur un système ou un réseau afin d’exposer les vulnérabilités potentielles. Si c’est du hack « sauvage » on ne parle plus de piratage éthique.

androidqf (Android Quick Forensics) est un outil portable qui simplifie l’acquisition de données médico-légales pertinentes à partir de dispositifs Android. C’est le successeur de Snoopdroid, réécrit en Go et utilisant les binaires officiels adb.

androidqf est destiné à fournir un utilitaire multiplateforme simple et portable pour acquérir rapidement des données à partir de dispositifs Android. Sa fonctionnalité est similaire à celle de mvt-android. Cependant, contrairement à MVT, androidqf est conçu pour être facilement exécuté par des utilisateurs non initiés à la technologie.

Pour vous protéger, Umbrella est une application mobile Android développée par Security First qui fournit aux défenseurs des droits de l’homme des informations sur ce qu’il faut faire dans une situation de sécurité donnée et les outils pour le faire.

Elle permet à l’utilisateur de choisir ce qu’il veut faire, par exemple : protéger des données, passer un appel ou envoyer un email en toute sécurité, accéder à Internet en toute sécurité, planifier un voyage sécurisé, protéger son bureau ou son domicile, effectuer une contre-surveillance, ou faire face à un enlèvement, une arrestation ou une évacuation. Une fois la situation choisie, l’application indique ce qu’il faut faire et les outils à utiliser en fonction des circonstances.

Elle est suivie d’une simple liste de contrôle des actions recommandées, qui peut être personnalisée, sauvegardée et partagée en toute sécurité.

APKLab intègre de manière transparente les meilleurs outils open-source : Apktool, Jadx, uber-apk-signer et bien d’autres encore à l’excellent VS Code afin que vous puissiez vous concentrer sur l’analyse des applications et la réaliser sans quitter l’IDE.

– Décodez toutes les ressources d’un APK

– Désassembler l’APK en bytecode Dalvik (Smali)

– Décompilation de l’APK en source Java

NFCGate est une application Android destinée à capturer, analyser ou modifier le trafic NFC. Elle peut être utilisée comme un outil de recherche pour faire de la rétro-ingénierie de protocoles ou évaluer la sécurité des protocoles contre les modifications du trafic.

Cette application a été développée à des fins de recherche en sécurité par des étudiants du Secure Mobile Networking Lab de TU Darmstadt. Veuillez ne pas utiliser cette application à des fins malveillantes.

Doldrums est aussi un outil de rétroconception pour les applications Flutter destinées à Android. Concrètement, il s’agit d’un analyseur et d’un extracteur d’informations pour le binaire Flutter/Dart Android, conventionnellement nommé libapp.so, pour toutes les versions 2.10 de Dart. Lorsqu’il est exécuté, il produit un dump complet de toutes les classes présentes dans le snapshot isolé.

L’outil est actuellement en version bêta, et il manque certaines routines de désérialisation et des informations sur les classes. Si l’outil ne fonctionne pas, veuillez me le faire savoir.

Arkhota est une attaque par force brute (HTTP/S) pour Android.

Une telle attaque est toujours dans l’ordinateur d’un hacker, pour des raisons évidentes. Parfois, les attaques doivent être rapides ou/et avec une préparation minimale du dispositif. De plus, un téléphone demande moins d’attention qu’un ordinateur portable ou un ordinateur de bureau. Pour ces situations, Arkhota est utile.

Si vous utilisez une application de partage d’écran à distance comme TeamViewer pour pirater un Android, la personne visée découvrira facilement qu’une application de partage d’écran à distance a été déployée sur son appareil, car ces applications ne restent pas cachées sur l’appareil cible.

Pour info, LibAFL est une collection d’éléments réutilisables de fuzzers, écrits en Rust. Elle est rapide, multi-plateforme, compatible no_std, et évolue en fonction des cœurs et des machines.

Elle offre une caisse principale qui fournit des blocs de construction pour les fuzzers personnalisés, libafl, une bibliothèque contenant du code commun qui peut être utilisé pour l’instrumentation des cibles, libafl_targets, et une bibliothèque fournissant des facilités pour envelopper les compilateurs, libafl_cc.

LibAFL offre des intégrations avec des cadres d’instrumentation populaires.

Beaucoup de personnes dépendent des hackers éthiques pour identifier les faiblesses de leurs réseaux, points d’extrémité, dispositifs ou applications. Le hacker informe son client du moment où il attaquera le système, ainsi que de l’ampleur de l’attaque.

Un hacker éthique opère dans les limites de son accord avec son client. Il ne peut pas découvrir des vulnérabilités et demander ensuite à être payé pour les corriger. C’est ce que font les hackers « gray hat ». Les hackers éthiques se distinguent également des black hat hackers, qui piratent pour nuire à autrui ou s’enrichir sans autorisation.

Merci pour ces idées. Beaucoup de personnes dépendent en effet des hackers éthiques pour identifier les faiblesses de leurs réseaux, points d’extrémité, dispositifs ou applications. Le hacker informe son client du moment où il attaquera le système, ainsi que de l’ampleur de l’attaque.

https://www.youtube.com/watch?v=aOWr6rWhsIs

Le Samsung S7 est connecté au Pixel en tant que dispositif HID (clavier) qui tente de forcer le code PIN de l’écran de verrouillage (PoC), puis de télécharger, d’installer et de lancer la charge utile Metasploit.

Comment éviter un tel scénario :

1) Chargez votre smartphone en utilisant votre propre adaptateur lorsque cela est possible.

2) N’utilisez pas de code PIN ou de mot de passe trivial pour protéger l’écran de verrouillage.

3) Utilisez un logiciel de sécurité mobile qui détectera la charge utile Metasploit.

Si vous cherchez à protéger votre Android, le code *#*#4636#*#* est utile pour afficher votre batterie, l’état de votre réseau local sans fil et des informations sur le Wi-Fi. Outre les tests de batterie et de WLAN, vous pouvez utiliser ce code pour savoir qui a accédé à vos applications grâce aux statistiques d’utilisation affichées.

Comment utiliser le mode invité sur Android ?

La fonction Mode invité permet d’accéder à plusieurs applications, qu’il s’agisse de prendre un selfie et de le publier sur ses comptes de réseaux sociaux.

L’avantage du mode invité est qu’il n’affiche que les applications par défaut.

Le mode invité permet à d’autres personnes de télécharger de nouvelles apps, de prendre de nouvelles photos et d’entrer dans leurs comptes de réseaux sociaux comme si l’appareil était le leur. Cependant, dès que vous sortez du mode invité, toutes vos données sont conservées. La prochaine fois qu’ils emprunteront votre téléphone, repassez en mode Invité et ils verront que vous n’avez pas supprimé leurs photos.

Étape 1

Faites glisser la barre d’état vers le bas. Appuyez sur l’icône Utilisateur.

Étape 2

Passez en mode Invité.

Étape 3

Il vous sera demandé si vous souhaitez recommencer ou poursuivre votre activité précédente.

Network Mapper est-elle selon vous une application qui vaut le coup ? Merci d’avance

Salut Dexter,

Network Mapper est une application Android à code source ouvert et une extension Android non officiel pour le scanner bien connu Nmap.

Il nous permet également de télécharger et d’installer Nmap ainsi que de l’utiliser. Avec l’aide des binaires de Nmap, Network Mapper peut exécuter différentes fonctions comme un scan complet du réseau pour identifier les hôtes en direct et recueillir une série d’informations comme les ports ouverts, les attributs du réseau, les informations sur le système d’exploitation, etc.

Je veux le site sur lequel je peux piraté un compte Facebook plus rapide que face-geek

Je ne peux vous donner que » untelephone.com » , le reste ne me semble pas valable.

Et « Haven : Keep Watch » est-ce que ça vous dit quelque chose ? Merci Agnès.

Haven s’adresse aux personnes qui ont besoin d’un moyen de protéger leurs espaces personnels et leurs biens sans compromettre leur propre vie privée.

Il s’agit d’une application Android qui exploite les capteurs de l’appareil pour assurer la surveillance et la protection des espaces physiques.

Haven transforme n’importe quel téléphone Android en un détecteur de mouvement, de son, de vibration et de lumière, qui surveille les invités inattendus et les intrus indésirables.

Bonjour,

Je n’arrive pas a me souvenir de mon mot de passe pour le déverrouillage de mon tél Huawei et j’ai besoin de récupérer les photos qui sont dedans.

Existe t’il une solution ?

Je vous remercie par avance pour votre réponse.

PS : j’ai la facture de mon tél

I want a password and email

Hi ! You want a password and an email for what ?

C’est très cool

Merci du compliment 🙂

je veux haker discord c est tout

Comment puis-je construire une application pour pirater un appareil Android qui partage un réseau WiFi avec moi ?

Essayez de localiser le composé BiN où vous pouvez exécuter des équations différentielles.

Trouvez la bonne intégrale afin d’avoir une solution à l’équation.

Tapez la solution dans le champ « modem admin ui ». Puis résolvez certains des problèmes algébriques vectoriels, trouvez la vitesse efficace et la vitesse terminale.

Assurez-vous que vous faites la variable séparable correctement. Ensuite, localisez les colloïdes associés, trouvez le précipité. Trouvez sa masse molaire. Maintenant vous devriez être capable de résoudre des problèmes organiques.

Convertissez le méthane en éthanolamine. Enfin, trouvez la distance de l’espace interstitiel entre les ions. Trouvez la bonne énergie d’activation pour construire l’accélérateur de particules. Essayez le cyclotron.

Cela signifie-t-il quelque chose ? Non. Les ingénieurs en sécurité des données construisent ces technologies avec comme objectif principal la sécurité des données. Même pour un programmeur avancé, il est difficile de construire une telle application. Vous devez respecter la vie privée des autres.

Quoi qu’il en soit, apprenez un langage de programmation Android et un langage fonctionnel pour votre ordinateur. Cela devrait vous aider à démarrer.