Nmap est un outil d’analyse de réseau qui utilise les paquets IP pour identifier tous les appareils connectés à un réseau et pour fournir des informations sur les services et les systèmes d’exploitation qu’ils utilisent.

Le programme est le plus souvent utilisé via une interface en ligne de commande (bien que des interfaces graphiques soient également disponibles).

Il est disponible pour de nombreux systèmes d’exploitation différents tels que :

- Linux

- Free BSD

- et Gentoo

Sa popularité est soutenue par une communauté de soutien active et enthousiaste.

Pourquoi les testeurs de pénétration s’appuient sur Nmap ?

Quel est l’objectif de Nmap ?

Nmap, également appelé Network Mapped, ou Network Mapper, est couramment utilisé en tant qu’outil de détection d’hôtes, de services et de systèmes d’exploitation.

Mais c’est aussi un dispositif d’analyse de réseau qui permet de réaliser des tests de pénétration.

C’est l’un des outils de découverte de réseaux gratuits et à code source ouvert les plus courants sur le marché aujourd’hui.

Nmap est principalement utilisé par les pirates informatiques pour découvrir les services et les hôtes d’un réseau informatique en envoyant des paquets et en évaluant leurs réponses.

Ce programme est devenu connu comme un programme fondamental pour les administrateurs de réseau qui veulent cartographier leurs réseaux et effectuer de vastes inventaires de réseaux.

Les systèmes d’exploitation compatibles avecNmap

- Linux

- BSD

- Windows

- macOS

- Gentoo

Nmap est encore plus populaire sur Linux que sur Windows.

Quelques-unes des utilisations courantes de Nmap

- L’audit de la sécurité du réseau par la détection de nouveaux serveurs.

- L’audit de la sécurité d’un pare-feu ou d’un gadget en localisant les connexions réseau qui peuvent être établies par son intermédiaire.

- Découvrir et exploiter les vulnérabilités des logiciels.

- Reconnaître les ports ouverts sur un hôte cible lors de la planification de l’audit.

- Effectuer la cartographie du réseau, l’inventaire du réseau et la gestion des actifs.

- Création de trafic vers les hôtes d’un réseau, mesure du temps de réponse et analyse des réponses.

- Exécution de requêtes DNS et de recherches de sous-domaines.

Pourquoi les testeurs de pénétration préfèrent Nmap ?

- En raison de sa facilité d’utilisation

- de sa puissante option de balayage

- de son installation propre

Pourquoi les administrateurs de systèmes et de réseaux trouvent Nmap utile ?

- Pour surveiller le temps de fonctionnement des services ou des hôtes

- l’inventaire du réseau

- la gestion des calendriers de mise à niveau des services

Cela a contribué à sa popularité et à sa large utilisation.

L’utilisation de Nmap est-elle illégale ?

L’utilisation de Nmap n’est pas exactement un acte illégal puisqu’aucune loi n’interdit explicitement le balayage des ports.

Une utilisation efficace de Nmap peut protéger votre réseau de systèmes contre les intrus.

Cependant, un scan de port non approuvé, pour quelque raison que ce soit, peut entraîner les faits suivants:

- une poursuite pénale

- un licenciement

- une disqualification

- voire une interdiction par votre fournisseur d’accès internet

Les implications juridiques du balayage des réseaux avec les utilitaires Nmap sont compliquées et extrêmement controversées, à tel point qu’elles suscitent plusieurs discussions animées mais improductives.

Le meilleur moyen d’éviter les controverses et les risques lors de l’utilisation de Nmap est de lire des guides juridiques approfondis sur Nmap.

Parlez à un avocat compétent dans votre juridiction pour comprendre les lois relatives à votre situation, et obtenir l’autorisation écrite des agents du réseau cible avant de commencer tout balayage quel qu’il soit.

A lire aussi ➨ 12 applications de hacker pour pirater depuis un Android (APK gratuits)

Comment fonctionne Nmap ?

Nmap est un logiciel puissant qui nécessite une connaissance approfondie de son fonctionnement avant de pouvoir être utilisé correctement.

Nmap fonctionne en inspectant un réseau à la recherche de services et d’hôtes.

Dès que les hôtes et les services sont trouvés, Nmap leur transmet des informations auxquelles ils répondent.

- Cette plateforme logicielle lit

- déchiffre la réponse reçue

- et applique les informations pour générer une carte du réseau

Comment installer Nmap

La procédure d’installation de Nmap est simple mais varie en fonction de votre système d’exploitation.

Les versions Windows, Mac et Linux du programme peuvent être téléchargées ici.

- Pour Windows, Nmap est livré avec un installateur personnalisé (namp<version>setup.exe). Téléchargez et exécutez cet installateur, et il configure automatiquement Nmap sur votre système.

- Sur Mac, Nmap est livré avec un installateur dédié. Exécutez le fichier Nmap-<version>mpkg pour lancer cet installateur. Sur certaines versions récentes de MacOS, vous pouvez voir un avertissement indiquant que Nmap est un « développeur non identifié », mais vous pouvez ignorer cet avertissement.

- Les utilisateurs de Linux peuvent soit compiler Nmap à partir des sources, soit utiliser le gestionnaire de paquets de leur choix. Pour utiliser apt, par exemple, vous pouvez lancer Nmap -version pour vérifier si Nmap est installé, et sudo apt-get install Nmap pour l’installer.

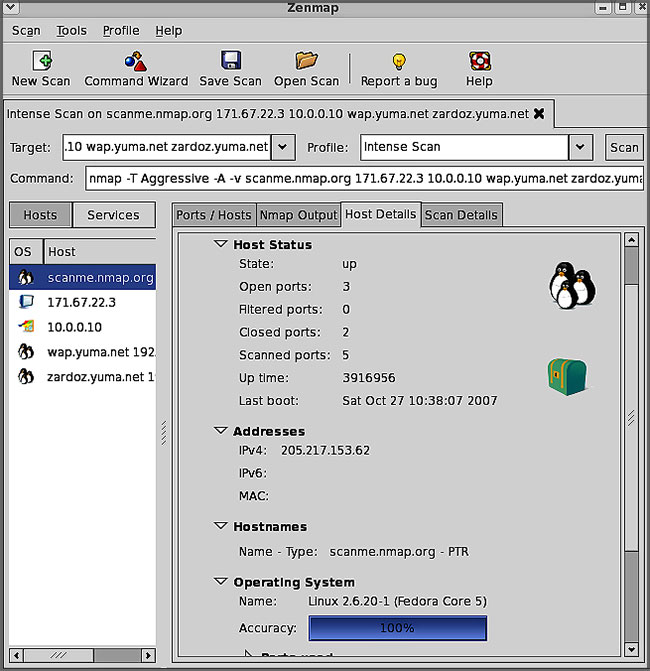

La carte réseau générée par Nmap

La carte générée comprend les informations détaillées suivantes:

- Ce que fait chaque port

- Qui ou quoi l’utilise

- Comment les hôtes sont connectés

- Ce qui passe ou ne passe pas le pare-feu

- Une liste de tous les problèmes de sécurité (le cas échéant) qui apparaissent.

Nmap réalise tout cela grâce à un système de scripts à multiples facettes qui interagit avec chaque aspect du réseau. Cette interaction scriptable fonctionne comme un dispositif de communication entre les utilisateurs humains et les composants du réseau.

Pour quelles fonctions les scripts de Nmap peuvent être utilisés

- La découverte du réseau

- la détection des portes dérobées

- la détection des vulnérabilités

- l’exploitation des vulnérabilités

Vous pouvez suivre un cours de test de pénétration en ligne pour en savoir plus sur la façon d’utiliser Nmap.

Quelles sont les trois principales fonctions de Nmap ?

Nmap offre plusieurs fonctions pour chacune des tâches d’un test de pénétration, notamment:

- Scanner un port : Nmap peut être utilisé pour énumérer les ports ouverts sur les hôtes cibles

- Découverte de l’hôte : Nmap est utile pour identifier les hôtes d’un réseau, par exemple en répertoriant les hôtes qui ont certains ports ouverts ou ceux qui répondent aux requêtes ICMP ou TCP

- Détection de version : une autre fonction de Nmap est sa capacité à interroger les services réseau sur des appareils distants pour vérifier les numéros de version et déterminer les noms d’application.

Les autres fonctions de Nmap

- Détection des systèmes d’exploitation : Les outils Nmap aident à déterminer le système d’exploitation et les caractéristiques matérielles des périphériques réseau.

- Interaction par script avec la cible : Nmap offre des informations supplémentaires sur une cible, telles que les types d’appareils, les noms DNS ou les adresses MAC.

Les interactions par script avec les cibles sont réalisées par le moteur de script (NSE) et le langage de programmation Lua.

Pourquoi les cybercriminels utilisent-ils Nmap ?

La plupart des cybercriminels utilisent Nmap afin d’obtenir l’accès à des ports non restreints sur un système.

Le cybercriminel a simplement besoin d’entrer dans un système spécifique pour exécuter Nmap sur ce système.

Une fois rentré, il est à l’affût des vulnérabilités des logiciels et fait des plans pour exploiter ces vulnérabilités.

Les pirates informatiques malveillants ne sont pas les seuls experts qui exploitent Nmap. Les sociétés de sécurité informatique emploient les services de testeurs d’intrusion qui utilisent cette plateforme logicielle pour reproduire les attaques possibles auxquelles un réseau ou un système pourrait être confronté à long terme.

Cela aide l’administrateur de la sécurité à comprendre les faiblesses existantes qu’un pirate informatique peut exploiter.

➨ Mise en garde

Il existe des applications-espionnes qu’un de vos proches peut installer de manière invisible dans votre téléphone.

Elles rappatrient ensuite vos mots de passe mais aussi vos discussions sur les réseaux sociaux et vos SMS/MMS.

- Cette application est la plus sûre d’entre toutes.

- Celle-là peut en plus enregistrer vos communications téléphoniques, mais uniquement sur un Android rooté.

Les types de balayage de Nmap

Il existe une longue liste de types de scanners qui peuvent être exécutés à l’aide de Nmap. Cependant, les trois types suivants sont les plus populaires.

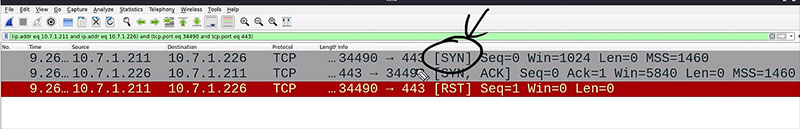

Scan TCP

Ce type de balayage est généralement appliqué pour inspecter et terminer une poignée de main à trois entre l’utilisateur et le système cible.

Contrairement aux autres types de scanners, un scan TCP est généralement lent et systématique. Il peut être facilement détecté car il est généralement bruyant.

Scan UDP

Les scans UDP sont appliqués pour confirmer si un port UDP est ouvert ou vulnérable.

UDP est un protocole sans connexion, contrairement à TCP, et il n’a pas la structure nécessaire pour répondre avec un accusé de réception positif.

En tant que tel, il y a constamment une possibilité de faux positif dans les résultats de l’analyse.

Scan SYN

Il s’agit d’une variante du scan TCP. La différence entre un scan TCP et un scan SYN est que dans un scan syn, la carte Nmap elle-même crée un paquet syn, qui est initialement envoyé pour générer une connexion TCP.

Dans un scan SYN, la connexion n’est jamais créée. Au lieu de cela, Nmap analyse les réponses à ces paquets créés personnellement pour générer les résultats du scan.

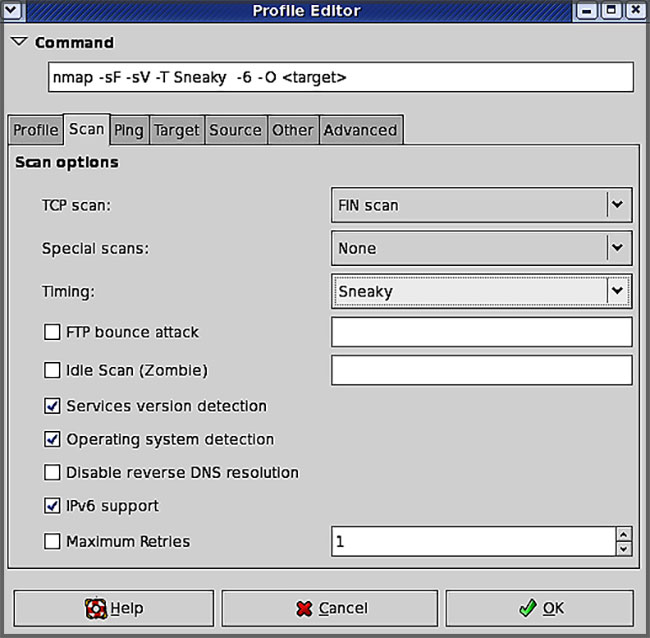

Les autres types de scan

- Scan ACK

- FIN Scan

- Scan XMAS

- Scan NULL

- IDLE Scan

- Scan RPC

Qu’est-ce que le scan Nmap par défaut ?

Par défaut, Nmap effectue un scan SYN lors du balayage des ports TCP, sauf si l’utilisateur ne dispose pas de privilèges suffisants.

Dans ce cas, il s’agira d’un scan de connexion. Lorsqu’un scan SYN n’est pas possible, le scan TCP de connexion est généralement l’option par défaut.

Le scan SYN est la sélection par défaut et la plus courante pour plusieurs raisons. Le scan SYN peut être exécuté rapidement, et il peut scanner des milliers de ports par seconde lorsqu’il est connecté à un réseau rapide sans être gêné par des pare-feux.

Combien de temps dure le scan Nmap ?

Le temps nécessaire pour effectuer un scan Nmap est déterminé par plusieurs facteurs, notamment le nombre d’hôtes que vous prévoyez de scanner.

Certaines configurations de pare-feu, principalement la limitation du taux de réponse, peuvent avoir une incidence sur la durée de l’analyse. En plus de ça, certaines sélections de scan, notamment le scan UDP et la détection de version, peuvent augmenter considérablement la durée du scan.

Le programme maintient une valeur de délai d’exécution pour déterminer la durée de la réponse d’une sonde avant de la retransmettre ou de l’abandonner.

- SMS

- Localisation

- Appels

- Messages Tinder

- Messages Whatsapp

- Et j'en passe.

Cette valeur est analysée en fonction des temps de réponse des anciennes sondes. En supposant que la latence du réseau s’affiche comme étant variable et importante, le délai d’attente peut atteindre plus de quelques secondes.

En fin de compte, l’utilisateur a le contrôle sur le fonctionnement de Nmap, même avec plusieurs algorithmes avancés utilisés pour le balayage.

Comment réduire les temps de balayage ?

- En excluant les tests non critiques

- en optimisant les paramètres de synchronisation

- en passant à la dernière version de Nmap

Tous ces éléments peuvent faire une différence considérable dans la durée de numérisation et améliorer les performances.

A lire sur notre blog ➨ Retrouver un mot de passe Wifi sur Android

Les commandes Nmap

Commandes de Nmap prises en charge

La plupart des fonctions courantes de Nmap peuvent être exécutées à l’aide d’une seule commande, et le programme utilise un certain nombre de « raccourcis » qui peuvent être utilisés pour automatiser des tâches courantes.

Balayage Ping

Un ping scan renvoie des informations sur chaque IP active de votre réseau.

Scanner de port

Il y a plusieurs façons d’exécuter un balayage de port en utilisant Nmap. Les plus couramment utilisées sont les suivantes :

Les principales différences entre ces types de scanners sont qu’ils couvrent les ports TCP ou UDP et qu’ils exécutent une connexion TCP.

Les différents scan

| Le plus simple de ces scans est le scan sS TCP SYN, qui donne à la plupart des utilisateurs toutes les informations dont ils ont besoin. Il scanne des milliers de ports par seconde et, comme il n’exécute pas une connexion TCP, il n’éveille pas de soupçons. |

| La principale alternative à ce type de scan est le scan TCP Connect, qui interroge activement chaque hôte et demande une réponse. Ce type de scan prend plus de temps qu’un scan SYN, mais peut renvoyer des informations plus fiables. |

| Le scan UDP fonctionne de la même manière que le scan TCP Connect mais utilise des paquets UDP pour scanner les ports DNS, SNMP et DHCP. Ce sont les ports les plus fréquemment visés par les pirates, et ce type de scan est donc un outil utile pour vérifier les vulnérabilités. |

| Le scan SCTP INIT couvre un ensemble différent de services : SS7 et SIGTRAN. Ce type d’analyse peut également être utilisé pour éviter toute suspicion lors de l’analyse d’un réseau externe parce qu’il ne complète pas le processus SCTP. |

| Le balayage TOP NULL est également une technique de balayage très astucieuse. Il utilise une faille dans le système TCP qui peut révéler l’état des ports sans les interroger directement, ce qui signifie que vous pouvez voir leur état même lorsqu’ils sont protégés par un pare-feu. |

Analyse de l’hôte

L’analyse de l’hôte renvoie des informations plus détaillées sur un hôte particulier ou une série d’adresses IP.

Le balayage du système d’exploitation est l’une des fonctions les plus puissantes de Nmap. Lorsqu’il utilise ce type de balayage, Nmap :

- envoie des paquets TCP et UDP à un port particulier

- analyse sa réponse

- compare cette réponse à une base de données de 2600 systèmes d’exploitation

- renvoie des informations sur le système d’exploitation (et la version) d’un hôte

Pour lancer une analyse du système d’exploitation, utilisez la commande « nmap -O <target IP> » .

Scanner les ports les plus populaires

Si vous utilisez Nmap sur un serveur domestique, cette commande est très utile. Elle analyse automatiquement un certain nombre de ports les plus « populaires » à la recherche d’un hôte.

Vous pouvez exécuter cette commande en utilisant « nmap –top-ports xx 192.168.1.106« .

Remplacez le « xx » par le nombre de ports à scanner, et Nmap scanne rapidement autant de ports. Il renvoie un résultat concis qui détaille l’état des ports les plus courants, ce qui vous permet de voir rapidement si vous avez des ports inutilement ouverts.

A lire sur notre blog ➨ Guide pour pirater un portable par bluetooth

Sortie vers un fichier

Si vous voulez sortir les résultats de vos scans Nmap dans un fichier, vous pouvez ajouter une extension à vos commandes pour le faire.

- Il suffit d’ajouter « -oN output.txt » à votre commande pour sortir les résultats dans un fichier texte

- ou « -oX output.xml » pour le sortir en XML

Désactiver la résolution de noms DNS

Vous pouvez accélérer vos scans Nmap en utilisant le paramètre -n pour désactiver la résolution DNS inverse.

Cela peut être extrêmement utile si vous voulez scanner un grand réseau.

Comment effectuer un Ping Scan

L’une des fonctions les plus fondamentales de Nmap est d’identifier les hôtes actifs sur votre réseau.

Nmap fait cela en utilisant un scan ping. Cela permet d’identifier toutes les adresses IP qui sont actuellement en ligne sans envoyer de packers à ces hôtes.

Comment exécuter une analyse d’hôte

Un moyen plus puissant de scanner vos réseaux est d’utiliser Nmap pour effectuer un scan de l’hôte.

Contrairement à un scan ping, un scan d’hôte envoie activement des paquets de requête ARP à tous les hôtes connectés à votre réseau. Chaque hôte répond ensuite à ce paquet avec un autre paquet ARP contenant son statut et son adresse MAC.

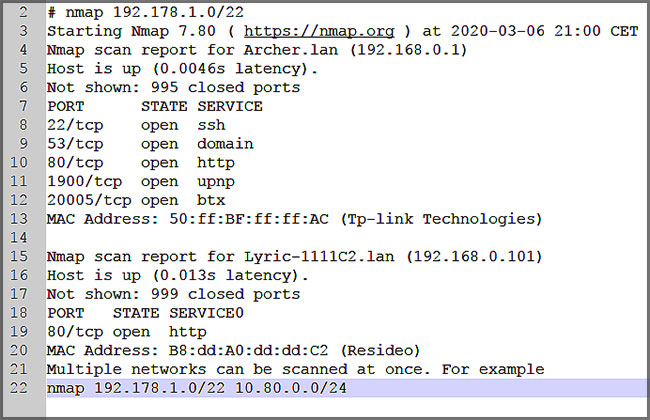

Exemple

Supposons que votre réseau local soit le 192.178.1.0/22 et que vous vouliez effectuer une analyse sur ce réseau.

L’exécution d’une analyse sans aucun argument, sauf l’adresse du réseau, donne les résultats suivants :

Conclusion

Sur le plan pratique, Nmap est utilisé pour fournir des informations détaillées en temps réel sur vos réseaux et sur les appareils qui y sont connectés.

Scanner un réseau avec Nmap (vidéo)

Les principales utilisations de Nmap peuvent être divisées en 3 processus principaux.

➨ Tout d’abord, le programme vous donne des informations détaillées sur chaque IP actif sur vos réseaux. Ces IP peuvent être scannées.Cela permet aux administrateurs de vérifier si une IP est utilisée par un service légitime ou par un attaquant externe. |

➨ Deuxièmement, Nmap fournit des informations sur l’ensemble de votre réseau.Il peut être utilisé pour fournir une liste des hôtes actifs et des ports ouverts, ainsi que pour identifier le système d’exploitation de chaque appareil connecté. Cela en fait un outil précieux pour la surveillance continue du système, ainsi qu’un élément essentiel du pentesting. Nmap peut être utilisé parallèlement au cadre Metasploit, par exemple, pour sonder puis réparer les vulnérabilités du réseau. |

➨ Troisièmement, Nmap est également devenu un outil précieux pour les utilisateurs qui cherchent à protéger leurs sites web personnels et professionnels.Utiliser Nmap pour scanner votre propre serveur web, en particulier si vous hébergez votre site web depuis chez vous, revient essentiellement à simuler le processus qu’un pirate informatique utiliserait pour attaquer votre site. « Attaquer » votre propre site de cette manière est un moyen puissant d’identifier les vulnérabilités de sécurité. |

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars