Nmap est l’un des mappeurs réseau les plus populaires dans le monde de la sécurité informatique

Il est utilisé par les professionnels de la cybersécurité et les débutants pour auditer et découvrir :

- les ports ouverts locaux

- les ports distants

- ainsi que les hôtes et les informations réseau

➽ Les meilleures caractéristiques de cet outil

- open-source

- gratuit

- multi-plateforme

- il reçoit des mises à jour constantes chaque année

➽ Le gros avantage de Nmap

- C’est l’un des scanners d’hôtes, de réseaux et de ports les plus complets disponibles

- Il inclut un grand nombre d’options pour améliorer vos tâches de scan et de cartographie

- Il apporte avec lui une incroyable communauté et une documentation complète pour vous aider à comprendre cet outil dès le début.

➽ Comment est utilisé Nmap

- Créer une carte complète du réseau informatique.

- Trouver les adresses IP distantes de n’importe quel hôte.

- Obtenir les détails du système d’exploitation et des logiciels.

- Détecter les ports ouverts sur les systèmes locaux et distants.

- Vérifier les normes de sécurité des serveurs.

- Trouver des vulnérabilités sur les hôtes locaux et distants.

Qu’est-ce que Nmap ?

Comme nous l’avons déjà dit, Nmap est un utilitaire de scanner réseau utilisé pour :

- la cartographie des ports

- la découverte des hôtes

- l’analyse des vulnérabilités

La plupart de ses fonctions sont basées sur l’analyse des paquets IP pour détecter et identifier :

- les hôtes

- les systèmes d’exploitation

- les services distants

Nmap est utilisé par de grandes entreprises ainsi que par des organisations de plus petite taille pour :

- l’audit des ports

- la surveillance des hôtes

- les tests de pénétration

- d’autres tâches similaires

Même si Nmap est constamment mis à jour avec de nouvelles fonctionnalités depuis des décennies, sa fonction principale reste celle d’un scanner de ports, aidant les utilisateurs à collecter des données en envoyant des paquets aux ports locaux ou distants.

La méthode la plus populaire pour utiliser Nmap est via le terminal (console en ligne de commande), en exécutant une commande de scan complet de Nmap, mais nous allons examiner d’autres exemples ci-dessous.

➽ Voir 12 autres outils similaires à Nmap compatibles avec les Android

Comment utiliser Nmap

Nmap est assez facile à utiliser si vous êtes familier avec les interfaces en ligne de commande.

Comme il est déjà installé sur la plupart des distributions Linux/Unix, il vous suffit d’exécuter la commande ‘nmap’ depuis n’importe quel terminal, et c’est tout. Il affichera plusieurs options pour vous.

Les utilisateurs avancés pourront également utiliser Nmap avec d’autres scripts système et tâches automatisées afin de maximiser les pouvoirs de cet outil.

Commande Nmap port scan

L’une des commandes Nmap les plus basiques pour un scan est la commande nmap port scan :

nmap -p 80 X.X.X.X

C’est ainsi que vous utilisez Nmap.

Comment installer Nmap sur Linux, Windows et Mac

Que se passe-t-il si votre système d’exploitation n’inclut pas Nmap ? Pas d’inquiétude, voyons comment l’installer.

Bien que le processus d’installation puisse différer légèrement selon le système d’exploitation que vous utilisez, dans la plupart des cas (MacOS et Windows), nous vous recommandons d’obtenir la dernière version depuis la page de téléchargement du site web de Nmap.

➽ Installation de Nmap sous Linux

- Ouvrez le terminal

- exécutez les commandes suivantes pour installer Nmap

- CentOS/Fedora : sudo dnf install nmap

- Ubuntu/Debian : sudo apt-get install nmap

C’est fait. Nmap est maintenant installé sur Linux.

➽ Installation de Nmap sur Windows

Une fois que vous avez téléchargé l’installateur, exécutez-le et installez-le.

L’installateur automatique devrait s’occuper de la configuration de Nmap pour vous en quelques secondes.

➽ Installer Nmap sur MacOS

Les utilisateurs de Mac disposent également d’un installateur automatique complet.

Exécutez simplement le fichier Nmap-mpkg pour commencer l’installation. Après quelques secondes, Nmap sera prêt sur votre MacOS.

Faisons connaissance avec quelques commandes utiles basées sur les meilleurs scans de Nmap qui peuvent être effectués.

Scan de base de Nmap contre une IP ou un hôte

nmap 1.1.1.1

Maintenant, si vous voulez scanner un nom d’hôte, il suffit de remplacer l’IP par l’hôte, comme vous le voyez ci-dessous :

nmap untelephone.com

Ce type de scans, comme le Nmap scan host, est parfait pour vos premiers pas avec Nmap.

Scan Ping de Nmap

nmap -sp 192.168.5.0/24

Le type de scan le plus connu est le scan ping de Nmap (appelé ainsi car il est souvent utilisé pour effectuer des balayages ping de Nmap), et c’est le moyen le plus simple de détecter des hôtes sur n’importe quel réseau.

L’inconvénient de ce type de scan uniquement ICMP est que les hôtes distants bloquent souvent les paquets ping basés sur IP, donc si vous ne parvenez pas à obtenir des résultats solides, nous vous recommandons de passer à des requêtes basées sur ARP pour votre scan.

Analysez des ports spécifiques ou des plages entières de ports sur un serveur local ou distant

nmap -p 1-65547 localhost

Dans cet exemple, nous avons scanné les 65547 ports de notre ordinateur localhost.

Nmap est capable de scanner tous les ports possibles, mais vous pouvez aussi scanner des ports spécifiques, ce qui donnera des résultats plus rapides. Voir ci-dessous :

nmap -p 80,443 8.8.8.8

Analyse de plusieurs adresses IP

Essayons d’analyser plusieurs adresses IP. Pour cela, vous devez utiliser cette syntaxe :

nmap 1.1.1.1 8.8.8.8

Vous pouvez également scanner des adresses IP consécutives :

nmap -p 1.1.1.1,2,3,4

Ceci analysera 1.1.1.1, 1.1.1.2, 1.1.1.3 et 1.1.1.4.

Scanner des plages d’IP

Vous pouvez également utiliser Nmap pour scanner des plages entières d’IP CIDR, par exemple :

nmap -p 8.8.8.0/28

Ceci scannera 14 plages IP consécutives, de 8.8.8.1 à 8.8.8.14.

Une alternative est d’utiliser simplement ce type de plage :

nmap 8.8.8.1-14

Vous pouvez même utiliser des caractères génériques pour analyser toute la plage d’adresses IP de classe C, par exemple :

nmap 8.8.8.*

Cela analysera 256 adresses IP de 8.8.8.1 à 8.8.8.256.

Si vous avez besoin d’exclure certaines adresses IP du scan de la plage d’adresses IP, vous pouvez utiliser l’option « -exclude », comme vous le voyez ci-dessous :

nmap -p 8.8.8.* –exclude 8.8.8.1

➽ Voir aussi : Les différents usages de Nmap

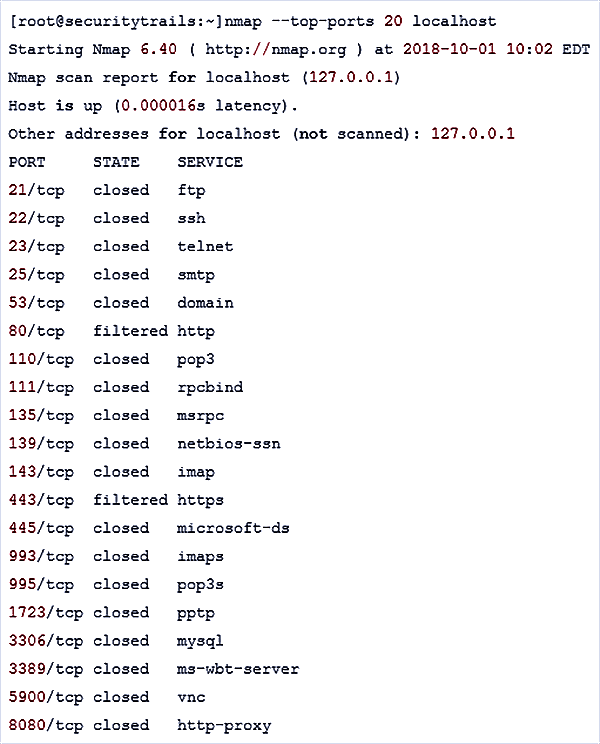

Analyser les ports les plus populaires

L’utilisation du paramètre « -top-ports » avec un nombre spécifique vous permet de scanner les X ports les plus courants pour cet hôte, comme nous pouvons le voir :

nmap –top-ports 20 192.168.1.106

Remplacez « 20 » par le nombre souhaité. Exemple de sortie :

Scanner les hôtes et les adresses IP à partir d’un fichier texte

Dans ce cas, Nmap est également utile pour lire des fichiers qui contiennent des hôtes et des adresses IP.

Supposons que vous créez un fichier list.txt qui contient ces lignes à l’intérieur :

192.168.1.106

cloudflare.com

microsoft.com

untelephone.com

Le paramètre « -iL » vous permet de lire ce fichier et de scanner tous ces hôtes pour vous :

nmap -iL list.txt

Enregistrez les résultats de votre scan Nmap dans un fichier

Par contre, dans l’exemple suivant, nous ne lirons pas depuis un fichier, mais nous exporterons/enregistrerons nos résultats dans un fichier texte :

nmap -oN output.txt untelephone.com

Nmap a également la capacité d’exporter des fichiers au format XML, voir l’exemple suivant :

nmap -oX output.xml untelephone.com

Désactiver la résolution de nom DNS

Si vous avez besoin d’accélérer un peu vos scans, vous pouvez toujours choisir de désactiver la résolution DNS inverse pour tous vos scans. Il suffit d’ajouter le paramètre « -n ».

[root@untelephone.com:~]nmap -p 80 -n 8.8.8.8.8

Démarrage de Nmap 7.60 ( https://nmap.org ) à 2018-10-01 09:15 -03

Rapport de scan Nmap pour 8.8.8.8

L’hôte est en marche (latence de 0,014s).

SERVICE PORT STATE

80/tcp filtré http

Voyez la différence avec un scan normal activé par la résolution DNS :

[root@untelephone.com:~]nmap -p 80 8.8.8.8

Démarrage de Nmap 7.60 ( https://nmap.org ) à 2018-10-01 09:15 -03

Rapport de scan Nmap pour google-public-dns-a.google.com (8.8.8.8)

L’hôte est en haut (0,014s de latence).

PORT ÉTAT SERVICE

80/tcp filtré http

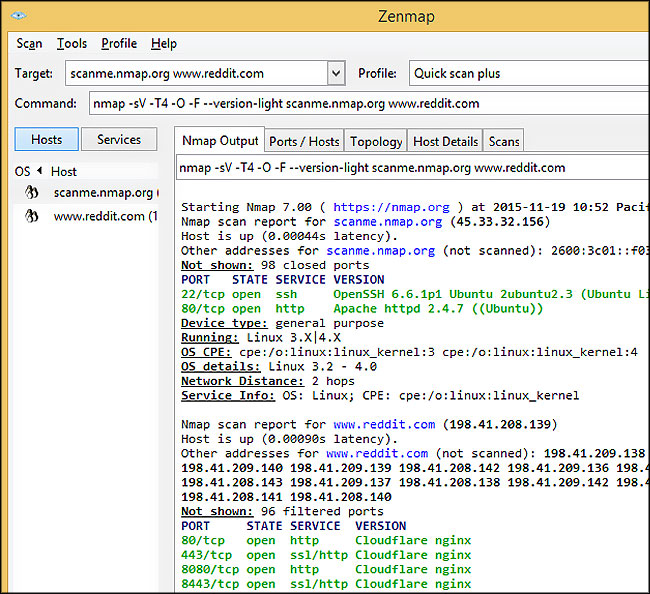

Scan + détection de l’OS et du service avec exécution rapide

L’utilisation du paramètre « -A » vous permet d’effectuer une détection de système d’exploitation et de service, et en même temps nous combinons cela avec « -T4 » pour une exécution plus rapide.

Voir l’exemple ci-dessous :

nmap -A -T4 untelephone.com

Détecter les versions des services/daemons

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Ceci peut être fait en utilisant les paramètres -sV.

nmap -sV localhost

Comme vous pouvez le voir ici :

[root@untelephone.com:~]nmap -sV localhost

Démarrage de Nmap 7.60 ( https://nmap.org ) à 2018-10-01 09:28 -03

Rapport de scan Nmap pour localhost (127.0.0.1)

L’hôte est en haut (0,000020s de latence).

Autres adresses pour localhost (non analysées) : ::1

Non affiché : 997 ports fermés

PORT ÉTAT SERVICE VERSION

111/tcp open rpcbind 2-4 (RPC #100000)

631/tcp open ipp CUPS 2.2

902/tcp open ssl/vmware-auth VMware Authentication Daemon 1.10 (Utilise VNC, SOAP)Détection de service effectuée. Veuillez signaler tout résultat incorrect à https://nmap.org/submit/ .

Nmap effectué : 1 adresse IP (1 hôte en place) scannée en 7.96 secondes

Scanner en utilisant les protocoles TCP ou UDP

L’une des choses que nous aimons le plus chez Nmap est le fait qu’il fonctionne à la fois avec les protocoles TCP et UDP.

Bien que la plupart des services fonctionnent sur TCP, vous pouvez également obtenir un grand avantage en scannant les services basés sur UDP. Voyons quelques exemples.

Sortie standard d’un scan TCP :

[root@untelephone.com:~]nmap -sT 192.168.1.1

Démarrage de Nmap 7.60 ( https://nmap.org ) à 2018-10-01 09:33 -03

Rapport de scan Nmap pour 192.168.1.1

L’hôte est en place (latence de 0,58 s).

Non affiché : 995 ports fermés

PORT ÉTAT SERVICE

80/tcp open http

1900/tcp open upnp

20005/tcp ouvert btx

49152/tcp ouvert inconnu

49153/tcp ouvert inconnu

Nmap terminé : 1 adresse IP (1 hôte en place) scannée en 1.43 secondes

Résultats du scan UDP en utilisant le paramètre « -sU » :

[root@untelephone.com:~]nmap -sU localhost

Démarrage de Nmap 7.60 ( https://nmap.org ) à 2018-10-01 09:37 -03

Rapport de scan Nmap pour localhost (127.0.0.1)

L’hôte est en haut (0,000021s de latence).

Autres adresses pour localhost (non analysées) : ::1

Non affiché : 997 ports fermés

PORT ÉTAT SERVICE

68/udp open|filtered dhcpc

111/udp ouvert rpcbind

5353/udp ouvert|filtré zeroconf

Détection des CVE en utilisant Nmap

L’une des plus grandes caractéristiques de Nmap que tous les administrateurs réseaux et systèmes ne connaissent pas est appelée « Nmap Scripting Engine » (connu sous le nom de NSE).

Ce moteur de script permet aux utilisateurs d’utiliser un ensemble prédéfini de scripts, ou d’écrire les leurs en utilisant le langage de programmation Lua.

L’utilisation de scripts Nmap est cruciale pour automatiser les analyses de systèmes et de vulnérabilités. Par exemple, si vous voulez exécuter un test de vulnérabilité complet contre votre cible, vous pouvez utiliser ces paramètres :

nmap -Pn –script vuln 192.168.1.105

Lancer un DOS avec Nmap

Les fonctionnalités de Nmap ne semblent jamais finir, et grâce au NSE, cela nous permet même de lancer des attaques DOS contre nos tests de réseau.

Lancer des attaques par force brute

NSE est vraiment fascinant. Il contient des scripts pour tout ce que vous pouvez imaginer.

Voyez les trois exemples suivants d’attaques par force brute contre WordPress, MSSQL et un serveur FTP :

➽ Attaque par force brute contre WordPress :

nmap -sV –script http-wordpress-brute –script-args ‘userdb=users.txt,passdb=passwds.txt,http-wordpress-brute.hostname=domain.com, http-wordpress-brute.threads=3,brute.firstonly=true’ 192.168.1.105

➽ Attaque par force brute contre MS-SQL :

nmap -p 1433 –script ms-sql-brute –script-args userdb=customuser.txt,passdb=custompass.txt 192.168.1.105

➽ Attaque FTP par force brute :

nmap –script ftp-brute -p 21 192.168.1.105

Détecter les infections par malware sur les hôtes distants

Nmap est capable de détecter les malwares et les backdoors en effectuant des tests approfondis sur quelques services populaires du système d’exploitation comme :

- Identd

- Proftpd

- Vsftpd

- IRC

- SMB

- SMTP

Il dispose également d’un module permettant de vérifier la présence de signes de malwares populaires sur des serveurs distants et intègre également les bases de données Safe Browsing de Google et VirusTotal.

Une recherche de logiciels malveillants courants peut être effectuée en utilisant :

nmap -sV –script=http-malware-host 192.168.1.105

Ou en utilisant la recherche de logiciels malveillants de Google :

nmap -p80 –script http-google-malware infectedsite.com

Exemple de sortie :

80/tcp open http

|_http-google-malware.nse : L’hôte est connu pour distribuer des logiciels malveillants.

Nmap est l’un des scanners de ports les plus complets et les plus précis utilisés aujourd’hui par les professionnels de la sécurité informatique

Avec lui, vous pouvez effectuer des tâches simples de scan de port ou utiliser son puissant moteur de script pour :

- lancer des attaques DOS

- détecter des malwares

- ou des tests de force brute sur des serveurs locaux et distants

Aujourd’hui, nous avons couvert les quinze principales commandes de Nmap pour scanner des hôtes distants, mais il y a beaucoup plus à découvrir si vous commencez à utiliser Nmap dans votre stratégie OSINT.

FAQ sur Nmap

Nmap est l’un des scanners de port et de réseau les plus populaires depuis des décennies.

Pourtant, les nouveaux utilisateurs ont souvent des questions sur son fonctionnement et son utilisation légale, et recherchent même de temps en temps d’autres logiciels similaires.

Nmap est-il gratuit ?

Oui, le téléchargement et l’utilisation de Nmap sont entièrement gratuits.

➽ C’est également un projet open source (sous licence)

- vous pouvez donc l’inspecter

- le modifier

- et l’améliorer pour qu’il réponde à vos besoins

Nmap est-il légal ?

Nmap est légal ; cependant, cela dépend entièrement de l’objectif de l’utilisateur.

Scanner votre propre réseau est totalement légal, mais scanner des réseaux tiers peut vous causer des problèmes légaux si vous n’êtes pas autorisé, selon le pays et l’Etat dans lequel vous vivez.

Il existe de nombreuses nuances et opinions sur la légalité de l’analyse des ports. Pour vous aider à éviter les problèmes légaux, nous vous recommandons de lire les implications officielles détaillées sur la page des problèmes légaux du site web de Nmap.

Comment fonctionne-t-il ?

Nmap fonctionne en envoyant et en recevant des paquets réseau, et en les comparant à sa base de données d’empreintes digitales et à d’autres méthodes, afin de détecter rapidement les hôtes et les adresses IP sur un réseau.

Il effectue ensuite une analyse des données afin de fournir rapidement des résultats sur votre console.

La plupart des scans de Nmap nécessitent que vous les exécutiez avec un accès root (admin) sur Linux et Unix. Sous Windows, exécuter Nmap avec un compte administrateur est toujours une bonne pratique.

Existe-t-il un autre logiciel similaire à Nmap ?

Il existe des tonnes d’alternatives à Nmap, dont Masscan, Rustcan, et d’autres.

Bien que certains de ces logiciels similaires offrent des temps de scan plus rapides, presque aucun d’entre eux n’offre autant d’options et de résultats de haute qualité qu’un scan complet de Nmap.

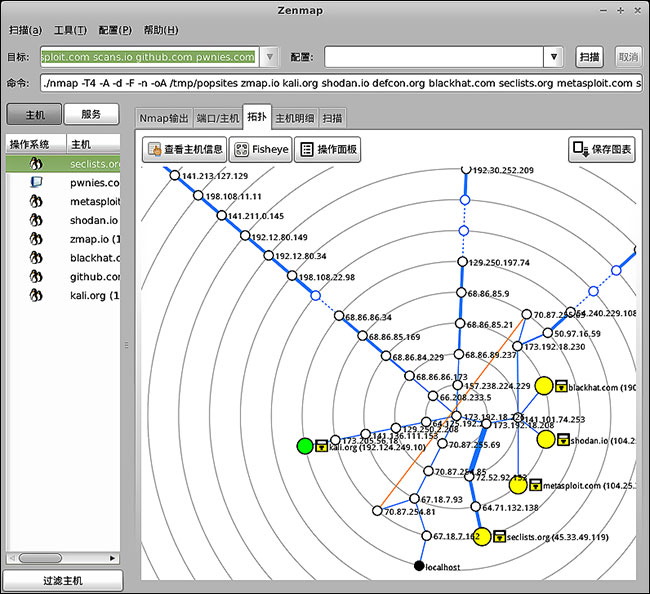

Pour la plupart des utilisateurs, même les plus avancés, Nmap est suffisant. Si vous n’aimez pas les terminaux, vous pouvez toujours jeter un coup d’œil à ZenMap, la version de Nmap basée sur une interface graphique.

➽ Note

Si vous n’êtes pas un hacker et que vous voulez simplement savoir quels sont les messages et les appels qui arrivent dans un téléphone ciblé, en plus de le localiser, il vous suffit simplement d’installer cette application qui sait se rendre invisible dans le smartphone et qui vous rapatriera toutes les données utiles sur votre compte à consulter en ligne.

➺ Cette application espionne les SMS, réseaux sociaux et localisations d’un iPhone/Android |

➺ Cette application enregistre les appels téléphoniques et les messages d’un Android |