Aircrack

Aircrack est une suite d’outils pour le craquage de :

- 802.11a/b/g

- WEP

- et WPA

Il met en œuvre les meilleurs algorithmes de craquage connus pour récupérer les clés sans fil une fois que suffisamment de paquets chiffrés ont été rassemblés.

La suite comprend plus d’une douzaine d’outils discrets, dont :

- airodump (un programme de capture de paquets 802.11)

- aireplay (un programme d’injection de paquets 802.11)

- aircrack (craquage statique de WEP et WPA-PSK)

- airdecap (décrypte les fichiers de capture WEP/WPA)

Aucun kit de pen-test sans fil n’est complet sans la possibilité de craquer le WEP. La suite d’outils Aircrack-ng fournit toutes les fonctionnalités nécessaires pour réaliser ce type d’attaque.

La suite Aircrack-ng se compose des 13 outils suivants

- Airmon-ng est un script permettant de placer l’interface WLAN en mode rfmon (surveillance), avec la possibilité de définir un canal spécifique.

- Airodump-ng est un utilitaire de capture de paquets pour les trames brutes 802.11, et en particulier, les vecteurs d’initialisation WEP à utiliser avec aircrack-ng.

- Packetforge-ng est utilisé pour créer des paquets chiffrés à injecter. Les paquets ARP sont les plus courants, mais le protocole de datagramme utilisateur (UDP), le protocole de message de contrôle Internet (ICMP), null et les paquets personnalisés sont également possibles.

- Aireplay-ng est conçu pour réaliser des attaques par injection (y compris la désauthentification et la fausse authentification) dans le but de créer un trafic artificiel à utiliser pour le craquage WEP. Sont inclus le rejeu de paquets interactifs, le rejeu de requêtes ARP, le chopchop et les attaques par fragmentation. I

- Airdecap-ng décrypte les fichiers de capture chiffrés WEP/WPA (en supposant que vous ayez la clé). Cet outil est particulièrement utile si vous disposez d’un fichier de capture chiffré que vous souhaitez analyser à la recherche de noms d’utilisateur, de mots de passe et d’autres données précieuses.

- Aircrack-ng utilise diverses techniques pour craquer les clés WEP et WPA/WPA2-PSK.

- Airbase-ng est un outil polyvalent visant à attaquer les clients par opposition au point d’accès lui-même.

- Airdecloak-ng supprime le cloaking WEP d’un fichier de capture de paquets.

- Airdrop-ng est un outil de désauthentification sans fil basé sur des règles.

- Airgraph-ng établit le graphique des réseaux sans fil.

- Airolib-ng précompile les phrases de passe WPA/WPA2 dans une base de données pour les utiliser plus tard avec aircrack-ng.

- Airserv-ng est un serveur TCP/IP de carte sans fil qui permet à plusieurs applications d’utiliser une carte sans fil.

- Airtun-ng permet la création d’interfaces de tunnels virtuels.

➽ Red Team / Blue Team : Quelle est la différence en cybersécurité ?

Kismet

Kismet est une console basée sur le détecteur de :

- réseau sans fil 802.11 layer-2

- un renifleur

- et un système de détection d’intrusion

Il identifie les réseaux en reniflant passivement (par opposition à des outils plus actifs comme NetStumbler), et peut même décloquer des réseaux cachés s’ils sont utilisés.

Il peut détecter automatiquement les blocs IP des réseaux en reniflant les paquets :

- TCP

- UDP

- ARP

- DHCP

Il peut aussi enregistrer le trafic dans un format compatible avec Wireshark/tcpdump, et même tracer les réseaux détectés et les portées estimées sur des cartes téléchargées.

Comme vous pouvez vous en douter, cet outil est couramment utilisé pour :

- le wardriving

- le warwalking

- le warflying

- le warskating

Qu’est-ce que le wardriving ?

On parle de wardriving lorsqu’un pirate se déplace et utilise la technologie pour identifier les réseaux sans fil non sécurisés, potentiellement dans votre maison.

- Le pirate peut être en mesure d’accéder à ce réseau

- de recueillir des données sensibles

- de commettre un vol d’identité

- ou de se livrer à d’autres activités malveillantes

Êtes-vous en danger ? Cela dépend en partie de la sécurité de votre réseau domestique.

Il est judicieux de prendre des mesures pour protéger votre réseau, vos appareils et vos données contre les pirates informatiques.

Comment fonctionne le wardriving ?

Le wardriving se produit lorsque quelqu’un utilise des logiciels et du matériel pour localiser des réseaux sans fil non sécurisés et potentiellement y accéder.

Des applications logicielles sont nécessaires pour découvrir les mots de passe et décrypter les réseaux. Le matériel comprend un appareil mobile tel qu’un ordinateur portable sans fil, un système GPS et un réseau sans fil.

- Les wardrivers se déplacent à la recherche de signaux Wi-Fi

- tracent les points d’accès Wi-Fi sur une carte (également appelée cartographie des points d’accès)

- et recueillent des données sur ces réseaux

Les wardrivers restent en mouvement, généralement dans des véhicules, pour trouver ces réseaux Wi-Fi le long de leur itinéraire.

➽ Les variantes du wardriving comprennent :

- le warbiking

- le warcycling

- le warwalking

- le warjogging

- le warrailing

- le wartraining

- et le warkitting

➽ Réseaux sociaux : une mine d’or pour les hackers

NetStumbler

Netstumbler est l’outil Windows le plus connu pour trouver des points d’accès sans fil ouverts (« wardriving »).

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Il distribue également une version WinCE pour les PDA, appelée MiniStumbler.

L’outil est actuellement gratuit mais uniquement pour Windows et aucun code source n’est fourni. Il utilise une approche plus active pour trouver les WAPs que les sniffers passifs tels que Kismet ou KisMAC.

Il existe 2 types de méthodes de chiffrement les plus courantes utilisées par les réseaux sans fil

- WEP (Wired Equivalent Privacy) – Le WEP n’est plus considéré comme sûr. De nombreuses failles ont été découvertes qui permettent aux pirates de craquer facilement une clé WEP.

- WAP (Wireless Application Protocol) – Le WAP est actuellement l’option la plus sûre et la meilleure pour sécuriser votre réseau sans fil. Il n’est pas aussi facile à pirater que le WEP car la seule façon de récupérer une clé WAP est d’utiliser une méthode de force brute ou un dictionnaire.

Si votre clé est suffisamment sécurisée, une attaque par dictionnaire ne fonctionnera pas et il faudra peut-être des décennies pour la craquer si vous la forcez brutalement. C’est pourquoi la plupart des pirates ne s’en donnent même pas la peine.

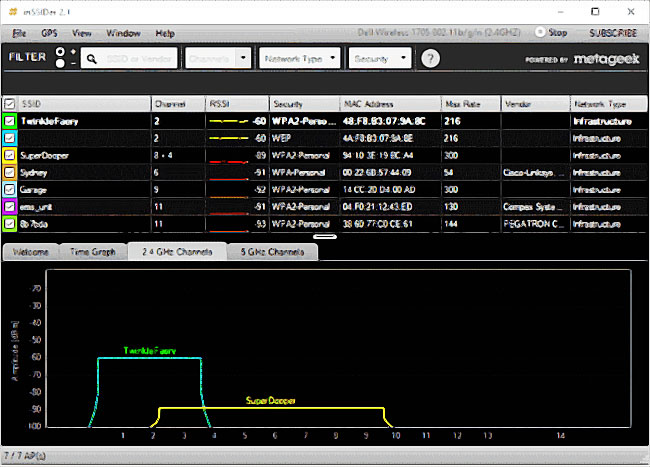

inSSIDer

inSSIDer est un scanner de réseau sans fil pour Windows, OS X et Android.

Il a été conçu pour surmonter les limitations de NetStumbler, à savoir ne pas fonctionner correctement sur Windows 64 bits et Windows Vista.

- inSSIDer peut trouver des points d’accès sans fil ouverts

- suivre la force du signal dans le temps

- enregistrer des journaux avec des enregistrements GPS

Voici les étapes que j’ai suivies et qui m’ont permis de trouver l’emplacement exact d’un routeur sans fil qui était caché hors de ma vue

- Prenez un ordinateur portable Windows ou Mac et chargez la batterie.

- Téléchargez et installez InSSIDer sur l’ordinateur portable. Le logiciel coûte 19,99 $, mais vous pouvez obtenir une licence d’essai gratuite de 7 jours.

- Lancez InSSIDer sur l’ordinateur portable et rendez-vous dans un endroit à portée du réseau pirate.

- Regardez sous les onglets « 2.4 GHz Channels » et « 5GHz Channels » pour voir si le réseau que vous recherchez est listé.

- L’amplitude devrait augmenter à mesure que vous vous rapprochez du routeur.

- Lorsque vous atteignez un point où l’amplitude du réseau est proche du sommet, commencez à chercher des prises de courant ou des ports réseau.

- Tracez les câbles depuis les ports d’alimentation ou de réseau pour voir si vous pouvez trouver un routeur qui y est connecté.

J’ai utilisé ces étapes et j’ai pu traquer un routeur astucieusement caché. J’espère que ces étapes vous aideront aussi.

[su_shadow style= »vertical »][su_panel background= »#F2F2F2″ color= »#F26444″ border= »2px solid#F29877″ radius= »1″ target= »blank »]➽ A noter :

Certaines applications, installées dans un téléphone, permettent d’espionner toutes les conversations et localisations.

- MSpy parvient même à s’installer à distance sur un iPhone – Sur Android il fait aussi office de Keylogger

- HoverWatch ne fonctionne que sur les Android rootés mais permet en plus d’écouter les appels tph

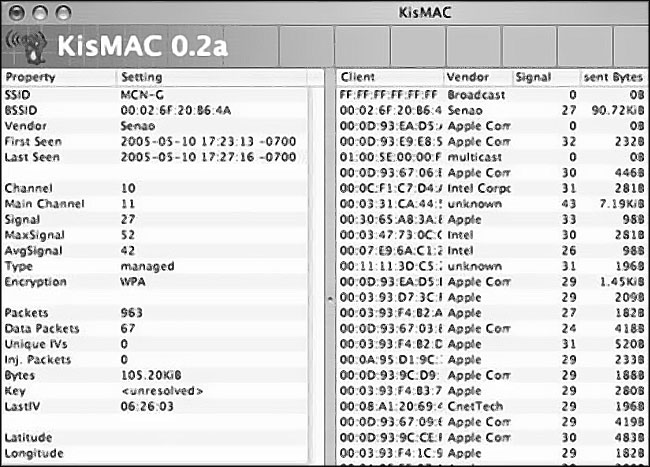

KisMAC

Site officiel

Ce renifleur sans fil populaire pour Mac OS X offre de nombreuses fonctionnalités de son homonyme Kismet, bien que la base de code soit entièrement différente.

Contrairement à Kismet basé sur la console, KisMAC offre une jolie interface graphique et existait avant que Kismet ne soit porté sur OS X.

- Il offre également la cartographie

- l’importation

- la journalisation au format Pcap

- et même quelques attaques de décryptage et de désauthentification

La fonction la plus puissante de toutes est peut-être la capacité de KisMAC à enregistrer les trames 802.11 brutes dans un fichier dump pcap standard

Cochez l’option Keep Everything ou Data Only dans l’onglet Driver des préférences de KisMAC pour enregistrer un fichier de vidage.

KisMAC est probablement le moniteur de réseau sans fil le plus avancé disponible pour Mac OS X.

Gardez iStumbler à portée de main, car il est plus stable et peut fonctionner sans avoir à s’embêter avec des pilotes de remplacement. Si vous recherchez simplement les réseaux disponibles, KisMAC est probablement trop gourmand.

Mais parfois, vous avez besoin d’autant de détails que possible pour résoudre des problèmes de réseau difficiles, et lorsque c’est le cas, KisMAC est l’outil idéal pour ce travail.

➽ Wifi hacker : les applis pour pirater le WiFi grâce à votre téléphone