À l’échelle mondiale, le marché de la téléphonie mobile a atteint une saturation aux proportions épiques. En voici quelques illustrations :

- Taux de pénétration des smartphones

Selon le rapport GSMA Mobile Economy 2023, le taux de pénétration des smartphones dans le monde était de 68% en 2022. Il devrait atteindre 75% d’ici 2025. autrement dit, 3/4 de la population mondiale possédera un smartphone.

Source : GSMA Mobile Economy 2023 - Nombre d’abonnements mobiles

D’après l’UIT (Union Internationale des Télécommunications), le nbre d’abonnements mobiles a dépassé le nombre d’habitants sur Terre, avec un taux de 108 abonnements pour 100 habitants en 2022. De nombreux utilisateurs possèdent plusieurs appareils ou cartes SIM…

Source : UIT Facts and Figures 2022 - Croissance ralentie des ventes de smartphones

Selon IDC (International Data Corporation), les expéditions mondiales de smartphones ont augmenté de seulement 1,1% en 2022 par rapport à 2021 (environ 1,2 milliard d’unités). Cette croissance faible montre que le marché est mature et que la demande se concentre désormais sur le renouvellement des appareils plutôt que sur l’acquisition de nouveaux.

Source : IDC Worldwide Quarterly Mobile Phone Tracker - Marchés matures vs marchés émergents

Dans les marchés matures comme l’Amérique du Nord et l’Europe, le taux de pénétration des smartphones dépasse 80% selon Statista. Dans les marchés émergents, la croissance ralentit.

Source : Statista – Smartphone Penetration by Region

Si c’est une bonne nouvelle pour tous ceux qui ont besoin de rester en contact avec leurs amis, leur famille, leurs clients et leurs collègues, cela signifie aussi que, dans le même ordre d’idées que le piratage des téléphones portables, vos données sont plus vulnérables que jamais.

Heureusement, il existe un certain nombre de mesures simples à prendre pour renforcer la sécurité de votre téléphone portable, protéger vos données et préserver la confidentialité de vos informations personnelles. Jetons un coup d’œil :

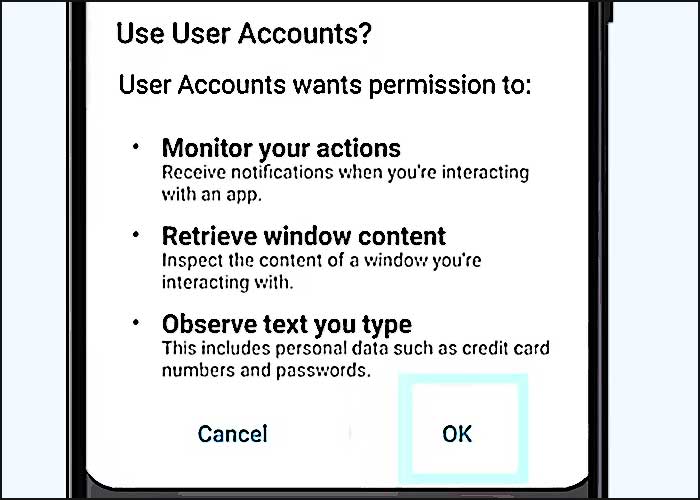

Faites attention à ce que vous installez

Nous aimons tous les nouvelles applications, celles qui nous simplifient la vie, nous rendent plus productifs ou nous permettent de nous amuser un peu plus. Mais certaines applications demandent que vous leur accordiez la permission de lire vos fichiers, d’accéder à votre appareil photo ou d’écouter votre microphone.

Parfois, ces choses sont nécessaires, mais elles vous rendent également vulnérable au piratage. En fin de compte, c’est à vous de décider si le fait d’accorder de telles autorisations à une application vaut le coup en termes de risques pour la sécurité mobile, alors demandez-vous si ces risques l’emportent sur les avantages et agissez en conséquence.

Méfiez-vous du Wi-Fi public gratuit

Nous aimons tous le Wi-Fi gratuit, mais lorsqu’il s’agit de la sécurité de votre téléphone, l’éviter pourrait bien être le moyen le plus simple de protéger votre téléphone contre le piratage.

Les réseaux Wi-Fi peuvent facilement être usurpés par des pirates informatiques qui n’attendent que de profiter de votre confiance et de toutes les informations que vous stockez sur votre téléphone. Voici 4 exemples récents :

1. Attaques par « Evil Twin » (Faux Point d’Accès)

Les pirates créent de faux réseaux Wi-Fi publics qui ressemblent à des réseaux légitimes (par exemple, « Café_WiFi » au lieu de « Café_WiFi_Officiel »). Une fois connecté, l’attaquant peut intercepter toutes les données transmises par l’utilisateur.

- Statistique : Selon un rapport de Kaspersky en 2021, 25% des points d’accès Wi-Fi publics dans le monde ne sont pas sécurisés.

Source : Kaspersky – Public Wi-Fi Risks

2. Interception des données (Man-in-the-Middle)

Les pirates peuvent exploiter des failles de sécurité dans les réseaux Wi-Fi non chiffrés pour intercepter les communications entre l’utilisateur et le réseau. Cela inclut les mots de passe, les informations bancaires et les messages privés.

- Exemple : En 2022, une étude de Symantec a révélé que 60% des utilisateurs de Wi-Fi public ont été exposés à des attaques de type « Man-in-the-Middle ».

Source : Symantec – Wi-Fi Security Risks

3. Vol d’informations personnelles

Les réseaux Wi-Fi publics sont souvent utilisés pour voler des informations sensibles stockées sur les appareils connectés. Par exemple, les pirates peuvent accéder à des photos, des contacts ou des identifiants de connexion.

- Statistique : Une enquête de NordVPN en 2023 a montré que 56% des utilisateurs de Wi-Fi public ont déjà partagé des informations sensibles (comme des données bancaires) sans utiliser de VPN, les exposant à des risques élevés.

Source : NordVPN

4. Logiciels malveillants via Wi-Fi

Les pirates peuvent injecter des logiciels malveillants dans les appareils connectés à un réseau Wi-Fi non sécurisé. Ces logiciels peuvent ensuite prendre le contrôle de l’appareil.

- Exemple : En 2021, une attaque appelée « KRACK » (Key Reinstallation Attack) a exploité une vulnérabilité dans le protocole WPA2, permettant aux pirates de décrypter le trafic Wi-Fi et d’infecter les appareils.

Source : KRACK Attack – Vulnerability Report

Conseils pour se protéger

Pour éviter de tomber victime de ces attaques :

- Utilisez un VPN pour chiffrer votre connexion.

- Évitez de vous connecter à des réseaux Wi-Fi publics non sécurisés.

- Désactivez le partage de fichiers et le Wi-Fi lorsque vous ne l’utilisez pas.

- Vérifiez toujours le nom exact du réseau Wi-Fi avec l’établissement qui le propose.

Ne rechargez votre téléphone qu’à la maison, dans votre voiture ou dans un espace sécurisé et de confiance

En effet les chargeurs USB publics ne sont pas toujours sûrs. En plus de fournir un courant électrique, votre cordon de charge USB peut envoyer et recevoir des données. Et lorsque ce cordon est connecté à une source d’alimentation inconnue, il peut potentiellement permettre à des pirates de se connecter à votre téléphone et de copier vos mots de passe, vos informations bancaires, vos contacts personnels, vos photos, vos emails, vos messages vocaux et SMS, et toute autre information stockée sur votre appareil.

Protégez-vous contre les attaques de phishing par SMS et MMS

Les auteurs d’attaques de phishing ont trouvé divers moyens d’exploiter la dépendance des professionnels occupés à l’égard des SMS et d’autres applications de communication.

Dans le même ordre d’idées que les professionnels cliquent sur des URL de phishing dans les emails, ils peuvent cliquer sur un lien douteux via SMS ou MMS pour subir une « attaque SMiShing ».

- Méfiez-vous et évitez d’ouvrir les SMS provenant de numéro douteux

- Ne répondez pas à un texte inconnu ou suspect sans avoir mené une enquête plus approfondie.

- Utiliser la fonction « protection contre le phishing et le spam » de votre opérateur de téléphonie mobile (ici pour Orange).

- Activez la fonction « verrouiller les textes provenant d’internet » si possible.

Ces mesures simples peuvent aider votre équipe à adopter des habitudes plus sûres et à rester en sécurité avec les fonctions de messagerie mobile.

Identifier les URL de sites Web malveillants et de phishing

Il s’agit presque d’une règle absolue pour les utilisateurs d’appareils fixes et mobiles. Il faut toujours rester vigilant face aux URL incluses dans les emails, en particulier ceux qui proviennent de sources inconnues.

Le fait de disposer d’un clavier, d’une souris et d’un grand écran facilite considérablement l’analyse médico-légale des URL, d’où l’importance de disposer d’applications de filtrage et de sécurité sur les appareils mobiles pour faciliter la détection et la prévention des malveillances.

En ce qui concerne les URL et les hyperliens intégrés dans le texte d’ancrage, le meilleur conseil que nous puissions vous donner est d’adopter un état d’esprit de confiance zéro. Comment identifier un lien malveillant ?

- Survolez l’URL : le lien s’affiche. S’il est long et que vous ne reconnaissez pas le domaine, ne cliquez pas.

- Ne cliquez jamais sur des URL raccourcis dans un email : cliquer sur des liens utilisant Bit.ly et d’autres services de raccourcissement est risqué car vous ne pouvez pas survoler les URL raccourcis pour voir où ils vont. Ils peuvent facilement cacher un site web malveillant.

- Examinez l’email dans son ensemble : vous vous y attendiez ? Reconnaissez-vous l’expéditeur ?

- L’email semble-t-il se concentrer sur le lien : Si l’email est simplement un message d’accueil et un lien, il y a une forte probabilité qu’il soit malveillant.

- Appelez directement la source de confiance pour vérifier qu’il s’agit bien d’un lien légitime.

Pourquoi les liens malveillants sont-ils de plus en plus fréquents ?

De nombreuses personnes contournent la plupart des systèmes de prévention : les personnes qui consultent leur email sur leur téléphone ou leur ordinateur portable hors site ne sont probablement pas protégées par le filtrage d’URL et d’autres services au sein du réseau.

Ils sont faciles à déguiser, comme la plupart des gens ne survolent pas les liens pour voir où ils mènent, il est efficace pour les acteurs malveillants de simplement renommer les liens.

Comment empêcher les liens malveillants d’infecter mon organisation ?

- Sécurité avancée des emails : les systèmes de sécurité des emails d’aujourd’hui analysent dynamiquement les URL et déterminent s’ils peuvent être ouverts en toute sécurité. Cela permet de réduire considérablement les chances de réussite d’une pièce jointe en cliquant sur une URL.

- Formation à la sensibilisation à la sécurité : la formation des utilisateurs est essentielle, car ce sont eux qui cliquent sur les liens. Ils doivent suivre une formation en situation réelle ainsi qu’une formation en salle de classe virtuelle afin de pouvoir reconnaître rapidement les menaces.

- Pare-feu de nouvelle génération avec abonnements à jour : le filtrage d’URL peut bloquer la plupart des mauvais liens tant qu’ils ne sont pas inconnus.

S’entraîner et s’éduquer

Les hameçonneurs veulent essayer de tromper leurs victimes par l’ingénierie sociale ou en créant des sites Web fictifs pour voler des informations telles que l’identifiant du compte, le nom d’utilisateur, le mot de passe des individus et des organisations. Bien que de nombreuses méthodes aient été proposées pour détecter les sites web de phishing, les Phishers ont fait évoluer leurs méthodes pour échapper à ces méthodes de détection.

L’une des méthodes les plus efficaces pour détecter ces activités malveillantes est l’apprentissage automatique. En effet, la plupart des attaques de Phishing ont des caractéristiques communes qui peuvent être identifiées par les méthodes d’apprentissage automatique. Ce projet peut vous aider en ce sens : Phishing URL Detection (github).

→ Cliquez pour lire :

Conclusion : Comment passer de la protection du contenu à la cybersécurité

Voici quelques exemples du type d’attaques qui peuvent être menées :

- Capture d’écran lors d’une session de communication partagée telle que Skype

- Enregistrement de l’écran pendant un jeu, à l’aide d’une application logicielle

- Altération du logiciel de lecture vidéo

- Rupture du pipeline vidéo sécurisé dans le matériel de l’appareil

- Altération du système d’exploitation du décodeur, qui est une source ouverte

- Interception de la vidéo décryptée à partir d’une connexion filaire entre un dispositif de sortie vidéo et un écran, en utilisant un décodeur HDCP connecté au port HDMI d’un décodeur, ou en utilisant un enregistreur connecté à des sorties analogiques.

- Falsification du contenu vidéo numérique, afin de neutraliser un filigrane éventuellement présent ; les attaques comprennent la conversion de format, la conversion numérique-analogique-numérique, le ré-échantillonnage et la re-quantification

- Partage des identifiants d’accès à un service de vidéo en continu, ou vol, à l’aide d’une attaque de type « man-in-the-middle » sur un réseau.

- Transport de contenu vidéo vers un lieu situé en dehors du marché via un réseau privé virtuel (VPN)

- Violations du centre de données dans la tête de réseau d’un fournisseur vidéo, dans une installation de production vidéo ou dans un pipeline DevOps, qui peuvent entraîner le vol d’informations d’identification de l’utilisateur, de clés cryptographiques ou le vol de contenu vidéo.

Pour élaborer une solution anti-piratage adéquate, il faut exploiter la puissance de plusieurs domaines différents. Vous avez besoin d’une base de connaissances, de technologies appropriées (qui sont souvent à la pointe du progrès), d’un traitement spécifique et d’une équipe d’experts en sécurité, d’ingénieurs, de spécialistes des données et de personnel d’assistance pour y parvenir.