Avertissement : Cet article ne promeut pas le hacking illégal mais analyse les techniques existantes et énonce des conseils pour se prémunir du vol de vos mots de passe.

Qu’est-ce que cracker un mot de passe ?

Cracker un mot de passe : définition

Le crackage de mots de passe est le processus qui consiste à obtenir un accès non autorisé à des systèmes restreints en utilisant des mots de passe communs ou des algorithmes qui devinent les mots de passe.

[su_shadow]Cracker un mot de passe, c’est l’art d’obtenir le mot de passe correct qui donne accès à un système protégé par une méthode d’authentification.

Cracker un mot de passe nécessite un certain nombre de techniques pour atteindre ses objectifs. Le processus de crackage peut consister à :

- comparer les mots de passe stockés sur une liste de mots

- ou utiliser des algorithmes pour générer des mots de passe susceptibles de correspondre

Comment évaluer la force d’un mot de passe ?

La force d’un mot de passe est la mesure de l’efficacité du mot de passe à résister aux attaques de piratage.

La force d’un mot de passe est déterminée par :

- Sa longueur : le nombre de caractères que contient le mot de passe

- Sa complexité : utilise-t-il une combinaison de lettres, de chiffres et de symboles ?

- Son imprévisibilité : un attaquant peut-il le deviner facilement ?

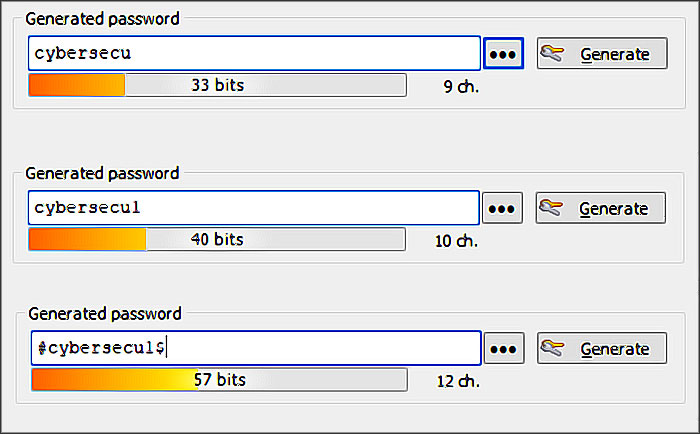

Voyons un exemple pratique. Nous utiliserons trois mots de passe, à savoir

- 1. cybersecu

- 2. cybersecu1

- 3. #cybersecu1$

Pour cet exemple, nous utiliserons l’indicateur de force du mot de passe de KeePass lors de la création des mots de passe.

- Pour cybersecu la force est de 33 bits.

- Pour cybersecu1, la force est de 40 bits.

- Pour #cybersecu1$, la force est de 57 bits.

Plus le chiffre de la force est élevé, meilleur est le mot de passe.

Comment empêcher le crackage de mots de passe

Une organisation peut utiliser les méthodes suivantes pour réduire les risques de fissure des mots de passe :

- Éviter les mots de passe courts

- Évitez d’utiliser des mots de passe dont le modèle est prévisible, comme 11552266

- Les mots de passe stockés dans la base de données doivent toujours être chiffrés

- Pour l’algorithme MD5, il est préférable de saler les hachages de mots de passe avant de les stocker. Le salage consiste à ajouter un mot au mot de passe fourni avant de créer le hachage

- La plupart des systèmes d’enregistrement ont des indicateurs de force des mots de passe, adoptez des politiques qui favorisent des forces élevées pour vos mots de passe

Temps que met un Hacker à percer un mot de passe par force brute

Nombre de caractères | Que des nombres | Nombres, lettres et symboles |

4 | Instantanément | Instantanément |

5 | Instantanément | Instantanément |

6 | Instantanément | 5 secondes |

7 | Instantanément | 6 minutes |

8 | Instantanément | 8 heures |

9 | Instantanément | 3 semaines |

10 | Instantanément | 5 ans |

11 | 2 secondes | 400 ans |

12 | 25 secondes | 34000 ans |

13 | 4 minutes | 2 millions d’années |

14 | 41 minutes | 200 millions d’années |

15 | 6 heures | 15 milliards d’années |

16 | 2 jours | 1 trillion d’années |

17 | 4 semaines | 93 trillions d’années |

18 | 9 mois | 7 quadrillions d’années |

(Source)

Les 6 différentes techniques d’attaque pour craker un mot de passe

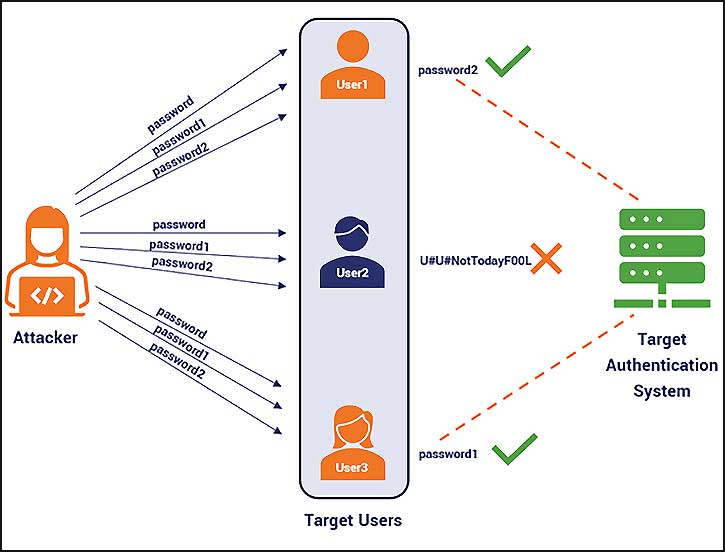

1/ Attaques par force bruteUne des techniques de crackage les plus populaires pour les mots de passe jusqu’à 8 caractères est l’attaque par force brute. Il s’agit essentiellement d’une méthode de type « hit-and-miss » , car le pirate vérifie systématiquement tous les caractères possibles, calcule le hachage de la combinaison de chaînes et le compare ensuite avec le hachage du mot de passe obtenu. ⇒ Le succès des attaques par force brute dépend de la longueur du mot de passeDans une attaque par force brute, le pirate essaie chaque combinaison de lettres, de chiffres et de ponctuation pour générer un mot de passe. Si le mot de passe est long, cette technique prend plus de temps : de quelques minutes à plusieurs années, selon le système utilisé et la longueur du mot de passe. |

2/ Attaques par dictionnaireBien que similaire à une attaque par force brute, il existe une différence majeure avec l’attaque par dictionnaire. Le hacker utilise une liste de correspondances probables (basée sur des mots de la langue française, par exemple) au lieu d’essayer tous les caractères potentiels un par un. Les outils d’attaque par dictionnaire comprennent souvent :

|

3/ Attaques combinées de dictionnairesEn poussant l’attaque du dictionnaire encore plus loin et en ajoutant encore plus de complexité, les pirates informatiques peuvent combiner une liste de mots existants avec des chiffres de la même manière que les humains le feraient lors de la création de nouveaux mots de passe, par exemple en échangeant la lettre « e » avec « 3 » . Cette technique est appelée « attaque par dictionnaire combiné » , la base de données utilisée pouvant contenir des mots provenant d’un ou de plusieurs dictionnaires. |

4/ Attaques par dictionnaires hybrides à base de règlesL’attaque par dictionnaire hybride est la méthode qui consiste à prendre les mots figurant dans un dictionnaire et à les combiner avec une attaque par force brute en ajoutant trois chiffres à chaque entrée. Vous obtiendrez des résultats tels que 111cybersecu jusqu’à 999cybersecu. Cela peut prendre un certain temps pour obtenir des résultats. Du coup, en ajoutant quelques règles à la devinette du mot de passe, vous pouvez réduire le temps nécessaire pour le déchiffrer. Cette méthode laisse une grande place à la créativité des pirates informatiques pour définir les règles que le logiciel de crackage de mots de passe appliquera. |

5/ Attaques de la table arc-en-ciel (Rainbow)Une table arc-en-ciel est une table pré-compilée utilisée pour la récupération des hashs. Chaque table arc-en-ciel est destinée à une longueur spécifique de mot de passe contenant un ensemble de caractères bien définis. Cette technique vise à réduire le temps de devinette mais est limitée aux mots de passe ne dépassant pas 9 caractères et aux hashs sans sel de mot de passe. |

6/ Attaques de chaînes de MarkovPour utiliser la technique des chaînes de Markov, les pirates informatiques doivent :

|

Comment retrouver un mot de passe Wifi sur Android

[/su_icon_panel][/su_shadow]

6 Outils, services et logiciels pour cracker des mots de passe

Il s’agit de logiciels qui sont utilisés pour cracker les mots de passe des utilisateurs.

1/ Le site www.onlinehashcrack.comLe site web https://www.onlinehashcrack.com/ utilise une table arc-en-ciel pour cracker les mots de passe. Son but est de pouvoir cracker votre hash. Quelques techniques telles que :

…sont utilisées pour cracker un hash. Attention : Tout hash cracké contenant 8 caractères ou plus nécessitera un paiement de 15€ pour révéler le mot de passe alors que tout ce qui contient moins de 8 caractères reste gratuit. 🔒 NordVPNUn des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale. Fonctionnalités premium :

Obtenir NordVPN Garantie satisfait ou remboursé 30 jours Vous devrez entrer une adresse électronique valide pour recevoir une notification lorsque le processus de crackage sera terminé et pour accéder à une URL privée contenant le résultat. En plus du crackage des hashs MD5, le site peut aussi cracker les fichiers WPA/WPA2 avec l’extension *.cap ou *.pcap. Un service d’identification des hachages est utile pour déterminer le type de hachage utilisé. Alternatives gratuites |

2/ John The RipperJohn The Ripper utilise l’invite de commande pour cracker les mots de passe. Il convient donc aux utilisateurs avancés qui sont à l’aise avec les commandes. Il utilise une liste de mots pour cracker les mots de passe. Le programme est gratuit, mais la liste de mots doit être achetée. Il dispose de listes de mots alternatives gratuites que vous pouvez tenter d’utiliser. |

3/ Cain & AbelCain & Abel ne fonctionne que sur Windows.

Contrairement à John the Ripper, Cain & Abel utilise une interface utilisateur graphique. Il est très répandu parmi les débutants en scripts en raison de sa simplicité d’utilisation. |

4/ OphcrackOphcrack est un cracker de mots de passe multiplateforme qui utilise les tables arc-en-ciel pour cracker les mots de passe.

Il dispose également d’un module pour les attaques par force brute, entre autres fonctionnalités. |

5/ Aircrack-NGAircrack-NG est un outil de crackage de mots de passe WiFi qui peut craquer les mots de passe WEP ou WPA. Il analyse les paquets chiffrés du réseau sans fil et tente ensuite de cracker les mots de passe grâce à son algorithme de crackage. Il est disponible pour les systèmes Linux et Windows. Un CD live de Aircrack est également disponible. ⇒ Ici les tutoriels pour utiliser AirCrack NG |

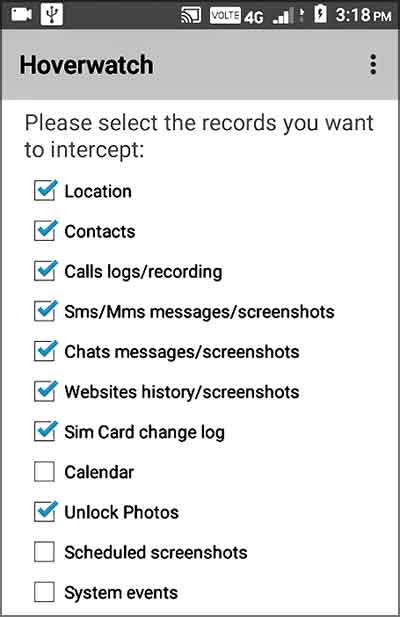

6/ HoverwatchDédié uniquement aux téléphones Android, Hoverwatch est un keylogger silencieux. Une fois installé dans un téléphone, il vous envoie sur votre serveur dédié ce qui se tape au clavier, dont les mots de passe tapés par l’utilisateur. Au passage, il vous envoie également la géolocalisation du téléphone en temps réel ainsi que les discussions sur les principaux réseaux sociaux. ⇒ Alternative pour iPhone, elle aussi en mode « furtif » : Mspy

|

⇒ Voir ici notre liste d’applications de hackers uniquement disponibles sur Android

Crackez votre premier mot de passe

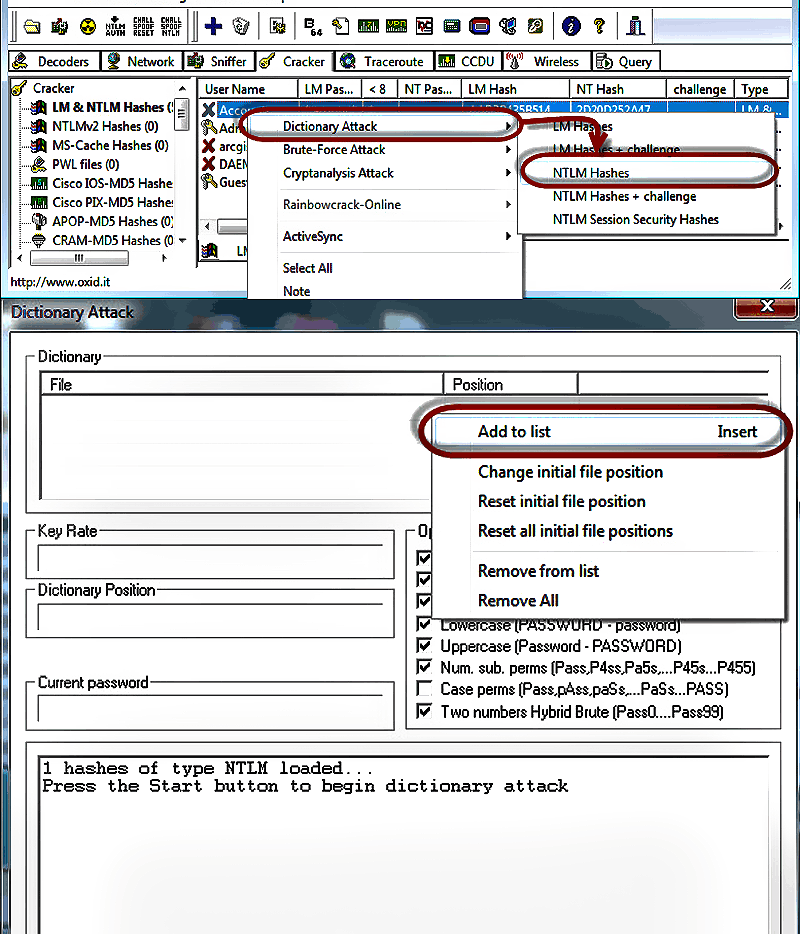

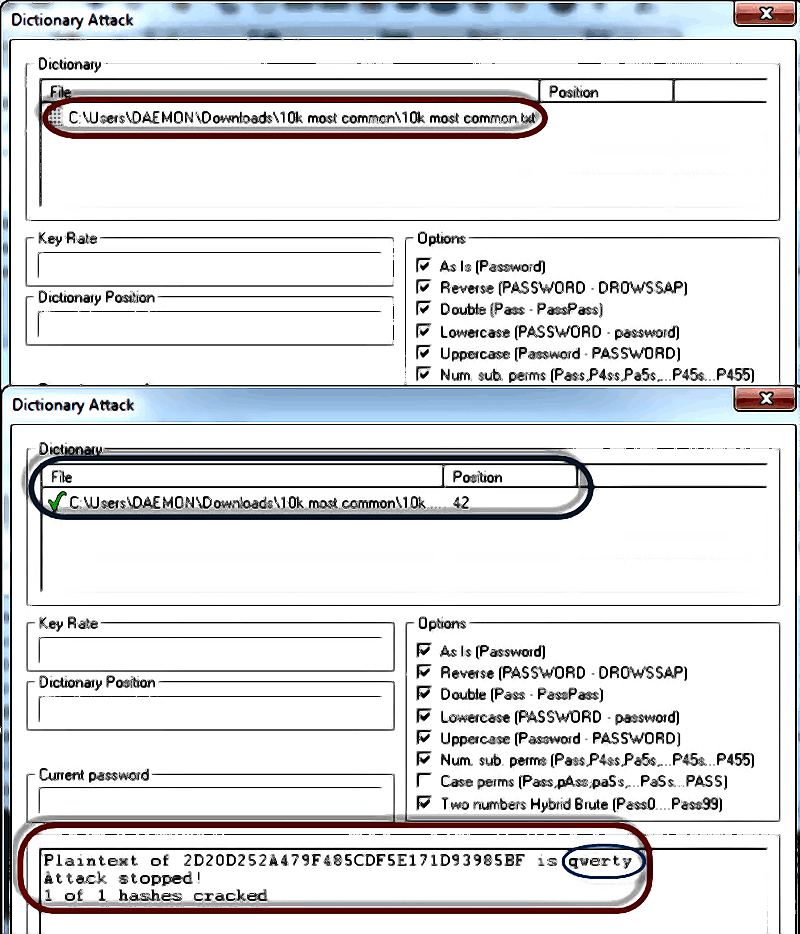

Dans ce scénario pratique, nous allons pirater un compte Windows avec un simple mot de passe.

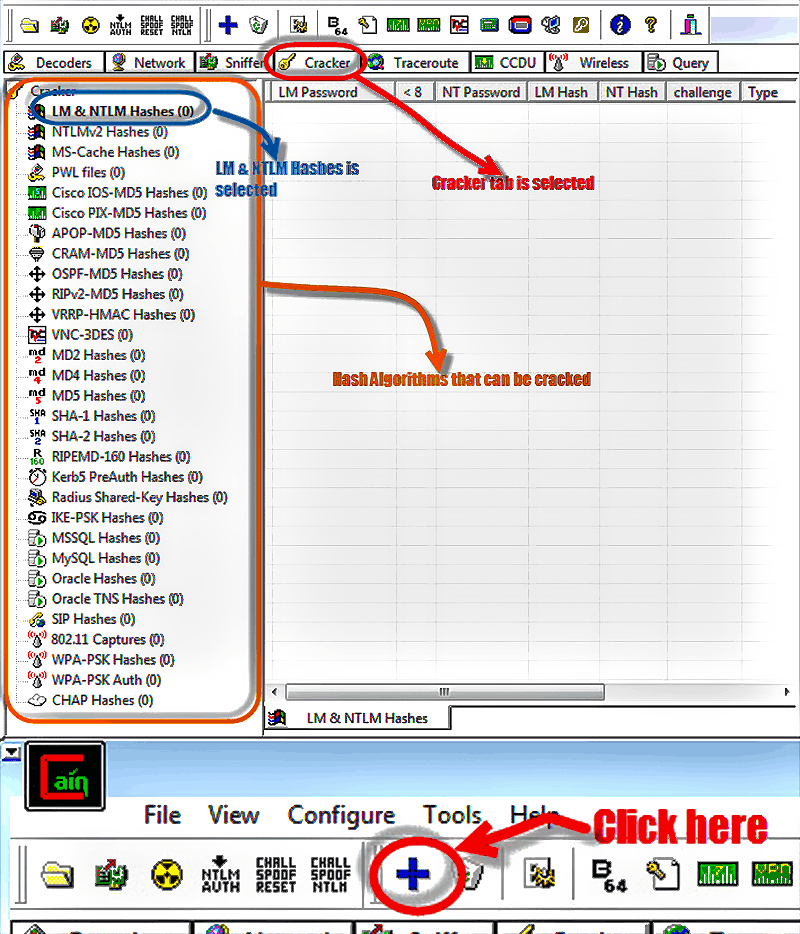

Windows utilise des hachages NTLM pour chiffrer ses mots de passe. Pour ce faire, nous utiliserons l’outil de crackage NTLM de Cain et Abel.

Le cracker de Cain et Abel peut être utilisé pour cracker les mots de passe à l’aide de :

- Attaque par dictionnaire

- Force brute

- Cryptanalyse

Nous utiliserons l’attaque par dictionnaire dans cet exemple. Vous devrez télécharger la liste de mots d’attaque par dictionnaire à cette adresse.

Pour cette démonstration, nous avons créé un compte appelé Accounts avec le mot de passe qwerty sur le système d’exploitation Windows.

Comment cracker le mot de passe d’une application

Étapes de crackage du mot de passe avec Cain et Abel

- Ouvrez Cain et Abel, vous obtiendrez l’écran principal suivant

- Assurez-vous que l’onglet « cracker » est sélectionné comme indiqué ci-dessus

- Cliquez sur le bouton Ajouter de la barre d’outils

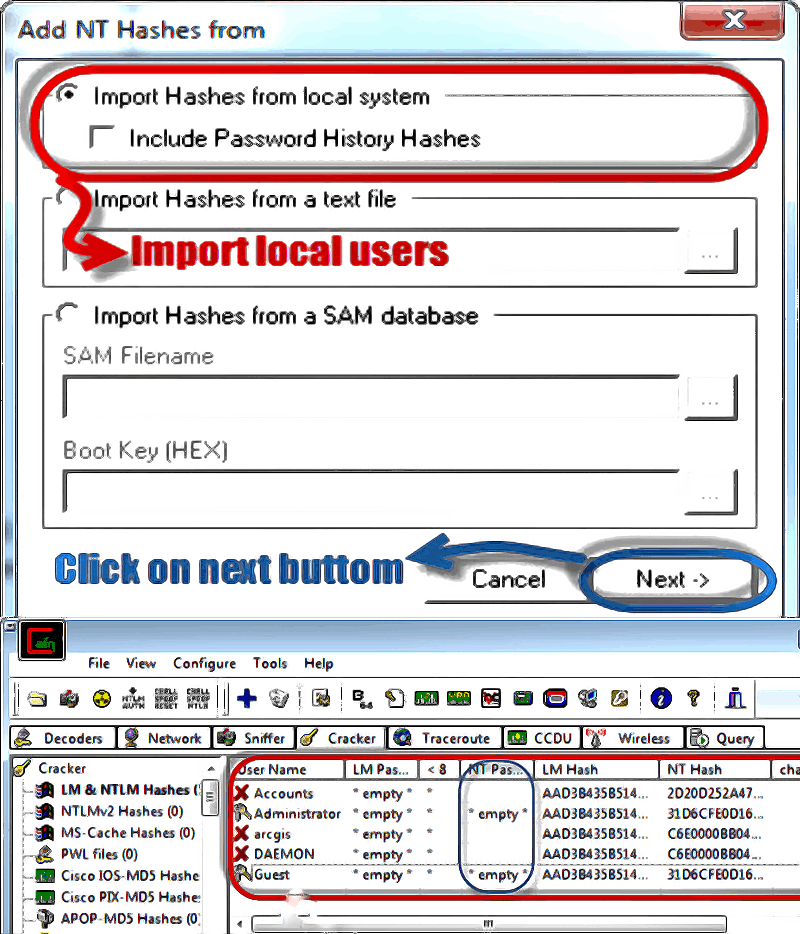

- La fenêtre de dialogue apparaîtra

- Les comptes des utilisateurs locaux seront affichés comme suit

- Notez que les résultats affichés seront ceux des comptes d’utilisateurs sur votre machine locale

- Faites un clic droit sur le compte que vous voulez cracker. Pour ce tutoriel, nous utiliserons Accounts comme compte d’utilisateur

- Cliquez avec le bouton droit de la souris sur la section du dictionnaire et sélectionnez Ajouter à la liste

- Naviguez jusqu’au fichier .txt (10k) que vous venez de télécharger

- Cliquez sur le bouton de démarrage

- Si l’utilisateur a utilisé un mot de passe simple comme qwerty, vous devriez obtenir les résultats suivants :

Le temps nécessaire pour cracker le mot de passe dépend de la force, de la complexité et de la puissance de traitement de votre machine.

Si le mot de passe n’est pas cracké par une attaque par dictionnaire, vous pouvez essayer une attaque par force brute ou par cryptanalyse.

Voir aussi

Comment pirater le mot de passe d’Instagram aujourd’hui ?

[/su_icon_panel][/su_shadow]Comment empêcher le piratage de votre mot de passe ?

Voici quelques-unes des méthodes permettant d’éviter que les mots de passe ne soient piratés.

- Mots de passe plus longs : Des mots de passe plus longs sont dissuasifs, ils rendent le mécanisme de force brute plus difficile à mettre en œuvre. Il a été démontré que des mots de passe et des phrases de passe plus longs renforcent considérablement la sécurité. Toutefois, il est essentiel d’éviter les mots de passe plus longs qui ont déjà été piratés ou qui figurent souvent dans les dictionnaires de piratage.

- Pas de détails personnels : Cette politique de mot de passe encourage les utilisateurs à créer des mots de passe qui ne contiennent pas d’informations personnelles. La plupart des utilisateurs créent des mots de passe en utilisant des informations personnelles telles que des passe-temps, des surnoms, des noms d’animaux ou de membres de la famille, etc. Si un pirate informatique a accès à des informations personnelles sur un utilisateur spécifique (par exemple, via les réseaux sociaux), il testera des combinaisons de mots de passe basées sur cette connaissance.

- Des mots de passe différents pour des comptes différents : Les règles relatives aux mots de passe devraient obliger les utilisateurs à faire la distinction entre sécurité et commodité. Il devrait être interdit aux utilisateurs d’utiliser les mêmes mots de passe pour tous les services. Le partage des mots de passe entre les utilisateurs – y compris ceux qui travaillent dans le même service ou utilisent le même équipement – doit être évité. Grâce à cette politique, un seul mot de passe piraté n’affecte pas les autres comptes.

- Utiliser des phrases de passe : Certaines réglementations relatives aux mots de passe imposent la création d’une phrase de passe plutôt que d’un mot de passe. Les phrases de passe ont le même objectif, mais leur longueur les rend plus difficiles à déchiffrer. En plus des lettres, une bonne phrase de passe doit comprendre des chiffres et des symboles. Les mots de passe peuvent être plus faciles à retenir pour les utilisateurs que les phrases de passe. Toutefois, ces dernières sont beaucoup plus résistantes aux intrusions.

- Authentification à deux facteurs : L’authentification à deux facteurs(2FA) peut aider à sécuriser un compte internet ou même un smartphone. Elle consiste à demander à l’utilisateur de fournir deux types d’informations (un mot de passe ou un numéro d’identification personnel (PIN), un code envoyé par SMS sur le smartphone de l’utilisateur ou une empreinte digitale) avant d’accéder à ce qui est sécurisé. Cela permet de décourager les entrées non autorisées sur un compte sans la permission de l’utilisateur initial.

bonjour,

merci pour toutes ces infos.

mon problème est le suivant:

j’ai mis un mot de passe pour 2 fiches dans l’app NOTE sur iPhone et ayant utilisé la reconnaissance faciale trop longtemps j’en ai oublié totalement le mot de passe et incapable de le retrouver ….

auriez-vous une solution?

merci d’avance

Est-il possible de cracker un compte Skeb d’un artiste ?

J’aimerai voir ses oeuvres privées 🙂

Bonjour,

Jai un iPhone que j’ai dû réinitialiser pour des réparations. J’ai tout récupéré sauf mon accès à oneSafe (ne me souviens plus de mon pass maitre). J’ai beaucoup de données d’accès à mes sites (pro et perso), cartes, banques… et photos que j’aimerai récupérer. Existe-t-il un système me permettant de retrouver mon mot de passe maitre pour onSafe sur iPhone en utilisant par exemple des variations de mes mots de passes communs pour éventuellement gagner du temps ?

Merci

Bonjour,

Tout d’abord, avez-vous activé la synchronisation Dropbox ou iCloud dans oneSafe ?

Si c’est le cas, pourriez-vous vérifier que le « commutateur » est toujours activé dans :

– oneSafe iOS > Plus > Synchronisation

– oneSafe Mac > oneSafe > Préférences > Synchronisation ?

Les autres options :

1) Avez-vous effectué des sauvegardes oneSafe par le passé ? Si c’est le cas, vous pourriez importer la sauvegarde la plus récente dans une nouvelle installation fraîche de oneSafe.

Faire/Restaurer une sauvegarde, allez dans Plus > Exporter une sauvegarde

2) Avez-vous activé la sauvegarde automatique de votre appareil iOS dans iTunes ou dans iCloud (lors de la première configuration d’iOS), y compris les données de l’application (non effectuée par défaut) ? Si c’est le cas, vous pouvez restaurer votre appareil avec la sauvegarde la plus récente de votre appareil, y compris les éléments de oneSafe.

Bonjour

J’ai malencontreusement compliqué le code d’accès de mon samsung s8, à tel point que je ne me souvient plus du schéma.

Je ne voudrais pas perdre toutes les photos de famille qui s’y trouve.

Avez vous une solution sans passer par un hard reset?

Cordialement

Le logiciel que je présente dans mon test rapatrie tous les mots de passe, photos, vidéos et tchats à partir du moment où vous l’avez installé dans le téléphone AVANT d’en perdre l’accès.

Bonjour svp j’ai un compte Instagram que je veux piraté par ce que j oublié le mot de passe et l’adresse email de puis 4ans a peu près et j’ai plusieurs photos je veux les effacer svp aidez moi

Si vous avez constaté que votre mot de passe ne fonctionne plus, il vous suffit de suivre les étapes pour en définir un nouveau, comme vous y invite la page de connexion de l’appli Instagram.

Avec un peu de chance, le lien de réinitialisation sera envoyé à votre email ou à votre numéro de téléphone, et vous pourrez utiliser un code de sécurité pour vous reconnecter à votre compte et changer votre mot de passe.

Si votre compte est verrouillé et que vous ne recevez pas de lien de réinitialisation du mot de passe lorsque vous en demandez un à Instagram, il se peut qu’un pirate ait modifié votre email et votre numéro de téléphone.

Dans ce cas, vous devrez signaler votre compte à Instagram en suivant les instructions ici. Instagram vous demandera de vérifier votre identité avant de tenter de récupérer votre compte – vous devrez peut-être même prendre des selfies pour prouver que vous êtes bien celui que vous prétendez être.

Bonjour svp j’ai un compte Instagram sa fait à peu près 4ans que j’ai oublié le mot de passe et l’adresse email je veux le piraté pour effacer mes photos svp aidez moi

Bonjour je voudrais pirater un fb de mon conjoint je connais pas mot passe comment je pourrais faire svpl sans qu il soie recontre qui na pas msg pr je puisse pirater merci a vs

Essayez de contacter Instagram, vous souvenez-vous de votre email utilisé à la création ?

Comment réer un mot de passe à l’épreuve du piratage?

– N’utilisez jamais de numéros de téléphone, d’adresses, d’anniversaires, votre SSN, votre nom, le nom des membres de votre famille ou celui de vos animaux domestiques dans votre mot de passe.

– Choisissez une combinaison de lettres majuscules et minuscules, de chiffres et de symboles pour vos mots de passe.

– N’utilisez jamais de mots de passe courants comme « 123456 », « password » ou « qwerty ».

– Assurez-vous que vos mots de passe comportent au moins huit caractères. Les mots de passe comportant plus de caractères et de symboles sont plus difficiles à deviner.

– Optez pour l’authentification à deux facteurs (2FA) ou l’authentification multifactorielle dès qu’elle est proposée

– Utilisez des systèmes de gestion des mots de passe

Ghhcfcbj6 de tout mon coeur ma vie Hmmm que dieu vle pedi ampil jou a Yo te ye mwen pa tandew ditou ti cherie tlf lan te lan chag Mwen pa tandew ditou ti cherie pou ou mené tou Kijan nuit lan te ye b Neg poze eu bro tel mw dicharj a Yo te ye mwen pa tandew ditou ti cherie pou

Si j’ai bien compris, lors d’une attaque par force brute ou par dictionnaire, chaque mot de passe doit être chiffré ? Ca prend du temps !

Bjr Tabord,

Une table arc-en-ciel possède un dictionnaire de mots, similaire à celui d’une attaque par dictionnaire, mais tous les mots de la table arc-en-ciel ont été préalablement chiffrés, ce qui évite de devoir passer par le coûteux processus de chiffrement à chaque tentative.

Il leur suffit de comparer un hachage dans la rainbow table au mot de passe haché, à la recherche d’une correspondance.

Les tables arc-en-ciel, surtout avec du matériel spécialisé dans le cassage de mots de passe, sont très très rapides.

Bjr,

Sur Windows, comment utiliser CMD pour craquer le mot de passe administrateur ?

Pour aller au plus simple :

Étape 1 : Lancez le CMD à partir du disque de récupération Windows ou d’un autre compte administrateur.

Étape 2 : Tapez la commande « net user ». Elle vous montrera tous les comptes présents sur votre PC.

Étape 3 : Regardez le compte administrateur dont vous voulez craquer le mot de passe.

Étape 4 : Tapez ensuite la commande suivante – net user Username newpassword, où username est le compte admin dont vous voulez changer le mot de passe et newpassword est le nouveau mot de passe que vous voulez.

Étape 5 : Appuyez sur « Entrer » et le mot de passe sera changé par celui que vous avez sélectionné dans la commande précédente.

Étape 6 : Redémarrez l’ordinateur et connectez-vous avec votre nouveau mot de passe administrateur.

Bonsoir

N’oubliez pas de laisser un commentaire, merci.

Piraté

Bonjour,

Qu’est-ce qui est piraté ? Vous n’avez pas fini votre phrase.

J’ai oublié mon mot de passe

➡️ Vous connaissez l’adresse électronique qui se trouve sur votre compte:

➡️ Cliquez sur le bouton « Login » sur la page d’accueil, puis choisissez le lien « Mot de passe oublié » dans la fenêtre contextuelle, située juste en dessous du bouton « Login »

➡️ Vous devrez alors saisir l’adresse électronique valide associée à votre compte actif.

➡️ Une fois que vous aurez saisi votre adresse électronique et cliqué sur « Réinitialiser votre mot de passe », un courriel contenant un lien pour réinitialiser votre mot de passe vous sera envoyé.

➡️ Veuillez vérifier votre adresse électronique immédiatement, car le lien expire après 48 heures.

➡️ Vous ne connaissez pas l’adresse électronique associée à votre compte:

➡️ Contactez l’équipe d’assistance