Il existe plusieurs méthodes pour pirater un compte Instagram en 2023. De même, voir des profils Instagram privés instantanément est possible avec l’aide de certains outils et techniques.

- Vous êtes curieux de savoir ce que font vos amis ou les membres de votre famille sur leur Instagram privé ?

- Vous cherchez un moyen de consulter leurs profils sans leur demander directement ?

Ne cherchez pas plus loin, car nous vous avons couvert sur la façon de voir les profils Instagram privés instantanément !

1. Utiliser des outils tiers

Le moyen radical pour consulter des profils privés consiste à utiliser un outil de visualisation d’Instagram.

Ces outils sont conçus pour contourner les paramètres de confidentialité des comptes privés et vous permettre de voir le contenu qui s’y trouve.

Si leur utilisation est le plus souvent gratuite, certains d’entre eux peuvent être payants. Il est important de savoir que l’utilisation de ces outils peut entraîner la suspension temporaire ou l’interdiction définitive de votre compte, et qu’il est donc préférable de procéder avec prudence.

Avec ces applications, vous pouvez consulter le contenu d’un compte Instagram sans vous connecter au réseau social.

Applications recommandées

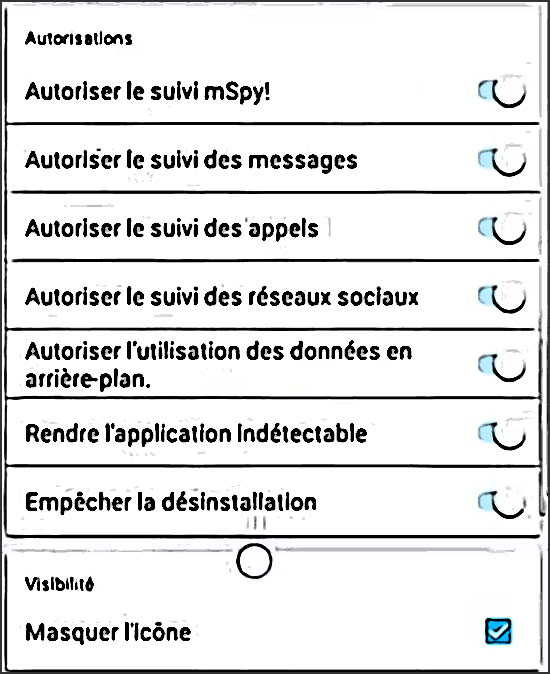

[su_shadow style= »vertical »]a) Mspy pour AndroidMSpy est une application puissante qui permet aux utilisateurs de consulter des comptes Instagram publics et privés à l’insu du titulaire du compte. Avec Mspy, les utilisateurs peuvent voir les posts et les stories de n’importe quel compte qui les intéresse, y compris ceux dont les paramètres de confidentialité sont activés. Elle vous permet de consulter ces comptes de manière discrète. Vous pouvez également l’utiliser pour surveiller les activités d’une personne, y compris les conversations et les publications. Avec MSpy, vous pouvez regarder ce que les membres de votre famille et vos amis partagent en ligne. Bien entendu, pour éviter un espionnage illégal et pour se conformer avec la loi, obtenez le consentement écrit de la personne espionnée. Vous pouvez aussi utiliser ce genre de logiciel sur votre propre téléphone ou sur les téléphones de votre tribu dans un esprit de transparence totale. Troisième utilité : MSpy localisant en temps réel le téléphone, il peut être utile pour éviter qu’un membre de votre entourage se perde (ou perde son téléphone).

Enfin, vous pouvez également utiliser MSpy pour surveiller des activités en-dehors d’Instagram :

MSpy est un excellent outil pour ceux qui souhaitent surveiller un compte Instagram sans être détectés. [su_panel background= »#f1ebf3″ color= »#353b4f » border= »2px solid #c2bca8″ padding= »25″ shadow= »4px 4px 4px #BFBFBF » radius= »2″ target= »blank »]⇒ Site officiel de MSpy[/su_panel] |

b) Mspy pour iPhoneCette application mobile est à installer dans le téléphone portable à surveiller. Mspy recense tout ce qui passe par le smartphone :

Les données sont rapatriées automatiquement sur votre compte et vous pouvez les consulter depuis chez vous, depuis votre smartphone ou votre ordinateur. Notez que si le téléphone à surveiller est un iPhone, cette application peut s’installer à distance sans même l’avoir en main.

|

c) uMobixuMobix est une autre application qui permet aux utilisateurs de consulter des comptes Instagram privés sans autorisation. Avec uMobix, les utilisateurs peuvent accéder aux posts, aux stories et aux informations de profil des comptes verrouillés en raison de leurs paramètres de confidentialité. L’appli permet de consulter le contenu auquel vous n’auriez pas accès autrement. Elle offre aux utilisateurs un moyen sûr et fiable de parcourir les comptes Instagram d’autrui. En utilisant uMobix, vous pourrez explorer des comptes privés et découvrir des contenus que vous n’auriez pas pu voir autrement.

…uMobix offre un moyen sûr et sécurisé d’accéder à un Instagram privés. En quelques clics de souris, vous pouvez voir du contenu exclusif provenant de comptes auparavant inaccessibles. Créer un compte uMobix |

c) EyeZyEyeZy est conçue pour permettre à ses utilisateurs d’accéder à des comptes Instagram privés. L’application est incroyablement simple à utiliser : il suffit de quelques clics, et vous pouvez voir le contenu de n’importe quel compte Instagram privé. L’application est également incroyablement sécurisée, elle utilise le chiffrement de bout en bout, ce qui signifie qu’aucun tiers ne peut accéder au contenu que vous consultez. Avec EyeZy, les utilisateurs peuvent désormais consulter des comptes Instagram privés sans avoir besoin de l’autorisation de leurs propriétaires ! C’est un excellent moyen de surveiller les personnes ayant des comptes privés ou de simplement explorer le contenu des autres sans avoir à les suivre. Découvrir EyeZy |

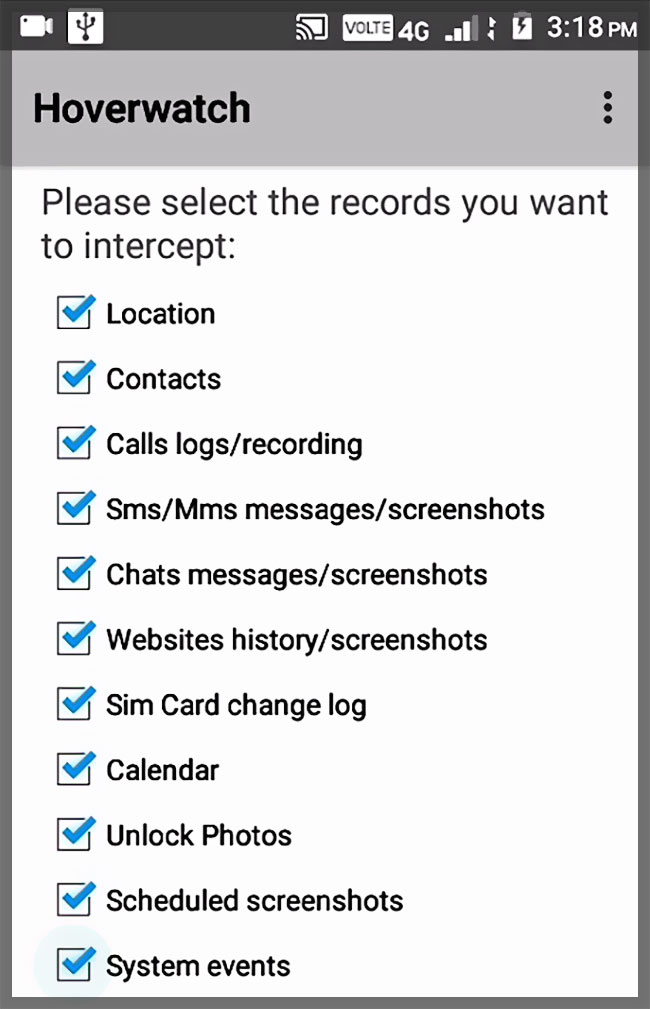

d) HoverWatchHoverWatch est un keylogger logiciel conçu pour surveiller les frappes au clavier. Il enregistre tous les textes qui sont frappés sur le clavier d’un téléphone.

En plus de récupérer tous les messages, les textes et les mots de passe tapés sur le clavier du téléphone, cette application discrète est aussi capable d’enregistrer la voix et les conversations.  Offre d’essai HoverWatch |

2. Lire anonymement le compte Instagram de quelqu’un sans avoir de compte

Un site proxy vous permet de lire les story, les reels et les publications d’Instagram sans passer par votre compte.

- Rentrez sur le site le nom de l’utilisateur que vous voulez suivre

- Pas la peine de vous connecter à votre compte Instagram ni au sien

- Pas la peine de vous enregistrer

- Lisez son fil d’actualité et téléchargez ses fichiers .JPG, .MP4, etc. sans lui faire savoir que c’est vous

⇒ Liens utiles

[su_shadow style= »bottom »][/su_shadow]3. Le piratage d’Instagram à l’aide d’une attaque par force brute

La méthode de l’attaque par force brute est une technique qui utilise un logiciel de piratage spécialisé pour atteindre votre objectif de piratage de compte.

- Auparavant, cela exigeait que les utilisateurs téléchargent un document.txt contenant les mots de passe fréquemment utilisés et mis à jour dans leur navigateur.

- Le programme parcourait la liste en essayant chaque mot de passe un par un jusqu’à ce qu’il trouve une combinaison de caractères réussie.

Ces outils de craquage de mots de passe étaient populaires jusqu’à ce qu’arrivent sur le marché :

- les caractères spéciaux

- les générateurs de mots de passe aléatoires

- l’authentification à deux facteurs

…qui ont réduit l’efficacité de la méthode par force brute.

[su_panel background= »#f1ebf3″ color= »#353b4f » border= »2px solid #c2bca8″ padding= »25″ shadow= »4px 4px 4px #BFBFBF » radius= »2″ target= »blank »]Si malgré tout cette technique vous intéresse encore, je vous reporte à ces articles :

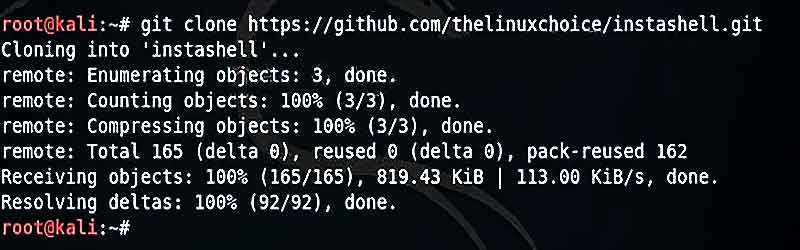

[/su_panel]⇒ La méthode de l’attaque par force brute avec InstaShell

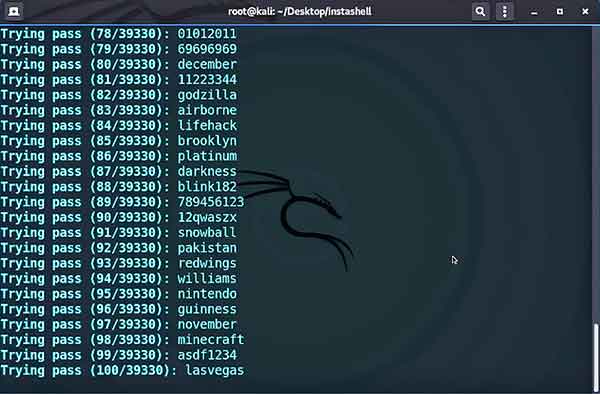

Après avoir généré une liste de mots de passe, cet outil vérifie chaque mot de passe en l’appliquant manuellement. A la fin, le mot de passe réel vous est montré.

Vous pouvez télécharger InstaShell en cliquant ici. Il a la capacité de vérifier un nombre infini de mots de passe via une connexion Tor anonyme. On peut aussi sauvegarder/reprendre une session même si elle a déjà été commencée. De base, InstaShell possède une liste de mots de passe de plus de 39000 mots.

Mode d’emploi

Tout d’abord, installez Instashell. Si vous utilisez l’os Kali (linux), tapez :

git clone https://github.com/thelinuxchoice/instashell.git

Assurez-vous de lancer Tor avant de lancer l’attaque par force brute :

service tor start

Ensuite ouvrez Instashell et modifiez l’autorisation du fichier exécutable de instashell.sh et install.sh en tapant :

cd instashell/ chmod 775 instashell.sh chmod 775 install.sh

Maintenant il vous suffit de lancer le module :

./instashell.sh

- Saisissez le nom d’utilisateur du compte dont vous voulez pirater Instagram.

- Saisissez le nom de la liste de mots de passe que vous voulez utiliser.

- Vous avez le choix entre utiliser la liste de mots de passe par défaut, ou utiliser votre propre liste de mots de passe en copiant votre fichier dans le dossier Instashell.

- Enfin, appuyez sur Entrée pour lancer l’attaque.

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

L’outil vérifiera chaque combinaison de mot de passe avec le nom d’utilisateur que vous avez rentré.

Ce post est destiné à des fins éducatives uniquement.

La motivation de cet article est de vous montrer à quel point votre mot de passe est peu sûr.

Obtenez toujours l’autorisation du propriétaire du compte avant de pirater son compte Instagram. Si vous le faîtes sans l’autorisation du propriétaire, vous risquez de vous attirer des ennuis et untelephone.com n’en sera pas responsable.

Pour contrer la méthode de l’attaque par force brute, n’utilisez jamais le même mot de passe et choisissez-en un aléatoire.

4. Deviner un mot de passe

Nous avons tous entendu les mises en garde sur la nécessité de changer nos mots de passe tous les trimestres et d’utiliser un mot de passe généré au hasard pour de meilleures conditions de sécurité.

Vous trouverez par exemple sur ce site une liste des mots de passe les plus courants et les plus mauvais à utiliser.

Si vous utilisez l’un de ces mots de passe, nous vous suggérons de les changer immédiatement, car vous risquez fort d’être victime d’un piratage. Plus de 70 % de tous les utilisateurs en ligne ont utilisé l’un de ces 20 mots de passe à un moment donné de leur expérience en ligne :

Les 26 mots de passe les plus courants en France

| 123456 | password |

| 12345678 | 123456789 |

| 12345 | 111111 |

| 1234567 | foot |

| iloveyou | admin |

| azerty | loulou |

| connexion | abc123 |

| starwars | 123123 |

| marseille | soleil |

| doudou | bonjour |

| azertyuiop | 654321 |

| charlie | chouchou |

| marseille | 000000 |

Les personnes ayant l’intention de pirater un compte Instagram tentent souvent d’utiliser son anniversaire ou les noms des membres de sa famille pour le mot de passe. Ces options sont courantes chez plus de 60 % de l’ensemble des utilisateurs en ligne.

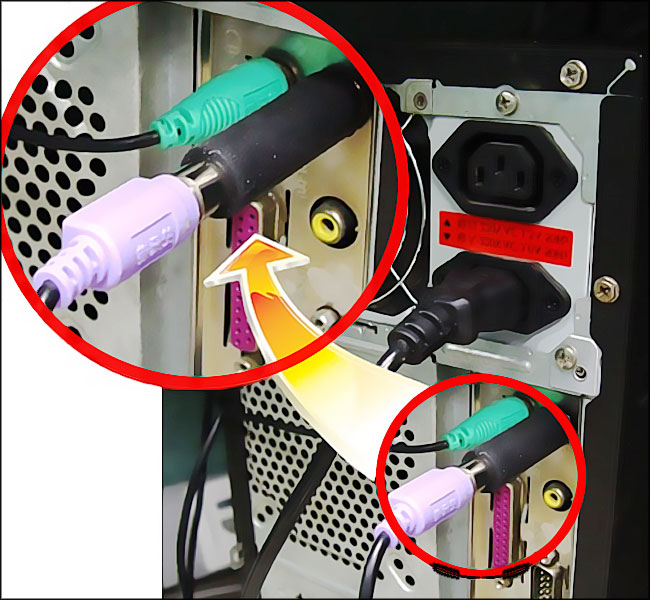

5. Pirater un compte Instagram en utilisant un keylogger matériel

Un keylogger matériel est un tout petit dispositif de forme cylindrique qui se connecte au clavier de l’ordinateur :

- sur un PC fixe, derrière la tour entre le câble du clavier et la connectique

- sur un PC portable, il se vend des keyloggers qui ont l’apparence d’une simple clé USB et qu’il faut laisser sur la prise USB

Ce keylogger surveille chaque frappe au clavier. Par la suite, on peut voir ce que la victime tape sur son système.

Ces outils sont achetables tout simplement sur tout bon commerce en ligne.

6. Pirater un compte Instagram avec la méthode de l’hameçonnage

Tous ceux qui ont fait des recherches sur les forums de piratage et qui cherchent à pirater un mot de passe Instagram sont tombés sur la méthode de l’hameçonnage. C’est un moyen souvent employé par les pirates, mais il réclame des connaissances techniques.

Qu’est-ce que l’hameçonnage ?

- Les pirates informatiques créent simplement une fausse page de connexion Instagram

- Ils attendent que l’utilisateur saisisse ses informations de compte ainsi que son mot de passe

- La fausse page enregistre les détails

- Elle les envoie au pirate dans un fichier texte pour en faciliter l’accès

- Le pirate a maintenant le mot de passe du compte et peut se connecter au profil quand bon lui semble

Comment créer une page de phishing ?

De nombreuses méthodes existent, notamment celles qui demandent de copier coller le code-source d’un site original vers votre propre page internet.

Mais cette vidéo Youtube, qui utilise un logiciel dédié, est encore plus simple à comprendre même si elle est en anglais :

Créer une page de Phising à l’aide de Zphisher

→ Page de téléchargement de Zphisher

Zphisher est une boîte à outils d’hameçonnage facile et automatisée, écrite en langage bash.

ZPhisher peut être exécuté à partir de Kali Linux ou à partir d’appareils Android utilisant Termux.

Il s’agit d’un cadre tout-en-un, possédant beaucoup de pages de phishing comme :

|

|

➜ Installer ZPhisher sur Kali Linux

Clonez ZPhisher à partir de son dépôt GitHub en utilisant la commande suivante :

git clone https://github.com/htr-tech/zphisher

clonning zphisher

Ensuite, nous devons aller dans le répertoire zphisher en utilisant la commande cd :

cd zphisher

Ici, nous devons donner la permission d’exécuter le script bash en utilisant la commande suivante :

sudo chmod +x zphisher.sh

Pour l’exécuter utilisons la commande suivante :

./zphisher.sh

Ensuite, ce script de bash nous conduit au menu principal de l’outil ZPhisher.

➜ Installer l’application Termux sur Android

Nous pouvons également l’utiliser sur Android grâce à l’application Termux.

- Vous devez d’abord installer Termux à partir du Play Store de Google

- Ensuite vous devrez ouvrir l’application

- Exécuter une simple commande pour mettre à jour le téléchargement

- Lancer ZPhisher

La commande unique est la suivante :

apt update && apt install git php curl openssh -y && git clone https://github.com/htr-tech/zphisher && cd zphisher && chmod +x zphisher.sh && bash zphisher.sh

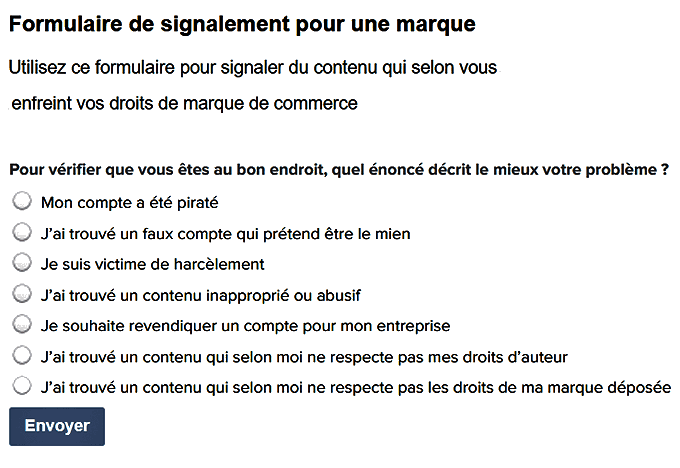

7. Pirater un compte Instagram grâce au Copyright

Cette technique consiste à déposer une fausse marque pour voler un compte Instagram ciblé. Elle est appelée Trademarking et repose sur le fait qu’Instagram se doit de protéger les marques qui ont déjà déposé un Copyright.

Si un utilisateur lambda crée une page Instagram en prenant le nom d’une marque, à la demande de la marque en question, Instagram se doit de remettre le compte à l’entreprise duement déclarée. C’est la loi.

Vous comprenez donc où la technique veut en venir :

- Déposer une marque avec le même nom que le compte utilisateur ciblé

- Déposer plainte auprès d’Instagram par le biais de son formulaire

- Remplir les champs demandés, notamment vos numéros d’inscription et l’organisme auprès duquel vous avez déposé votre marque

Vous récupérerez le nom du compte que vous ciblez avec ses identifiants, remis avec les félicitations d’Instagram !

Pour vous protéger de cette arnaque, prenez contact avec un avocat pour prendre les mesures nécessaires à la protection de votre compte, dès qu’il obtient de nombreux followers.

Conclusion : Les outils et les ressources pour améliorer la sécurité de votre compte Instagram

L’une des façons les plus simples de pirater un profil Instagram sans toucher le téléphone est d’utiliser une application tierce.

Il existe un certain nombre d’options différentes, mais nous pensons que celle-là est la meilleure :

Cette application peut vous aider non seulement à espionner le profil Instagram de quelqu’un, mais aussi à surveiller tout ce qui se passe avec le téléphone cible.

Ce qu’il faut faire si vous vous faites pirater votre compte Instagram

- Formater votre téléphone (le remettre à l’état d’usine)

- Vérifier si vous avez reçu un message de security@mail.instagram.com et cliquer sur « annuler ce changement »

- Utiliser la fonction « Mot de passe oublié » sur l’écran de connexion pour demander un lien de réinitialisation

- Envoyer une vidéo de vous-même pour vérifier votre identité

- Créer un compte professionnel sur Facebook et utiliser la fonction « Mon compte publicitaire a été piraté » pour contacter l’assistance clientèle

- Utiliser un mot de passe fort et unique, en étant vigilant face aux e-mails de phishing et aux demandes d’informations personnelles

- Activer la vérification en deux étapes sur votre compte

Mon compte Instagram a été piraté, j’ai essayé de plusieurs façons, mais je ne peux pas le récupérer, mais grâce à dynacktech sur Instagram, ils m’ont aidé à récupérer mon compte

2 conseils si votre compte Instagram a été piraté comme moi :

– Méfiez-vous de tout message Instagram qui commence par quelque chose comme « Bonjour, j’ai besoin de votre aide », et appelez vos contacts pour les sensibiliser à la compromission potentielle.

– Ayez au moins une photo de votre visage sur votre compte afin que le processus de selfie vidéo fonctionne si nécessaire.

Oui, nous ne devrions pas cliquer sur les liens, mais nous devons aussi reconnaître que ces pirates informatiques sont de plus en plus intelligents. Cela peut arriver à tout le monde, et il est facile de laisser échapper sa vigilance.

J’ai connu un site web douteux. Dans l’un de ses messages de phishing, l’escroc envoyait un message à l’utilisateur d’Instagram par le biais du compte nommé Inhelptechnicanalyse, indiquant qu’il y avait une violation du droit d’auteur et exigeant que l’utilisateur se rende sur

https://XXXXXXet remplisse un formulaire pour vérifier son compte.Après la saisie du nom d’utilisateur Instagram sur la page web, la photo de profil de l’utilisateur était téléchargée et affichée en arrière-plan, afin d’augmenter la crédibilité de la page pour laquelle le mot de passe était demandé.

Votre compte peut également avoir été piraté lorsque vous avez cliqué sur un lien dans un message. Ce faisant, vous avez pu installer un logiciel malveillant sur votre appareil ou être redirigé vers une fausse page de connexion Instagram, où vous avez saisi vos informations d’identification.

Si vous avez suivi toutes les étapes ci-dessus et que vous n’avez pas résolu le problème, il est peut-être temps de simplement créer un nouveau compte. Pour la suite, il y a plusieurs étapes que chaque utilisateur d’Instagram devrait mettre en œuvre pour se protéger.

Les attaquants peuvent utiliser des programmes informatiques automatisés pour modifier vos identifiants de connexion une fois qu’ils ont obtenu l’accès. Ce pourrait être une question de secondes, et non de minutes, avant que votre problème ne s’aggrave.

En surfant sur Twitter et Instagram, j’ai vu des tweets et des histoires sur les messages de violation du droit d’auteur. C’est sympa de voir que les gens sont conscients du phishing (pas tous). J’ai commencé à naviguer sur ces sites Web et à comprendre comment ils ont volé des informations d’identification…

Vous pouvez faire quelques recherches si votre Instagram a été piraté :

Cliquez sur la pile de trois lignes dans le coin supérieur droit de votre profil, puis cliquez sur « Votre activité ».

À partir de là, vous pouvez examiner des données telles que le temps passé sur l’application, les messages que vous avez aimés, les commentaires que vous avez faits et les liens que vous avez visités, pour vous assurer que rien ne sort de l’ordinaire.

Soyez prudent lorsque vous parlez à des personnes sur internet, même s’il s’agit de personnes que vous connaissez.

Jetez un œil aux infos sur les dernières escroqueries pour obtenir des conseils sur la façon de vous protéger. Si quelqu’un vous envoie un lien dans un message direct, vous pouvez lui envoyer un message ailleurs pour être sûr qu’il est légitime.

Les arnaques au cash flipping et aux crypto-monnaies sont particulièrement courantes.

Ou alors, par des moyens de séduction et de fausses photos/identité, les escrocs profitent du désir de la victime de trouver un partenaire.

Vous pouvez remarquer que quelque chose ne va pas lorsque vous ouvrez votre application Instagram et que vous êtes invité à saisir votre mot de passe. Si votre mot de passe ne fonctionne pas, un pirate l’a probablement modifié, vous bloquant ainsi hors de votre compte.

Dans le pire des cas, votre compte pourrait tout simplement disparaître parce qu’un pirate l’a supprimé.

Quelqu’un avec qui vous étiez ami connaît votre mot de passe Instagram et se connecte simplement pour vous espionner. C’est le genre de choses qui arrivent aussi !

Si vous avez toujours accès à votre compte, rendez-vous sur la page d’activité de connexion d’Instagram. Suivez ce lien, ou cliquez sur votre photo de profil en bas à droite de l’appli. Ouvrez le menu > Paramètres > Sécurité > Activité de connexion.

Cette page vous montrera chaque emplacement et appareil où votre compte est connecté. Si vous voyez quelque chose que vous ne reconnaissez pas, cliquez dessus et sur Déconnexion. Cela éliminera toute personne qui s’est introduite dans le système.

Si un cybercriminel pirate votre Instagram, ce sera visible : Votre premier indice pourrait être des amis qui vous envoient des SMS à propos de quelque chose d’inhabituel qui a été publié sur votre compte, comme une transaction en bitcoins.

Avec l’authentification multifactorielle, vous recevrez un code après avoir saisi votre mot de passe, de sorte que les pirates ne pourront pas entrer sans avoir accès à davantage d’informations.

Selon les experts, l’utilisation d’une application MFA est beaucoup plus sûre que la configuration de l’authentification à l’aide d’un numéro de téléphone.

Alors qu’un numéro de sécurité sociale (SSN) ne vaut que 2 euros sur le dark web, les comptes Instagram piratés se négocient à 45 euros : ce qui illustre parfaitement la valeur de votre compte Instagram pour les cybercriminels.

Une fois que votre compte est perdu, il y a souvent peu de choses que vous pouvez faire à ce sujet.

Instagram est notoirement peu coopératif lorsque les gens perdent l’accès à leur compte, et insensible au fait que de nombreuses personnes ont des revenus commerciaux qui en dépendent…

Si vous avez activé les notifications des connexions non reconnues, Instagram vous avertira que quelqu’un s’est connecté à votre compte depuis un endroit inattendu.

Mais ne paniquez pas à chaque notification : Vous pouvez en recevoir une si vous vous connectez depuis un autre endroit (par exemple, si vous utilisez le Wi-Fi de votre location de vacances) ou si vous disposez d’une connexion Wi-Fi satellite.

Je vois beaucoup de sites et de messages de phishing ces jours-ci. J’ai donc décidé de faire des recherches pour savoir comment les escrocs arnaquent les gens et ont volé des centaines de comptes Instagram. J’ai remarqué que ces sites Web sont fermés parce que probablement ils comprennent des activités anormales…

Une violation de données est le plus souvent à l’origine de vos déboires sur Instagram.

Si un site internet moins sécurisé qu’Instagram (peut-être la jolie petite boutique où vous avez acheté un cadeau pendant les fêtes) est compromis, les pirates pourraient mettre la main sur l’email et le mot de passe que vous utilisez sur ce site.

Comme les gens ont tendance à réutiliser un mot de passe, il y a de fortes chances que le mot de passe que vous avez utilisé pour le détaillant internet soit le même que celui que vous avez pour Instagram.

Les pirates utilisent des programmes pour essayer tous les mots de passe, et juste comme ça, vous vous faites pirater sur Instagram.

Il existe un certain nombre d’indicateurs indiquant que votre compte Instagram a été compromis, comme une déconnexion soudaine, une activité que vous ne reconnaissez pas ou un email de l’entreprise indiquant que quelqu’un a changé le mot de passe. Vous pouvez aussi simplement craindre d’avoir donné vos identifiants de connexion dans une attaque de phishing.

Vous ne voulez pas que votre camarade de collège voie vos histoires ? Ou vous ne voulez pas que votre patron voie cette story du travail ?

– Allez sur votre profil et ouvrez le menu hamburger.

– Cliquez sur Paramètres et tapez sur confidentialité > Story.

– Cliquez sur Masquer la Story de.

– Marquez maintenant les personnes auxquelles vous voulez cacher votre story.

– Vous pouvez également aller sur le profil d’une personne en particulier dont vous ne voulez pas qu’elle voie vos stories.

– Cliquez sur les trois points à droite du nom de la personne et sélectionnez Masquer la story pour [nom de la personne].

N’oubliez pas que le fait de cacher la story de quelqu’un n’est pas lié au fait de le bloquer. Le fait de cacher la story n’empêchera pas les personnes bloquées de voir vos publications et vos profils.

Comment créez des sauts de ligne dans mes légendes ?

Personne ne veut lire des légendes ennuyeuses pendant qu’il fait défiler les posts. Suivez les points suivants pour créer des sauts de ligne dans vos légendes.

Ne cliquez pas sur des liens provenant de sources inconnues et ne saisissez pas vos informations. Utilisez l’authentification à deux facteurs sur tous les comptes possibles. Enfin, dans un souci de sensibilisation, je vous suggère de partager cet article avec vos amis qui utilisent les réseaux sociaux/médias.

Attention : Les pirates peuvent souvent s’introduire dans les emails associés via le même code de passe réutilisé, puis masquer ou bloquer les emails de récupération envoyés par Instagram concernant les comptes piratés.

Dans mon compte Yahoo, j’ai cliqué sur la « Liste bloquée » et trois adresses email se terminant par mail.instagram.com avaient été bloquées…

De fausses publicités peuvent même être à l’origine du problème, alors assurez-vous de connaître les signes indiquant qu’une publicité Instagram est ou n’est pas digne de confiance.

Nous pouvons tous imaginer notre horreur en découvrant que des pirates ont publié des photos ou des déclarations bizarres sous notre nom.

Pire encore, ils peuvent également utiliser un compte piraté pour escroquer vos amis et votre famille, ils peuvent même supprimer le compte une fois qu’ils ont terminé.

Instagram est rempli d’influenceurs, qui vendent leurs looks, leur style et les produits de leur marque. La plupart sont légitimes, et beaucoup en tirent un revenu intéressant. Cependant, il existe aussi de nombreuses offres d’escroquerie de fausses marques conçues pour inciter les utilisateurs à se séparer de leur argent et de leurs coordonnées.

Dans les arnaques les plus courantes, les escrocs se font passer pour une marque établie ou une personnalité publique et proposent de payer les victimes potentielles pour promouvoir quelque chose.

En général, l’utilisateur est invité à fournir des informations sur son compte bancaire pour recevoir l’argent, après quoi les escrocs disparaissent et le compte est fermé.

Par hasard, vous savez comment ne plus voir les posts de vos comptes « pas vraiment » préférés ?

Vous ne voulez pas voir les vidéos des amis de votre mère, mais vous ne voulez pas la blesser en la supprimant de vos followers ? Voici la solution : Vous pouvez la mettre en sourdine, et sans même la supprimer de votre liste de followers, vous ne verrez plus ses photos et ses publications.

Voici comment mettre en sourdine vos personnes pas très favorites sur Instagram :

Très bonne application

Merci à bientôt !

L’objectif de nombreux pirates instagrameurs est de vous inciter à cliquer sur un lien de phishing intégré dans une discussion. Ce faisant, vous serez dirigé vers une fausse page Web de phishing Instagram (qui peut sembler 100 % identique à la vraie) conçue pour récolter vos informations personnelles.

Recherchez un email vous informant que votre adresse email a été modifiée. L’email doit provenir de security@mail.instagram.com. (Vérifiez l’orthographe pour être sûr qu’il s’agit de cette adresse exacte.) Vous pouvez peut-être réparer les dégâts en cliquant sur le lien « Revenir sur cette modification » dans ce message pour ouvrir les paramètres d’Instagram.

Comme Instagram regorge d’articles de style de vie, de produits de mode et du style de vie aspirationnel de la « jet set », une autre arnaque courante sur Instagram implique des cadeaux gratuits.

Après avoir pris le contrôle du compte d’un ami, les escrocs vous enverront des DM malveillants qui parlent d’un « cadeau » ou d’un « giveaway ». Si vous cliquez sur le lien malveillant, vous serez dirigé vers une fausse page de connexion Instagram qui vous demandera de « vérifier » que vous n’êtes pas un bot.

Ce qui rend les choses si difficiles, c’est que les systèmes que vous mettez en place pour aider les gens à récupérer leurs comptes peuvent aussi être utilisés par les pirates pour s’y introduire.

Personne d’autre que les employés d’Instagram et le pirate ne sera en mesure de modifier les détails de ce compte pour le récupérer. J’ai vu beaucoup de gens se faire arnaquer une deuxième fois par quelqu’un qui promettait de les aider.

Ce n’est pas une bonne idée de payer si le pirate propose de vous rendre le compte contre de l’argent (ou tout autre objet ayant une valeur monétaire). Payer une rançon revient à faire confiance à un criminel, et il n’y a aucune raison de supposer qu’il donnera suite.

Je déteste dire ça, mais si vous n’avez pas de réponse d’Instagram, la meilleure chose que vous puissiez faire est d’éduquer les gens autour de vous. Parlez-leur de votre expérience pour que cela ne leur arrive pas.

Sur Instagram, quelqu’un peut-il savoir si vous avez regardé ses photos ?

Vous avez dit « quelqu’un », et le personnel de Facebook remplit les conditions pour être appelé « quelqu’un », donc la réponse est « Oui ».

Les informations relatives à la consultation des photos de quelqu’un sont enregistrées dans les bases de données des serveurs de Facebook, il est donc théoriquement possible pour toute personne disposant de droits de lecture sur ces bases de données d’obtenir ces informations.

Une autre question est de savoir combien de personnes ont ces droits et comment elles peuvent utiliser/abuser de ces informations.

Nous avons suffisamment de preuves que Facebook vend des informations sur les utilisateurs à de nombreuses parties, il n’y a donc aucune raison pour que ce type de données ne soit pas vendu également.

Et oui, cela s’applique aux photos de votre flux Instagram. Les stories sont différentes, car vous pouvez voir exactement la liste des personnes qui ont regardé vos stories.

Les arnaques de phishing sont de loin les arnaques les plus courantes sur Instagram. Elles ont tendance à se décliner en deux types principalement :

1. Les escrocs qui ont pris le contrôle du compte d’un ami et qui envoient des DM aux victimes potentielles avec des messages du type « C’est toi ? ».

2. Les escrocs qui ont créé un faux compte Instagram, soit « personnel », soit imitant une page de support. Grâce à ce déguisement, ils envoient de fausses alertes de sécurité ou des notifications indiquant que votre compte va être désactivé.

Bjr,

Pouvez-vous voir qui regarde votre Instagram ?

Bonjour,

Instagram ne permet pas aux utilisateurs de voir qui consulte leur profil. Ainsi, si vous regardez le profil de quelqu’un et que vous n’aimez pas ou ne commentez pas un message, personne ne le remarque.

Merci pour vos efforts bien utiles,

Comment puis-je envoyer un message direct à quelqu’un sur Instagram à partir de mon ordinateur ?

Cliquez droit sur « Inspecter l’élément » dans votre navigateur internet.

– Allez sur Instagram et connectez-vous au compte.

– Faites un clic droit sur les fenêtres et sélectionnez « Inspecter l’élément » ou « Inspecter ».

– Ensuite, dans le nouvel onglet, recherchez la petite icône du smartphone.

– Rafraîchissez la page, et vous verrez la boîte DM en haut à droite.

– Cette solution fonctionne à la fois sur Chrome et Opera mais sur Firefox après avoir choisi « Inspecter l’élément », de nombreux utilisateurs n’ont pas pu accéder à leur DM Instagram, il est donc préférable d’utiliser soit Chrome soit Opera à cette fin.

il y a un inconnu qui a créé un compte instagram qui menace et qui demande de l’argent a un ami a moi et a tous c’est amis j’aimerai pirater le faux compte pour le supprimer mais avec toutes les information du dessus je sais pas comment m’y prendre j’aimerais de l’aide svp

Faîtes un signalement auprès d’Instagram.

Bonjour, au moment de rentrer le lien github dans le terminale, il me demande un usernam et un password.

Ou puis-je les trouver ?

De quel logiciel vous parlez ?

Bonjour je sais pas si vous pouvez m aidez ou pas en tout cas je tente et je vous remercie d’avance..voila mon mari me trompe j avez son mot de passe instagram mais il a changé et supprimé tout les msg je voudrai savoir si c possible de connaître le mot de passe de l autre personne pour pouvoir accéder au msg c très important pour moi merci .

Bjr,

Pour espionner le téléphone il faut avoir installé une application à l’intérieur.

Sinon vous pouvez trouver l’adresse IP d’un utilisateur Instagram en suivant cette technique.

D’un autre côté, il se peut que vous ne sachiez pas tout de suite qu’il se passe quelque chose si votre ex est le coupable. En fait, pour continuer à vous espionner, le pirate ne fera rien qui puisse paraître suspect.

D’accord pour savoir comment pirater un compte Instagram, mais quand on y réfléchit, quelle est le moteur principal de ce réseau social ?

Rabican,

Pour moi, Instagram est une application photo dans laquelle les gens aiment montrer des photos attrayantes (principalement) pour augmenter leur audience et devenir millionnaires en faisant du marketing d’influence.

Il n’y a pas d’autre utilisation (la plupart du temps).

Son contenu n’est pas disponible dans les recherches Google, car la plupart des contenus n’ont aucun sens pour la recherche d’informations.

Insta permet seulement à chacun de devenir une célébrité en herbe. Les gens recherchent cette voie pour obtenir une célébrité instantanée. Personne ne veut développer des compétences en cette ère technologique pour aider à façonner l’avenir de l’humanité.

Un petit cœur émoticone est tout ce qui compte pour tout le monde.

Super article.

Obtenir le mot de passe instagram de quelqu’un ? Comment puis-je connaître le mot de passe insta de quelqu’un pour pouvoir me connecter à son compte ?

Demande-lui. Ou bien, demande son téléphone.

Plus sérieusement, si vous avez une raison légitime d’entrer dans son instagram, et que vous avez sa permission (ou alors c’est illégal), trouvez son instagram et cherchez les mots de passe. J’imagine que vous pouvez chercher sur Google « password dump » ou quelque chose comme ça.

Si vous ne trouvez rien, je ne peux pas vous aider. Ceci est uniquement destiné à des fins éducatives, je ne revendique aucune responsabilité pour les actions entreprises par quiconque lit ceci. Je vous recommande de ne pas essayer de le trouver, parce que tout ce qui vous oblige à enfreindre la loi, n’en vaut probablement pas la peine.

Bonjour j’aimerai pirate le compte de ma petite sœur sans quel le sache car je croit qu’elle a des choses à cache pourriez-vous mifiorme de Coment je pourrai faire svp merci

Dans l’article ci-dessus, vous avez des exemples de logiciels très utiles pour ça.

Sinon, vous aurez besoin d’un mot de passe pour accéder à son compte, qui peut être obtenu de différentes manières, selon vos connaissances et vos ressources.

Supposons que vous ayez le mot de passe, si la victime a une authentification à deux facteurs, vous serez condamné car cela verrouillera le compte à la fois du côté de la victime et du côté de l’agresseur avant que l’identité ne soit confirmée par courrier électronique ou numéro de téléphone.

Si la personne n’a pas de 2FA, alors vous pouvez avoir une chance étant donné que la personne ne vérifie pas son e-mail pour l’alerte de connexion par instagram et ne va généralement pas dans le paramètre du compte > sécurité > activité de connexion et voir votre appareil.

Pour le faire efficacement, vous devrez être rapide. Vraiment rapide. Il suffit d’entrer dans le compte, d’obtenir ce dont vous avez besoin et de vous déconnecter complètement.

J’espère que vous trouverez cette réponse utile.

Bonjour je pense que mon copain me trompe et j’aimerai avoir accès à son compte Instagram sans qu’il le sache et pouvoir me connecte eske serait-il possible de me donne une solution à ce problème svp ?

Demandez le nom d’utilisateur et le mot de passe de la personne, dites-lui :

« Je ne veux pas me connecter à ton compte, je veux juste connaître tes identifiants d’accès ».

Après avoir obtenu ce qui précède, attendez plusieurs jours, voire des semaines, et agissez de façon tout à fait normale.

Connectez-vous au compte, mais ne dîtes pas à la personne que vous vous êtes connecté au compte. De cette façon, vous vous êtes connecté au compte sans qu’elle le sache !

Il n’est pas nécessaire de se connecter au compte de quelqu’un pour voir ses photos et pirater un compte Instagram, il suffit de demander à suivre la personne si elle a un compte privé, ou simplement de créer un compte personnel et de la suivre si le profil est public.

Se connecter au compte de quelqu’un signifie que vous voulez créer et publier du contenu sur ce compte. Mais le simple fait de voir des photos peut être fait par n’importe quel suiveur, vous vous connectez à VOTRE compte, pas au sien.

Une amie a foi s’est faite pirater son compte on a tous fait pour le récupère mais rien n’y fait yaurai t-il un moyen qu’on m’aide pour pirate le compte et quel puisse récupère son compte svp

Bonjour,

Si vous pensez que votre compte a été piraté ou pris, vous pouvez prendre des mesures pour le sécuriser.

Consultez votre compte de courrier électronique pour trouver un message d’Instagram. Si vous avez reçu un courrier électronique d’Instagram vous informant que votre adresse électronique a été modifiée, vous pouvez peut-être annuler ce changement en utilisant l’option « Annuler ce changement » dans ce message.

Si des informations supplémentaires ont également été modifiées (par exemple : votre mot de passe) et que vous ne pouvez pas revenir en arrière, veuillez signaler le compte.

Pour signaler un compte piraté sur Instagram :

Sur Android :

Sur l’écran de connexion, appuyez sur Obtenir de l’aide pour vous connecter en dessous de Connexion.

Entrez votre nom d’utilisateur, votre adresse électronique ou votre numéro de téléphone, puis appuyez sur Suivant.

Veillez à saisir une adresse électronique sécurisée à laquelle vous seul pouvez accéder. Une fois que vous avez soumis votre demande, soyez à l’affût d’un courriel d’Instagram indiquant les prochaines étapes.

Sur iOS (iPhone) :

Sur l’écran de connexion, appuyez sur Mot de passe oublié.

Appuyez sur Besoin d’aide

Envoyez le lien de connexion

Puis suivez les instructions à l’écran.

Veillez à saisir une adresse électronique sécurisée à laquelle vous seul pouvez accéder.

Une fois que vous avez soumis votre demande, soyez à l’affût d’un courriel d’Instagram indiquant les prochaines étapes.

Une fois que vous avez soumis votre demande, vous devriez recevoir un courriel de réponse automatique de l’équipe de sécurité d’Instagram vous demandant de nous aider à vérifier votre identité. On vous demandera l’une ou l’autre des choses suivantes, ou les deux.

Si vous pensez que votre compte a été piraté et que vous pouvez toujours vous connecter, voici quelques mesures que vous pouvez prendre pour contribuer à la sécurité de votre compte :

Changez votre mot de passe ou envoyez-vous un e-mail de réinitialisation de mot de passe.

Révoquez l’accès à toute application tierce suspecte.

Activez l’authentification à deux facteurs pour plus de sécurité.

Perfect! Et si vous constatez que vos enfants ont fait quelque chose qui vous est interdit sur le smartphone, vous devez leur parler et leur signaler les dangers potentiels.

C’est vrai que ça fait peur tous les nouveaux réseaux sociaux qu’on trouve sur leurs téléphones.

ptn comment je suis trop nulle pour tout ce genre de truc, je pense qu’il me faudrait deja apprendre les bases… j’aimerais vraiment progresser car meme avec toutes vos explications (que les gens soulignent de tres claires) je n’y arrive pas. Honnetement tout ca me fais tres peur car c’est le monde dans lequel on vit et dans lequel nous viverons encore

Bonjour Louise,

A votre décharge c’est vrai aussi qu’il y a des techniques plus faciles que d’autres, et même certaines obscures pour le non-initié.

Merci pour l’article sur « comment pirater un compte instagram » et b onne continuation au site !

Merci Avice.

Bonjour, je n’arrive pas a crée le compte sur free, quand j’attend le courriel, il n’arrive jamais. Comment puis-je faire ?

Bonjour,

Essayez éventuellement Netlify il propose un hébergement de sites gratuits (https://www.netlify.com/pricing/).

Comment toute personne peut pirater un compte Instagram ?

Bonjour,

**

Firesheep était un plugin Firefox qui automatisait le processus consistant à attendre que les utilisateurs se connectent et à voler ensuite leurs cookies de session.

**

Il s’agissait d’un exercice de pointer-cliquer pour prendre le contrôle de leurs comptes, au moins jusqu’à ce qu’ils réalisent ce qui se passait et se déconnectent.

**

La motivation apparente de Firesheep, même si elle facilitait les abus, était de créer un désordre public suffisamment important pour pousser des services comme Twitter et Facebook à utiliser le HTTPS en permanence.

**

C’est exactement ce que Facebook, Twitter et d’autres ont fait, car cela a résolu le problème : pas de cookie de session non crypté signifiait pas de session à détourner !

**

Voir ici comment découvrir l’adresse IP d’un client Instagram : https://untelephone.com/comment-trouver-adresse-ip-utilisateur-instagram/

Bonjour à tous,

Merci pour cet article et bonne continuation au blog !

Merci et bonne continuation à toi !

est ce normal que le fichier password.html n’existe pas

Bonjour,

Si vous avez les fonds nécessaires, vous pouvez acheter un kit d’hameçonnage ou vous inscrire sur un site d’hameçonnage et ils construiront tout pour vous – vous n’avez qu’à espérer que vos gains seront plus élevés que ceux que vous payez à la société de phishing.

nice

Merci de votre passage !