Pourquoi apprendre à hacker

Si vous pensez que tous les hackers sont des criminels, sachez qu’il y a aussi des avantages à savoir comment hacker.

Pourquoi il est important de savoir hacker

- Le piratage nécessite des compétences qu’on peut apprendre comme n’importe quelle matière

- L’apprentissage des compétences en hacking n’est pas un « art sombre » réservé à quelques génies seulement, ni à de soit-disant « génies du mal »

- La sécurité par l’obscurité ne fonctionne pas : comment voulez-vous que les gens se protègent s’ils ignorent tout de ce qu’ils combattent ?

Connaître pour mieux détruire

- Est-il possible de se défendre sans connaître les méthodes utilisées par votre adversaire ?

- Comment les policiers attraperaient-ils les criminels s’ils ne savaient pas comment ils pensent et quelles méthodes ils utilisent ?

- Comment nos militaires nous protégeraient-ils s’ils ne connaissaient pas les tactiques de l’ennemi et n’avaient pas les compétences nécessaires pour le repousser ?

Définition du terme « hacker »

Le terme « hacker » a évolué au fil du temps en fonction de différents points de vue.

Les médias l’utilisent pour désigner une personne qui utilise des compétences techniques spécialisées pour commettre un délit.

Par conséquent, la définition la plus simple du piratage est le processus par lequel vous découvrez la différence entre ce pour quoi une chose a été conçue et ce qu’elle est capable de faire.

Le hacker éthique

À l’origine, le hacker était motivé par la soif de comprendre comment les choses fonctionnent. Il s’exerçait sur des systèmes auxquels les pirates avaient le droit d’accéder.

Mélangez les idéaux du piratage avec un peu d’anarchie et vous vous retrouvez avec des hackers qui privilégient l’exploration informatique au détriment des droits de propriété personnelle.

La notion de « propriété » importante pour définir le piratage

La notion de propriété est une pierre angulaire de la société et elle est construite sur un tissu de confiance.

- Dans de nombreux cas, cette confiance est un accord tacite.

- Dans d’autres, elle est codifiée dans la loi.

En tant que hackers, nous avons le choix entre :

- explorer sans tenir compte des droits de propriété

- détruire le tissu de la confiance

- ou réparer et renforcer les droits de propriété et le tissu de la confiance

Le hacker éthique adopte le deuxième choix.

→ Découvrez le site Hacker Prank Simulator pour simuler une attaque de hackers

Comment apprendre à hacker ?

Où trouver du matériel pour apprendre à hacker ?

Il n’est pas nécessaire d’enfreindre la loi pour obtenir des systèmes avec lesquels commencer à hacker. Il est possible d’obtenir beaucoup d’équipements pour hacker avec à peu de frais.

- Dites à tous ceux que vous connaissez que vous prendrez tous leurs vieux appareils électroniques dont ils ne veulent plus.

- Vous pouvez aussi ramasser les systèmes le long du trottoir le jour de la collecte des ordures.

- Passez le matériel au crible et gardez les objets utiles, récupérez les autres à l’état de pièces et recyclez le surplus.

Les blocs d’alimentation sont particulièrement utiles pour construire des systèmes à base de Raspberry Pi et d’Arduino.

➤ Raspberry Pi 4

Le recyclage des téléviseurs et des moniteurs à tube cathodique est facturé entre 10 et 15 euros par appareil.

J’ai constaté que les gens sont peu disposés à vous aider si vous leur dîtes d’emblée que vous utiliserez l’équipement pour votre formation de hacker et qu’ils le retrouveront dans un nouveau domicile. Dites-leur plutôt que vous allez recycler leur appareil de manière responsable.

Cela les soulage du fardeau du recyclage, même si vous devrez peut-être payer pour recycler les téléviseurs et les écrans cathodique que vous ne pourrez pas recycler vous-même.

Où trouver des centres de recyclage électronique ?

Le plus simple c’est de vous rendre dans les centres Emmaüs près de chez vous ou dans les déchetteries, si elles l’autorisent.

➤ Essayez aussi auprès des entreprises

- Les entreprises remplacent les postes de travail

- les ordinateurs portables

- les serveurs

- et les équipements de réseau tous les trois à cinq ans

Elles amortissent le coût des équipements neufs dans leurs impôts.

Il s’agit là d’une opportunité. Il ne leur en coûte rien de vous donner le matériel.

Toutes les personnes que vous connaissez travaillent pour une entreprise. Parlez à vos amis et trouvez le responsable de l’entreprise à qui vous devez parler pour récupérer les vieux équipements (sans lui dire que vous voulez vous en servir pour savoir comment hacker).

Trouvez des personnes ayant la même vision de la vie que vous pour échanger des idées

La meilleure façon de traverser un champ de mines est de suivre quelqu’un. Je recommande vivement de trouver des personnes locales partageant les mêmes idées avec lesquelles échanger.

Vous disposez également d’internet, et les groupes en ligne sont un bon moyen de s’impliquer avec d’autres personnes.

Choisissez avec soin les groupes auxquels vous vous associez. Traîner avec les mauvaises personnes peut vous faire arrêter par simple association.

Si vous voulez travailler dans la sécurité de l’information, votre réputation doit être irréprochable car les responsables vous donneront accès à leurs informations et systèmes les plus sensibles. Une seule arrestation peut mettre fin à une carrière prometteuse.

➤ Vous entendrez des histoires de criminels qui ont été arrêtés et qui ont ensuite obtenu des emplois dans la sécurité de l’information. C’est l’exception.

Ce que vous n’entendez pas, ce sont les histoires de vies définitivement endommagées, qui sont beaucoup plus courantes.

Armez-vous de patience

Les compétences et la technologie nécessaires au hacker sont liées.

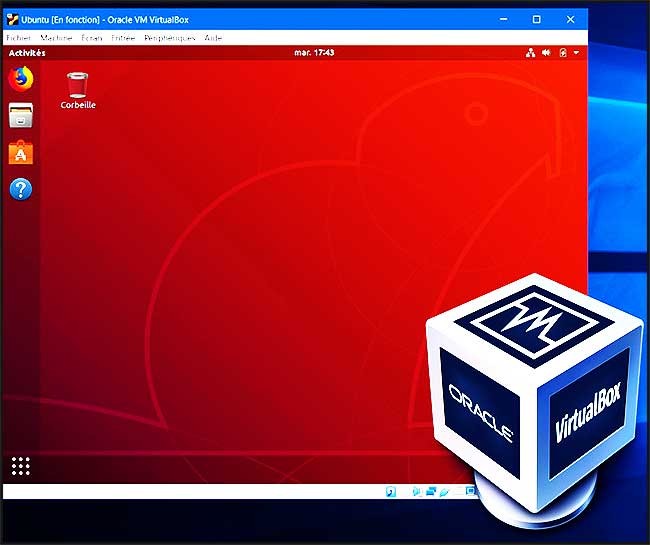

- À titre d’exemple, comment savoir quelle option de mise en réseau choisir dans VirtualBox si vous ne savez pas comment fonctionne la mise en réseau ?

- Comment expérimenter et apprendre comment fonctionne la mise en réseau sans pouvoir la simuler avec VirtualBox ?

Vous allez être bloqué et frustré. Allez-vous abandonner ou utiliser cette frustration comme carburant pour vous pousser à improviser, à vous adapter et à surmonter?

J’ai recherché des solutions qui m’ont pris des années à résoudre. Mon secret ? Je n’ai pas abandonné par frustration.

S’il y a une chose qui fait ou défait un hacker, c’est ce qu’il fait quand il est frustré. C’est alors qu’il est utile d’avoir d’autres personnes à qui parler.

Les bons outils pour savoir comment hacker

Ordinateur

La première chose dont vous aurez besoin pour hacker est un ordinateur qui peut fonctionner sous Windows ou Linux.

OS X peut fonctionner sur du matériel courant, mais vous aurez généralement besoin de matériel Apple, qui est cher et pas facilement disponible auprès de sources gratuites. Je ne couvrirai pas le piratage d’iOS ou d’Android, bien que tous les principes que je couvre ici s’appliquent également à eux.

Vous allez utiliser des machines virtuelles, mais votre ordinateur aura besoin de suffisamment de ressources pour faire fonctionner le système d’exploitation hôte et deux ou plusieurs invités en même temps.

➤ Quelle puissance pour un ordinateur de hacking ?

Je recommande 4 Go de mémoire et 256 Go d’espace disque au minimum. Plus il y a de cœurs de processeur, mieux c’est. Il n’est pas nécessaire d’avoir un ordinateur à plusieurs cœurs, mais il sera beaucoup plus réactif s’il l’est.

Vous pouvez utiliser un processeur 32 bits, mais notez que vous ne pourrez pas héberger des invités virtuels 64 bits.

Si vous disposez d’un processeur 64 bits, vous pouvez faire fonctionner des processeurs en 32 et 64 bits. Notez aussi que certains processeurs 32 bits ne pourront pas fournir les extensions matérielles nécessaires aux machines virtuelles.

Système d’exploitation

Si vous utilisez Windows comme système d’exploitation hôte de la machine virtuelle, il vous faudra une licence Windows.

Vous pouvez éviter le problème de la licence Windows en utilisant Linux comme système d’exploitation hôte. Je recommande d’utiliser une version où vous aurez de l’assistance en cas de problème.

- Si vous ne savez pas quelle distribution de Linux choisir, utilisez Ubuntu.

- J’utilise Debian, qui est la base d’Ubuntu.

- Une fois que vous aurez appris à connaître Linux, vous pourrez vous lancer et essayer d’autres distributions Linux.

Windows est plus gourmand en ressources que Linux. Malgré cela, je vous recommande d’apprendre à utiliser les 2 systèmes d’exploitation car ils constituent la majorité des systèmes utilisés.

Logiciel de machine virtuelle

Il existe 3 principaux fournisseurs de logiciels de machines virtuelles sur le marché :

- VMware et VirtualBox prennent en charge davantage de types de systèmes d’exploitation invités et fonctionnent sur un hôte Windows ou Linux.

- Hyper-V ne fonctionne que sur un hôte Windows, je ne le couvrirai donc pas.

➤ VMWare

VMWare est le plus complet mais il est coûteux. Il est disponible en trois versions :

- ESXi

- Workstation

- et Player

VMWare Player est gratuit, mais si vous souhaitez créer vos propres invités de machine virtuelle, vous aurez besoin de VMWare Workstation.

➤ Oracle VirtualBox

Oracle VirtualBox est gratuit, mais il n’est pas aussi complet que VMWare.

J’utilise VMware depuis de nombreuses années, mais je suis passé à VirtualBox exclusivement ces dernières années et j’ai constaté qu’il est bien à la hauteur de la tâche.

VirtualBox est en cours de développement et ajoute donc régulièrement de nouvelles fonctionnalités.

Moteurs de recherche

Savoir utiliser un moteur de recherche est un atout formidable pour les pirates informatiques qui veulent savoir comment hacker.

Cette application fantôme vous transmet les messages, textos et localisations d'un téléphone.

Internet est une véritable mine d’informations si vous savez comment les trouver. Les moteurs de recherche tels que Google ont des directives de recherche avancées qui peuvent vous permettre de trouver beaucoup plus facilement ce que vous cherchez.

Comment hacker : les connaissances

Apprendre l’administration de base des systèmes

Plus vos compétences en matière d’administration des systèmes seront élevées, plus vous serez à même de hacker.

- Vous devrez être capable d’installer des systèmes d’exploitation

- et de configurer des services de base.

- d’apprendre à modifier la configuration du système à l’aide du registre Windows, des fichiers de configuration Linux et à utiliser les services init.

- d’utiliser la ligne de commande (CLI).

➤ Certains des outils les plus puissants pour l’administration des systèmes et le piratage ne disposent pas d’une interface graphique

Souvent, votre prise de pied sur un système ne se fera que par l’intermédiaire d’une interface utilisateur graphique (CLI).

Lorsque vous faites face à une vulnérabilité et que vous vous retrouvez avec un shell qui n’est pas totalement interactif, vos compétences en matière de ligne de commande vous permettront de surmonter facilement le problème.

Les dispositifs de mise en réseau

À l’origine, le matériel de réseau avait une seule fonction:

- un routeur

- une passerelle

- un hub

- un commutateur

- un pare-feu

La raison était simple : le matériel était coûteux. Depuis, les coûts ont considérablement diminué et la miniaturisation a permis aux fabricants de construire des appareils multifonctions.

Aujourd’hui, on trouve couramment des appareils de moins de 100 dollars qui ont :

- un point d’accès WiFi

- une passerelle

- un routeur

- un commutateur

- un pare-feu

- un serveur web

- un fichier

- un serveur d’impression

Vous devez apprendre ce que fait chacun de ces appareils et, plus important encore, ce qu’ils font lorsqu’ils sont connectés ensemble pour former un réseau.

➤ Apprenez comment fonctionne la mise en réseau

La mise en réseau n’est pas seulement une question de matériel. Elle implique également les protocoles qui transportent les informations sur le réseau.

Le modèle OSI est une façon standard d’organiser les fonctions d’une pile de réseaux. Il existe de nombreux types de réseaux informatiques utilisant une multitude de protocoles de réseau, de suites et de protocoles de communication.

Lorsque vous apprenez ce qu’est la mise en réseau, cela peut être déroutant et accablant. Rappelez-vous la première règle du piratage informatique : les pirates qui réussissent sont ceux qui n’abandonnent pas.

La sécurité de l’information

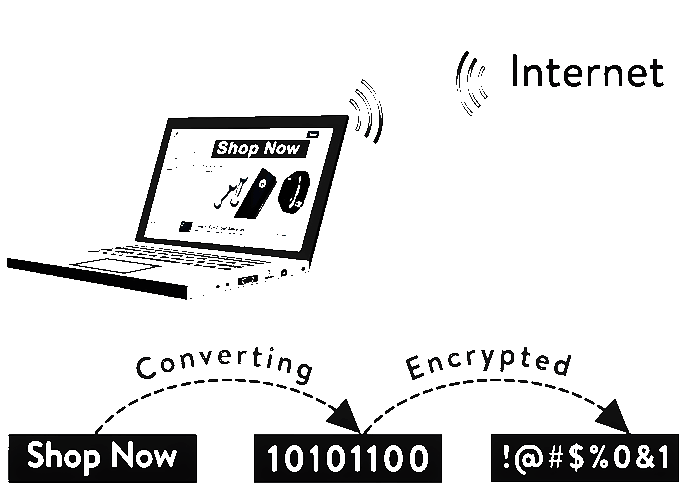

La sécurité de l’information est simple et incarne le concept de confidentialité, d’intégrité et de disponibilité de l’information au repos et en mouvement.

- Confidentialité – seules les personnes autorisées peuvent accéder à l’information.

- Intégrité – l’information n’est modifiée que par une personne autorisée.

- Disponibilité – les données sont accessibles à une personne autorisée en cas de besoin.

La sécurité de l’information comprend tout ce qui collecte, stocke et gère les informations.

Le matériel et les logiciels peuvent être corrigés, mais pas les personnes. Le plus souvent, le plus grand défi en matière de sécurité est la manière dont les personnes mettent en œuvre la sécurité opérationnelle (OPSEC).

Nous vivons dans un véritable blizzard de nouvelles technologies, de logiciels et de services, dérivant au-dessus des anciennes technologies qui n’avaient pas toujours pris en compte la question de la sécurité lors de leur conception.

Cela ne veut pas dire que les nouvelles technologies tiennent compte de la sécurité, la plupart des dispositifs appelés « Internet des objets » (IoT) sont extrêmement peu sûrs de par leur conception.

Quelques ressources de formation sur la sécurité de l’information

- Les tutoriels de Kali Linux

- Cours gratuit de piratage éthique

- Formation à la cybersécurité gratuite et open source

- Formation à la cybersécurité du Texas A&M Engineering Extension Service (TEEX)

- Apprendre la sécurité informatique et le piratage éthique (en anglais)

- OpenSecurityTraining

- Cours de formation CompTIA SY0-401 Security du professeur Messer

- SecurityTube – Formation à la sécurité et vidéos de conférences de piratage

- SecurityTube – Mega Primers

- Irongeek – tout ce qui concerne la sécurité de l’information

La sécurité des applications web

Les services de réseau ne sont pas les seuls processus vulnérables que vous trouverez sur un serveur. Un système entièrement corrigé et durci peut être compromis par des applications web qui s’y exécutent.

Les applications web peuvent être vulnérables :

- en raison de bugs dans les technologies utilisées pour les créer

- ou d’erreurs dans leur configuration

Les vulnérabilités les plus courantes sont le résultat de pratiques de codage non sécurisées de la part du développeur de l »application.

Le meilleur endroit pour commencer à apprendre comment fonctionnent les vulnérabilités des applications web et comment les prévenir est d’utiliser OWASP, un environnement de formation autonome sur la sécurité des applications web avec :

- des leçons

- des laboratoires

- des visites guidées

➤ Ressources de formation sur la sécurité des applications web

Apprenez à coder

Vous n’avez pas besoin de coder pour commencer, mais à mesure que vous maîtrisez la ligne de commande (CLI), vous devrez automatiser un processus ou modifier le code de quelqu’un d’autre pour qu’il fasse ce que vous voulez.

Le codage le plus courant est :

- le script shell, bash ou sh sous Linux

- sous Windows, c’est le batch et PowerShell

De nombreux outils de sécurité que vous apprendrez à utiliser sont écrits en Perl ou en Python.

Apprendre à utiliser une distribution Linux de test de pénétration

Un test de pénétration (pen test) est une attaque simulée sur un système pour déterminer ses faiblesses.

Il existe des distributions Linux spécialement conçues pour les tests qui sont fournies avec un assortiment d’outils libres et open source les plus courants préinstallés.

- Choisissez une distribution de test de pénétration et installez-la dans une machine virtuelle.

- Utilisez-la pour tester la sécurité sur votre réseau domestique.

- Vous pouvez également installer une image boot2root dans une machine virtuelle pour vous entraîner avec.

Si vous ne savez pas quelle distribution pen testing utiliser, je vous suggère d’utiliser Kali Linux. Une fois que vous aurez pris le coup de main, vous pourrez vous lancer et essayer d’autres distributions de pen testing.

Distributions populaires de Penetration Testing Linux

Les outils de sécurité à apprendre pour savoir comment hacker

Il existe de nombreux outils de sécurité et il peut être difficile de savoir lesquels apprennent en premier.

- nmap est un utilitaire multiplateforme à code source libre pour la découverte de réseaux et l’audit de sécurité.

- netstat est un outil utilitaire réseau en ligne de commande multiplateforme qui affiche les connexions réseau.

- Metasploit Framework est un outil multiplateforme à code source libre pour exécuter du code d’exploitation sur une machine cible distante.

- Nessus est un scanner de vulnérabilité propriétaire. Nessus Essential est gratuit et vous permet de scanner jusqu’à 16 adresses IP sur votre réseau personnel à domicile.

- Burp Suite est un outil propriétaire de test de sécurité des applications web. La version gratuite est intégrée à Kali Linux.

- OWASP Zed Attack Proxy est un outil de test de sécurité des applications web à code source ouvert et est intégré à Kali Linux.

Conclusion

Comment hacker sans avoir de problèmes juridiques

Il est possible de pratiquer vos nouvelles compétences de piratage sans risque d’être arrêté. Boot2Root est le nom donné aux images de machines virtuelles conçues pour les tests de pénétration et la formation à la capture du drapeau (CTF).

Je recommande de commencer avec les images Boot2Root qui ont des walk-throughs. Essayez de relever les défis par vous-même. Si vous êtes bloqué, vous pouvez consulter les walk-throughs pour obtenir de l’aide.

- Un bon Boot2Root pour commencer est Metasploitable 2 qui est conçu pour former les pentesters à l’utilisation de Metasploit Framework.

- Vous pouvez également vous essayer à Metasploitable 3.

- Une fois que vous avez Metasploitable 2&3 à votre actif, vous pouvez visiter VulnHub, un dépôt d’images Boot2Root gratuites sur lesquelles vous pouvez vous entraîner à savoir comment hacker.