Vous cherchez comment pirater un mot de passe ? Un chercheur en sécurité a révélé une nouvelle technique de piratage WiFi qui permet aux pirates de cracker facilement les mots de passe WiFi de la plupart des routeurs modernes.

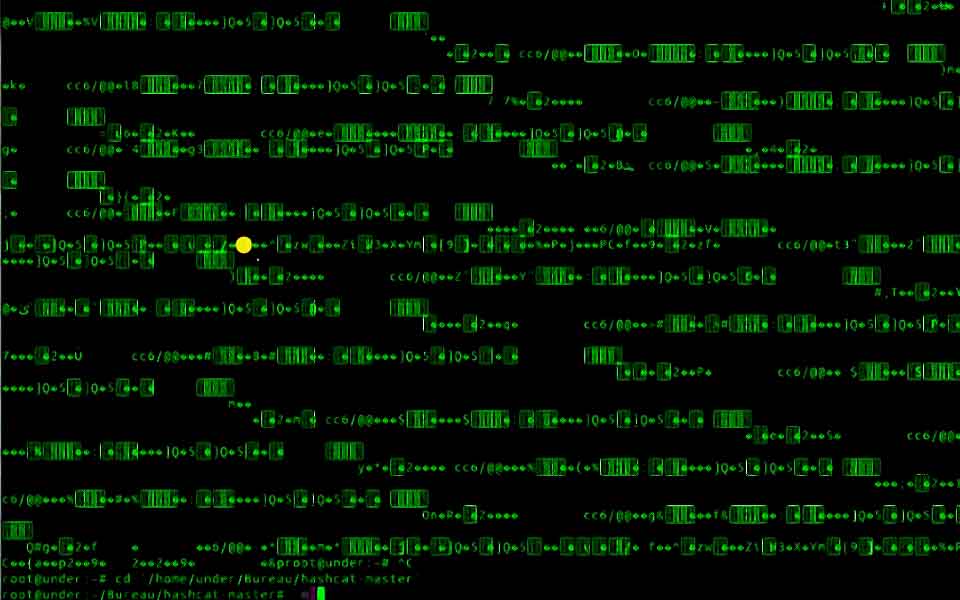

Découverte par Jens Steube, le principal développeur du célèbre outil de piratage de mots de passe Hashcat, cette nouvelle technique de piratage WiFi prend pour cible le protocole de réseau sans fil WPA/WPA2 avec des fonctions d’itinérance.

En tant que nouvelle méthode de piratage WiFi, elle pourrait permettre à des attaquants de récupérer des mots de passe de connexion à clé pré-partagée (PSK), ce qui leur permettrait de pirater votre réseau Wi-Fi et d’écouter vos communications sur internet.

Comment pirater un mot de passe WiFi en utilisant PMKID

Jusqu’à présent, les méthodes de piratage du WiFi exigeaient que les attaquants attendent que quelqu’un se connecte à un réseau et capturent l’authentification complète lors du protocole d’authentification du port réseau.

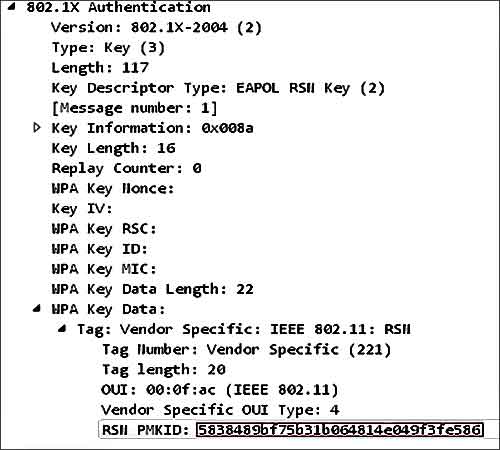

La nouvelle attaque ne nécessite pas qu’un utilisateur soit sur le réseau pour capturer ses identifiants. Elle est effectuée directement sur le RSNIE (Robust Security Network Information Element) en utilisant une seule trame EAPOL (Extensible Authentication Protocol Over LAN) après l’avoir demandée depuis le point d’accès.

Le réseau Robust Security Network est un protocole permettant d’établir des communications sécurisées sur un réseau sans fil 802.11. La clé PMKID est nécessaire pour établir une connexion entre le client et son point d’accès.

1ère étape

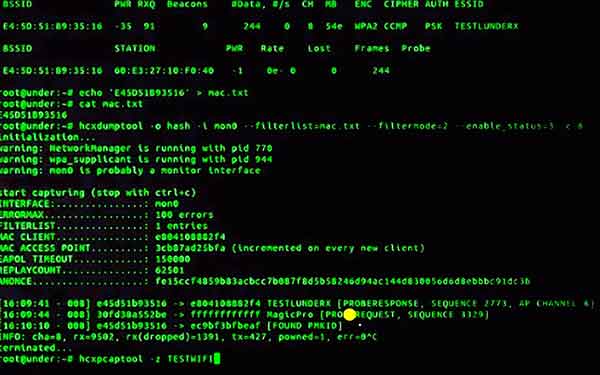

L’ attaquant peut utiliser un outil comme hcxdumptool pour demander le PMKID au point d’accès ciblé et récupérer la trame dans un fichier.

2ème étape

🛡️ Protégez votre vie privée, même dans votre couple

En utilisant hcxpcaptool, il convertit la la sortie de la trame au format pcapng en un format de hachage accepté par Hashcat.

3ème étape

Ensuite il utilise l’outil de piratage de mot de passe suivant pour obtenir le mot de passe WPA PSK (Pre-Shared Key): Hashcat.

XXXXXXXXXXX est le mot de passe du réseau sans fil ciblé. Notez que ce piratage peut prendre du temps en fonction de la longueur et de la complexité du mdp.

On ne sait pas pour quels fournisseurs ni pour combien de routeurs cette technique fonctionnera, mais elle devrait fonctionner contre tous les réseaux 802.11i/p/q/r avec des fonctions d’itinérance activées (la plupart des routeurs modernes).

Comme le nouveau piratage du WiFi ne fonctionne que contre les réseaux dont les fonctions d’itinérance sont activées et qu’il exige des attaquants qu’ils forcent le mot de passe, il est recommandé aux utilisateurs de protéger leur réseau WiFi avec un mot de passe sûr et difficile à craquer.

Ce piratage WiFi ne fonctionne pas non plus contre le protocole de sécurité sans fil de nouvelle génération WPA3, car ce nouveau protocole est beaucoup plus difficile à attaquer en raison de son protocole moderne d’établissement de clés appelé « Simultaneous Authentication of Equals » (SAE) ».

- Vous voulez en savoir plus sur la façon de pirater le wifi ? Consultez notre article : 12 applications de hacker pour pirater depuis un Android (APK gratuits)

- Vous avez quelque chose à dire sur cet article ? Commentez ci-dessous ou échangez avec nous sur Facebook ou Twitter.

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.