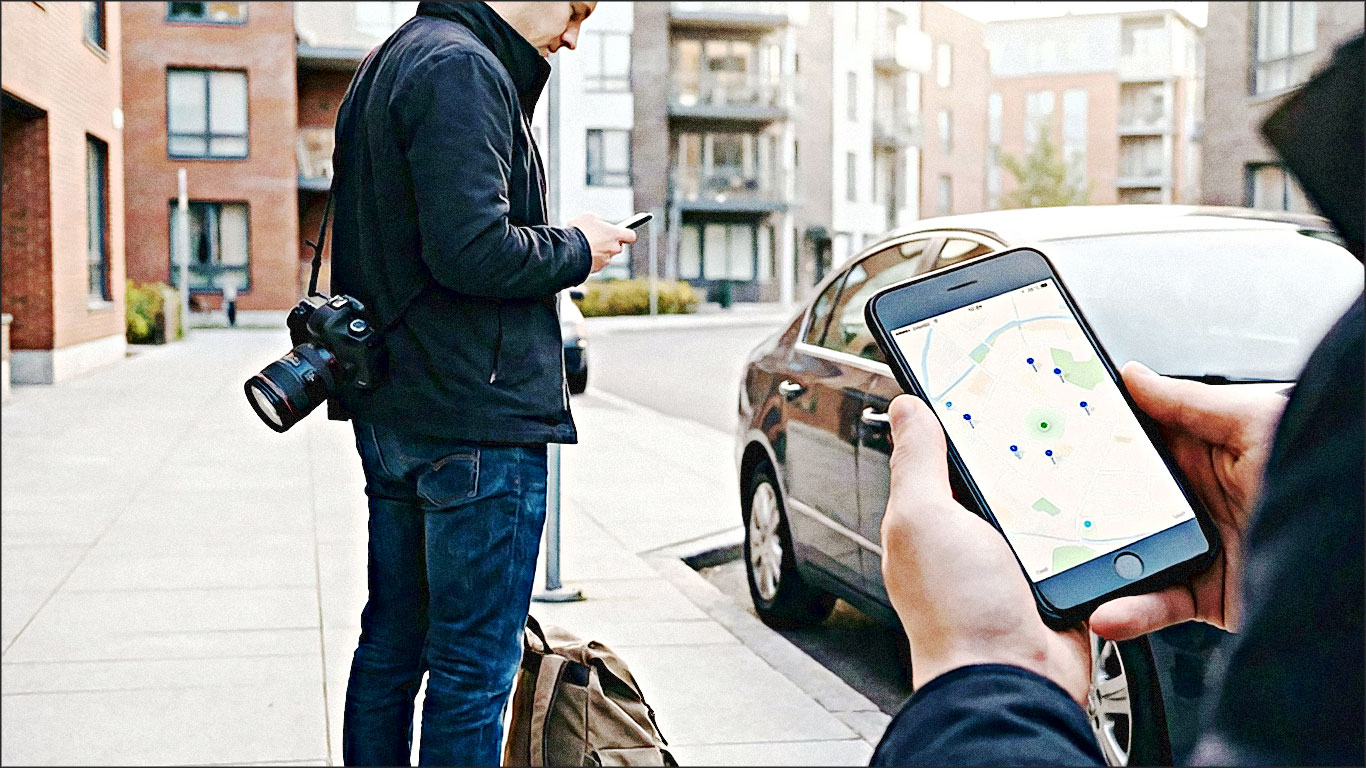

Un matériel de traçage GPS est communément utilisé pour tracer un véhicule et le localiser à distance. Ce genre de traceur GPS est également utilisé pour espionner quelqu’un contre son gré.

De nombreux commentaires sur ce blog nous demandent comment se prémunir de ce genre de délinquance. Ces commentaires sont issus de lecteurs se sentant espionnés.

Ils ont le pressentiment d’avoir été placés sous surveillance et font confiance à leur instinct (voir aussi des questions existentielles présentes sur certains forums auto). De nombreuses raisons à ce genre d’espionnage illégal sont invoquées par eux :

- Des épouses jalouses

- Des détectives privés à leurs trousses

- Des employeurs

- Des assurances

- D’autres raisons laissant penser que leur véhicule est SURVEILLE

Il existe un certain nombre de raisons pour lesquelles les propriétaires de véhicules peuvent vouloir utiliser un système de localisation de véhicules :

- Récupération en cas de vol

- Vous êtes propriétaire d’une entreprise.

- Vous avez un emploi important, responsable ou secret.

- Vous êtes scientifique, politicien, journaliste, témoin, avocat, juge, policier ou fonctionnaire local.

- Vous êtes en instance de divorce.

- Vous demandez la garde exclusive de vos enfants.

- Vous êtes un activiste ou un terroriste présumé.

- Vous vous êtes connecté à certains sites web.

- Vous déposez une demande d’invalidité ou d’indemnisation des travailleurs.

- Votre ami, voisin ou parent est suspecté.

- Vous avez récemment fait une réclamation d’assurance importante.

- Vous êtes très riche ou possédez quelque chose de précieux.

- Vous êtes une célébrité.

- Vous êtes la victime d’un harceleur.

- Quelqu’un croit pouvoir vous soutirer une rançon en accédant à vos informations personnelles ou en les capturant.

Avec un dispositif de localisation GPS placé quelque part dans votre voiture, quelqu’un d’autre peut facilement surveiller vos déplacements. Certaines polices utilisent cette méthode pour surveiller les personnes ayant un passé criminel ou celles qu’il tente de réprimer.

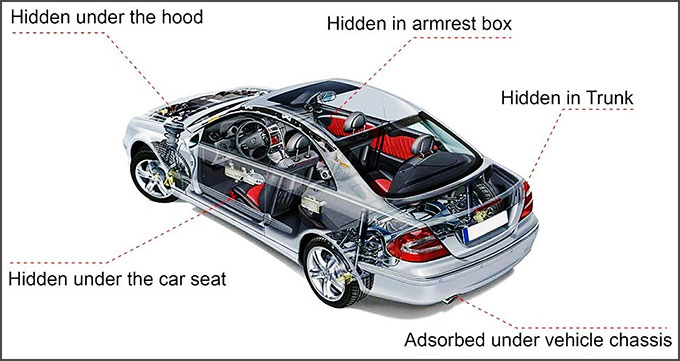

Les traceurs GPS sont généralement très petits, faciles à dissimuler et peuvent avoir été planqués n’importe où dans votre véhicule ou même dans votre maison.

Il en existe pour toutes les bourses. Ce qu’il faut savoir, c’est que ces traceurs GPS fonctionnent avec une batterie et donc que les individus qui les ont placés doivent avoir accès facilement à leur cachette pour pouvoir remplacer cette batterie de temps en temps.

➨ Exemple basique de traceur GPS

Un traceur GPS classique tient dans une main :

Si vous suspectez quelqu’un d’avoir placé un matériel de traçage GPS ou un dispositf d’écoute et d’espionnage sur votre véhicule ou un autre de vos biens, voici quelques astuces pour découvrir ce matériel.

Si vous êtes victimes de ce genre d’attaque, protégez-vous en découvrant la vérité. Avant tout, il faut trouver l’endroit dans lequel ce matériel d’espionnage a été dissimulé.

Inspectez votre véhicule

Insptectez en détail votre véhicule à la recherche de ce traceur GPS :

- Tableau de bord

- Sous le capot

- Dans les phares

- Portière arrière

- Habitacle arrière

- Pare-chocs arrière

Visez spécialement les endroits que vous ne pouvez pas voir de prime abord, placez vos doigts dans les endroits difficiles d’accès dans lesquels seul un matériel de la taille d’une boîte d’allumettes pourrait passer. Cherchez enfin sous les plastiques de l’habitacle.

Un traceur GPS peut être collé sous votre voiture à l’aide d’un puissant aimant comme le montre la photo ci-dessous :

Il existe 2 types principaux de traceurs GPS :

1/ Les traceurs GPS passifs

- Ils enregistrent passivement les données

- stockent vos informations de localisation dans un disque dur interne

- et attendent patiemment que l’espion vienne récupérer ce matériel

Vos données sont stockées dans le matériel : tant que l’espion ne récupère pas ce disque dur, vos données de localisation ne sont pas divulguées.

Ces traceurs passifs n’envoient aucun signal et peuvent uniquement être détectés par un moyen manuel. Un détecteur de traceur et de suivi ne pourra pas le détecter.

2/ Les traceurs GPS actifs

Les traceurs GPS actifs sont les plus courants : ils permettent à l’espion de connaître en temps réel votre localisation et les lieux que vous traversez.

Ces GPS trackers « Live » envoient votre localisation grâce à internet, utilisant les mêmes signaux que ceux utilisés par un téléphone portable.

Ce sont ces signaux de transmission qui sont détectés par des détecteurs de GPS.

Des boîtiers noir suspects dans votre véhicule ?

Lorsque vous inspectez votre véhicule, vérifiez si vous ne tombez pas sur des boîtes noires suspectes.

N’appartenant pas à votre véhicule, il y a de fortes chances pour qu’elles renferment un traceur GPS. En cas de découverte, ils seront la preuve vivante que vous vous faîtes effectivement espionner (des écouteurs et un vieux portable peuvent aussi suffire pour vous espionner).

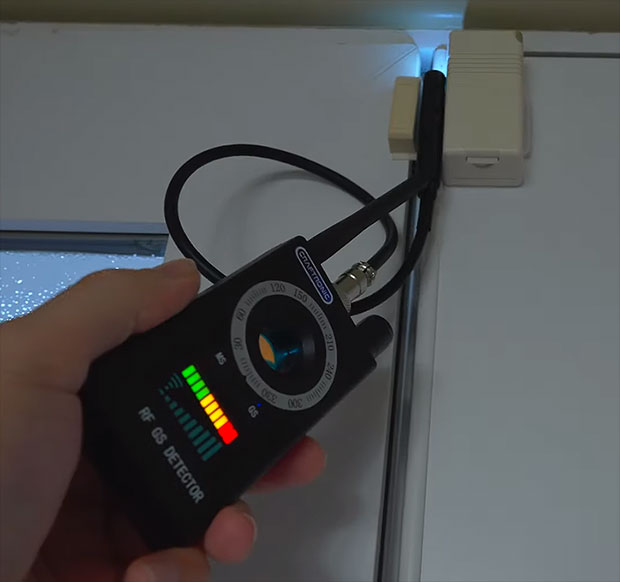

Les traceurs GPS actifs envoient en temps réel des informations à la personne qui vous espionne, ils sont donc faciles à découvrir grâce à un détecteur de traceur GPS, le meilleur d’entre eux étant le détecteur anti-espion montré ci-dessous.

Le détecteur anti-espion est le meilleur allié de la loi de par sa puissance et sa facilité à être utilisé ; il trouvera tous les traceurs GPS actifs dont vous pourriez être victime.

Les traceurs de GPS actifs

- Ils sont reliés au système électrique de votre véhicule

- ou bénéficient d’une source d’énergie alternative et constante.

- Il est aussi possible qu’autour de ce matériel, ou non loin, se trouve une batterie additionnelle.

En effet, ils consomment beaucoup d’énergie de par leur envoi d’informations en temps réel.

Utiliser un détecteur de traceur GPS vous aidera à confirmer ou localiser ces matériels indésirables

Détecter l’existence d’un traceur GPS utilisé à votre insu demande souvent l’utilisation d’un autre matériel électronique.

- Ce sont ces matériels électroniques que l’on appelle des détecteurs de traceurs GPS

- des détecteurs anti-espion

- ou encore des détecteurs de micro espion

Les traceurs GPS n’aiment pas les parties métalliques

Les traceurs GPS ne sont généralement pas compatibles avec les parties métalliques de votre habitacle, de votre voiture ou de votre maison, tout simplement parce que le métal bloque les signaux satellites.

Lors de votre examen manuel, visez donc en premier :

- les parties en verre

- en plastique

- en fibre

…qui pour leur part peuvent accueillir de tels dispositifs.

Un détecteur de traceur GPS utilise les fréquences radio utilisées par les traceurs GPS

Pour détecter les traceurs GPS, il est utile d’utiliser les fréquences radio puisque les traceurs GPS envoient leurs données à un appareil cellulaire.

Cet appareil cellulaire, à l’autre bout de la ligne, récupère vos données de localisation.

Un détecteur capable de détecter ces signaux pourra à coup sûr vous faire découvrir quel matériel vous trace à distance.

- Non seulement ce détecteur vous confirmera la présence d’un traceur GPS

- Mais en plus il vous dira où précisément il se trouve

- Dans certains cas, si le traceur est dissimulé profondément derrière quelque chose, il vous faudra procéder à un démontage pour l’atteindre

| Au début, je n’étais pas sûr qu’il fonctionnerait. J’ai été agréablement surpris. |

| Mon patron avait un jour suggéré qu’il nous surveillait par caméra. J’ai donc pris l’appareil et j’ai voulu tout vérifier. De nos jours, les caméras ou autres dispositifs d’espionnage sont trop petits pour qu’on puisse les détecter sans aide. |

| Heureusement, je n’ai rien trouvé. Je suppose que c’était juste une blague. Mais j’ai testé l’appareil à la maison sur mon téléphone portable et d’autres appareils alimentés par radio et l’appareil s’est immédiatement mis en marche. Top. |

Page d’achat du Détecteur Anti-Espion

1/ Avant d’utiliser un détecteur de traceur GPS

- Eteignez tous vos matériels électroniques

- Matériels Bluetooth

- Smartphones

- Routeurs wi-fi ou autres

Cela vous évitera de détecter de faux signaux.

2/ Vous ne détecterez le traceur GPS actif que lorsqu’il enverra ses données

Un traceur passif qui ne fera qu’enregistrer les données sans les transmettre ne sera pas détecté, mais il sera facilement découvert par vous de manière manuelle.

🛡️ Protégez votre vie privée, même dans votre couple

Inversement, les traceurs GPS actifs n’enverront leurs données que lorsque le véhicule sera en marche. Ils envoient leurs données toutes les 10 secondes, 30 secondes ou 60 secondes en fonction de la demande du client ou du modèle.

➤ Voici comment procéder pour les détecter à l’aide d’un détecteur de traceur GPS

- Arrêtez votre véhicule dans un parking où vous ne risquez pas de côtoyer d’autres signaux GPS en état de marche (pas de téléphone cellulaire à proximité).

- Allumez votre détecteur de traceur GPS ou de micro espion et circulez durant 15 à 20 minutes en grands cercles autour du parking. Pendant que vous roulez, vous verrez que le détecteur allume ses barres et crépite. Cela veut dire qu’un traceur GPS espion a été détecté. Un dispositif de suivi en direct a été détecté sur votre véhicule ou camion.

- Une fois que la détection est faite, l’intensité de la lumière et du crépitement sur le détecteur vous permettra de localiser de plus en plus finement le traceur qui vous suit en temps réel.

- Il sera temps enfin de faire une inspection manuelle pour vous saisir du traceur qui vous espionne.

- Bien entendu, il vous suffira d’appeler la police pour montrer aux forces de l’ordre ce que vous avez trouvé.

Comment détecter un dispositif d’écoute dans votre voiture ?

- La première chose que vous pouvez faire est d’inspecter visuellement votre voiture.

- Prenez une lampe de poche et commencez votre enquête.

- Assurez-vous d’amener un témoin à votre inspection pour éviter l’accusation d’avoir placé le dispositif dans la voiture.

- Commencez par l’extérieur du véhicule. Comme les dispositifs sont généralement fixés à l’aide d’aimants, concentrez-vous sur les zones métalliques ouvertes.

| 8 choses à faire si vous soupçonnez la présence d’un matériel de traçage dans votre voiture |

|---|

Vérifiez le dessous du tableau de bordVoyez si vous trouvez un dispositif magnétique ou des modules avec des fils. |

Regardez sous et sur le bord des siègesRecherchez des protubérances bizarres sans fil. |

Inspectez le coffreConcentrez-vous principalement sur le compartiment de la roue de secours. |

Vérifiez sous le siège du conducteurCertains dispositifs d’écoute doivent être connectés au port de données situé sous le côté conducteur du tableau de bord. |

Regardez sous le capotConcentrez-vous sur le pare-feu, les tours de jambe de force, le radiateur et la batterie. Si vous n’avez rien trouvé à l’extérieur, passez à l’intérieur de la voiture. |

Regardez derrière les pare-chocsVérifiez les espaces vides. |

Regardez le dessous du véhiculeUtilisez un miroir pour vérifier le dessous de votre voiture. |

Vérifiez les passages de roueIl peut être utile de tâter le sol à la recherche d’un dispositif magnétique si vous ne voyez pas bien. |

Comment trouver un dispositif d’écoute

Si l’inspection visuelle de votre voiture n’a donné aucun résultat, mais que vous continuez à avoir des soupçons, envisagez d’investir dans un détecteur de micros.

Un détecteur de dispositif d’écoute est un appareil portatif doté d’une large gamme de fréquences radio qui permet de localiser des signaux électromagnétiques. Les dispositifs d’écoute les plus courants atteignent une fréquence de 8 MHz à 10 GHz. Ces produits sont faciles à trouver et abordables.

Un détecteur de micros fonctionne pour détecter :

- les signaux radio

- les champs magnétiques

- les signaux des appareils sans fil

Dès que le détecteur trouve le dispositif d’écoute ou la caméra cachée, il déclenche une alarme.

Vous pouvez également choisir d’acheter un détecteur électronique de radiofréquences qui détectera toute activité sans fil ou cellulaire inhabituelle dans votre véhicule. Si le détecteur de micros a une transmission sans fil :

- il allumera des lumières

- vibrera

- ou émettra un son

Si vous ne parvenez pas à trouver le mouchard, mais que vous êtes sûr d’être enregistré, vous pouvez toujours engager un détective privé qui prendra les contre-mesures techniques de surveillance appropriées et utilisera un détecteur d’écoute ou de caméra cachée dans votre voiture.

Si vous trouvez le mouchard et que celui-ci est alimenté par des piles et fixé à l’aide d’un aimant ou de ruban adhésif, vous pouvez simplement le retirer. S’il est câblé dans votre voiture, il est préférable de demander l’aide d’un mécanicien automobile.

Autres utilisations possibles d’un détecteur de micro espion

Le matériel que nous venons de vous présenter aura aussi d’autres utilisations utiles :

- Il vous permettra de trouver de la même manière la présence d’un téléphone cellulaire

- Il trouve également les caméras cachées sans fil et autres caméras espion

- Il découvre les dispositifs d’écoute téléphonique (ici la page officielle du gouvernement français annonçant qu’un nouveau dispositif d’interception des communications satellitaires va être expérimentée jusqu’en 2025 pour des motifs liés à la sécurité nationale)

- Il supprime les dispositifs d’écoute dont vous êtes victime grâce à la génération d’un bruit de fond : montez le volume pour qu’un « CCCHHHHCCCHHHH » se fasse entendre à la place de vos paroles (40 / 50 décibels)

Pour ceux qui veulent plus de renseignements sur les dispositifs d’écoute téléphonique, cf. ce PDF écrit par Morgane Guillou en mars 2016.

Un détecteur RF rend donc tous les dispositifs d’écoutes montés à votre encontre totalement inutiles ! Pour utiliser ce matériel anti-espion, vous n’avez besoin que d’un pouce.

Ce que peut faire ce détecteur de micro espion

- Repérer les ondes-radio

- Détecter les champs magnétiques

- Voir les caméras et les micro-caméras

- Repérer les cartes SIM sur les téléphones et les trackers GPS

- Détecter les fréquences

- Vous signaler les traceurs magnétiques grâce à une lumière et une alarme

- Vous montrer les caméras même si elles sont en veille dans le noir, grâce à son laser

Description du produit

- Détection par balayage

- Protection utilisée par les enquêteurs professionnels

- Détection de 10 MHz à 10 GHz

- Matériel adapté pour les traceurs présents dans votre véhicule, votre maison ou même au bureau

- Détecte les traceurs sans-fil et les viseurs d’appareils photos

- Générateur de bruit pour masquer votre conversation

- Détection des périphériques d’écoute

- Détecteur de laser

- Détecte et empêche les caméras filaires et sans fil, les micros, les bips d’émetteur audio, les transmetteurs vidéos et les traceurs GPS lorsqu’ils transmettent en direct.

Mon verdict sur le produit

Je ne vais pas mentir, j’ai d’abord pensé que ce produit était nul et que c’était une arnaque complète.

Le mode d’emploi ne m’a pas aidé à l’utiliser, mais j’ai fini par apprendre à l’utiliser avec mes propres appareils.

Vous pouvez utiliser différents niveaux de sensibilité avec ce produit. Je me suis bien débrouillé en cachant mon téléphone portable dans ma chambre pour voir si l’appareil pouvait le trouver à différentes distances.

Un jour, j’ai découvert que l’appareil avait pu détecter quelque chose à l’intérieur du mur de ma chambre d’étudiant ! Maintenant, j’ai un peu peur et je ne sais pas trop où aller, mais j’ai mis 5 étoiles sur 5 à cet article.

Les meilleurs détecteurs anti-espion et micro-espion que je connaisse

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.

Il existe déjà des applications pour smartphones qui permettent de détecter une chanson jouée en arrière-plan en « écoutant la pièce » à l’aide du microphone intégré du téléphone. Des fréquences spécifiques peuvent être écoutées et des profils peuvent être ajoutés à l’application pour détecter des « bourdonnements » qui seraient normalement inaudibles pour la plupart des gens.

Un mode de vision nocturne a déjà été créé pour les jeux vidéo et les casques VR. Il n’y a qu’un pas à franchir pour mettre cette application sur votre smartphone, régler le mode « faible luminosité » dans l’application de votre appareil photo et regarder autour de la pièce pour trouver les sources de chaleur qui n’y ont pas leur place.

J’ai hâte de l’acheter. Mes parents sont âgés et ont fait appel à un entrepreneur qui a travaillé sur l’une de leurs propriétés où il a fait beaucoup de choses par téléphone. Chaque fois qu’ils mentionnaient son nom, il appelait dans la minute qui suivait. Ils ont eu un mauvais procès contre lui et ils ont gagné, il faisait des choses louches à mon avis.

S’il s’agit d’appareils sans fil dotés d’émetteurs intégrés, un signal peut être détecté, mais uniquement s’ils utilisent la technologie Bluetooth ou WiFi utilisée par votre téléphone standard. Un signal peut être présent, mais il sera très difficile d’en déterminer l’emplacement et l’objectif exacts avec un smartphone grand public. C’est le travail de détecteurs et d’équipements spécialisés.

Le capteur d’image de presque toutes les caméras de téléphone détecte les infrarouges et les rend faciles à repérer. Il vous suffit de balayer la zone avec votre téléphone et, bingo, les infrarouges apparaîtront sous la forme d’une source lumineuse ponctuelle que vos yeux ne peuvent pas voir.

Vous pouvez acheter un brouilleur de signal qui bloque simplement le signal de la caméra cachée. Les inconvénients sont les suivants :

– L’utilisation d’un brouilleur de signal est illégale dans la plupart des pays.

– Vous ne bloquerez pas seulement le signal sans fil de cette caméra, mais vous interférerez avec tous les signaux qui se trouvent sur le même spectre. Vos voisins pourraient se plaindre que leur internet ne fonctionne plus.

– Un brouilleur de signaux qui bloque une large bande de signaux nécessite beaucoup d’énergie électrique. Il chauffe également beaucoup. Il n’est donc pas adapté à de longues heures de fonctionnement.

J’adore ce genre de choses. On ne peut pas espionner un espion, si ?

Si

Que recommandez-vous pour, par exemple, vérifier la présence de transmetteurs sur une personne en public ? Est-ce que ce système détecte une alarme de maison lorsqu’elle est active ou non ? Je pense que oui puisque la plupart des alarmes sans fil actives utilisent une puce GSM.

Certaines caméras espionnes et certains dispositifs d’écoute bon marché apparaîtront dans la liste des connexions Wi-Fi de votre téléphone. Rafraîchissez votre liste de réseaux en vous promenant dans la pièce et recherchez les connexions ou les appareils bizarres sur l’écran de votre téléphone.

Ma maison est sur écoute. Je peux m’entendre parler dans ma tête, il y a un écho et ils savent où je marche dans ma maison.

Je crois qu’il y a un dispositif d’écoute dans ma maison…..depuis environ un an…..chaque fois que je décide de sortir mes poubelles….le mari de la famille qui vit dans la maison voisine sort toujours exactement au même moment……au début je pensais que c’était juste une coïncidence…..mais c’est arrivé beaucoup trop souvent…..(il est arrivé que j’ouvre ma porte après avoir rassemblé mes sacs…et il était là en train de rouler sa poubelle dans son allée, j’ai fermé ma porte d’entrée et j’ai attendu environ 10 minutes avant de sortir). ……et je suis une de ces personnes qui pensent parfois à voix haute….et il m’arrive souvent de sursauter et de dire oh c’est le jour des poubelles….je dois sortir mes poubelles….alors que je suis en train de courir partout pour ramasser les poubelles des salles de bains, de la cuisine, etc….. cela se produit également lorsque je travaille dans mon jardin ou lorsque je pars au travail……..peut-être s’agit-il d’une coïncidence….mais je me sentirais mieux si je savais qu’il n’y a pas de dispositif d’écoute ou de caméra dans ma maison……cela me ferait me sentir un peu plus en sécurité……Je vis seul.

Vous êtes en train de me faire peur, là, Rémy. Avez-vous lu mon article sur comment gérer un voisin qui vous espionne ?

Il existe plusieurs façons de détecter tout appareil qui ne devrait pas se trouver dans une pièce. Je ne peux pas m’étendre sur certains d’entre eux, mais je peux vous dire ceci : Si vous craignez que quelqu’un vous « espionne », il existe dans la plupart des villes des magasins qui vendent du matériel permettant de détecter les appareils. La qualité de leur travail dépend de ce que vous dépensez. Grâce à mon expérience en électronique, j’ai construit la plupart de mes propres appareils et j’ai pu scanner n’importe quel bâtiment ou pièce dans lequel j’entrais. Là encore, en fonction de ce que vous achetez, certains appareils sont peu coûteux et, par conséquent, si la pièce, qu’elle soit privée (comme dans un hôtel) ou dans une maison équipée d’une connexion WIFI, vous donnera ces relevés mais ne vous dira pas de quoi il s’agit. Votre portable peut faire un meilleur travail. Désolé si je vous ai un peu embrouillé, mais c’est une chose très difficile à faire et elle est mise à jour trop souvent pour être maîtrisée.

Une recherche manuelle minutieuse, sans aucun dispositif de détection électronique, peut suffire à trouver une caméra cachée. Comme pour toutes les autres méthodes de recherche, il convient d’être systématique et minutieux.

Si vous soupçonnez quelqu’un d’utiliser un dispositif d’écoute espion dans votre maison, il n’est pas nécessaire de l’éteindre, il suffit d’utiliser un écran de fumée pour le rendre inutilisable !

Il suffit d’allumer une radio et de monter le volume assez fort !

En faisant cela suffisamment longtemps, vous enverrez un message à l’auditeur !

Et ce message est le suivant :

« Je sais que vous écoutez !, et je ne peux pas vous arrêter, mais je peux contrôler ce que vous entendrez ! ».

(Parce qu’un dispositif d’écoute ne sert à rien si quelqu’un sait qu’il est écouté et qu’il sait comment s’y opposer).

Certaines caméras cachées émettent une lumière IR (rayonnement infrarouge) qui n’est pas visible à l’œil nu. L’objectif de l’appareil photo de votre téléphone portable capte la lumière infrarouge si vous tenez votre appareil suffisamment près.

Si vous trouvez une caméra cachée qui émet une lumière infrarouge, celle-ci apparaîtra sur l’écran de votre appareil photo sous la forme d’une lumière bleue-blanche brillante.

Si vous chopez la caméra espion, prenez des photos et déposez une plainte, mais n’intervenez pas, si ce n’est en la recouvrant d’une serviette ou en obstruant sa vue sans la toucher.

Voici quelques points à vérifier

Boutons de porte : En particulier, ces boutons ronds pourraient cacher une caméra d’espionnage à l’intérieur et vous ne le sauriez même pas !

Climatiseur : La bouche d’aération du climatiseur est un endroit idéal pour cacher une caméra espion car personne ne vérifierait cet endroit.

Salle de bain : Oui, il est possible qu’elles se trouvent dans les salles de bain, alors soyez minutieux.

Télévision ou ordinateur : Ces deux appareils sont également d’excellents outils pour espionner quelqu’un, en particulier la webcam de l’ordinateur qui peut être un excellent outil d’espionnage.

C’est tout ce à quoi j’ai pu penser et, en plus des points ci-dessus, n’oubliez pas de vérifier chaque endroit et chaque coin de votre maison, qui sait ce qui s’y cache ?

La plupart des caméras IP actuelles, comme les caméras de sécurité ou les caméras « nanny », utilisent le WiFi pour communiquer les fluctuations audio ou vidéo sur le réseau afin que le propriétaire puisse voir ce qui se passe dans sa maison sur internet pendant son absence. Le fait que la caméra utilise le WiFi n’est pas une mauvaise chose, me direz-vous, car le propriétaire a caché son réseau. Cependant, tout pirate informatique ou programmeur Linux averti peut écrire un code sur son smartphone pour détecter les réseaux dits « cachés » et peut-être même les pirater.

Bonjour,

Mon voisin. M’´espionne et écoute mes conversations. Comment détecter le mouchard placé dans ma maison ?

Bonjour,

Avez-vous lu l’article Mon voisin m’espionne : que faire ?

Il n’y a rien qui vous empêche d’installer des caméras de sécurité et des microphones autour de votre propriété, à partir du moment où ces appareils ne captent aucune image de la voie publique.

En dernier recours, faîtes savoir à votre voisin que vous installez un dispositif de vidéo-surveillance perfectionné, peut-être cela fera-t-il cesser son comportement odieux.

Bjr. Je constate que mon voisin utilise un dispositif générateur de champs électromagnétiques à des fins de nuire à ma santé.

Connaissez vous des sites internet décrivants ce type d’objets ressemblants à une forme d’armement technologique.

Je constate qu’il sait quand je m’endors parceque il fait systématiquement du raffut à ce moment précis..

Une plainte est déposée auprès du juge et j’attends le dénouement de l’enquête.

Merci si vous lisez ce SOS.

Bonjour Nau,

Les phénomènes électriques et magnétiques sont reconnus depuis l’Antiquité, mais les moyens de mesurer, générer, contrôler et utiliser ces phénomènes pour développer des appareils pratiques n’ont été correctement compris qu’au cours des 200 dernières années.

En un peu plus d’un siècle, depuis l’invention de l’ampoule électrique, la société est devenue dépendante de l’électricité et de la myriade de dispositifs qui en dépendent. On y a recours dans presque tous les aspects de la vie quotidienne.

Les appareils électriques sont utilisés dans des applications aussi diverses que l’imagerie médicale, les stimulateurs cardiaques, le traitement du cancer et la communication. L’utilisation de l’électricité est si répandue qu’il est impossible d’éviter l’exposition aux champs électriques et magnétiques produits lors de la transmission et de la distribution de l’énergie électrique ou aux champs générés par les appareils utilisés dans les foyers et les lieux de travail.

Bien que les risques de chocs et de brûlures en cas de contact avec des conducteurs électriques sous tension soient connus depuis la première application du courant électrique, ce n’est que depuis une quinzaine d’années que le public s’inquiète des effets plus subtils de l’exposition aux champs générés par les appareils électriques.

Dite il est possible d’utiliser le même traceur dans 2 pays différents

Bonjour,

On peut utiliser le traceur partout où on veut mais il faut le passer à l’endroit que vous voulez déminer.