- Voulez-vous savoir comment les hackers piratent les téléphones Android ?

- Êtes-vous fatigué de voir tous ces faux sites d’escroquerie et ces vidéos youtube bidons ?

- Alors félicitations, vous êtes au bon endroit.

Aujourd’hui, nous allons vous apprendre non pas une ou deux façons, mais un total de 7 techniques pour pirater un téléphone Android comme par exemple :

[su_section background= »#F2F2F2″ parallax= »no » cover= »no » margin= »2px 1px 0px 0px » border= »1px solid #9E9E9E » color= »#010A26″]➽ Sommaire

- Utilisation de Spynote

- METASPLOIT ET MSFVENOM

- Applications de contrôle à distance : AirDroid & Team viewer

- Applications d’espionnage

- Keyloggers

- Kikde iOWL

- Shadow- Enregistreur de frappe pour enfants

- Exploit Stagefright

- ADB (Android Debug Bridge)

[su_shadow style= »left »]

Le piratage des téléphones Android

Pirater un téléphone Android en utilisant metasploit et msfvenom

➽ Qu’est-ce que le piratage d’Android ?

Le piratage d’Android se fait de l’une des manières suivantes :

- Installer un malware ou un trojan dans le téléphone de la victime.

- Le contrôler à distance via votre appareil.

- Créer un terminal shell avec accès administrateur dans le téléphone de la victime en utilisant un exploit.

Les hacks suivants varient dans leur mise en œuvre mais les idées de base restent les mêmes. Si vous avez des questions, posez-les dans la section des commentaires.

[su_shadow style= »left »]

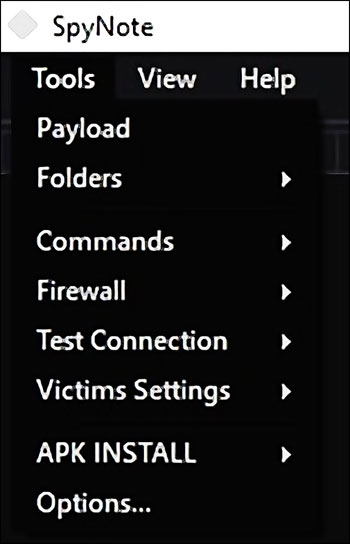

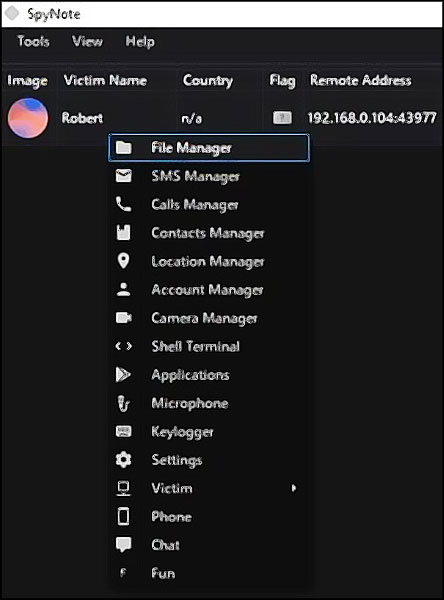

1) Utiliser Spynote

Spynote est un outil d’administration à distance (RAT) qui vous permet de pirater n’importe quel appareil Android et de créer des chevaux de Troie et des enregistreurs de frappe personnalisés.

- Vous pouvez également créer des chevaux de Troie et des virus à partir de fichiers apk existants.

- Vous pouvez télécharger n’importe quel apk sur internet et cacher votre virus à l’intérieur de l’apk.

C’est pourquoi cet outil d’administration à distance est l’un des meilleurs outils de piratage pour pirater un Android.

Avec cette application, vous pouvez accéder :

- à l’appareil photo de la victime

- aux fichiers journaux d’appels & messages

- aux messages WhatsApp et bien plus encore en utilisant uniquement l’application Spynote

Prix et mise en garde

- Le site officiel de SpyNote (ici) ne propose que la version payante du soft à 499 dollars…

- Ici vous pourrez télécharger la version 6.4 de l’application qui était encore gratuite à l’époque.

Cet outil requiert les conditions suivantes

- Une connexion internet

- Un routeur

- Java installé sur votre système

- Patience

Commençons à pirater

Vous avez maintenant appris comment les hackers piratent les téléphones Android en utilisant l’outil Spynote Rat.

Maintenant, que pouvons-nous faire pour que le piratage soit global et que nous puissions pirater n’importe qui sur internet ?

Questions fréquemment posées sur Spynote

Q.1 Cet outil de piratage spynote est-il légal ?

Non. Il n’est pas destiné à pirater les gens. Il s’agit d’un outil destiné uniquement au tests de pénétration White Hat et doit être utilisé avec la même intention. Untelephone.com n’est pas responsable de l’utilisation illégale que vous en faites.

Q.2 Cela ne fonctionne pas, que dois-je faire ?

Désactivez le pare-feu et l’antivirus, puis recommencez toutes les étapes.

Assurez-vous que vous ne faites pas de fautes de frappe.

Q.3 Mon antivirus le détecte comme un virus, est-ce sûr ?

Oui, il est sûr uniquement si vous l’avez téléchargé depuis le site officiel.

La raison pour laquelle l’antivirus le détecte est qu’il s’agit d’un outil de piratage et qu’en tant que tel, il contient des codes utilisés pour créer des virus.

Q.4 Je veux pirater le téléphone de ma petite-amie, comment dois-je faire ?

Nous ne soutenons pas le piratage Black Hat, et nous ne répondons pas à de telles demandes. Cet article est uniquement destiné à des fins éducatives.

[su_shadow style= »left »]

2) METASPLOIT ET MSFVENOM

Lorsqu’il s’agit de pirater des téléphones Android, il n’y a pas de meilleur outil que Metasploit et msfvenom. Ces outils sont essentiellement des frameworks pour le piratage des appareils Android.

Pour effectuer ce piratage en utilisant Metasploit ou msfvenom, vous aurez besoin de :

- Kali Linux OS installé sur votre ordinateur

- et d’un téléphone Android comme cible

Avec l’aide des commandes suivantes, vous pouvez pirater les fichiers de messages de la victime ainsi que les caméras Android.

- – record_mic

- – webcam_snap

- – webcam_stream

- – dump_contacts

- – dump_sms

- – geolocate

[su_shadow style= »left »]

3) Applications de contrôle à distance

Il existe de nombreuses applications disponibles sur internet qui vous permettent de contrôler votre appareil Android à distance.

En utilisant ces applications, vous pouvez facilement pirater vos appareils Android.

AirDroid

- Étape 1. Inscrivez-vous pour un compte AirDroid sur le site Web pour pirater un téléphone Android.

- Étape 2. Utilisez l’ingénierie sociale pour accéder au téléphone de la victime, installez l’application Airdoid et entrez votre code de connexion pour configurer l’application et l’interface Airdoid.

- Étape 3. Allez sur le tableau de bord Airdroid, vous aurez les détails du téléphone que vous avez piraté.

Team Viewer

- Étape 1. Enregistrez-vous pour un compte Team Viewer sur le site Web.

- Étape 2. Utilisez l’ingénierie sociale et obtenez l’accès au téléphone de la victime, installez-y l’application TeamViewer et entrez votre identifiant pour configurer l’application.

- Étape 3. Allez sur le tableau de bord Teamviewer, vous y trouverez les détails du téléphone que vous avez piraté.

[su_shadow style= »left »]

4) Applications d’espionnage

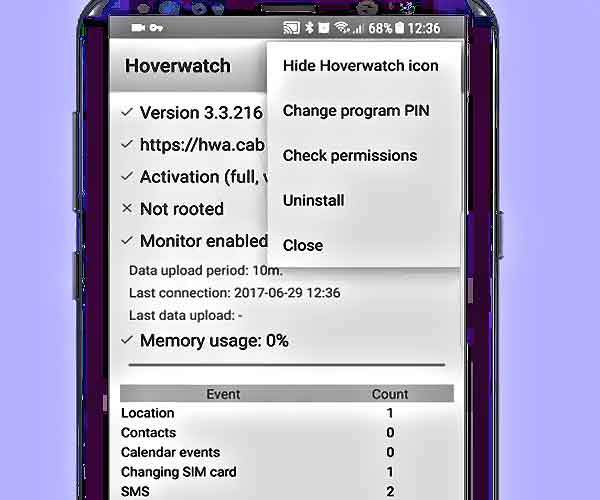

Les applications d’espionnage sont des fichiers apk malveillants qui, une fois installés sur l’appareil Android de la victime, compromettent le système et permettent au pirate d’accéder à l’appareil à distance.

Il existe de nombreuses entreprises qui fabriquent ces types de logiciels de suivi et de surveillance qui sont essentiellement des applications d’espionnage.

Nous avons examiné l’outil d’espionnage appelé Hoverwatch qui a un essai gratuit. Vous pouvez lire notre article ici : Notre avis sur Hoverwatch.

[su_shadow style= »vertical »][su_panel background= »#FFFFFF » color= »#40241E » border= »2px solid #F20530″ radius= »1″ target= »blank »] [/su_panel][/su_shadow]

[su_shadow style= »left »]

5) Les Keyloggers

Les keyloggers sont des logiciels qui enregistrent tout ce qui est tapé sur le clavier (toutes vos frappes).

En utilisant ce logiciel, nous pouvons facilement avoir accès à n’importe quel compte tant que la victime se connecte à son compte lorsque le keylogger est actif.

Quelques exemples de keyloggers sont présentés ci-dessous :

Kikde iOWL

Kikde iOWL analyse secrètement les données sur les téléphones sans avoir à pirater un téléphone Android.

- Il analyse les données de vos proches

- de vos enfants

- ou des membres de votre personnel

- espionne les SMS, les MMS,

- Whatsapp, Facebook, Viber,

- l’activité internet,

- le calendrier, les contacts,

- et beaucoup de frappes de clavier.

➽ Les caractéristiques de l’application d’espionnage Kikde iOWL

- La surveillance parentale

- la surveillance des employés

- l’espionnage en temps réel

- l’assistance client 24/7

➽ Mode d’emploi de Kikde iOWL

- Étape 1 : Télécharger et installer l’application

- Étape 2 : Activez et mettez le keylogger en statut actif

Shadow – Enregistreur de frappe pour enfants

Shadow est une application Android disponible sur Google Play Store, qui est spécialement conçue pour les parents.

Elle enregistre chaque événement clé qui a été déclenché pendant son utilisation :

- les applications utilisées

- le temps passé sur chaque application

- les activités clés, etc.

➽ Mode d’emploi de Shadow Kid

- Étape 1 : Téléchargez et installez l’application depuis le Play Store.

- Étape 2 : Activez et réglez le keylogger sur le statut actif.

➽ Démonstration de Shadow Kid pour hacker un Android

https://www.youtube.com/watch?v=_ZSwsd5RF0c

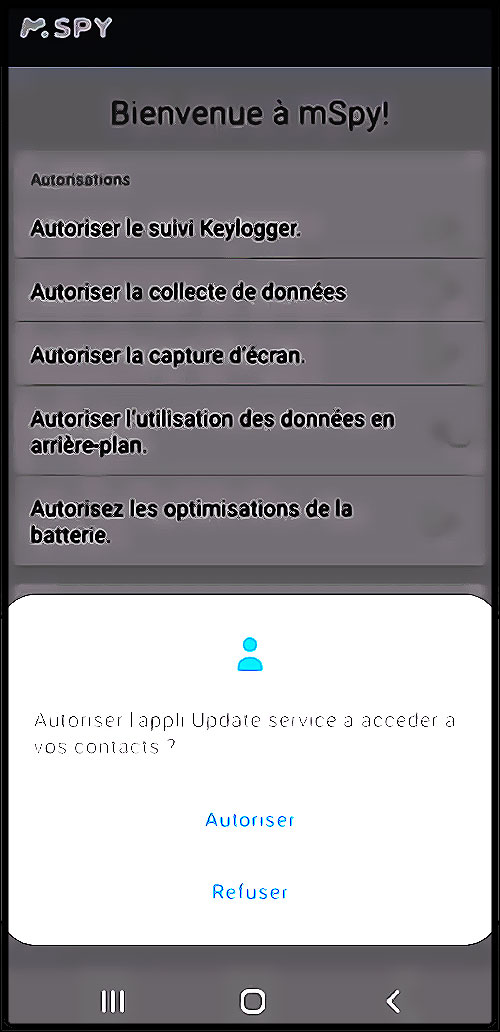

mSpy

Mspy est le Keylogger n°1, tout simplement parce qu’il est compatible à la fois avec les Android et les iPhone.

Sur iPhone, il peut même s’installer à distance à l’aide des identifiants iCloud de la victime.

Cette application mobile s’installe discrètement sur le téléphone de votre choix, avant de rappatrier pour vous ses données.

En plus de la récupération des mots de passe, il enregistre pour vous les localisations, les discussions sur les réseaux sociaux et les photos/vidéos.

[su_shadow style= »left »]

6) Exploitation de Stagefright

Il s’agit d’une vulnérabilité majeure d’Android dans les anciens appareils qui peut être utilisée pour pirater les téléphones Android.

Cette vulnérabilité existe dans les versions 2.1 à 5.1.1 (lollipop).

Comment un pirate peut-il utiliser cet exploit Stagefright ?

Cette vulnérabilité critique Stagefright dans Android a été découverte par un chercheur en cybersécurité de Zimperium.

Cette vulnérabilité Stagefright est un type d’attaque par débordement de tampon. Cet exploit à distance ne nécessite aucune autre interaction humaine.

- Le pirate envoie un lien vers un fichier malveillant

- Lorsqu’il est cliqué, ce fichier fait planter la bibliothèque Stagefright

- Le processus redémarre alors avec un reverse shell vers le serveur comprenant la machine avec l’exploit Stagefright

- Et voilà, l’appareil Android est piraté sans que l’utilisateur s’en rende compte

Piratage d’Android avec l’exploit Stagefright et Kali Linux

Étape 1Démarrer votre Kali Linux. |

Étape 2Configurer le serveur Metasploit pour utiliser l’exploit Stagefright. Pour configurer Metasploit, tapez les commandes suivantes dans la console msf :

|

Étape 3Exploiter la victime ayant la vulnérabilité stagefright Maintenant que l’exploit est lancé, envoyez le lien malveillant à la victime. Dans mon cas, le lien est : http://189.137.172.148:8080/ |

➽ Notes :

- Cette attaque ne fonctionne que sur des téléphones Android limités avec des navigateurs stock périmés.

- Notez que cet exploit n’est pas très stable et que la connexion peut ne pas persister.

➽ Une autre méthode consiste à tout faire manuellement et à lancer l’attaque comme indiqué ci-dessous

Étape 1Démarrez votre Kali Linux. |

Étape 2Téléchargez le script python à partir de ce lien et renommez le fichier téléchargé en mp4.py. |

Étape 3Exécutez la commande suivante :

|

Étape 4Envoyez ce fichier à la victime en utilisant vos compétences en ingénierie sociale. |

Étape 5Après que la victime ait été piégée par l’attaque, lister le port du site en utilisant la commande “netcat -l -p port which used while creating your attack video”. |

[su_shadow style= »left »]

7) Utiliser ADB (Android Debug Bridge)

Adb est l’abréviation d’Android Debug Bridge.

Il s’agit essentiellement d’un logiciel de développement pour tester et développer Android.

Mais en raison des nombreuses failles de sécurité et des configurations faibles, il est très facile de pirater un appareil Android avec AdB en cours d’exécution.

Prérequis

- Internet

- Le serveur de débogage Android doit être activé

- Adb installé sur le système.

Installation d’Adb sur le système

Adb est un outil open-source qui peut être installé sur n’importe quelle distribution Windows ou Linux.

Pour Linux, tapez la commande suivante :

sudo apt-get install adb

Pour Windows, téléchargez et installez Android Studio, ou Minimal Adb.

Trouver les appareils vulnérables

- Pour trouver les appareils vulnérables qui utilisent le service adb daemon, visitez shodan.io.

- Shodan est un moteur de recherche qui indexe tous les appareils vivants sur internet.

- Effectuez une recherche avec le mot-clé android debug bridge. Vous obtiendrez une liste de milliers d’appareils Android piratables utilisant des services adb vulnérables.

- Vous pouvez pirater n’importe lequel d’entre eux à des fins de test.

Exploitation des appareils vulnérables

Dans l’étape 1, nous avons déjà installé adb. Maintenant nous devons exploiter les appareils avec le service adb vulnérable.

Après avoir installé adb, tapez la commande suivante :

connect <remote_ip>

L’IP distante est l’adresse de la victime que vous avez trouvé sur Shodan.

Une fois la connexion réussie, vous serez en mesure d’obtenir un shell sur l’appareil Android en utilisant la commande

adb shell

Avec ce shell, nous pouvons :

- pirater n’importe quoi

- accéder à tous les fichiers, dossiers,

- et même aux mots de passe

En utilisant des scripts personnalisés, nous pouvons également installer des keyloggers et pirater les caméras Android.

Une autre méthode de piratage d’Android avec ADB

Pour commencer ce hack, nous avons besoin d’un PC avec adb installé.

Si vous avez essayé la méthode précédente, c’est déjà fait. Cette méthode est une variante de la stratégie d’attaque originale du port 5555, il s’agit de la même chose mais elle le fait sur le port 6699 à la place.

- Démarrez votre terminal Kali Linux.

- Tapez la commande suivante : netcat with nc -lvp 6699

- Exécutez le script ou les commandes sur le système de la victime.

- Obtenez les lignes de code suivantes sous forme de fichier script dans le téléphone de la victime, soit par le biais de la carte SD, soit par votre site Web, ou injectez ce qui suit dans les appareils Android en utilisant l’un des autres hacks.

Exploitez et exécutez les commandes suivantes sur l’appareil Android de la victime

|

Avec ceci, vous obtiendrez un shell Android pour exploiter le téléphone.

C’est tout. Vous devriez maintenant obtenir un reverse shell sur n’importe quel appareil Android lorsque la victime invoque les lignes de code ci-dessus sur le même réseau.

Avec ADB, vous n’aurez jamais besoin de la permission d’exécution sur les appareils non rootés puisque vous êtes déjà un administrateur dans adb.

C’est pourquoi ce hack est puissant et étonnant car vous n’avez besoin d’aucune connaissance technique pour cela.

Même un homme des cavernes pourrait utiliser ce hack pour pirater les téléphones Android en utilisant adb.