Le pistage et la surveillance ne sont plus l’apanage des vieux films d’espionnage

- La petite boîte noire cachée sous une voiture

- un mouchard placé dans une pièce

- un agent espionnant depuis le toit de la maison d’en face

Les sujets de surveillance les plus ciblés en Occident fournissent désormais volontairement des volumes d’informations qui étonneraient les agents clandestins d’antan.

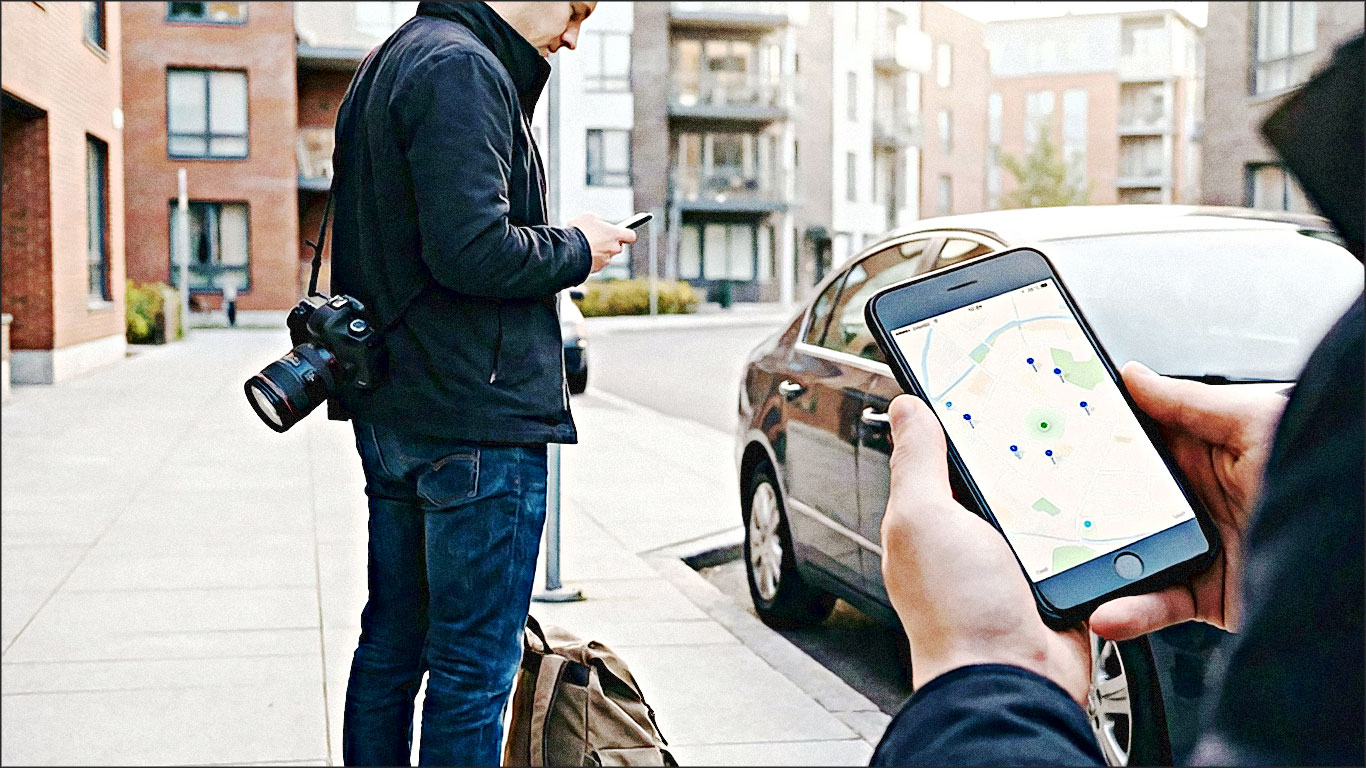

Je fais référence à cet appareil omniprésent sans lequel vous quittez rarement votre domicile : votre téléphone portable, un gadget électronique qui fournit en permanence des données de localisation numérique sur vos déplacements et voyages quotidiens.

Il y a trois ans, j’ai posé la question suivante :

» Votre appareil internet vous espionne-t-il ? «

Aujourd’hui, au lieu de poser la question, je vous dis :

» Votre téléphone portable est un espion ! « .

Il s’agit d’un dispositif de repérage qui enregistre des informations sur vos emplacements et vos mouvements tout au long de la journée et qui transmet ces informations à des tiers.

Beaucoup d’entre nous sont conscients de ce repérage lors de nos déplacements quotidiens, mais nous avons échangé cette perte de vie privée contre la commodité de notre dépendance toujours plus grande aux appareils mobiles.

Quelles sont les implications ?

Les réponses peuvent vous surprendre.

Dans le cadre de cet article, j’utilise le terme » ping » pour désigner l’une des nombreuses façons dont un téléphone cellulaire fournit des indices électroniques ou des descriptions de son emplacement.

Ces informations de localisation sont souvent appelées informations de localisation du site cellulaire ou données du système de positionnement global (GPS).

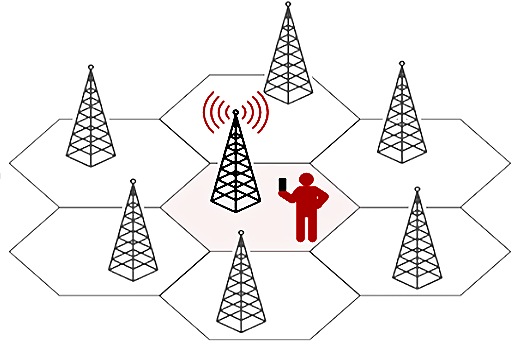

Lorsqu’un téléphone est en mode veille, prêt à passer ou à recevoir un appel, il lance plusieurs recherches par minute pour trouver le signal de réseau le plus puissant des tours cellulaires voisines, qui est souvent la tour la plus proche.

Dans cette situation, le téléphone identifie son emplacement approximatif en se connectant à une tour cellulaire particulière.

De plus, la fonction GPS d’un téléphone cellulaire permet de repérer son emplacement précis à quelques mètres près.

Enfin, comme on l’entend généralement dans l’industrie des télécommunications, un réseau peut » pinger » un téléphone cellulaire pour révéler son emplacement dans le cadre d’un protocole de réseau standard.

- L’opérateur cellulaire

- le téléphone lui-même

- ou une société de données de localisation

…conservent un journal horodaté pour chacun de ces contacts.

En fonction du nombre d’applications installées, un téléphone portable peut envoyer des données concernant sa localisation des milliers de fois par jour.

En effet, certaines applications de téléphone peuvent partager jusqu’à 200 points de données de localisation horodatés individuellement dans un intervalle de 12 heures.

Ces données sont envoyées en temps réel à plusieurs entreprises, chacune d’entre elles pouvant suivre le téléphone en temps réel ou retracer son parcours en analysant les données historiques enregistrées.

Chaque minute de chaque jour, partout sur la planète, des dizaines d’entreprises, en grande partie non réglementées, enregistrent les déplacements de dizaines de millions de personnes à l’aide de téléphones portables et stockent ces informations dans des fichiers de données massifs.

Les données de localisation sont collectées par les entreprises avec des millions d’autres points de données, généralement conditionnées et vendues sous forme d’analyses marketing à :

- des annonceurs

- des institutions financières

- des investisseurs immobiliers

- d’autres tiers

Les données de localisation sont particulièrement lucratives pour les annonceurs, qui les utilisent pour déterminer les lieux que les gens fréquentent et les moments où ils se rendent dans ces lieux.

Bien que les entreprises regroupent régulièrement les données de localisation et les vendent commercialement à d’autres entreprises, une diffusion supplémentaire peut se produire par le biais de fuites non autorisées, comme un piratage par des acteurs malveillants visant à voler les informations des entreprises.

A lire ⇒ Comment savoir si mon téléphone est espionné ?

Analyse des données de masse collectées sur nos téléphones

Les données collectées comprennent :

- des informations sur la localisation

- la date et l’identifiant unique de l’appareil

- mais aucune information permet d’identifier l’association d’un individu avec un appareil

Ces données sont souvent décrites comme des données anonymes. Cependant, la désanonymisation des données anonymes est une tâche simple pour les chercheurs.

Les pings de localisation associés à chaque appareil révèlent des habitudes de travail et de vie.

- Les chercheurs peuvent déterminer l’emplacement du site d’emploi d’un utilisateur

- son domicile

- et d’autres lieux qu’il fréquente

Localisation des téléphones dans les installations gouvernementales

Il est difficile pour les institutions gouvernementales de faire face aux risques associés à la géolocalisation.

Les politiques limitant l’utilisation des applications de géolocalisation par les employés sont difficiles à appliquer, en particulier lorsqu’elles concernent des appareils personnels.

En plus, la conformité à ces règles est compliquée par le fait que les utilisateurs ne peuvent souvent pas détecter quelles applications les suivent réellement.

Les téléphones portables étant si omniprésents et de plus en plus nécessaires, les employeurs du secteur public doivent finalement accepter l’utilisation de ces appareils par leurs employés.

La Central Intelligence Agency et la National Security Agency, par exemple, interdisent la plupart des téléphones personnels dans leurs locaux. Ces agences conseillent également aux employés d’éteindre leurs appareils personnels avant d’arriver sur leur lieu de travail.

Cependant, les chercheurs peuvent quand même repérer des milliers de signaux de localisation dans les parkings à l’extérieur de ces bâtiments, et d’autres signaux créent des pistes menant aux domiciles de ces employés et visiteurs.

Protéger son téléphone contre le pistage n’est pas facile

La principale vulnérabilité permettant à nos téléphones d’être transformés en dispositifs de suivi se trouve dans les applications du téléphone.

Bon nombre des applications que nous utilisons collectent et partagent nos données avec des annonceurs ou d’autres tiers.

Il ne s’agit pas seulement des applications qui ont besoin de nos informations de localisation pour fonctionner, comme les applications de cartographie, mais aussi d’applications dont on ne s’attendrait pas à ce qu’elles utilisent des données de localisation, comme un jeu ou un utilitaire.

➽ Les demandes d’autorisation ponctuelles et les déclarations de confidentialité que nous voyons lorsque nous téléchargeons des applications ne sont généralement pas lues ou ne sont pas entièrement comprises avant que nous les acceptions.

Lorsque nous installons une nouvelle application, nous cliquons presque toujours sur « Accepter » en réponse au contrat de licence de l’utilisateur final (CLUF), car nous savons par expérience que l’application ne s’installera pas sur notre appareil si nous refusons.

🛡️ Protégez votre vie privée, même dans votre couple

Même en lisant les petits caractères, on ne peut pas garantir que l’application de son téléphone portable ne transmettra pas plus d’informations que celles que l’on a accepté de partager.

➽ De nombreuses applications partagent des données au-delà de ce que les utilisateurs ont accepté dans le cadre des demandes d’autorisation et des politiques de confidentialité.

L’application météo populaire AccuWeather, par exemple, envoie des données de localisation même après que les utilisateurs aient désactivé le partage de la localisation (source).

Les défenseurs de la vie privée ont exprimé leurs inquiétudes quant au fait que davantage d’applications à l’avenir contiendront une technologie de suivi afin d’améliorer les méthodes de collecte de données commerciales.

A lire ⇒ Surveillance privée ou publique : Ce qu’a fait fuiter Edward Snowden

Les utilisations légales de la localisation des téléphones suscitent aussi des inquiétudes

Les chercheurs peuvent utiliser les données de localisation des téléphones portables pour fournir des informations aux études sur les transports.

L’Unicef a annoncé un plan d’utilisation de données similaires pour étudier les épidémies, les catastrophes naturelles et les données démographiques.

La pandémie actuelle de coronavirus a placé certains de ces avantages sous les yeux du public.

Des entreprises technologiques privées ont utilisé les données de localisation des téléphones portables pour créer des cartes de chaleur démontrant l’impact potentiel du non-respect de la distance sociale et des consignes de déplacement sur la propagation du COVID-19.

En dépit de la perspicacité que peut apporter cette utilisation des données de localisation, cette technologie présente les mêmes risques que les autres formes de localisation.

Bien que les données des utilisateurs soient rendues anonymes, il est néanmoins possible de déterminer l’identité des utilisateurs en suivant leurs déplacements jusqu’à leur domicile ou à d’autres endroits.

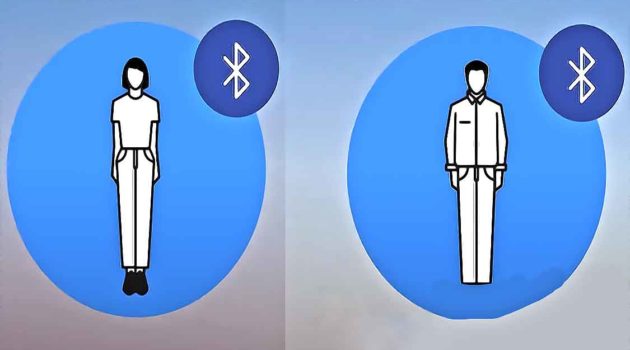

➽ En réponse à la pandémie, Apple et Google développent conjointement une technologie utilisant les données des téléphones portables pour la recherche des contacts.

Le logiciel prévu n’est pas strictement un système de localisation, puisqu’il ne collecte pas les signaux de localisation individuels et ne suit pas les mouvements du téléphone.

Au lieu de cela, chaque fois que des utilisateurs de téléphones cellulaires dotés de la technologie activée se trouvent à proximité les uns des autres, leurs téléphones recueillent un numéro d’identification aléatoire associé à l’autre personne.

Ces numéros d’identification changent environ toutes les 15 minutes. Les informations issues de ces contacts de personne à personne sont collectées et stockées sur les téléphones individuels et non dans une base de données centralisée.

Si une personne est diagnostiquée avec le COVID-19, cette personne ou son médecin peut télécharger les informations d’identification vers un système central mis en place par une autorité sanitaire, ce qui permet d’avertir toute personne dont on sait qu’elle a été en contact avec la personne infectée.

Bien que la recherche des contacts semble mieux protéger les informations des utilisateurs que les formes de localisation, les critiques font état de problèmes de confidentialité, notamment de piratage.

Notez que la possibilité de refuser le traçage des contacts entraînera une utilisation moindre.

➽ De nombreux lecteurs connaissent l’utilisation des pings de localisation dans le cadre des enquêtes :

- menées par les forces de l’ordre

Pour chacune de ces utilisations, les débats se poursuivent sur les avantages et les commodités offerts par rapport à la perte de vie privée qui en résulte.

➽ Mise en garde

Il existe des applications-espionnes qu’un de vos proches peut installer de manière invisible dans votre téléphone.

Elles rappatrient ensuite vos mots de passe mais aussi vos discussions sur les réseaux sociaux et vos SMS/MMS.

- .

- , mais uniquement sur un Android rooté.

Conclusion

Le téléphone portable a désormais atteint le statut protégé d’une résidence privée ou d’un appendice corporel, car il stocke tellement d’informations sur son propriétaire qu’il mérite une protection constitutionnelle exigeant que le gouvernement obtienne votre consentement ou un mandat de perquisition fondé sur une cause probable.

Malheureusement, aujourd’hui le secteur privé n’a pas besoin d’un mandat de perquisition pour demander vos données, et rien n’empêche les entreprises de suivre les mouvements précis de centaines de millions de gens et de vendre des copies de cet ensemble de données à quiconque peut en payer le prix.

N’oubliez pas que si votre téléphone portable est allumé, quelqu’un, quelque part, collecte des informations sur vous.

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.