Comprendre les menaces pour se protéger

Comment espionner un smartphone ?

Les smartphones jouent un rôle de plus en plus central dans nos vies. Ils sont omniprésents, puisque nous les transportons presque partout, et leur confions des informations sensibles et parfois profondément personnelles.

- Nous les utilisons pour accomplir des tâches quotidiennes

- communiquer avec les membres de notre famille

- faire des rencontres sur les réseaux sociaux

- suivre notre santé

- nous occuper de nos finances sur des applications bancaires

Mais c’est aussi un appareil doté :

- d’un appareil photo

- d’un GPS

- d’un microphone que vous avez à côté de vous à tout moment

Malheureusement, les téléphones mobiles n’ont pas été conçus pour le respect de la vie privée et la sécurité

Transformer ce matériel en un outil de surveillance est beaucoup plus facile et efficace que vous ne le pensez.

Non seulement ils protègent mal vos communications, mais ils vous exposent également à de nouveaux types de risques de surveillance.

La surveillance est toujours une mise en œuvre du pouvoir en ce sens qu’elle est une technique de transmission dans les pratiques de gouvernance. Il s’agit d’une influence extérieure à un individu, qui cherche à le contrôler et à le discipliner, ce qui entraîne un risque d’exploitation et d’atteinte à la vie privée.

Nous décrirons ici toutes les façons dont les smartphones peuvent favoriser la surveillance et porter atteinte à la vie privée de leurs utilisateurs.

1. Le suivi du signal mobile – Les tours cellulaires

Comment cela fonctionne-t-il ?

Les opérateurs de réseaux mobiles ou de cartes SIM ont la capacité d’intercepter et d’enregistrer toutes les données relatives :

- aux sites Web visités

- aux personnes qui ont appelé ou envoyé des SMS

- à la date

- à l’heure de ces appels

- à ce qu’elles ont dit

Votre fournisseur d’accès internet Wi-Fi propose le DNS dans le cadre de son service, ce qui signifie qu’il peut également enregistrer votre trafic DNS, c’est-à-dire l’intégralité de votre historique de navigation.

Tout opérateur de réseau mobile peut également calculer avec précision l’emplacement du téléphone d’un abonné particulier, dès que le téléphone est allumé et enregistré sur le réseau. Cette capacité s’appelle la triangulation.

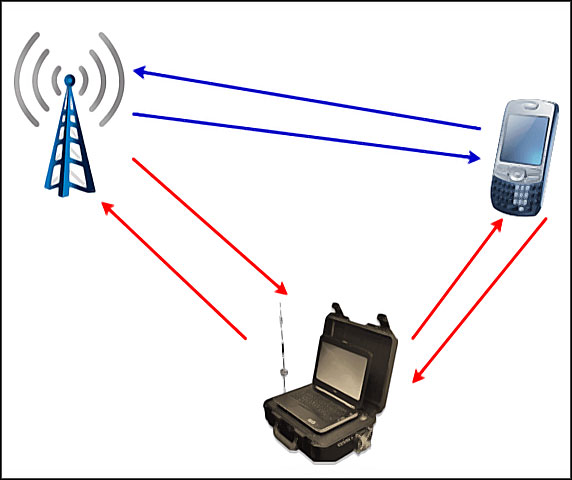

La triangulation pour vous géolocaliser

L’opérateur surveille la puissance du signal que différentes tours observent à partir d’un téléphone mobile donné, puis calcule l’emplacement de ce téléphone sur la base de ces observations.

La précision avec laquelle l’opérateur peut déterminer l’emplacement d’un abonné varie en fonction de nombreux facteurs, notamment :

- la technologie utilisée par l’opérateur (2G/3G/LTE)

- le nombre de tours de téléphonie mobile à proximité

Normalement, seul l’opérateur mobile lui-même peut effectuer ce type de suivi, mais les gouvernements locaux ou étrangers peuvent avoir accès à ces informations par le biais d’accords officiels ou informels.

Dans certains cas, des gouvernements étrangers ont également piraté les systèmes des opérateurs mobiles afin d’obtenir un accès secret aux données des utilisateurs. De même, les Stingrays (expliquées en dessous) peuvent être utilisées par une personne physiquement proche de vous pour intercepter des paquets de communication.

Le gouvernement ukrainien a utilisé un « tower dump » pour dresser une liste de toutes les personnes dont les téléphones portables étaient présents lors d’une manifestation antigouvernementale.

Un autre type de demande de surveillance connexe est appelé « tower dump » ; dans ce cas, un gouvernement demande à un opérateur mobile une liste de tous les appareils mobiles présents dans une certaine zone à un moment donné. Souvent, les forces de l’ordre utilisent les « tower dumps » pour enquêter sur un crime ou pour établir des relations criminelles.

Les mesures préventives

Il est impossible de se « cacher » de ce type de suivi tant que votre téléphone mobile est allumé et transmet des signaux au réseau d’un opérateur.

Le meilleur moyen de ne pas être détecté ? Ne pas le connecter au réseau ou à un autre ordinateur, une pratique connue sous le nom d’air-gapping.

Cependant, dans un monde où pratiquement toutes les machines se connectent à internet, ce n’est pas facile.

➞ Pour les fichiers et les tâches ultra-sensibles – comme le stockage de bitcoins ou le travail avec des plans confidentiels – l’inconvénient de travailler entièrement hors ligne peut être justifié, malgré tous les problèmes

Dans ces situations, les plus prudents utilisent des cages ou des boucliers Faraday.

Il s’agit essentiellement de coques de téléphone à revêtement métallique qui bloquent toutes les fréquences radio. Aucun signal ne peut entrer ou sortir. On les trouve facilement sur Amazon pour un prix relativement bas.

Cependant, si la cage ou le sac peut empêcher votre téléphone de révéler sa position, il ne l’empêche pas vraiment d’être espionné s’il a déjà été piraté avec un logiciel espion – avant d’être mis sur écoute.

➞ La pratique la plus sûre consiste à supposer que les appels traditionnels et les SMS ne sont pas protégés contre l’écoute ou l’enregistrement

La situation peut être différente lorsque vous utilisez des applications de communication sécurisées pour communiquer (que ce soit par la voix ou par le texte), car ces applications peuvent appliquer un chiffrement de bout en bout (E2EE) pour protéger vos conversations.

Ces applications, dont la mise en œuvre de l’E2EE est fiable et qui disposent de solides capacités anti-forensics, peuvent offrir une protection plus significative.

Le niveau de protection que vous obtenez en utilisant ces applications dépend fortement des applications que vous utilisez et de leur fonctionnement. Une question importante est de savoir :

- si le développeur de l’application peut annuler ou contourner le chiffrement

- et quelles sont les métadonnées de chat qu’il collecte

Nous recommandons Signal, une application de chat et d’appel vocal/vidéo fortement chiffrée, développée par la Signal Foundation.

2. Suivi du signal mobile – IMSI Catcher

Les gouvernements peuvent également espionner une communication mobile directement à l’aide d’un simulateur de site cellulaire – un appareil portable qui génère une fausse tour de téléphonie cellulaire pour « attraper » le téléphone mobile d’un utilisateur particulier et détecter sa présence physique et/ou espionner ses communications, parfois appelé IMSI Catcher ou Stingray.

Cependant, l’IMSI catcher doit être amené à un endroit particulier afin de trouver ou de surveiller un appareil mobile à cet endroit.

Les IMSI Catchers

Les IMSI Catchers sont capables de déterminer les numéros IMSI des téléphones mobiles qui se trouvent à proximité, ce qui est la capacité de la marque de commerce dont leur nom est dérivé.

- À l’aide de l’IMSI, ils peuvent ensuite identifier le trafic mobile sur le réseau

- et cibler le trafic à intercepter et à analyser

Une fois que l’IMSI Catcher a établi la connexion avec un appareil mobile, il peut essayer d’empêcher cet appareil mobile de se connecter à une autre station de base légitime (stations de la tour du réseau) en transmettant une liste de stations de base voisines vides ou qui ne sont pas disponibles pour l’appareil mobile.

D’après les documents divulgués par Edward Snowden, certains IMSI Catchers avancés sont capables de localiser des téléphones portables même s’ils sont éteints.

- Pour ce faire, une commande est envoyée sans fil, via un IMSI Catcher, à la puce de bande de base du téléphone pour qu’elle simule un arrêt et reste allumée.

- On pouvait alors demander au téléphone de ne laisser que le microphone allumé, afin d’écouter les conversations ou d’envoyer périodiquement des signaux de localisation.

- Le seul indice que le téléphone est toujours allumé est qu’il continue à être chaud même s’il a été éteint, ce qui suggère que le processeur de bande de base fonctionne toujours.

Cette préoccupation a conduit certaines personnes à retirer physiquement la batterie de leur appareil lors de conversations très sensibles.

Comment cela fonctionne-t-il ?

- Les attaques contre les réseaux mobiles comprennent le craquage du chiffrement du réseau

- l’interception passive du réseau

- l’interception active du réseau

Les IMSI catchers appartiennent à la dernière catégorie.

Ils interfèrent activement dans les communications entre les téléphones mobiles et les stations de base en agissant comme un émetteur-récepteur (émission et réception simultanées). Les IMSI catchers utilisent une attaque « man-in-the-middle », en se faisant passer simultanément pour le faux téléphone mobile auprès de la vraie station de base et pour la fausse station de base auprès du vrai téléphone mobile.

L’attaque par déclassement

Il s’agit d’une forme d’attaque cryptographique sur un système électronique ou un protocole de communication qui lui fait abandonner un mode de connexion chiffrée de haute qualité au profit d’un mode de connexion chiffrée plus ancien et de moindre qualité, généralement fourni pour assurer la rétrocompatibilité avec les anciens systèmes.

Un exemple d’une telle faille est l’attaque SS7.

Le système de signalisation 7 (SS7)

C’est une technologie de protocoles de signalisation utilisée dans les télécommunications, est mis en œuvre dans la plupart des réseaux téléphoniques publics commutés (RTPC) du monde.

Une attaque SS7 est un exploit qui tire parti d’une faiblesse dans la conception du SS7 pour permettre :

- le vol de données

- l’écoute clandestine

- l’interception de textes

- la localisation

Mesures préventives

Il n’existe actuellement aucune défense fiable contre tous les capteurs IMSI.

Certaines applications, par exemple SnoopSnitch pour les appareils Android rootés, prétendent détecter leur présence, mais cette détection est imparfaite.

- Sur les appareils qui le permettent, il peut être utile de désactiver le support 2G (afin que l’appareil ne puisse se connecter qu’aux réseaux 3G et 4G)

- et de désactiver l’itinérance si vous ne prévoyez pas de voyager en dehors de la zone de service de votre réseau domestique

Ces mesures peuvent offrir une certaine protection contre certains types de capteurs IMSI.

- Nous recommandons Orbot pour Android, une application proxy basée sur TOR qui permet à d’autres applications d’utiliser internet de manière plus sûre en chiffrant et en faisant rebondir votre trafic internet à travers une série de relais dans le monde entier.

- De même, Onion Browser est l’alternative pour les appareils iOS.

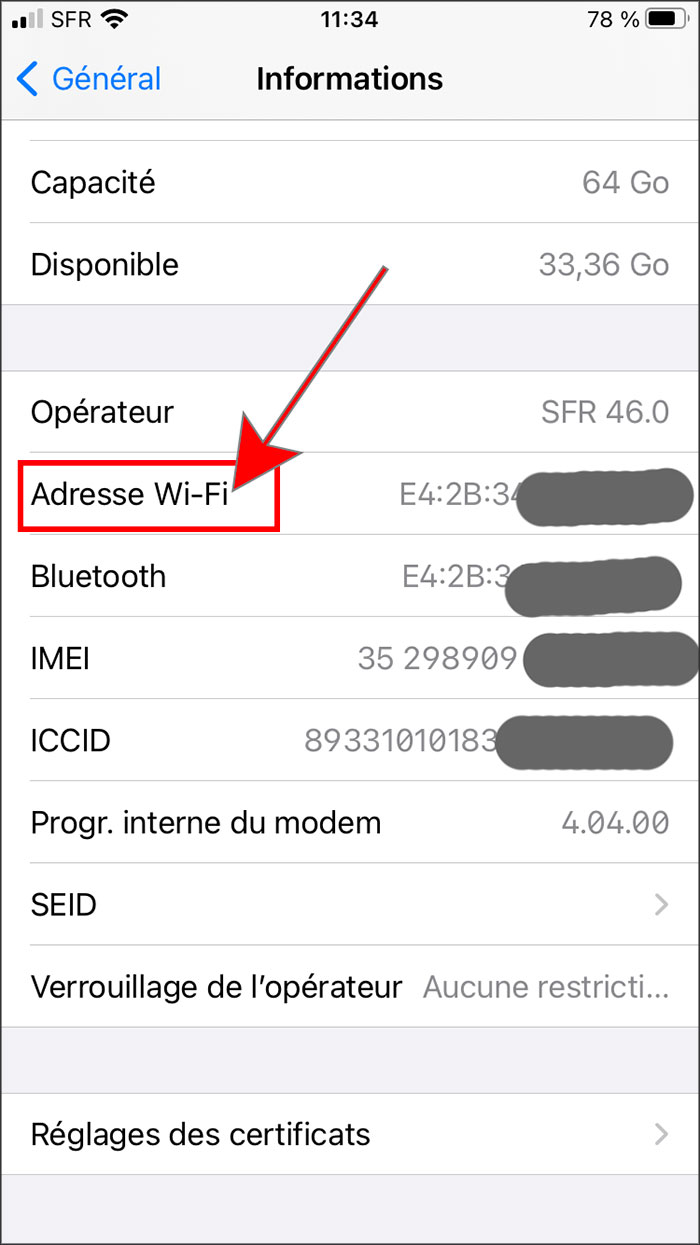

3. Le suivi Wi-Fi et Bluetooth

Comment cela fonctionne-t-il ?

Les smartphones disposent de divers autres émetteurs radio en plus de l’interface du réseau mobile, notamment la prise en charge de Wi-Fi et Bluetooth.

Lorsque le Wi-Fi/Bluetooth est activé, le smartphone transmet des signaux comprenant :

- l’adresse MAC

- il s’agit d’un numéro de série unique de l’appareil mobile, qui permet aux récepteurs Wi-Fi/Bluetooth à proximité de reconnaître la présence de cet appareil

L’adresse MAC peut être observée même si un appareil n’est pas activement connecté à un réseau sans fil particulier, ou même s’il ne transmet pas activement des données. Cette forme de suivi peut être un moyen très précis de savoir quand une personne entre et sort d’un bâtiment.

Par ailleurs, le routeur Wi-Fi domestique est une cible de choix pour les pirates qui souhaitent s’infiltrer dans votre réseau en délivrant à distance une charge utile.

Une petite vulnérabilité dans le réseau Wi-Fi domestique peut permettre à un pirate d’accéder à presque tous les appareils qui se connectent à ce réseau. Une fois infecté par le malware/logiciel espion, le routeur peut effectuer diverses activités malveillantes comme :

- rediriger l’utilisateur vers de faux sites Web lors de la visite de services de communication sécurisés, de sites bancaires ou d’autres sites de commerce électronique

- le vol de données personnelles et financières

- les pirates peuvent également infecter les appareils IoT intelligents connectés au réseau domestique

Mesures préventives

➞ Connaissez votre réseau

Avant de vous connecter, assurez-vous de savoir à quel réseau vous vous connectez, afin de ne pas être la proie des honeypots Wi-Fi.

- Vérifiez également que votre smartphone n’est pas configuré pour se connecter automatiquement à certains réseaux Wi-Fi inconnus

- Configurez-le pour qu’il vous demande avant de se connecter

- Utilisez un VPN : si vous utilisez un service VPN, toute personne tentant de vous espionner ne verra que des données chiffrées, même si vous vous connectez à des sites non sécurisés via HTTP.

Nous recommandons NordVPN ou LeVpn pour les appareils Android et iOS

➞ Randomisation de l’adresse MAC

Certains smartphones dotés des dernières versions d’android et d’iOS disposent d’une fonction appelée » Randomisation de l’adresse MAC » dans les paramètres Wi-Fi.

Cette fonction change aléatoirement l’adresse MAC signalée par le téléphone, ce qui rend le suivi beaucoup plus difficile, voire impossible.

Cette fonction n’est pas utilisée systématiquement par tous les fabricants de téléphones Android, mais sur les appareils Android rootés, il est physiquement possible de modifier l’adresse MAC afin que d’autres personnes ne puissent pas reconnaître votre Wi-Fi aussi facilement au fil du temps.

➞ Désactiver AirDrop

AirDrop (protocole de partage de fichiers sans fil pour les utilisateurs d’iPhone) lorsqu’il est activé, diffuse la disponibilité d’un iPhone aux autres appareils iOS à proximité. Cela permet à tout autre appareil iOS environnant de demander facilement l’autorisation d’envoyer des fichiers.

Bien que pratique, AirDrop est un protocole qui a été piraté par le passé. Par conséquent, il est recommandé de régler les préférences de ce protocole sur « Réception désactivée » , sauf en cas de besoin.

- Pour iOS 11 et les versions ultérieures : Accédez à Réglages > Général > AirDrop.

- Pour iOS 10 et les versions antérieures : Balayez vers le haut depuis le bas de votre appareil iOS pour trouver un raccourci vers AirDrop dans votre Centre de contrôle.

Sécurisez votre routeur Wi-Fi

➞ Mettez à jour le micrologiciel du routeur

La mise à jour du micrologiciel de votre routeur est une mesure de sécurité importante pour aider à protéger votre routeur contre les dernières menaces et vulnérabilités.

- De nombreux routeurs ne reçoivent plus de mises à jour du firmware/logiciel.

- Si la dernière mise à jour du vôtre remonte à quelques années, il est temps de changer de routeur.

➞ Changez l’identifiant du routeur

Les routeurs traditionnels sont livrés avec un mot de passe par défaut (pas un mot de passe Wi-Fi) créé par le fabricant.

Bien qu’il puisse sembler complexe et résistant au piratage, il est fort probable que la plupart des modèles d’un même routeur partagent le même mot de passe. Ces mots de passe sont souvent faciles à retracer ou à trouver sur internet.

- Veillez à modifier le nom d’utilisateur et le mot de passe de votre routeur lors de la configuration.

- Choisissez un mot de passe alphanumérique complexe à plusieurs caractères.

- N’utilisez pas un mot du dictionnaire comme mot de passe.

➞ Modifiez le SSID et le chiffrement Wi-Fi

Si votre réseau Wi-Fi utilise un SSID (nom de réseau) par défaut, changez-le. Ne choisissez pas un nom qui indique clairement que le réseau vous appartient.

Pour le chiffrement Wi-Fi, utilisez WPA2 avec AES. Il est parfaitement sûr tant que le mot de passe est long, car il est essentiel que les mots de passe soient suffisamment longs pour repousser les attaques par force brute.

Désactivez également le WPS.

➞ Débarrassez-vous de tous les services risqués ou inutilisés

La désactivation des fonctions que vous n’utilisez pas réduit la surface d’attaque. Vous devriez probablement envisager de :

- désactiver l’administration à distance (alias gestion à distance, interface graphique à distance ou accès Web depuis le réseau étendu)

- SNMP

- NAT-PMP

- et l’accès Telnet au routeur

Si vous ne connectez pas d’appareils IoT, il est plus sûr de désactiver le service UPnP. Le service UPnP expose un routeur à internet en général où, s’il est vulnérable, il peut être piraté.

➞ Modifiez l’ensemble du sous-réseau côté réseau local

Cela permet d’éviter de nombreuses attaques de routeurs.

➞ Configurez un réseau invité pour les appareils domestiques intelligents

Un réseau invité a ses avantages. Il fournit à vos invités (appareils IoT) un SSID et un mot de passe uniques et empêche également les personnes extérieures d’accéder à votre réseau principal.

4. Infecter les téléphones avec des logiciels espions ou malveillants

Un spyware est un type spécifique de malware conçu pour suivre l’activité du smartphone infecté.

Les logiciels espions peuvent utiliser le microphone d’un appareil pour écouter et enregistrer tout ce qui se passe à proximité du smartphone. Ces applications peuvent également :

- suivre votre position GPS

- vos messages instantanés

- vos SMS

- télécharger des copies des photos que vous prenez

- espionner les conversations tenues par d’autres applications comme Signal, WhatsApp, Telegram, Wickr, Discord, Viber, etc.

- espionner/limiter les appels entrants à partir d’un numéro prédéfini

- enregistrer tout ce que vous tapez

- envoyer des alertes pour divers déclencheurs

- et même utiliser l’appareil photo pour vous espionner physiquement

Toutes les données recueillies par ces applications sont ensuite envoyées sur un portail Web où l’espion peut les critiquer.

➞ A noter :

Certaines applications, installées dans un téléphone, permettent d’espionner toutes les conversations et localisations.

- – Sur Android il fait aussi office de Keylogger

- mais permet en plus d’écouter les appels tph

Les téléphones peuvent être infectés par des logiciels espions, des virus et d’autres types de logiciels malveillants :

- soit parce que l’utilisateur a été incité à installer un logiciel malveillant

- soit parce que quelqu’un a pu pirater l’appareil en utilisant une faille de sécurité dans le système d’exploitation de l’appareil ou dans l’application installée

Ces applications d’espionnage sont souvent utilisées par :

- des proches

- des membres de la famille

- des employeurs suspects et des rivaux politiques ou professionnels

- voire par les forces de l’ordre

Jusqu’à présent, l’exposition du public aux logiciels malveillants pour téléphones mobiles a été dominée par des fournisseurs privés de logiciels espions. Ces outils commerciaux d’espionnage de smartphones finissent généralement dans les mains d’autocrates qui les utilisent pour entraver la liberté d’expression, étouffer les dissidences, voire pire.

Mais aujourd’hui, plusieurs gouvernements disposant de cybercapacités bien établies se sont également adaptés au paysage des menaces mobiles et l’ont exploité.

La capacité des gouvernements et des groupes parrainés par des États à développer et à déployer des campagnes de surveillance mobile dans le cadre de leurs efforts de cyberespionnage existants a dépassé la capacité du secteur de la sécurité à détecter et à décourager ces logiciels espions sur les smartphones.

Comment cela fonctionne (mécanisme de distribution)

➞ Les attaques de type « Zero-day

Un « Zero-Day » est une faille dans un logiciel, un matériel ou un micrologiciel qui est inconnue du développeur du logiciel ou de l’équipe de sécurité responsable de la correction ou de la réparation de la faille.

Souvent, les attaques de type « zero-day » exploitent un logiciel vulnérable sans nécessiter d’interaction de la part de l’utilisateur.

Une vulnérabilité zero-day récemment découverte dans la pile VoIP (Voice over Internet Protocol) de WhatsApp a permis aux pirates d’exécuter du code à distance via une série de paquets SRTP (Secure Real-time Transport Protocol) spécialement conçus et envoyés à un numéro de téléphone cible.

Cela signifie qu’un attaquant peut manipuler des paquets de données pendant le début d’un appel WhatsApp, ce qui entraîne le déclenchement du débordement et la prise de contrôle de l’application par l’attaquant.

Les attaquants peuvent alors déployer des outils de surveillance sur l’appareil pour les utiliser contre la cible.

Bien que les attaques de type « zero-day » soient relativement rares par rapport à la surface d’attaque plus importante observée sur les ordinateurs de bureau et les serveurs, leur existence démontre que même le respect strict de la règle de non-téléchargement d’applications non fiables peut ne pas être suffisant pour éviter d’être compromis par de telles attaques.

Recommandation

Il est difficile de se protéger contre une attaque de type « zero-day ». Votre meilleure ligne de défense consiste à installer immédiatement les nouvelles mises à jour logicielles dès qu’elles sont disponibles auprès du fabricant afin de réduire le risque d’exploitation.

Les mises à jour logicielles vous permettent d’installer les révisions nécessaires du logiciel ou du système d’exploitation. Il peut s’agir de corriger des failles de sécurité qui ont été découvertes.

🛡️ Protégez votre vie privée, même dans votre couple

La présence de SMS contenant des chiffres et des lettres incompréhensibles peut indiquer l’exploitation de cet appareil, car il s’agit parfois de commandes et d’instructions envoyées par le pirate pour être exécutées sur l’appareil ciblé.

Les attaques de phishing par harponnage (spear phishing)

L’infiltration sophistiquée de logiciels espions commence généralement par le Spear Phishing, qui consiste à envoyer un message sur le téléphone de la cible.

- Il peut s’agir d’un tweet

- d’un SMS

- ou d’un email d’apparence innocente

- tout message électronique visant à convaincre l’utilisateur d’ouvrir une URL ou de télécharger une pièce jointe

Une fois qu’il l’a fait, le navigateur Web du téléphone se connecte à l’un des nombreux serveurs anonymes du logiciel d’espionnage à travers le monde. De là, le logiciel d’espionnage détermine automatiquement le type d’appareil, puis installe l’exploit particulier à distance et subrepticement.

Contrairement aux utilisateurs d’ordinateurs de bureau, les utilisateurs mobiles ne peuvent pas voir l’intégralité de l’URL d’un site qu’ils visitent. Cela permet aux escrocs numériques d’utiliser des attaques de phishing contre des utilisateurs non avertis.

Les hameçonneurs exploitent souvent les peurs naturelles des cibles pour les inciter à agir rapidement et sans précaution.

Ces messages de phishing vous inciteront à vous connecter à la hâte à votre compte ou à installer une mise à jour sans en vérifier la source. De cette façon, l’espion a maintenant ce dont il a besoin pour fouiner dans votre appareil, des informations d’identification du compte ou un privilège d’administrateur non autorisé.

➞ Les applications de messagerie comme WhatsApp et d’autres réseaux sociaux (Twitter, IG, Telegram, Wickr, Discord, etc.) sont également en passe de devenir la méthode la plus populaire pour la surveillance mobile via des attaques de phishing

Les pirates parrainés par l’État choisissent désormais des cibles de plus en plus obscures pour tenter d’enchaîner une séquence complexe d’infections et obtenir des données précieuses.

Par exemple, au lieu de cibler le PDG, les groupes parrainés par l’État choisissent souvent de cibler un employé de moindre importance, comme un assistant ou un graphiste, qui n’a peut-être pas d’informations particulièrement précieuses sur son ordinateur, mais qui se trouve sur le même réseau que des machines contenant des données précieuses et qui pourrait être utilisé comme tremplin pour infecter des machines précieuses.

En résumé : compromettez la machine du graphiste et utilisez son email pour faire du phishing au PDG.

➞ Une autre tendance est qu’un certain nombre de sites de phishing utilisent la vérification HTTPS pour dissimuler leur nature trompeuse

Les utilisateurs considèrent les sites HTTPS comme sûrs et sont donc moins susceptibles de soupçonner un « phishing ».

Conscients de cela, les pirates utilisent des sites comme letsencrypt.org pour obtenir la certification SSL de leurs sites de phishing non sécurisés.

Par ailleurs, la croissance du marché des logiciels espions grand public est préoccupante car elle reflète la tendance à utiliser des logiciels malveillants « prêts à l’emploi » dont l’utilisation ne nécessite pas de connaissances spécialisées.

, mais d’autres que vous pourriez voir sont FlexiSPY, et . Souvent, ce type de logiciel est utilisé par des personnes qui veulent surveiller l’activité de leur conjoint, en leur offrant un moyen facile de retracer chacun de leurs mouvements.

Recommandation

Il est difficile pour toute mesure de sécurité de se prémunir contre le phishing, essentiellement parce qu’il s’agit souvent d’un simple appel téléphonique ou de la visite d’un site web douteux.

La seule véritable barrière contre le phishing est la connaissance et la vigilance constante.

➞ Utilisez une application de sandboxing

Android exécute déjà toutes les applications dans un environnement sandbox. Cependant, les applications peuvent toujours demander des autorisations pour accéder à différentes zones du téléphone, y compris les zones où se trouvent vos données personnelles :

- comme les contacts

- les journaux d’appels

- le stockage, etc.

Si vous avez vraiment besoin d’utiliser une application aléatoire ou douteuse, tout en n’étant pas certain de son authenticité, et que vous ne voulez pas non plus risquer de partager vos données personnelles avec elle, alors vous devez l’isoler correctement.

Une application de Bac à sable permet de cloner certaines applications et de les empêcher d’accéder à vos données personnelles en dehors de cette sandbox (y compris les journaux d’appels, les contacts, les photos, etc. ), même si les autorisations correspondantes ont été accordées.

Cependant, les données liées à l’appareil (SMS, localisation GPS, IMEI, ID de l’appareil, etc.) restent accessibles.

Quand l’auteur subtilise l’appareil de la victime ciblée

La plupart des mécanismes de déploiement de logiciels espions décrits ci-dessus impliquent une compromission qui se produit lorsque l’appareil est en possession de l’utilisateur, que ce soit par interaction avec l’utilisateur ou par exploitation à distance.

Bien que la compromission d’un appareil en l’absence de contrôle physique de celui-ci soit un scénario peu probable dans de nombreux cas, il peut néanmoins s’appliquer aux personnes ou aux organisations qui se rendent dans des zones hostiles.

➞ Cependant, il peut y avoir des situations où un acteur malveillant cherche à tirer parti d’une période pendant laquelle l’appareil n’est pas en possession de l’utilisateur.

- Des scénarios tels qu’un logiciel de surveillance installé par les autorités pendant le passage d’une frontière

- ou un appareil laissé sans surveillance dans un hôtel (attaque dite de la « mauvaise femme de chambre »)

…ne se produiront probablement que dans des situations très spécifiques, mais pourraient néanmoins se produire en fonction de la valeur de la cible.

Recommandation

Cette catégorie de menace peut potentiellement être évitée par l’utilisation de codes PIN ou de mots de passe (à moins que ceux-ci ne soient obtenus par la coercition ou par une surveillance passive via la vidéosurveillance ou les techniques traditionnelles de « shoulder surfing »).

De même, l’utilisation de dispositifs complètement propres qui ne transportent que le minimum de données et qui sont complètement réinitialisés à leurs paramètres d’origine une fois que l’utilisateur a quitté la zone hostile, peut être efficace.

➞ Installez Haven

Haven est une application de surveillance gratuite et open-source pour Android, conçue :

- pour surveiller les activités se déroulant à proximité d’un appareil à l’aide de ses capteurs intégrés

- et pour alerter le propriétaire de l’appareil de ces activités

Les alertes peuvent être envoyées par SMS, Signal ou vers un site Web basé sur Tor.

6 signes avant-coureurs d’une infection par un logiciel espion

1. Appels téléphoniques entrants ou sortants ou SMS mystérieux

Avez-vous remarqué des appels ou des SMS émis ou envoyés depuis votre téléphone dont vous savez qu’ils n’ont pas été émis par vous ?

Il y a de fortes chances que votre téléphone soit infecté par un logiciel espion ou un logiciel malveillant.

2. Taux d’utilisation des données plus élevé que d’habitude

Les logiciels d’espionnage présents sur votre mobile agissent en fonction des commandes qu’ils reçoivent de l’attaquant se trouvant à distance.

Pour ce faire, ils ont besoin d’une connexion internet active. Par conséquent, si un logiciel espion se cache sur votre appareil, il y a de fortes chances que votre consommation de données mobiles augmente pour une raison qui vous est inconnue.

Si cela se produit, il y a de fortes chances que votre appareil mobile soit infecté.

3. La batterie se vide beaucoup plus rapidement

Si vous avez remarqué que la batterie de votre appareil se vide plus rapidement que d’habitude, surtout en cas d’utilisation normale, il y a de fortes chances qu’un logiciel espion se cache quelque part dans le téléphone.

Les logiciels d’espionnage fonctionnent en arrière-plan de votre téléphone sans révéler leur présence, ce qui fait que votre batterie se vide plus rapidement.

4. Mauvaises performances

Les mauvaises performances d’un téléphone portable ne peuvent pas toujours être attribuées à un logiciel espion ou à un logiciel malveillant. Avec le temps, les performances des téléphones mobiles commencent à se détériorer et à être encombrées d’applications.

- Cependant, si vous avez l’habitude de vous débarrasser des applications indésirables

- d’éviter les fonds d’écran dynamiques

- et de prendre toutes les mesures nécessaires pour optimiser les performances

- et que vous rencontrez encore des décalages et des ralentissements

…alors la cause est probablement due à une infection par un logiciel espion.

5. Des applications inconnues installées sur votre téléphone

Les logiciels malveillants mobiles ont tendance à installer d’autres applications malveillantes sur votre téléphone afin qu’elles puissent travailler ensemble pour pousser plus loin l’infection de votre téléphone.

Si vous remarquez des applications qui n’ont pas été installées par vous-même ou qui ne sont pas des applications standard, il y a de fortes chances que votre téléphone soit infecté par un logiciel malveillant.

6. Surchauffe

Il est normal, et parfois même attendu, que votre téléphone surchauffe lorsque vous jouez à des jeux, que vous naviguez constamment sur Internet, que vous le chargez ou que vous appelez sans arrêt.

Toutefois, si vous n’utilisez pas votre téléphone ou si votre appareil reste chaud la plupart du temps sans raison, il y a de fortes chances que votre téléphone abrite une infection par un logiciel malveillant.

![]()

5. Les fuites de données d’applications

Comment cela fonctionne-t-il ?

Les smartphones modernes permettent au téléphone de déterminer sa propre position, souvent à l’aide du GPS et parfois à l’aide d’autres services comme la localisation IP et la localisation des tours de téléphonie mobile.

Les applications installées sur cet appareil peuvent demander ces informations au téléphone et les utiliser pour fournir des services basés sur la localisation :

- des cartes

- certaines applications de réseaux sociaux

- des applications de taxi et de livraison de nourriture qui vous montrent votre position sur la carte

Certaines de ces applications transmettent ensuite votre position sur le réseau à un fournisseur de services, ce qui permet à d’autres personnes de vous suivre.

Les développeurs intègrent également des traceurs tiers dans leurs applications, ce qui leur permet de collecter diverses autres informations et schémas comportementaux sur les utilisateurs et de les utiliser pour afficher des publicités ciblées.

➞ Les trackers tiers héritent de l’ensemble des autorisations d’application demandées par l’application hôte, ce qui leur permet d’accéder à une multitude de données précieuses sur les utilisateurs, souvent au-delà de ce dont ils ont besoin pour fournir le service attendu.

- Ces trackers peuvent collecter des données personnelles telles que les identifiants Android

- les numéros de téléphone

- les empreintes digitales des appareils

- les adresses MAC

- la localisation en direct

- les habitudes d’utilisation de diverses applications

- l’historique du navigateur

- les SMS

- les journaux d’appels

- les emails

- les discussions sur les réseaux sociaux, etc.

En plus de ça, les magasins d’applications n’exigent pas des développeurs qu’ils divulguent leur utilisation de services de publicité et de suivi tiers, ce qui fait que les utilisateurs ne savent pas si ces services sont présents dans leurs applications.

Ainsi, les applications ne nous disent pas quels sont les services qu’elles utilisent, et leurs déclarations de politique de confidentialité sont souvent vagues quant à l’utilisation de ces services. Ce manque de transparence n’est pas aidé par le fait qu’ils se retrouvent régulièrement dans l’actualité pour avoir partagé ou vendu de grandes quantités de données de suivi mobile.

Mesures préventives

Les applications les plus populaires auprès des sociétés de collecte de données sont celles qui offrent des services liés à la localisation des personnes :

- la météo

- les transports en commun

- les voyages

- les offres d’achat et les rencontres

…car les utilisateurs sont plus susceptibles d’activer les services de localisation sur ces applications.

➞ Examinez les autorisations des applications lors de leur installation

Une bonne pratique en matière de protection de la vie privée consiste à limiter l’accès aux informations personnelles à un strict minimum pour toutes les applications.

- Plus le nombre d’autorisations demandées est élevé

- plus les données risquent d’être envoyées de manière non sécurisée à des adversaires

Contrairement aux iPhones, les téléphones Android ne vous permettent pas de restreindre l’accès d’une application à votre localisation aux seuls moments où vous l’utilisez. Toute application Android qui a l’autorisation de vous localiser peut recevoir des données même si vous ne l’utilisez pas.

➞ Cependant, il existe sur le Play Store une application appelée Bouncer, qui permet aux utilisateurs d’Android d’accorder des autorisations temporaires.

Dès qu’une application est fermée, Bouncer supprime automatiquement certaines autorisations associées à cette application.

➞ Commenet arrêter le suivi de la localisation sur iOS

- Ouvrez Paramètres > Confidentialité > Services de localisation

- Vous verrez une liste d’apps, ainsi que le paramètre de localisation de chacune

- Appuyez sur les applications que vous souhaitez ajuster. La sélection de « Jamais » bloque le suivi par cette application.

- L’option « Pendant l’utilisation de l’application » permet à l’application d’obtenir la localisation uniquement lorsqu’elle est utilisée

- Choisir « Toujours » permet à l’application d’obtenir des données de localisation même lorsqu’elle n’est pas utilisée

➞ Arrêtez le suivi de la localisation sur Android

- Ouvrez Paramètres > Sécurité et localisation > Localisation > Autorisations au niveau de l’application

- Pour désactiver la localisation d’une application, faites glisser le commutateur vers la gauche

- Ces instructions concernent les téléphones Android récents ; Google fournit d’autres instructions ici.

➞ Surveillez et arrêtez les applications tierces

Blokada est un outil de ce type pour les appareils Android qui bloque efficacement les publicités et les trackers. Il est également gratuit et constitue un projet open source.

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.

Comment assurer ma vie privée sur les applications que je posséde déjà ?

Si une application est déjà présente sur votre téléphone ou votre tablette, vous pouvez encore prendre certaines mesures pour protéger votre vie privée :

Examinez les autorisations de l’application. Allez dans vos paramètres pour critiquer les autorisations et vous assurer que l’application n’a pas accès à des informations ou à des fonctions dont elle n’a pas besoin.

Désactivez les autorisations inutiles. Envisagez de supprimer les applications qui nécessitent beaucoup d’autorisations – certaines applications demandent beaucoup d’autorisations qui ne sont pas nécessaires à leur fonctionnement.

Portez une attention particulière aux applications qui ont accès à votre liste de contacts, à l’appareil photo, au stockage, à la localisation et au microphone.

Limitez les autorisations de localisation. Certaines applications ont accès aux services de localisation de votre appareil. Si une application a besoin d’accéder à vos données de localisation pour fonctionner, pensez à limiter l’accès aux seules périodes d’utilisation de l’application.