L’attaque par la force brute reste l’une des méthodes les plus populaires de crackage de mots de passe.

Elle n’est pas seulement destinée au crackage de mots de passe. Les attaques par force brute peuvent aussi être utilisées pour découvrir des pages et des contenus cachés dans une application web.

Cette attaque prend de temps, mais son taux de réussite est élevé.

Dans cet article, je vais essayer d’expliquer les attaques par force brute et les outils populaires utilisés dans différents scénarios pour effectuer une attaque par force brute.

Qu’est-ce qu’une attaque par force brute ?

Une attaque par force brute est une attaque dans laquelle un attaquant utilise un ensemble de valeurs prédéfinies pour attaquer une cible et analyser la réponse jusqu’à ce qu’il réussisse.

Le succès dépend de l’ensemble des valeurs prédéfinies.

L’attaque par dictionnaire

L’exemple le plus courant et le plus facile à comprendre de l’attaque par force brute est l’attaque par dictionnaire pour cracker le mot de passe.

- Dans ce cas, l’attaquant utilise un dictionnaire de mots de passe qui contient des millions de termes pouvant être utilisés comme mot de passe.

- L’attaquant essaie ces mots de passe un par un pour s’authentifier.

- Si ce dictionnaire contient le mot de passe correct, l’attaquant réussira.

Dans une attaque traditionnelle par force brute, l’attaquant essaie simplement des combinaisons de lettres et de chiffres pour générer un mot de passe de manière séquentielle.

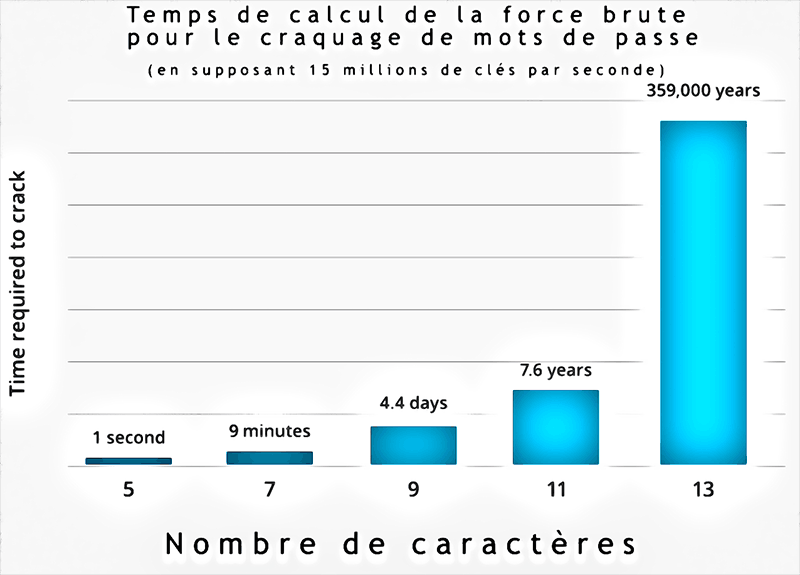

Cette technique traditionnelle prendra plus de temps si le mot de passe est long. Ces attaques peuvent durer de quelques minutes à plusieurs heures ou plusieurs années selon le système utilisé et la longueur du mot de passe.

Prévention

Pour empêcher le crackage des mots de passe par une attaque par la force brute, il faut toujours utiliser des mots de passe longs et complexes.

- Il est alors difficile pour l’attaquant de deviner le mot de passe

- et les attaques par force brute prennent trop de temps

La plupart du temps, les utilisateurs de WordPress sont confrontés à des attaques de force brute contre leur sites web. Le verrouillage des adresses IP suspectes est un autre moyen d’empêcher l’attaquant de lancer des attaques de force brute. Mais pour les logiciels hors ligne, les choses ne sont pas aussi faciles à sécuriser.

Dans la même optique, pour découvrir des pages cachées, l’attaquant tente de deviner le nom de la page, envoie des requêtes et voit la réponse. Si la page n’existe pas, la réponse sera 404 et en cas de succès, la réponse sera 200. De cette façon, il peut trouver des pages cachées sur n’importe quel site web.

Temps de calcul de la force brute en fonction du nombre de caractères dans le mot de passe

L’attaque par force brute inversée

Une attaque par force brute inversée est un autre terme associé au crackage de mots de passe.

Il s’agit d’une approche inverse du crackage de mots de passe. L’attaquant essaie un mot de passe unique en essayant plusieurs noms d’utilisateur.

- Imaginez que vous connaissez un mot de passe mais que vous n’avez aucune idée du nom d’utilisateur à laquelle il appartient.

- Dans ce cas, vous pouvez essayer le même mot de passe et deviner les différents noms d’utilisateur jusqu’à ce que vous trouviez la combinaison adéquate.

Les pirates utilisent l’attaque par force brute dans n’importe quel logiciel, n’importe quel site web ou n’importe quel protocole qui ne bloque pas les demandes après quelques essais non valables.

[/su_icon_text][/su_panel][/su_shadow]Faisons la liste de quelques outils de crackage de mots de passe par force brute pour différents protocoles.

Principaux outils pour les attaques par force brute

Gobuster

Gobuster est utilisé pour extraire des informations sur la cible. Gobuster est écrit en GO-Lang. Il contient certains scanners très courants comme Dirbuster ou d’autres scanners.

Le principal avantage de Gobuster sur les autres scanners de répertoires est la vitesse.

- En tant que langage de programmation, Go est connu pour être rapide.

- Il a également une excellente prise en charge de la concurrence, de sorte que Gobuster peut tirer parti de plusieurs threads pour un traitement plus rapide.

Le seul inconvénient de Gobuster est l’absence de recherche récursive dans les répertoires. Pour les répertoires de plus d’un niveau de profondeur, un autre scan sera malheureusement nécessaire.

Gobuster offre une interface de ligne de commande simple qui fonctionne assez bien. Il possède quelques options utiles, mais pas trop pour éviter de se perdre dans les détails. Dans l’ensemble, c’est un excellent outil qui est efficace et rapide.

Hashcat

Hashcat prétend être l’outil de craquage de mots de passe basé sur le CPU le plus rapide. Il est gratuit et disponible pour les plates-formes Linux, Windows et Mac OS.

Hashcat prend en charge divers algorithmes de hachage, notamment :

- LM Hashes

- MD4

- MD5

- famille SHA

- formats Unix Crypt

- MySQL

- Cisco PIX

Il prend en charge diverses attaques, notamment :

- l’attaque par force brute

- l’attaque Combinator

- l’attaque Dictionary

- l’attaque Fingerprin

- l’attaque Hybrid

- l’attaque Mask

- l’attaque Permutation

- l’attaque Rule-based

- l’attaque Table-Lookup

- l’attaque Toggle-Case

Ncrack

Ncrack (site officiel) est un outil populaire de crackage de mots de passe pour l’authentification des réseaux.

Il prend en charge divers protocoles, notamment :

- RDP

- SSH

- http(s)

- SMB

- pop3(s)

- VNC

- FTP

- telnet

Il peut effectuer différentes attaques, y compris des attaques par force brute. Il prend en charge diverses plates-formes dont :

- Linux

- BSD

- Windows

- Mac OS X

Hydra de THC

THC Hydra est connu pour sa capacité à cracker les mots de passe des authentifications de réseau en effectuant des attaques par force brute.

Il effectue des attaques par dictionnaire contre plus de 30 protocoles, dont :

- telnet

- ftp

- http

- https

- smb et bien d’autres

Il est disponible pour diverses plateformes dont :

- Linux

- Windows/Cygwin

- Solaris 11

- FreeBSD 8.1

- OpenBSD

- OSX

- QNX/Blackberry

Dirsearch

Disearch est un simple outil en ligne de commande conçu pour forcer les répertoires et les fichiers des sites web.

➽ Systèmes d’exploitation pris en charge

- Windows XP/7/8/10

- GNU/Linux

- MacOSX

➽ Caractéristiques de Dirsearch

- Multithreaded

- Maintenir les connexions en vie

- Prise en charge de plusieurs extensions (-e|–extensions asp,php)

- Rapports (texte simple, JSON)

- Détection heuristique de pages web non valides

- Forçage brutal récursif

- Support du proxy HTTP

- Randomisation des agents utilisateurs

- Traitement par lots

- Demande de report

- Possibilité de supprimer le point de l’extension lors du forçage (–nd, exemple%EXT% au lieu de exemple.%EXT%)

- Options permettant de n’afficher que les éléments dont la longueur de réponse est comprise dans une fourchette (–min & –max)

- Possibilité de mettre sur liste blanche les codes de réponse (-i 200 500)

- Possibilité de supprimer la sortie de la console (-q, conserve la sortie dans les fichiers)

- Possibilité d’ajouter des suffixes personnalisés aux noms de fichiers sans points (–suff .BAK, .old, exemple .%EXT%%SUFFIX%)

SAMInside

SAMInside est un autre outil populaire de crackage de mots de passe pour le système d’exploitation Windows.

Il est similaire aux outils Ophcrack et Lophtcrack. Il prétend cracker environ 10 millions de mots de passe par seconde sur un bon ordinateur.

Il prend en charge diverses méthodes d’attaque, notamment :

- l’attaque par masque

- l’attaque par dictionnaire

- l’attaque hybride

- l’attaque par tables arc-en-ciel

Il prend en charge plus de 400 algorithmes de hachage.

DaveGrohl

DaveGrohl est un outil de force brute populaire pour Mac OS X.

Il prend en charge toutes les versions disponibles de Mac OS X. Cet outil prend en charge à la fois les attaques par dictionnaire et les attaques incrémentielles.

Il dispose d’un mode distribué qui vous permet d’effectuer des attaques à partir de plusieurs ordinateurs pour attaquer le même hachage de mot de passe. Cet outil est maintenant open source et vous pouvez télécharger le code source ici.

Crack

Crack est l’un des plus anciens outils de crackage de mots de passe, dédié au système UNIX.

Il est utilisé pour vérifier les mots de passe faibles en effectuant des attaques par dictionnaire.

Pydictor

Pydictor est un dictionnaire de hacker puissant et utile pour une attaque de force brute.

Vous pouvez utiliser Pydictor pour générer :

- une liste de mots générale

- une liste de mots personnalisée basée sur le contenu du Web

- une liste de mots d’ingénierie sociale, etc

Vous pouvez utiliser l’outil intégré Pydictor pour :

- supprimer

- fusionner

- compter la fréquence des mots

- filtrer la liste de mots

- spécifier votre liste de mots et utiliser « -tool handler » pour la trier

- générer une liste de mots très personnalisée et complexe en modifiant plusieurs fichiers de configuration

- ajouter votre propre dictionnaire en utilisant le mode leet

- filtrer par longueur, occurence de caractères, types de caractères

- ajouter des scripts de codage personnalisés

- ajouter votre propre script de plugin dans le dossier /plugins/

- ajouter votre propre script d’outil dans le dossier /tools/

Que vous utilisiez la version 2.7 ou la version 3.x de Python, pydictor peut fonctionner sous Windows, Linux ou Mac.

Ophcrack

Ophcrack est un autre outil de force brute spécialement utilisé pour cracker les mots de passe de Windows.

Il cracke les mots de passe Windows en utilisant les hachages LM à travers les tables arc-en-ciel.

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Il s’agit d’un outil gratuit et open-source disponible sous forme de LiveCD.

Dans la plupart des cas, il peut cracker le mot de passe de Windows en quelques minutes.

- Par défaut, Ophcrack est livré avec des tables arc-en-ciel pour cracker les mots de passe de moins de 14 caractères et qui ne contiennent que des caractères alphanumériques.

- D’autres tables arc-en-ciel sont également disponibles en téléchargement.

John The Ripper

John the Ripper est un autre outil génial qui n’a pas besoin d’être présenté. Il est depuis longtemps l’outil préféré pour effectuer des attaques par la force brute.

Ce logiciel gratuit de cassage de mots de passe a été initialement développé pour les systèmes Unix. Plus tard, les développeurs l’ont publié pour diverses autres plateformes.

Aujourd’hui, il est compatible avec 15 plateformes différentes, dont :

- Unix

- Windows

- DOS

- BeOS

- OpenVMS

Vous pouvez l’utiliser :

- soit pour identifier les mots de passe faibles

- soit pour cracker les mots de passe afin de casser l’authentification

Cet outil est très populaire et combine diverses fonctionnalités de crackage de mots de passe.

- Il peut détecter automatiquement le type de hachage utilisé dans un mot de passe.

- Vous pouvez également l’utiliser pour le stockage de mots de passe chiffrés.

- Il peut effectuer une attaque par force brute avec tous les mots de passe possibles en combinant du texte et des chiffres.

- Vous pouvez également l’utiliser avec un dictionnaire de mots de passe pour effectuer des attaques par dictionnaire.

Cain et Abel

Je suis sûr que vous avez déjà entendu le nom de cet outil de piratage de mots de passe téléchargeable ici.

Il peut aider à cracker différents types de mots de passe en effectuant des attaques :

- par force brute

- par dictionnaire

- par cryptanalyse

Les attaques de cryptanalyse sont effectuées en utilisant les tables arc-en-ciel comme mentionné dans l’outil précédent.

Certains scanners de virus le détectent comme un logiciel malveillant.

Avast et Microsoft Security Essentials le signalent comme un malware et le bloquent dans leur système. Vous devrez donc bloquer votre antivirus.

➽ Les fonctions de base du logiciel Cain et Abel

- Renifler le réseau

- Cracker des mots de passe chiffrés à l’aide du dictionnaire

- Attaques par force brute

- Aide à la cryptanalyse

- Enregistrement des conversations VoIP

- Décodage des mots de passe brouillés

- Récupération des clés des réseaux sans fil

- Révéler les boîtes de mots de passe

- Découvrir les mots de passe mis en cache

- Analyser les protocoles de routage

- Reniflage pour effectuer des attaques de type « Man in the Middle »

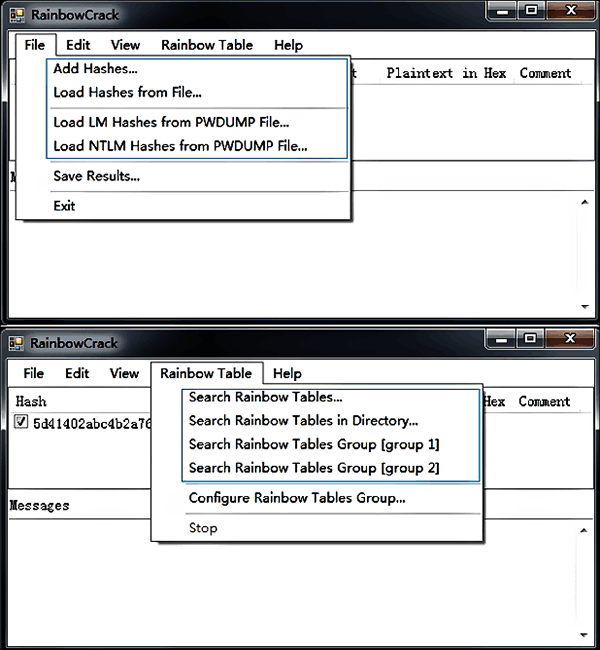

Rainbow Crack

Rainbow Crack est un outil d’attaque par force brute populaire utilisé pour le crackage de mots de passe.

Il génère des tables arc-en-ciel à utiliser lors de l’attaque. Ses tables arc-en-ciel sont pré-calculées. Cela permet de réduire le temps nécessaire à l’exécution de l’attaque.

L’avantage est qu’il existe plusieurs organisations qui ont déjà publié les tables arc-en-ciel pré-calculées pour tous les internautes. Pour gagner du temps, vous pouvez télécharger ces tableaux et les utiliser dans vos attaques.

Cet outil est encore en cours de développement. Il est disponible pour Windows et Linux et prend en charge toutes les dernières versions de ces plates-formes.

Aircrack-ng

Je suis sûr que vous connaissez déjà l’outil Aircrack-ng. Il s’agit d’un outil populaire de crackage de mots de passe Wi-Fi disponible gratuitement.

J’ai mentionné cet outil dans notre autre article sur les outils de crackage de mots de passe populaires. Cet outil est fourni avec :

- un craqueur WEP/WPA/WPA2-PSK

- des outils d’analyse pour effectuer des attaques sur WIFi 802.11

Aircrack NG effectue essentiellement des attaques par dictionnaire contre un réseau sans fil afin de deviner le mot de passe.

Comme vous le savez déjà, le succès de l’attaque dépend du dictionnaire de mots de passe. Plus le dictionnaire de mots de passe est performant et efficace, plus il est probable qu’il crackera le mot de passe.

- Le soft est disponible pour les plateformes Windows et Linux

- Il a également été porté sur les plates-formes iOS et Android

BruteX

BruteX est un script shell qui automatise le processus d’analyse d’une ou plusieurs cibles.

- BruteX comprend Nmap

- Hydra

- et DNS enum

L’analyse de Nmap ouvre les ports et définit le fonctionnement du service du serveur cible. Par la suite, démarrez Bruteforce FTP, SSH, et d’autres services en utilisant Hydra, et ainsi de suite.

Il attaque par force brute tous les services en cours d’exécution sur la cible :

- Ports ouverts

- Noms d’utilisateur

- Mots de passe

➽ Installation

git clone https://github.com/1N3/BruteX.git

cd BruteX

chmod +x install.sh

./install.sh

➽ Note

Si vous n’êtes pas un hacker et que vous voulez simplement savoir quels sont les messages et les appels qui arrivent dans un téléphone ciblé, en plus de le localiser, il vous suffit simplement d’installer cette application qui sait se rendre invisible dans le smartphone et qui vous rapatriera toutes les données utiles sur votre compte à consulter en ligne.

➽ Cette application espionne les SMS, réseaux sociaux et localisations d’un iPhone/Android |

➽ Cette application enregistre les appels téléphoniques et les messages d’un Android |

Conclusion

Le « Brute-forcing » est la meilleure méthode de crackage de mots de passe.

Le succès de l’attaque dépend de différents facteurs. Cependant, les facteurs les plus importants sont :

- la longueur du mot de passe

- la combinaison de caractères, de lettres et de caractères spéciaux

➽ Lire aussi : 12 applications de hacker pour pirater depuis un Android gratuit

C’est pourquoi, lorsque nous parlons de mots de passe forts, nous suggérons généralement aux utilisateurs d’avoir des mots de passe longs avec une combinaison de :

- lettres minuscules

- lettres majuscules

- chiffres

- caractères spéciaux

Cela ne rend pas la force brute impossible, mais plus difficile demandant plus de temps pour atteindre le mot de passe par la force brute.

Presque tous les algorithmes de hachage utilisent la force brute pour frapper. Cette attaque est optimale lorsque vous avez accès à des données hors ligne. Dans ce cas, elle facilite le crackage et prend moins de temps.

Le crackage de mots de passe par force brute est également très important pour la sécurité informatique. Il sert à vérifier les mots de passe faibles utilisés dans le système, le réseau ou l’application.

➽ La meilleure façon de prévenir les attaques par force brute

C’est de limiter les ouvertures de session non valides.

De cette façon, l’attaque ne peut frapper et essayer les mots de passe que pendant un temps limité. C’est pourquoi les services web commencent à afficher des captchas si vous frappez les mauvais mots de passe trois fois de suite, bloquant ensuite votre adresse IP.

Il existe une longue liste d’outils de crackage de mots de passe qui utilisent la force brute ou une attaque par dictionnaire. Ci-dessus vous ne trouverez que les meilleurs outils les plus populaires. Si vous pensez que j’ai manqué certains outils importants, veuillez me le faire savoir dans les commentaires ci-dessous.

Cont lirak dayeh ta3i wrodahli

Je veux changer les mots de passe

Cool