Une adresse IP est simplement une adresse. C’est un numéro qui est attribué à un appareil, de façon temporaire ou permanente. Les appareils et les comptes peuvent être piratés. Une adresse ne l’est pas.

Il existe une multitude d’idées fausses sur les adresses IP.

Je pense que cela vient surtout des séries télévisées idiotes sur les détectives et les experts.

Les gens semblent penser que si quelqu’un connaît votre adresse IP, il peut instantanément vous « pirater » et savoir exactement où vous vivez, tout ce que vous avez fait sur internet, votre taille de chapeau, vos préférences sexuelles et vos convictions politiques.

Pardonnez-moi, mais ce ne sont que des idioties hollywoodiennes. J’écrirais bien 6 pages pour expliquer pourquoi, mais les détails de l’adressage IP sont parmi les sujets les plus arides et les plus ennuyeux que vous puissiez trouver, un bon truc pour quand vous ne pouvez pas dormir. Sauf si vous êtes un geek, bien sûr.

En fait, c’est toujours un sujet assez ennuyeux, même pour la plupart des geeks ! Faites-moi confiance sur ce point.

Que peuvent faire les pirates avec votre adresse IP ?

Toutes les 39 secondes, un téléphone, un ordinateur portable ou un autre appareil connecté à Internet est piraté. Mais si les pirates disposent de méthodes sophistiquées pour vous cibler, beaucoup s’en tiennent à une approche simple : Le piratage de l’adresse IP.

Qu’est-ce qu’une adresse IP ? Pourquoi les pirates veulent-ils la vôtre ?

Une adresse IP – ou adresse de « protocole Internet » – est un numéro attribué à un réseau ou à un appareil connecté spécifique (ordinateur portable, smartphone, etc.), qui vous permet d’envoyer et de recevoir des informations sur Internet.

Pour ceux qui possèdent des compétences en piratage informatique, même rudimentaires, les informations relatives à l’adresse IP sont essentielles pour établir le profil d’une victime potentielle. En effet, les adresses IP piratées révèlent vos :

- Votre pays

- Votre pays ou région

- Ville

- Votre fournisseur d’accès Internet.

- Coordonnées GPS (approximatives)

- Type d’adresse IP (adresse IP privée, statique, dynamique ou publique)

Les cybercriminels collectent souvent ce premier ensemble de données dans la phase de recherche de leur attaque. Et personne n’est complètement à l’abri.

Comment les pirates trouvent-ils votre adresse IP ?

Voici comment votre adresse IP peut être piratée par de mauvais acteurs :

- Lorsque vous ouvrez un email de phishing ou d’escroquerie. Ceux-ci contiennent toujours un pixel de localisation. Dès que vous l’ouvrez, le pirate obtient votre IP.

- Par le biais de pièces jointes infectées distribuées par email, réseaux sociaux et SMS. Lorsqu’elles sont ouvertes, ces pièces jointes implantent un code malveillant sur l’appareil – qui commence à collecter des informations, notamment l’adresse IP.

- Lorsque vous cliquez sur un lien auquel les pirates ont ajouté des informations de localisation, ou qu’une publicité internet est insérée dans vos résultats de recherche ou placée sur un faux site web.

- En redirigeant votre trafic vers un site web qu’ils autorisent, soit par le biais d’onglets discrets en arrière-plan, soit de manière visible (par exemple, vous arrivez sur une page différente de celle à laquelle vous vouliez accéder).

- En infectant votre navigateur avec un module complémentaire ou une extension malveillante pour connaître le type d’appareil, le système d’exploitation, la version du navigateur et même la résolution de votre écran.

- En pénétrant dans les serveurs qui hébergent les sites web et en obtenant l’accès à toutes leurs données de trafic.

- En s’introduisant dans les entreprises qui collectent des informations personnelles identifiables (PII), notamment les annonceurs qui accumulent des quantités massives de données.

- En piratant des routeurs Wi-Fi non protégés et en interceptant tout le trafic entrant et sortant de tous les appareils qui y sont connectés.

- Par le biais de faux produits de sécurité et de confidentialité qu’ils vous persuadent d’installer et qui peuvent surveiller entièrement votre appareil et votre trafic Internet.

- Grâce à des logiciels de bureau d’accès à distance (RDP) qu’ils vous incitent à installer sous de faux prétextes – par exemple, votre système aurait besoin d’un nettoyage après une infection par un logiciel malveillant.

- En s’introduisant dans vos comptes en ligne, puisque presque tous les services sur Internet enregistrent votre adresse IP (par exemple, les réseaux sociaux, la banque en ligne, les applications de streaming, etc.)

- En surveillant les données de trafic sur des réseaux non cryptés, tels que les réseaux Wi-Fi non protégés ou les faux hotspots que les attaquants installent eux-mêmes.

- Par le biais d’applications pour smartphone fausses ou malveillantes qui collectent des données sur tout ce qui se passe sur votre téléphone ou votre tablette.

- En obtenant un accès physique à votre appareil et en y installant des logiciels de surveillance ou malveillants.

- En achetant des listes de victimes potentielles sur le Dark Web, qui comprennent des enregistrements violés, divulgués ou volés contenant des informations personnelles identifiables.

Les données personnelles sont une source essentielle de revenus pour les cybercriminels. Mais ces derniers ne se contentent pas de collecter vos informations personnelles : ils veulent les utiliser pour alimenter leurs attaques.

Alors, à quel point devez-vous être inquiet que quelqu’un possède votre adresse IP ?

Conseil de pro : cachez votre IP aux pirates en utilisant un réseau privé virtuel (VPN).

Que peut faire quelqu’un avec votre IP ?

- Se rapprocher de votre emplacement physique

- Déterminer si vous êtes une cible de piratage de valeur

- Installer des logiciels malveillants sur vos appareils

- Prendre le contrôle de vos appareils domestiques.

- Capturer vos identifiants de connexion et prendre le contrôle de vos comptes

- Vous piéger pour des activités illégales (y compris la cybercriminalité)

- Mettre votre adresse IP sur une liste noire et la bannir des sites que vous utilisez.

- Concevoir des attaques personnalisées pour voler votre identité

- Vous mettre hors d’état de nuire avec des attaques DDoS

- Vous faire poursuivre en justice pour violation des droits d’auteur.

Voici la bonne nouvelle : votre adresse IP seule ne permet pas aux pirates malveillants d’accéder à vos appareils, comptes ou données personnelles.

La mauvaise nouvelle, c’est qu’une adresse IP piratée est souvent la première étape de piratages et de cyberattaques plus importants, allant du piratage de votre réseau Wi-Fi domestique à la capture de vos mots de passe, voire au vol de votre identité.

Avec votre adresse IP, les pirates malveillants peuvent :

1. Se rapprocher de votre emplacement physique

Votre adresse IP ne révélera pas votre emplacement géographique exact. Mais elle peut permettre aux pirates de s’en approcher. Combinée à d’autres informations accessibles au public dans votre empreinte internet ou vos profils de réseaux sociaux (comme les données de localisation ou les enregistrements), les pirates peuvent rapidement trouver l’adresse de votre domicile.

Et votre adresse est importante. Elle joue un rôle clé dans l’usurpation d’identité, en donnant aux cybercriminels et aux escrocs des informations crédibles pour se faire passer pour vous ou vous voler.

Voir aussi : Comment assurer la sécurité de vos appareils et de votre identité internet →.

![]()

2. Déterminez si vous êtes une cible de piratage précieuse.

À moins que vous n’utilisiez un réseau privé virtuel (VPN) pour chiffrer vos données, toutes vos activités internet exposent votre adresse IP. Chaque site web et chaque appli que vous utilisez peut voir et enregistrer votre IP à des fins de sécurité et légales.

Cela signifie que les cybercriminels peuvent utiliser votre adresse IP et votre identité internet pour vérifier si vous êtes une cible de valeur. Les pirates malveillants analyseront votre Wi-Fi pour voir :

- Quels sont les appareils qui y sont connectés.

- Quelles sont les vulnérabilités de vos appareils.

- Quels points d’accès ils peuvent utiliser pour infiltrer votre réseau.

C’est exactement de cette manière qu’Ellis Pinsky a piraté Michael Terpin, l’une des figures les plus notables du monde de la crypto-monnaie. Avec un partenaire, Pinsky a utilisé des informations accessibles au public et l’ingénierie sociale pour voler près de 24 millions de dollars de bitcoins, le tout avant même que Pinsky n’ait 16 ans.

3. Installez des logiciels malveillants sur vos appareils

Les pirates informatiques malveillants s’appuient sur les vulnérabilités des logiciels et des systèmes d’exploitation pour mettre en œuvre leurs stratagèmes. Grâce à votre adresse IP, ils peuvent déterminer les applications et les logiciels que vous utilisez et adapter leurs attaques aux problèmes de cybersécurité connus.

Par exemple, les pirates peuvent découvrir que vous n’avez pas mis à jour votre iPhone avec la dernière version d’iOS. Ils pourraient alors utiliser les vulnérabilités connues pour installer un logiciel malveillant sur votre appareil et le pirater.

Les logiciels malveillants se présentent sous de nombreuses formes, qu’il s’agisse de voleurs d’infos conçus pour collecter secrètement des données sur tout ce que vous faites sur internet ou de rançongiciels qui chiffrent vos données et demandent de l’argent pour les débloquer.

4. Prenez le contrôle de vos appareils domestiques.

Les mêmes vulnérabilités qui permettent aux pirates de vous espionner peuvent également leur donner le contrôle total de vos gadgets domestiques.

Les cybercriminels utilisent votre adresse IP pour découvrir quel type de routeur Wi-Fi domestique vous utilisez. Ils peuvent ensuite pirater votre réseau par force brute et infecter tous les appareils connectés à Internet (comme votre téléviseur intelligent, votre assistant personnel ou même votre babyphone).

Ces appareils piratés deviennent une partie d’un botnet plus important – un réseau d’appareils « zombies » utilisés pour des cyberattaques – pour miner des crypto-monnaies, ou pour aider les criminels à cacher leurs traces.

Au mieux, les appareils piratés n’entraîneront qu’un ralentissement d’internet et une hausse des factures d’énergie. Mais au pire, cela pourrait entraîner la perte d’informations privées, comme votre numéro de sécurité sociale, ainsi qu’une fraude financière ou un vol d’identité.

5. Capturer vos identifiants de connexion et prendre le contrôle de vos comptes.

Une fois que des pirates malveillants ont accès à votre réseau domestique, ils peuvent voir pratiquement toutes les données non cryptées que vous envoyez.

C’est l’occasion idéale pour eux de voler vos mots de passe et de prendre le contrôle de vos comptes internet (email, réseau social, banque, etc.), surtout si vous n’utilisez pas l’authentification à deux facteurs (2FA) pour protéger vos comptes.

6. Vous piéger pour des activités illégales (y compris la cybercriminalité)

Les autorités utilisent les informations IP pour localiser les cybercriminels, les escrocs et d’autres types de criminels, tandis que les mauvais acteurs utilisent les informations IP volées pour cacher leurs activités illégales.

Par exemple, les clients d’une banque canadienne ont été escroqués de milliers de dollars et la banque n’a pas voulu rendre l’argent – en disant aux victimes « que l’adresse IP qui était liée à l’activité correspondait à la leur. »

Les pirates malveillants peuvent utiliser une technique appelée « IP spoofing » pour faire croire que leur trafic provient d’une autre IP. Dans ce cas, ils ont usurpé l’adresse IP des victimes et utilisé les informations qu’ils leur ont volées pour se connecter à leurs comptes et transférer des fonds, le tout sans déclencher de signaux d’alarme auprès des systèmes de sécurité de la banque.

7. Faire inscrire votre IP sur une liste noire et la faire bannir des sites que vous utilisez.

Il n’est pas rare que les mauvais acteurs fassent inscrire les adresses IP de leurs victimes sur une liste noire, ce qui est particulièrement efficace avec les adresses IP statiques.

En faisant figurer les adresses IP des victimes sur des listes de spam que de nombreux services utilisent pour filtrer le trafic malveillant, les attaquants limitent la capacité de leurs victimes à utiliser les services Internet – y compris les jeux en ligne, la visite de forums et même les services bancaires en ligne.

8. Concevoir des attaques personnalisées pour voler votre identité

Les voleurs d’identité ont besoin d’en savoir le plus possible sur vous pour réussir leurs escroqueries.

Par exemple, vous êtes moins susceptible de tomber dans le piège d’un email de phishing générique que dans celui d’un email qui utilise votre nom et semble provenir d’une entreprise ou d’un service que vous utilisez déjà (comme LinkedIn, Microsoft ou PayPal).

Grâce aux informations qu’ils obtiennent en piratant votre adresse IP, les voleurs d’identité peuvent élaborer des escroqueries convaincantes pour vous attirer.

9. Vous mettre hors ligne avec des attaques DDoS

Les adresses IP sont la cible d’un type courant de cyberattaque appelé « déni de service distribué » (DDoS). Ces attaques consistent à utiliser des réseaux de zombies pour inonder une adresse IP de trafic Internet jusqu’à ce qu’elle cède sous la pression et tombe en panne.

- Les cybercriminels choisissent généralement des cibles de grande valeur pour leurs attaques DDoS, menaçant souvent les propriétaires de services de mettre les entreprises hors ligne à moins qu’ils ne paient une rançon.

- D’autres fois, ils peuvent profiter de la pagaille créée par une attaque DDoS pour s’introduire dans le réseau cible et voler des données confidentielles.

10. Vous faire poursuivre en justice pour violation des droits d’auteur

Votre adresse IP sert d’identifiant unique et est associée à tout le trafic Internet passant par votre appareil, y compris lorsque vous téléchargez ou torrentez du matériel protégé par le droit d’auteur, comme des films ou de la musique.

Si un escroc usurpe votre adresse IP et télécharge illégalement du contenu, les autorités peuvent vous poursuivre.

15 signes que votre adresse IP a été piratée

- Redirections de trafic. Vous vous retrouvez sur un site Web que vous n’avez pas recherché, ou des fenêtres de navigateur sont ouvertes derrière vos onglets actuels.

- Pop-ups ennuyeux. Vous recevez des fenêtres pop-up agaçantes, qui tentent de vous vendre quelque chose ou vous convainquent que votre appareil est infecté et nécessite une attention urgente.

- Des logiciels malveillants dans votre navigateur. Vous trouvez des modules complémentaires, des extensions ou même des barres d’outils inconnus dans votre navigateur.

- Prise de contrôle de comptes. Vous ne pouvez pas vous connecter à vos comptes car vos mots de passe ne fonctionnent plus. C’est souvent le signe que quelqu’un a volé vos informations d’identification et a pris le contrôle de votre compte.

- Dommages collatéraux. Vos amis et votre famille affirment avoir reçu des emails, des DM ou des demandes étranges de votre part. Cela signifie que des pirates malveillants ont récolté vos contacts et les ciblent désormais.

- Internet instable. Votre connexion internet devient lente ou instable.

- Appareils malveillants. Vous trouvez des appareils inconnus connectés à votre réseau Wi-Fi lorsque vous consultez son interface d’administration.

- Phishing réussi. Vous cliquez sur un lien, une publicité en ligne ou un email qui s’avère être une attaque de phishing.

- Réseaux non sécurisés. Vous utilisez un réseau Wi-Fi public non protégé sans VPN.

- Logiciels malveillants sur votre appareil. Votre appareil semble présenter des dysfonctionnements, chauffe ou ses performances diminuent visiblement.

- Pop-ups de ransomware. Vous recevez un message sur votre appareil indiquant que vos données ont été chiffrées et que vous devez payer une rançon pour y avoir à nouveau accès.

- Accès à distance. Votre souris bouge toute seule sans que vous la touchiez. Le voyant de la caméra de votre appareil est allumé même si vous ne l’utilisez pas. Un ami ayant des connaissances en informatique ou en sécurité vous dit que le logiciel que vous avez installé a permis à des pirates d’accéder à votre appareil.

- Notifications de violation de données. Vous recevez un email d’un fournisseur de services vous expliquant qu’il y a eu une violation et que vos données ont été divulguées.

- La police vous contacte. Les autorités se présentent à votre domicile avec des questions ou même l’intention de vous arrêter.

- Vous êtes assigné. Vous recevez une assignation à comparaître qui paye pour que vous vous présentiez au tribunal en tant que cible potentielle d’un procès.

N’ignorez pas les indicateurs d’une activité inhabituelle dans votre vie numérique. Ces indicateurs peuvent indiquer quelque chose de banal, ou se révéler être des signes de vol d’identité.

La vérité sur le piratage des adresses IP : S’agit-il d’une menace réelle ?

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Le point commun de toutes les cyberattaques contre les adresses IP est qu’elles soulignent à quel point ce point de données vous expose.

Votre adresse IP ne donnera pas aux pirates malveillants l’accès à vos comptes ou à vos appareils, mais elle leur donne la possibilité d’attaquer.

N’oubliez pas que les acteurs malveillants se concentrent sur la collecte méthodique et omniprésente de données parce que cela fait partie de leur activité principale. Aucune cible n’est trop petite ou trop insignifiante.

Mais pour maximiser leurs profits potentiels, ils déploient des attaques qui cherchent automatiquement les victimes les plus exposées, y compris celles :

- Sans protection antivirus.

- Qui réutilisent des mots de passe faibles.

- Avec de multiples appareils connectés qui sont obsolètes et présentent des vulnérabilités exploitables.

Malheureusement, ce ne sont pas les appareils vulnérables qui manquent.

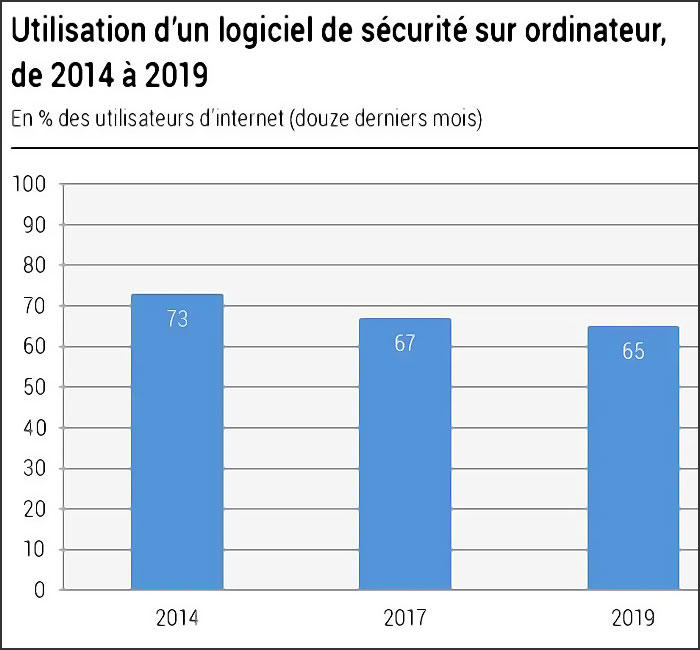

Nombre de propriétaires d’appareils qui n’utilisent pas de logiciel antivirus. Source : OFS Omnibus TIC

Les pirates passeront à leur prochaine victime plutôt que de perdre du temps et des ressources sur des cibles bien protégées et difficiles à pirater. Vous pouvez réduire votre exposition en faisant de vous un « investissement » trop coûteux pour eux. Voici comment.

Comment protéger votre IP, votre Wi-Fi et vos appareils contre les pirates ?

Votre adresse IP est essentielle pour vous permettre d’utiliser internet. Cela signifie que de nombreux éléments échappent à votre contrôle lorsqu’il s’agit de protéger votre IP, surtout si vous n’avez pas d’expertise technique ou de sécurité.

Néanmoins, il y a des choses que vous pouvez faire pour protéger votre IP – et vous-même – contre les activités malveillantes :

1. Connaître votre niveau d’exposition et de risque

Les pirates informatiques comptent sur votre faux sentiment de sécurité pour tenter d’accéder à vos comptes. Même si vous pensez ne pas avoir été victime d’une violation de données, vous devez vérifier régulièrement que vos comptes ne présentent aucun signe de compromission.

2. Cachez et protégez votre IP avec un VPN

Une fois que quelqu’un a votre adresse IP, vous ne pouvez pas l’empêcher de l’utiliser. Votre seule option est de la changer.

Mais vous pouvez empêcher les pirates de voir votre adresse IP en premier lieu en utilisant un réseau privé virtuel (VPN). Un VPN chiffre toutes les données que vous envoyez afin que les pirates ne puissent pas les utiliser pour vous espionner ou vous cibler dans leurs attaques.

L’autre option ? Mettez votre routeur hors tension pendant quelques minutes. Cela indique à votre fournisseur d’accès Internet (FAI) de vous attribuer une nouvelle adresse IP lorsque vous le rallumez.

Conseil de pro : appelez votre FAI et demandez-lui s’il peut vous donner une adresse IP dynamique. Une adresse IP dynamique change régulièrement et minimise la quantité d’informations qu’un pirate peut obtenir sur vous.

3. N’ignorez pas les mises à jour des logiciels

Les entreprises et les développeurs mettent régulièrement à jour leurs logiciels pour corriger les bogues et les problèmes de sécurité. N’ignorez pas ces mises à jour. Veillez à mettre régulièrement à jour les logiciels de tous vos appareils :

- ordinateur portable,

- smartphone,

- tablette,

- TC intelligent,

- routeur Wi-Fi, etc.

Mieux encore, activez les mises à jour automatiques afin de ne pas avoir à vous soucier d’implémenter vous-même les mises à jour.

4. Optimisez les paramètres de sécurité de votre routeur Wi-Fi

Votre routeur Wi-Fi est une cible majeure pour les pirates informatiques. Veillez à ce que votre routeur soit aussi sécurisé que possible. Plus précisément, vous devez désactiver l’option d’administration à distance et activer le chiffrement WPA2 (Wi-Fi Protected Access 2) qui augmente le niveau de protection de tout le trafic Internet entrant et sortant de votre routeur.

5. Protégez tous vos appareils avec un logiciel antivirus

Le piratage des adresses IP peut souvent conduire à l’infection de vos appareils par des logiciels malveillants, des ransomwares et d’autres logiciels malveillants. Gardez-les tous en sécurité en utilisant un logiciel antivirus puissant qui peut surveiller et analyser vos appareils pour détecter les logiciels malveillants.

6. Vérifiez régulièrement votre rapport de crédit et vos relevés bancaires

Les escrocs en ont presque toujours après vos comptes financiers. Recherchez les signes avant-coureurs d’une usurpation d’identité, comme des frais étranges sur votre relevé bancaire ou des comptes que vous ne reconnaissez pas.

7. Utilisez un gestionnaire de mots de passe pour renforcer votre sécurité numérique

L’utilisation de mots de passe uniques et complexes est l’un des meilleurs moyens de protéger votre vie numérique. Mais de nombreuses personnes réutilisent des mots de passe (ou utilisent des mots de passe faciles à pirater) parce qu’elles ne veulent pas avoir à se souvenir de mots de passe plus complexes.

Un gestionnaire de mots de passe peut stocker en toute sécurité vos mots de passe et vos identifiants de connexion pour vous, afin que vous puissiez y accéder facilement sur tous vos appareils.

8. Boostez les paramètres de sécurité et de confidentialité de votre navigateur.

Pour ajouter encore plus d’obstacles sur le chemin d’un cybercriminel, portez votre attention sur votre navigateur.

Cette liste de recommandations sur la sécurité des navigateurs comprend des conseils pratiques allant de l’activation de la protection améliorée contre le suivi dans Mozilla Firefox à la prévention du suivi intersite dans Brave.

9. Minimisez votre empreinte numérique

Moins les cybercriminels peuvent trouver des informations sur vous sur internet, plus il est difficile de vous pirater.

Réduisez votre empreinte numérique en limitant la quantité d’informations que vous partagez avec les entreprises. Ne divulguez pas vos informations personnelles sur les réseaux sociaux et évitez de vous enregistrer sur internet.

10. Mettez en place des alertes en cas de fuite de données personnelles et de vol d’identité.

Si vous êtes victime d’un pirate informatique ou d’un voleur d’identité, vous devez agir rapidement pour le faire taire.

11. Surveillez les signes avant-coureurs des escrocs en internet

Savoir comment réagir à des situations à risque sur internet ne va pas de soi. Votre instinct peut vous aider, mais il vous servira bien mieux si vous l’alimentez en connaissances spécialisées.

Tenez-vous au courant des dernières escroqueries en ligne en apprenant comment savoir si quelqu’un vous escroque, afin de pouvoir continuer à utiliser Internet en toute sécurité.

Voir aussi : 12 applications de hacker pour pirater depuis un Android (APK gratuits) →.

En résumé : Protégez votre adresse IP contre les pirates informatiques

Le piratage des adresses IP peut sembler être un problème mineur, mais il peut avoir des effets en cascade et à long terme.

Si votre adresse IP n’est qu’une pièce du puzzle, chaque élément de vos informations personnelles est important et peut entraîner des problèmes plus graves.

Bonjour,

Merci pour toutes ces informations et conseils. Malheureusement je suis une cible depuis plusieurs années de piratage, progressivement, le contenu de mes mails, l’usurpation de l’adresse mail d’un ami. J’ai identifié mon hacker, un Responsable ainsi que de mon mari dans une banque dans le nord de la France. Nous avons déménagé en Isère pour nous rapprocher de notre fils, médecin à Lyon et je l’ai retrouvé , il réside dans un département voisin, travaille la semaine à Paris, a considérablement progressé en informatique et astuces, il connaît bien Google, la source de mes ennuis et je l’ai retrouvé également à travers les sites de musique, Tidal, Deezer qu’il utilise comme site de drague et de rencontre. Il se dit pervers narcissique d’où sa nécessité de contrôle, est divorcé, 3 enfants, seul à priori. J’ai bien pensé à porter plainte mais je n’ai pas suffisamment de preuves et contre X ne servirait pas à grand chose. J’essaie donc de trouver des parades mais je suis dépassée et anti réseaux sociaux et j’ai eu recours à un informaticien plus ordinateur que téléphone. J’apprécie Apple et mon IPad mais la volonté de ne pas inclure un port USB est un inconvénient majeur pour moi qui scanne beaucoup, factures et autres documents, lorsque cet IPad sera hors service, je n’en rachèterai pas et utiliserai mon ordinateur Microsoft Surface Pro, avec bit défender anti virus très performant avec un seul port USB malheureusement.

Encore merci et je vais mettre à profit vos conseils et éviter toute emprise et les sites non sécurisés, les jeux me manqueront.

Bien cordialement,

Je comprends votre situation et elle semble effectivement très complexe et stressante. Protéger sa vie privée et sa sécurité en ligne est crucial, surtout lorsqu’on est confronté à des intrusions répétées. Voici quelques mesures et conseils pour renforcer votre sécurité et vous protéger contre de telles menaces :

1. Sécuriser vos comptes en ligne

Mots de passe forts et uniques : Utilisez des mots de passe complexes et différents pour chaque compte. Vous pouvez utiliser un gestionnaire de mots de passe pour vous aider.

Authentification à deux facteurs (2FA) : Activez la 2FA pour tous vos comptes importants.

2. Sécuriser vos appareils

Mises à jour régulières : Assurez-vous que tous vos appareils, y compris votre Surface Pro et votre iPad, sont à jour avec les dernières mises à jour de sécurité.

Antivirus et antimalware : Continuez à utiliser Bitdefender et assurez-vous qu’il est toujours actif et à jour. Effectuez régulièrement des analyses complètes de vos appareils.

Firewall : Assurez-vous que le pare-feu de votre système est activé pour protéger contre les intrusions.

3. Réseaux et connexions

Réseaux Wi-Fi sécurisés : Utilisez toujours des réseaux Wi-Fi sécurisés et évitez les réseaux publics non sécurisés. Changez régulièrement les mots de passe de votre réseau domestique.

VPN : Utilisez un VPN (Virtual Private Network) pour sécuriser votre connexion Internet, en particulier lorsque vous utilisez des réseaux publics ou peu sécurisés.

4. Protection des e-mails et des communications

Chiffrement des e-mails : Utilisez des services de messagerie qui offrent le chiffrement des e-mails pour protéger le contenu de vos communications.

Surveillance des activités suspectes : Soyez vigilant quant aux activités suspectes sur vos comptes et changez immédiatement vos mots de passe en cas de doute.

5. Surveillance et documentation

Enregistrer les preuves : Gardez une trace des incidents de piratage, y compris les captures d’écran, les journaux de connexions et toute autre preuve qui pourrait être utile à la police ou à un spécialiste en sécurité informatique.

Recours légaux : Même sans preuves suffisantes pour une plainte, il peut être utile de signaler l’incident à la police ou à la CNIL (Commission Nationale de l’Informatique et des Libertés) en France, pour qu’ils aient une trace de votre situation.

6. Consultation d’experts

Expert en cybersécurité : Consultez un expert en cybersécurité pour une analyse approfondie de votre situation. Ils peuvent vous aider à identifier les failles de sécurité et à mettre en place des mesures de protection supplémentaires.

Assistance juridique : Un avocat spécialisé en droit du numérique pourrait vous conseiller sur les actions légales possibles et les moyens de protection.

7. Utilisation de l’ordinateur et de l’iPad

Alternative pour le port USB : Pour votre iPad, il existe des adaptateurs et des solutions cloud pour scanner et transférer des documents. Utilisez des services comme iCloud, Google Drive ou Dropbox pour stocker et partager vos fichiers de manière sécurisée.

Surface Pro : Avec un port USB unique, utilisez un hub USB pour connecter plusieurs périphériques. Cela peut vous permettre de scanner vos documents tout en ayant d’autres périphériques connectés.