Vous apercevez un bel homme dans un bar. Cela vaut-il la peine de donner votre numéro ? Serait-il facile ou difficile pour votre conjoint de le découvrir ?

Les experts ne sont pas tout à fait d’accord sur le pourcentage de personnes qui, dans une relation supposée monogame, finissent par tromper leur conjoint.

- Les estimations vont de 11 à 50 %.

- Les résultats de nombreuses études et enquêtes semblent se situer entre 20 et 25 %, ce qui donne à réfléchir.

Pour ceux qui n’ont pas de scrupules moraux à l’égard de la tromperie, ou dont les scrupules sont court-circuités lorsqu’une occasion tentante se présente, la technologie a ajouté de nombreuses nouvelles raisons pratiques de rester honnête avec votre partenaire et d’éviter la tromperie, du moins si vous avez peur de vous faire prendre.

À l’heure de la communication numérique instantanée et des traces d’information qu’elle laisse, il existe de plus en plus de moyens de découvrir votre infidélité, même si vous pensez avoir soigneusement couvert vos traces.

Ce n’est pas parce que vous supprimez un élément de votre ordinateur ou de votre téléphone qu’il a vraiment disparu

Il existe des sociétés d’expertise informatique spécialisées dans la récupération de données pour les conjoints et autres clients suspects.

- Les outils de récupération, ainsi que les logiciels et le matériel de suivi et de surveillance, sont également faciles à obtenir de nos jours.

- Et, comme toujours, votre conjoint peut engager un détective privé, qui a accès à une foule de nouveaux outils pour vous espionner.

- Un partenaire assidu peut même trouver des informations compromettantes sans l’aide d’un professionnel en cherchant à quelques endroits clés de votre ordinateur commun, de votre téléphone ou des réseaux sociaux que vous ou vos amis fréquentez.

Il y a toujours eu un risque d’être découvert, qu’il s’agisse de rouge à lèvres sur un col, d’un reçu d’hôtel dans une poche ou simplement d’un comportement coupable ou suspect. Mais les merveilleuses avancées de l’ère numérique nous offrent des moyens nouveaux et créatifs de nous découvrir.

Un certain pourcentage de personnes vont réellement tromper malgré la violation de l’éthique ou le risque de découverte.

Voici 10 façons dont ces gens infidèles peuvent être trahis par la technologie, souvent la technologie même qui les aide dans leurs indiscrétions.

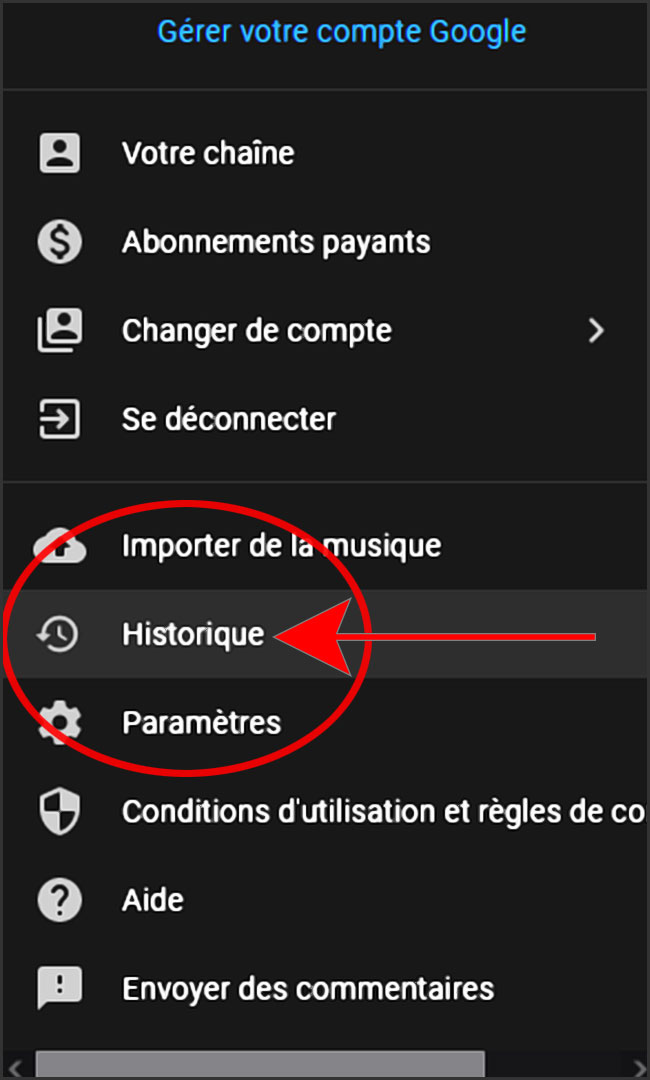

10 : Historique du navigateur

- Les fichiers temporaires

- les cookies

- et l’historique du navigateur sont autant de traces numériques des endroits que vous visitez sur internet

Aujourd’hui, nous sommes nombreux à vivre pratiquement sur internet.

- Vous pouvez l’utiliser pour communiquer

- vous divertir

- gérer vos finances et votre emploi du temps

- acheter à peu près n’importe quoi

- et pour une foule d’autres raisons

Il peut vous aider dans tout ce que vous faites, bien ou mal (y compris la tromperie).

Il existe même des sites qui s’adressent spécifiquement aux infidèles, comme un site de rencontres qui vous permet d’entrer en contact avec des personnes cherchant un partenaire hors-mariage.

Mais vos incursions sur le Web laissent des traces de ce que vous avez fait

Toute personne ayant accès à votre ordinateur peut les découvrir.

- Avant de visiter des sites de rencontres

- d’acheter des cadeaux

- ou de faire des réservations d’hôtel sur un ordinateur à la maison

…sachez que votre partenaire peut facilement renifler les sites que vous avez visités.

Si vous prévoyez de vous livrer à des activités illicites, vous pouvez configurer votre navigateur pour qu’il n’enregistre pas votre historique.

Même si vous supprimez l’historique de votre navigateur, des cookies peuvent également être enregistrés sur votre ordinateur. Ils peuvent révéler les sites que vous avez visités et même permettre à quelqu’un d’autre de se connecter à vos comptes si vous avez autorisé les sites à se souvenir de vous.

Les fichiers temporaires de contenu Web téléchargé sont d’autres signes révélateurs de l’activité sur internet. Pour effacer vos traces, il ne suffit jamais d’effacer votre historique, car un partenaire suspect est susceptible de creuser davantage (le mode d’emploi pour découvrir cet historique même en mode incognito).

Autre indice technologique qui vous trahit : une étrange collection de publicités sur des sujets liés aux rencontres et aux relations peut mettre la puce à l’oreille d’un conjoint.

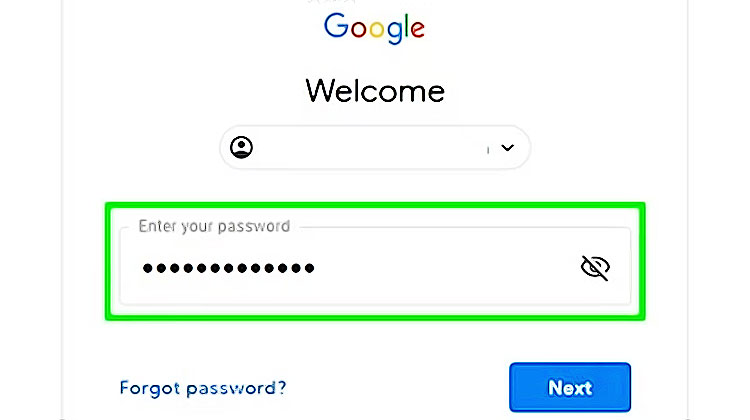

9 : Enregistrement automatique de la connexion et du mot de passe

Si une personne qui trompe son conjoint utilise un service de chat en ligne pour se connecter à des partenaires romantiques, la saisie automatique du mot de passe peut exposer ses badinages à toute autre personne utilisant le même ordinateur.

Une personne ayant un accès physique à votre téléphone pourrait utiliser un logiciel pour découvrir les mots de passe de divers services et se connecter à vos comptes :

Une autre façon pour les personnes qui trompent leur conjoint de révéler sans le savoir leurs activités est de laisser l’ordinateur, les applications logicielles ou divers sites Web enregistrer leurs noms d’utilisateur et leurs mots de passe afin qu’ils n’aient pas à taper leurs informations de connexion.

- Des programmes tels que la messagerie instantanée (IM)

- le courrier électronique

- ou tout autre programme utilisé régulièrement peut être configuré pour démarrer et se connecter automatiquement à chaque fois que l’ordinateur est mis en route

Certains éléments, comme certains clients de messagerie instantanée, s’ouvriront par défaut au démarrage si vous ne modifiez pas les paramètres pendant ou après l’installation.

- Votre ordinateur

- vos navigateurs

- ou d’autres logiciels peuvent même être configurés pour enregistrer à votre place les mots de passe des applications et des sites Web

De nombreux sites Web vous permettent de sélectionner l’option « Se souvenir de moi » pour enregistrer vos informations via des cookies, de sorte que vous n’ayez pas à les saisir à nouveau chaque fois que vous les visitez.

Et des logiciels de gestion des mots de passe sont facilement disponibles pour vous aider à garder la trace de vos connexions multiples ou pour vous connecter à des sites avec un seul mot de passe principal, pour ceux d’entre nous qui n’ont pas la possibilité de se souvenir d’une multitude de noms d’utilisateur et de mots de passe.

Ces services peuvent vous faire gagner du temps, mais ils peuvent aussi permettre à d’autres personnes ayant accès à votre ordinateur de se connecter facilement à vos comptes pour effectuer des opérations telles que :

- des transactions financières

- lire vos courriers électroniques

- vos messages instantanés

Si vous avez utilisé votre ordinateur à des fins illicites, ces services peuvent permettre à quelqu’un d’autre de découvrir plus facilement les signes révélateurs.

8 : Enregistreurs de frappe et applications de harcèlement

La menace des logiciels malveillants est une préoccupation quotidienne réelle, mais les mêmes types de programmes que les pirates peuvent utiliser pour voler vos informations personnelles peuvent être utilisés pour piéger une personne qui trompe son conjoint.

Un enregistreur de frappe peut être installé sur votre ordinateur pour enregistrer toutes les frappes que vous faites afin que quelqu’un d’autre puisse accéder à vos activités internet. Il peut s’agir d’un logiciel ou d’un dispositif matériel qui se branche via un port USB ou un autre port de connexion. Certains enregistreurs de frappe matériels peuvent même transmettre les données enregistrées via le WiFi.

➜ Mise en garde

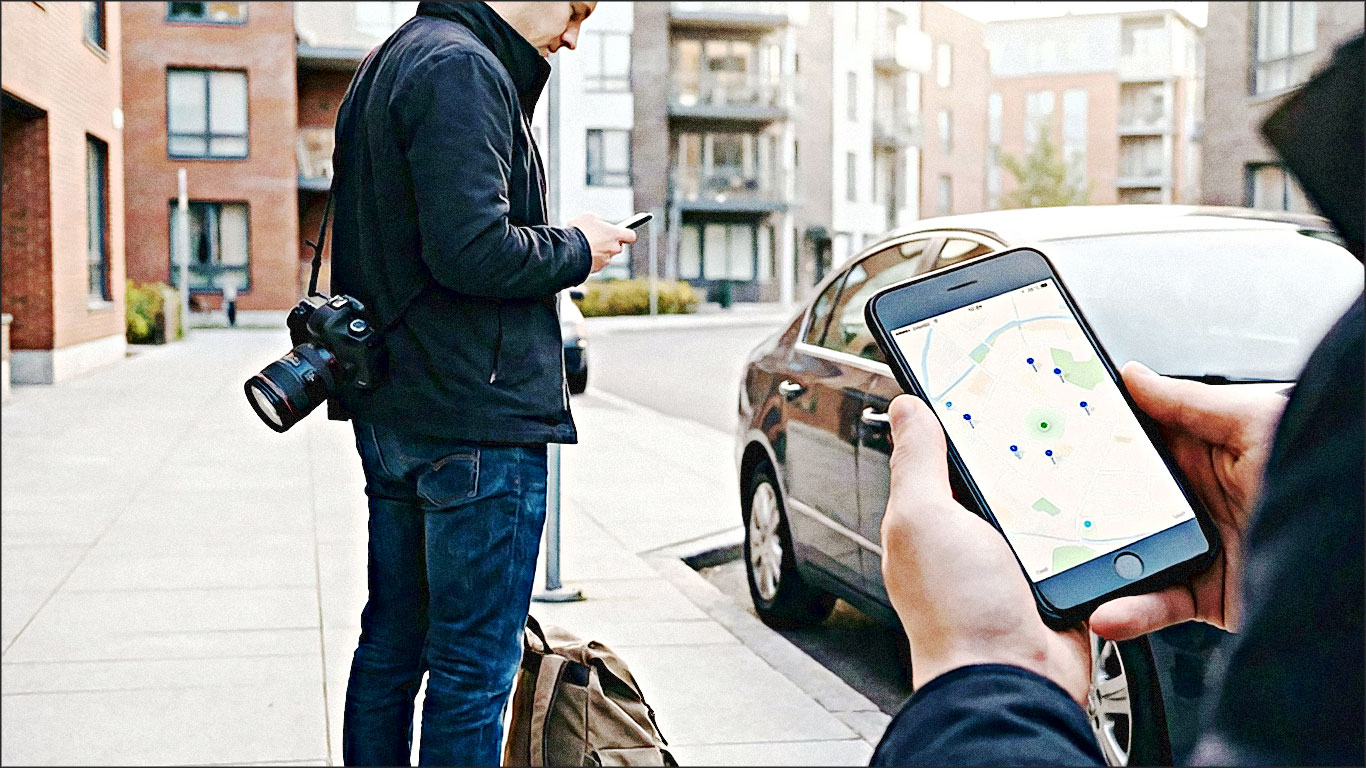

Il existe des applications-espionnes qu’un de vos proches peut installer de manière invisible dans votre téléphone.

Elles rappatrient ensuite vos mots de passe mais aussi vos discussions sur les réseaux sociaux et vos SMS/MMS.

- .

- , mais uniquement sur un Android rooté.

➜ Diverses applications d’espionnage peuvent être installées sur votre smartphone pour suivre votre activité ou vos allées et venues

Ces applications peuvent avoir des objectifs légitimes, comme la localisation d’un téléphone volé ou le suivi de vos propres enfants pour des raisons de sécurité ou de tranquillité d’esprit. Bien entendu, ces méthodes peuvent être utilisées à des fins moins angéliques, comme :

- la traque

- l’espionnage

- ou même le marketing

Actuellement, une personne ayant accès à votre téléphone peut installer des applications spécialement créées pour lire vos messages, suivre vos mouvements et même activer le microphone de votre téléphone pour lui permettre d’écouter tout ce que vous faites (cette application étant la plus efficace).

Un proche qui installe un tel logiciel sur votre téléphone sera dans l’illégalité, selon le propriétaire du téléphone et le lieu de résidence des parties. Mais actuellement, ces applications logicielles et ces dispositifs matériels sont faciles à obtenir.

7 : Journaux d’historique de messagerie instantanée enregistrés

Même si vous fermez toutes les fenêtres et arrêtez complètement le logiciel de chat, un enregistrement de vos messages peut être conservé sur le disque dur de votre ordinateur.

Vous savez peut-être que vous devez supprimer les e-mails compromettants, mais il n’est pas toujours facile de déterminer si une suppression définitive a bien eu lieu.

Si vous supprimez un e-mail et videz votre dossier d’e-mails supprimés, et que votre partenaire n’a pas accès à un expert en informatique et n’a pas installé un enregistreur de frappe, l’e-mail peut effectivement avoir disparu.

Mais si vous utilisez un client de messagerie instantanée qui n’est pas basé sur un navigateur, comme les clients ICQ, Trillian ou Adium, le logiciel peut stocker des fichiers journaux de vos échanges personnels sur votre ordinateur, à moins que vous ne l’ayez spécifiquement configuré pour ne pas le faire.

Votre partenaire pourrait trouver et lire ces transcriptions détaillées de vos conversations. Et un conjoint assidu pourrait configurer le programme pour qu’il enregistre l’historique même si vous l’avez paramétré pour qu’il ne le fasse pas (là encore, méfiez-vous des identifiants automatiques).

Ces fichiers d’enregistrement (ainsi que les courriers électroniques et autres informations privées) pourraient également apparaître dans les recherches effectuées sur des applications d’indexation de bureau. La bonne combinaison de mots-clés relatifs au rapport sexuel et à la relation peut mettre en lumière les activités de la personne qui trompe son conjoint.

6 : Traqueurs GPS et appareils d’enregistrement

Les caméras s’insèrent dans les endroits les plus minuscules, même un objet aussi innocent qu’un bouton de chemise peut contenir du matériel d’espionnage.

Le matériel de repérage n’est plus seulement destiné aux espions. Il existe des dispositifs de localisation GPS assez abordables qui peuvent être placés sur ou dans un véhicule. Certains peuvent nécessiter des frais mensuels, tout comme un GPS normal.

- Ils peuvent s’avérer utiles pour retrouver une voiture ou un autre bien volé

- mais ils peuvent aussi être utilisés pour suivre un partenaire errant, par exemple celui qui vous a dit qu’il travaillait tard

À l’heure où les équipements d’espionnage et Google Maps sont facilement accessibles, il n’est pas si difficile de prendre quelqu’un en défaut de localisation. De plus, la plupart des smartphones disposent aujourd’hui d’un GPS intégré qui peut, s’il est configuré à cet effet, suivre tous vos mouvements.

Il existe également des appareils d’enregistrement numérique à commande vocale, disponibles depuis longtemps, qui permettent de capturer des sons incriminants. Comme les traceurs GPS, ils ont des applications évidentes d’espionnage. Et eux non plus ne sont pas relégués aux boutiques spécialisées.

Vous pouvez vous les procurer chez de grands détaillants et les cacher dans une voiture ou dans d’autres effets personnels qui voyageront avec votre partenaire.

➜ Les caméras cachées sont également toujours une possibilité

Elles peuvent être dissimulées dans des objets courants de la vie quotidienne, comme des réveils ou des caméras pour enfants cachées dans des ours en peluche. Mais le placement de ces dernières peut s’avérer un peu plus difficile, à moins que vous ne sachiez exactement où se déroule l’assignation.

Il existe des agences d’enquête privées qui se chargent de cette surveillance pour vous, mais elles coûtent très cher. Avec tous les appareils de bricolage disponibles, sans parler des capacités de caméra et d’enregistrement de tant de téléphones de nos jours, il est peut-être préférable de supposer que tous vos mouvements sont suivis et d’agir en conséquence.

5 : Les applications de sexting donnent aux utilisateurs un faux sentiment de sécurité

Vous êtes peut-être avisé et prudent lorsqu’il s’agit d’effacer toute trace de SMS osés, mais que se passe-t-il si votre partenaire amoureux enregistre ou partage un message ou une image ?

Pour ceux qui ne le savent pas, des applications comme Snapchat vous permettent d’envoyer des photos, des légendes et des vidéos qui s’effacent d’elles-mêmes après un laps de temps déterminé (généralement quelques secondes seulement).

- Ces applications seraient largement utilisées par les adolescents et d’autres personnes pour sextoter (l’équivalent du rapport sexuel par téléphone)

- échanger des notes

- et même tricher aux examens

🛡️ Protégez votre vie privée, même dans votre couple

Mais un conjoint infidèle peut aussi les utiliser pour envoyer des messages à un amant en cachette, en pensant à tort que les preuves disparaîtront à jamais.

- L’une des principales failles réside dans la possibilité pour le destinataire de ces messages de faire des captures d’écran

- de prendre une photo avec un autre appareil

- ou de sauvegarder l’interaction d’une autre manière, déjouant ainsi l’autodestruction attendue

L’application Snapchat est censée vous avertir si quelqu’un fait une capture d’écran, mais il existe des moyens pour le destinataire de contourner ce problème, notamment sur un téléphone jailbreaké. Et il n’y a certainement pas de notification si une photo est prise avec un autre appareil.

La politique de confidentialité de l’entreprise indique même qu’il n’y a aucune garantie que les images seront supprimées, et que les utilisateurs envoient à leurs propres risques. Tout ce que vous envoyez peut se retrouver sur internet ou être vu par des personnes à qui vous ne l’aviez pas destiné.

Un partenaire soupçonneux peut également acheter un logiciel ou un matériel de surveillance capable de récupérer les images supprimées et d’autres données des téléphones ou des cartes SIM.

Comme pour d’autres types de données, la suppression d’une photo ne signifie pas nécessairement qu’elle est irrécupérable. Et la personne qui trompe son conjoint laissera forcément traîner son téléphone à un moment ou à un autre.

4 : Historique des appels et des textes sur un téléphone portable

Si la conjointe d’une personne qui trompe son conjoint consulte une facture de téléphone portable qui détaille les appels, cela peut facilement révéler des activités extraconjugales.

Même si votre téléphone portable est dépourvu de logiciels espions, il peut toujours trahir vos habitudes de tromperie.

Comme l’historique du navigateur, la plupart des téléphones portables conservent un historique des appels récents.

Si votre conjoint connaît votre mot de passe, ou si le mot de passe n’est pas protégé, il suffit d’un instant pour vérifier sur l’appareil les numéros composés, et éventuellement les noms si vous avez enregistré les coordonnées de votre amant.

Il en va de même pour les SMS, qui peuvent être encore plus incriminants qu’un numéro fréquemment appelé, surtout si vous avez pratiqué le sexting.

➜ Il existe une application pour Android qui a été conçue pour les textos en cachette

- Elle masque l’application lorsque vous secouez le téléphone

- n’affiche pas d’icône sur l’écran d’accueil

- vous permet de masquer les numéros de votre liste de contacts

- et crée des journaux d’appels et de messages cachés

Mais aucune application n’est infaillible. Si quelqu’un d’autre l’a installée sur votre téléphone, elle peut être utilisée comme une application d’espionnage pour cacher des journaux d’appels secrets sur votre téléphone.

Même ceux qui sont assez rusés pour protéger leurs mots de passe, effacer l’historique et utiliser des applications de protection de la vie privée peuvent être trahis par la facture de téléphone elle-même, qui indique généralement :

- le numéro de téléphone

- la date

- l’heure

- et la durée de chaque appel que vous avez passé chaque mois, et peut contenir des informations similaires sur les SMS

Votre opérateur téléphonique peut conserver des copies des SMS que vous avez envoyés, du moins pendant un certain temps. Ils peuvent être conservés pendant des heures, des jours ou des mois, selon la situation.

La plupart des compagnies les suppriment de plus en plus rapidement à mesure que l’espace de leur serveur se remplit. Et pour obtenir des copies, même de vos propres textes, il faut actuellement une ordonnance du tribunal. Mais c’est un autre indicateur que tout ce que vous envoyez peut ne pas être aussi temporaire que vous le pensez.

3 : E-mails de notification automatique et relevés de compte

- Même si vous choisissez de ne pas recevoir de factures ou de relevés sur papier, votre conjoint peut recevoir ou trouver des relevés par le biais de notifications par e-mail

- peut être en mesure de consulter des relevés en ligne si vous partagez des comptes

- ou si vous autorisez l’enregistrement des informations de connexion automatique sur votre ordinateur

La plupart des entreprises envoient des notifications de relevé par courrier électronique aux clients qui l’ont autorisé, et elles vous incitent assez souvent à passer du papier aux notifications électroniques pour des raisons environnementales et d’économie.

Un partenaire infidèle pourrait opter pour ces notifications, pensant qu’elles sont plus sûres que les preuves physiques sur papier. En réalité, la plupart des e-mails de cette nature ne contiennent pas beaucoup d’informations détaillées, mais ils peuvent être le fil d’Ariane qui mène à des relevés en ligne plus détaillés.

Si vous avez un ou deux comptes cachés, par exemple pour une ligne de téléphonie mobile supplémentaire ou une carte de crédit ou un compte bancaire supplémentaire ouvert uniquement pour vos aventures, il y aura probablement une piste numérique qui mènera à votre ordinateur ou à votre téléphone.

- Vous ne pouvez donc pas supposer qu’un téléphone supplémentaire

- des cadeaux

- ou des séjours clandestins à l’hôtel resteront secrets à jamais

Dans le cas du téléphone, un téléphone prépayé ou jetable pourrait résoudre le problème de la déclaration, mais l’existence même d’un deuxième téléphone pourrait servir d’indice à votre moitié.

2 : Les réseaux sociaux ne sont peut-être pas aussi privés que vous le pensez.

Une modification aussi simple que celle des paramètres de confidentialité de Facebook peut démêler la tromperie la plus soigneusement élaborée.

Une grande partie de la population utilise des sites de réseaux sociaux tels que Facebook comme lieu de communication et de partage (souvent excessif) des détails de sa vie personnelle.

Facebook et d’autres sites de ce type recueillent une quantité incroyable d’informations sur vous, et leurs politiques changent de temps en temps. Il peut être compliqué de savoir quels sont les paramètres à vérifier pour que les choses restent aussi privées que possible.

➜ Nous pouvons penser que nous avons bien compris les paramètres de confidentialité et que nous savons qui regarde nos publications et nos photos, mais une mise à jour de la politique ou l’ajout d’une nouvelle fonctionnalité peut rendre vos activités publiques ou plus publiques que vous ne l’aviez espéré.

Vous ne pouvez certainement pas compter sur le fait que tout ce que vous publiez sur votre mur ou sur celui de quelqu’un d’autre restera entre vous et une poignée de personnes.

Même si vous maîtrisez tous les paramètres, vos amis et même vos applications peuvent partager des informations vous concernant qui pourraient vous incriminer involontairement.

- Des services comme Facebook Places

- des applications comme FourSquare

- et Google Maps

…peuvent révéler vos allées et venues physiques.

- Des amis peuvent vous enregistrer dans des endroits

- taguer des photos de vous

- faire des commentaires désinvoltes sur internet qui pourraient révéler vos mensonges

La trahison accidentelle par les réseaux sociaux est encore plus probable que le fait que quelqu’un enregistre délibérément vos moindres paroles ou gestes.

➜ Un incident inoffensif, s’est produit avec Randi, la sœur du fondateur de Facebook, Mark Zuckerberg

- Elle a publié une photo réservée à ses amis, mais, en raison de la façon dont fonctionne le marquage des photos sur Facebook, un ami d’un autre membre de la fratrie a vu et partagé l’image sur Twitter.

- Bien qu’il s’agisse d’une image relativement bénigne de la famille debout dans une cuisine en train de s’envoyer des messages par smartphone, Randi a exprimé son objection à ce partage non autorisé et le message Twitter a été supprimé. Mais l’image a survécu dans divers articles.

- Cela n’avait rien à voir avec la tromperie, mais cela montre que personne n’est à l’abri d’un partage public accidentel.

Tout ce que vous ou vos amis faites, dites ou publiez sur un réseau social peut facilement se retrouver en dehors du public visé, par exemple chez votre conjoint qui pensait que vous étiez au travail mardi soir alors que vous buviez en réalité une bière avec un petit ami lors d’une fête.

1 : Erreur humaine

L’envoi d’un message à une personne autre que celle à qui il est destiné est une erreur courante, qui peut révéler immédiatement une personne qui trompe son conjoint.

N’avez-vous jamais envoyé un message instantané, un texte ou un e-mail à la mauvaise personne, ou posté involontairement quelque chose à un public plus large que prévu ?

Ces erreurs sont courantes, parfois grâce à l’autocomplétion ou à nos réflexes de communication numérique de plus en plus rapides qui nous poussent à appuyer sur le bouton d’envoi avant de réaliser que nous avons fait quelque chose de mal.

➜ L’ancien représentant américain Anthony Weiner a accidentellement publié une photo de son entrejambe en sous-vêtements sur sa page Twitter lors d’un incident de sexting, ce qui a finalement mis en lumière plusieurs relations internet et conduit à sa démission du Congrès (source : Libération).

Mais dans une situation de liaison, vous faites également confiance à une autre partie pour ne pas commettre d’erreurs qui pourraient vous trahir. Même si vous êtes un mordu de la sécurité et que vous faites très attention à couvrir vos traces, qui peut dire si votre partenaire fait de même ?

Demandez à l’ancien général américain et directeur de la CIA David Petraeus, dont la maîtresse jalouse a envoyé des messages de harcèlement à un rival présumé, ce qui a conduit à une enquête du FBI qui a mis en lumière leur relation, ainsi qu’une relation peut-être inappropriée entre le rival potentiel et un autre général de haut rang.

Les courriels ont été envoyés anonymement, mais n’étaient apparemment pas assez anonymes, puisque l’enquête a conduit directement à la maîtresse. Le scandale a entraîné la démission du général Petraeus.

La plupart de ces alliances non découvertes n’entraîneront pas une publicité nationale ou la démission d’un poste gouvernemental de haut niveau, mais elles causeront la douleur et la souffrance de toutes les personnes impliquées.

Et sérieusement, réfléchissez un instant au fait que le chef de la CIA n’a pas pu cacher une liaison. Tout le monde est condamné à faire une erreur à un moment ou à un autre. Et à notre époque, il est probable qu’il s’agisse d’une erreur technologique.

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.