La chose la plus importante que vous puissiez faire pour renforcer votre sécurité en ligne, outre l’utilisation d’un gestionnaire de mots de passe, est d’activer l’authentification à deux facteurs.

Après avoir interrogé trois experts et testé sept applications d’authentification, nous pensons qu’Authy présente la meilleure combinaison de compatibilité, de convivialité, de sécurité et de fiabilité.

Ce qu’il faut savoir sur l’authentification à deux facteurs

Une couche de sécurité supplémentaire

L’authentification à deux facteurs permet de sécuriser vos comptes en ligne en ajoutant une deuxième « clé » à votre mot de passe.

Mieux que les SMS

Les SMS sont une forme courante d’authentification à deux facteurs, mais ils sont sujets à des problèmes de sécurité. Les applications sont plus sûres et fonctionnent sans service de téléphonie mobile.

La configuration des applications est simple

Pour la plupart des sites, comme Facebook ou Google, il suffit de scanner un code QR avec un téléphone, puis de taper un court numéro pour commencer.

Attention aux détails

Vous devrez prendre votre temps pour configurer l’application. Vous pouvez perdre l’accès à vos comptes si vous ne stockez pas correctement les codes de sauvegarde.

Authy

La meilleure application d’authentification à deux facteurs

- Authy est gratuite

- disponible sur toutes les plateformes

- facile à utiliser

- ses fonctions de sécurité sont meilleures que celles des autres applications d’authentification à deux facteurs

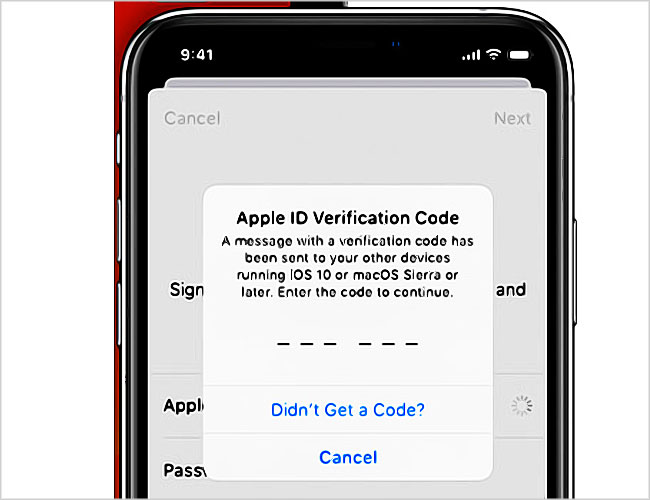

Lorsque vous vous connectez à un compte en ligne avec l’authentification à deux facteurs activée, le site vous demande d’abord votre nom d’utilisateur et votre mot de passe, puis, dans un deuxième temps, il vous demande généralement un code.

Même si quelqu’un met la main sur votre nom d’utilisateur et votre mot de passe, il ne peut pas se connecter à votre compte sans le code. Ce code, qui est sensible au temps, peut vous être envoyé par SMS ou être généré par une application d’authentification à deux facteurs, telle qu’Authy, sur votre téléphone.

Lorsque vous ouvrez Authy, vous voyez une grille avec de grandes icônes qui vous permettent :

- de trouver facilement le compte que vous recherchez

- de copier le jeton de sécurité

- de poursuivre votre journée

Par rapport à d’autres applications d’authentification, Authy est également disponible sur un plus grand nombre de plateformes, notamment iOS, Android, Windows, Mac et Linux, et il offre une protection PIN et biométrique pour l’application.

Contrairement à la plupart des autres apps d’authentification à deux facteurs, Authy inclut une option de sauvegarde sécurisée sur le cloud, ce qui facilite son utilisation sur plusieurs appareils et rend vos jetons simples à restaurer si vous perdez ou remplacez votre téléphone.

Le fait que la sauvegarde soit facultative vous permet de décider quels risques de sécurité, le cas échéant, vous êtes prêt à prendre en faveur de la convivialité.

Il est géré par Twilio, une société réputée qui expose clairement ses pratiques de sécurité et met fréquemment Authy à jour.

➽ Recevez nos dernières recommandations d’experts, nos conseils d’achat et nos bonnes affaires dans votre boîte de réception.

Vous pouvez vous désabonner ou nous contacter à tout moment. Consultez notre politique de confidentialité.

À qui s’adresse cette solution ?

Si vous faites quoi que ce soit en ligne, ce qui est évidemment le cas, que ce soit des achats, l’utilisation des réseaux sociaux ou des opérations bancaires, vous devriez utiliser l’authentification à deux facteurs pour vos comptes les plus importants.

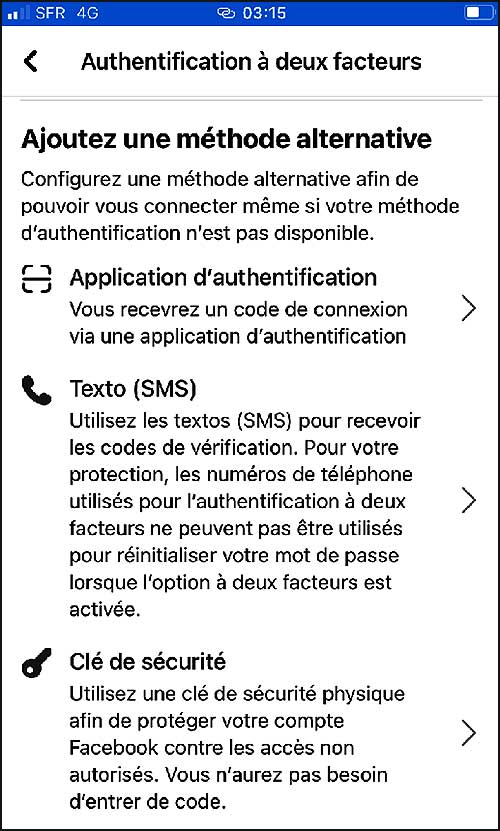

Comme son nom l’indique, l’authentification à deux facteurs ajoute une deuxième couche de sécurité aux comptes pris en charge afin qu’il soit plus difficile pour quelqu’un d’autre que vous d’y accéder. Ces deux facteurs peuvent inclure :

- quelque chose que vous connaissez (comme un mot de passe ou un code PIN)

- quelque chose que vous avez (comme un téléphone ou une clé matérielle)

- quelque chose que vous êtes (biométrie, par exemple une empreinte digitale ou un scan facial).

Un exemple courant de système utilisant l’authentification à deux facteurs est un compte bancaire avec une carte de débit, où vous devez connaître un code PIN et avoir la carte de débit physique pour retirer de l’argent.

Une application d’authentification à deux facteurs est une idée similaire, mais au lieu d’une carte physique, le deuxième élément est votre téléphone.

La connexion avec l’authentification à deux facteurs ajoute une deuxième étape au processus, ce qui rend plus difficile pour quelqu’un d’autre que vous d’accéder à un compte.

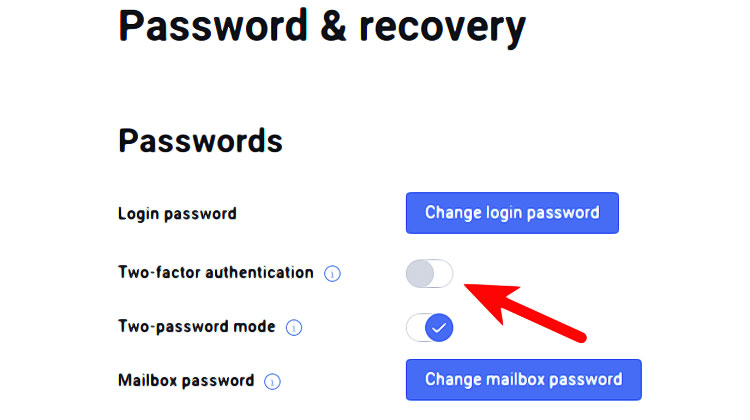

Voici comment fonctionne l’authentification à 2 facteurs

- Lorsque l’authentification à deux facteurs est activée sur un compte en ligne, vous vous connectez comme d’habitude avec votre nom d’utilisateur et votre mot de passe. C’est le premier facteur.

- Ensuite, le site vous demande un code de sécurité. C’est le facteur deux.

Ce code peut être envoyé :

- par SMS

- par courrier électronique

- sous la forme d’un jeton logiciel récupéré dans une application d’authentification à deux facteurs

- ou d’un jeton matériel provenant d’un appareil physique

| La vérification par SMS n’est pas recommandée (sauf si c’est la seule option, car c’est toujours mieux que rien) en raison de la facilité de l’échange de cartes SIM (lorsque quelqu’un utilise l’ingénierie sociale pour que votre numéro de téléphone soit attribué à une nouvelle carte SIM afin d’intercepter vos jetons SMS). |

| La vérification par email peut être sécurisée, mais uniquement si vous disposez d’une authentification forte à deux facteurs sur ce compte e-mail. |

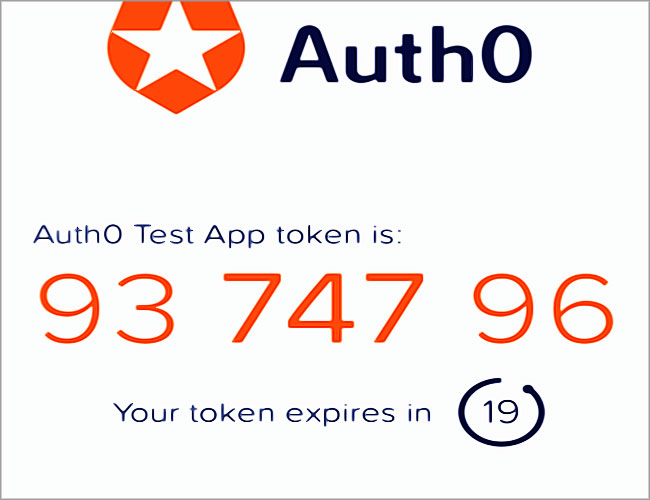

| Avec les applications d’authentification à deux facteurs dont nous parlons ici, le code de connexion est un « jeton logiciel », un mot de passe unique basé sur le temps (TOTP). |

L’application génère ces codes à l’aide d’un algorithme attribué à votre appareil lorsque vous installez l’application

Chaque code dure 30 ou 60 secondes. Cela signifie que seul votre appareil physique possède les codes, ce qui les rend plus sûrs que les codes envoyés par SMS ou par courrier électronique.

Où faut-il activer l’authentification à deux facteurs ?

- Vous devriez activer l’authentification à deux facteurs sur votre gestionnaire de mots de passe

- votre messagerie électronique

- tout service de sauvegarde dans le nuage que vous utilisez

- vos banques

- vos profils de réseaux sociaux

- vos applications de chat

- et toute application contenant vos données de santé et de forme physique

Certains comptes peuvent également prendre en charge les notifications push à la place d’un code. Au lieu de vous demander de saisir manuellement un code, le site vous envoie une notification sur votre téléphone et vous appuyez sur un bouton pour approuver la connexion.

Parfois, cette étape vous demande de faire correspondre un code entre votre téléphone et votre ordinateur, comme vous l’avez peut-être fait avec les dispositifs Bluetooth, tandis que d’autres fois, elle affiche une option pour approuver ou refuser la connexion.

Les notifications push sont plus faciles à utiliser et plus sûres que TOTP, mais ne sont pas disponibles pour de nombreux sites.

L’inconvénient de l’authentification à deux facteurs

Si l’idée d’entrer manuellement un code à chaque fois que vous vous connectez à un site vous semble encombrante, c’est le cas, mais comme pour la saisie d’un nom d’utilisateur et d’un mot de passe, on s’y habitue.

Au bout de quelques jours, le fait d’ouvrir une application pour saisir un code devient une seconde nature.

Si vous utilisez également un gestionnaire de mots de passe, ce que vous devriez absolument faire, cela représente globalement moins de travail, puisque vous ne devez taper que votre code d’authentification tandis que votre gestionnaire de mots de passe remplit automatiquement le reste.

De plus, de nombreux sites, y compris Google ou Facebook, ne demandent le second facteur que lorsque vous vous connectez à partir de nouveaux appareils (ou dans un navigateur différent), ce qui vous évite de devoir le faire à chaque fois.

L’authentification à deux facteurs est recommandée par le National Institute of Standards and Technology (NIST)

…Ainsi que par de nombreux autres organismes pour sécuriser les comptes en ligne.

Sachez aussi que l’utilisation d’une application d’authentification sur votre smartphone est le moyen le plus accessible de le faire.

Il n’est pas nécessaire d’activer l’authentification à deux facteurs partout

Nous recommandons d’utiliser l’authentification à deux facteurs pour tout ce qui concerne :

- les informations personnelles

- la collecte d’informations personnelles

- la mise à jour d’informations personnelles

L’activation de l’authentification à deux facteurs comporte certains risques qui méritent d’être pris en considération

La perte de l’accès à vos comptes est le plus grand risque lié à l’activation de l’authentification à deux facteurs.

Si vous perdez votre téléphone, vous perdez l’accès à l’application d’authentification à deux facteurs.

Pour récupérer votre application d’authentification à deux facteurs et accéder à nouveau à vos comptes, vous devez avoir accès :

- aux codes de sauvegarde que la plupart des sites fournissent lorsque vous activez l’authentification à deux facteurs

- à un autre appareil sur lequel l’application est installée et sur lequel vous avez scanné manuellement les mêmes codes QR

- ou à une sauvegarde sur le Web (ce que la plupart des applications d’authentification à deux facteurs fournissent mais que la plupart des experts déconseillent)

Si vous ne prenez pas les mesures nécessaires pour une éventuelle récupération du compte pendant le processus de configuration, vous risquez d’être bloqué de manière permanente pour tout compte sur lequel vous activez l’authentification à deux facteurs.

Bien que l’authentification à deux facteurs puisse protéger contre les tentatives de hameçonnage les plus basiques, où un faux site Web conçu pour ressembler à une page de connexion tente de voler uniquement votre mot de passe, elle n’est pas parfaite – aucun outil de sécurité ne l’est.

L’authentification à deux facteurs reste sensible aux tentatives de phishing plus avancées

Par exemple, quelqu’un pourrait créer une fausse page de connexion Gmail, vous envoyer un lien vers cette page en vous disant que votre compte doit être mis à jour, puis vous diriger vers le faux site, où vous vous connecterez avec votre nom d’utilisateur, votre mot de passe et votre jeton d’authentification à deux facteurs.

Contrairement au vol de mots de passe, un attaquant doit s’emparer d’un jeton logiciel d’authentification à deux facteurs en temps réel pour que cela soit utile. Il n’existe pas une tonne de données sur les spécificités des tentatives d’hameçonnage de ce type, mais l’Internet Crime Complaint Center du FBI a reçu plus de 20.000 rapports d’hameçonnage en 2020 (PDF).

Le FBI met en garde contre les risques liés à l’échange de cartes SIM et aux outils de phishing, mais l’authentification à deux facteurs reste efficace pour protéger les comptes.

Vous devriez envoyer des rapports sur les tentatives de phishing à la FTC, mais comme la plupart des gens ne le font pas, il est difficile de savoir combien de fois ce type de phishing se produit.

[su_shadow][su_panel][/su_panel][/su_shadow]

Notre choix

Une application d’authentification à deux facteurs n’a pas besoin d’offrir beaucoup pour être bonne, mais une application mal conçue peut être très difficile à utiliser, voire poser un problème de sécurité.

Voici ce que nous avons trouvé de plus important

- Compatibilité de la plateforme : Une bonne application d’authentification à deux facteurs doit fonctionner à la fois sur Android et iOS. La disponibilité sur Windows et Mac peut être utile, notamment pour la récupération de compte, mais ce n’est pas une obligation.

- Facilité d’utilisation : Un authentificateur doit faciliter l’ajout de nouveaux comptes, la recherche de comptes existants et la suppression de comptes inutiles.

- Fiabilité : Quiconque possède une licence de développeur d’applications peut créer une application d’authentification. En matière de sécurité, nous avons donc recherché des applications gérées par des sociétés bien connues comme Google, Twilio, Cisco, Microsoft et d’autres. Choisir une entreprise fiable permet de garantir un support continu pour les nouveaux systèmes d’exploitation mobiles et une assistance technique en cas de problème.

- Facilité de récupération des comptes : La récupération du compte est le point le plus délicat de l’authentification à deux facteurs. Nous avons donc recherché des applications offrant plusieurs moyens de récupérer un compte, que ce soit par le biais d’une ligne d’assistance, d’un type de sauvegarde de l’appareil ou d’autres moyens.

- Sauvegardes facultatives : Les chercheurs en sécurité avec lesquels nous avons discuté nous ont dit qu’ils ne recommandaient pas de sauvegarder ou de synchroniser un compte d’authentification à deux facteurs, car vos jetons se trouvent alors sur les serveurs de l’entreprise, qui pourraient être compromis. Nous avons donc cherché des authentificateurs qui laissent cette fonctionnalité en option. Pour les applications qui proposent des sauvegardes, nous avons recherché des explications claires sur le fonctionnement des sauvegardes, l’endroit où elles sont stockées et la manière dont elles sont chiffrées.

- Sécurité de l’application : Nous avons recherché des applications prenant en charge les verrous PIN ou biométriques, afin que vous puissiez ajouter une autre couche de sécurité, comme Face ID ou le scanner d’empreintes digitales de votre téléphone, à l’application si vous le souhaitez.

Une fois nos critères définis, nous avons testé :

- 1Password

- Authy

- Duo

- Google Authenticator

- LastPass Authenticator

- Microsoft Authenticator

- Salesforce Authenticator

Comment nous avons testé

Après avoir interrogé des experts et sélectionné les critères de fonctionnalité, nous avons lu les critiques des applications sur Google Play et l’App Store d’Apple, et nous avons fouillé sur le site Web de chaque développeur d’applications à la recherche de livres blancs sur :

- les mesures de sécurité de l’entreprise

- le processus d’assistance

- les fonctionnalités des applications

Une fois notre choix arrêté sur Authy, nous avons contacté Twilio pour obtenir des détails sur ses pratiques et processus de sécurité.

Nous avons utilisé chaque application pour ajouter de nouveaux comptes, copier et coller des codes, et tester des fonctions telles que :

- le renommage des comptes

- le changement d’icônes

- les connexions par notification push

Si une application prenait en charge les sauvegardes ou les appareils multiples, nous avons essayé de récupérer des comptes sur de nouveaux appareils de cette manière.

Dans le cas contraire, nous avons testé le fonctionnement du processus de récupération.

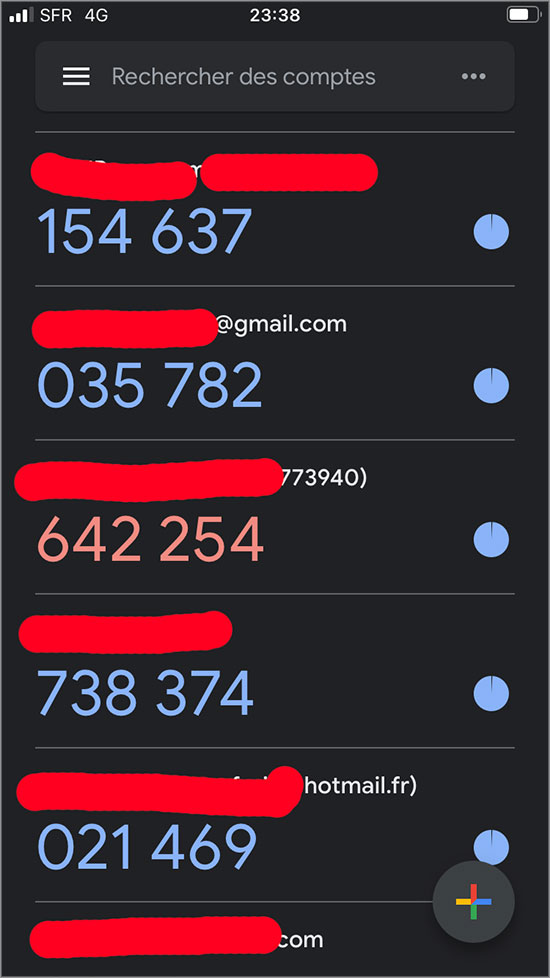

Notre choix : Authy

Authy est gratuite, disponible sur toutes les plateformes et facile à utiliser, et ses fonctions de sécurité sont meilleures que celles des autres applications d’authentification à deux facteurs.

Authy présente la meilleure combinaison de fonctionnalités, de sécurité et d’assistance de toutes les applications d’authentification à deux facteurs que nous avons testées.

Elle est disponible sur :

- Android,

- iOS,

- Windows,

- Mac

- et Linux (les propriétaires de Chromebook peuvent utiliser l’application Android)

Elle est rapide pour créer de nouveaux comptes, et ses grandes icônes et son design simple vous permettent de trouver facilement le code que vous recherchez.

Authy bénéficie du soutien de sa société mère, Twilio, de sorte que les applications sont toujours mises à jour pour les nouveaux systèmes d’exploitation.

- Authy prend en charge les mots de passe et les verrous biométriques

- Authy est la seule application que nous avons testée à prendre en charge plusieurs appareils

- et à proposer des sauvegardes facultatives pour faciliter la récupération des comptes

En outre, Authy est la seule application d’authentification que nous avons testée et qui est disponible à la fois sur smartphone et sur ordinateur de bureau, et elle présente une parité de fonctionnalités entre les plateformes.

Authy fonctionne avec tous les sites qui utilisent TOTP et avec tous les sites qui prennent en charge Google Authenticator ; si un site ne mentionne pas spécifiquement la prise en charge d’Authy mais mentionne la compatibilité avec Google Authenticator, Authy fonctionne quand même.

Aucune application d’authentification à deux facteurs ne rend l’utilisation de l’authentification à plusieurs facteurs particulièrement facile, mais Authy utilise au moins une conception d’application réfléchie pour rendre l’expérience aussi indolore que possible.

➽ Nous apprécions particulièrement :

- Les grandes icônes d’Authy

- Son design basé sur une grille, qui vous permet de scanner rapidement vos jetons et de trouver celui que vous cherchez

- Authy tire automatiquement les icônes des sites Web lorsque vous ajoutez un nouveau compte, ce que peu d’autres applications prennent la peine de faire

- La navigation dans l’application est simple

- Vous pouvez réorganiser, supprimer, ajouter et rechercher des comptes si vous avez tellement de jetons qu’ils sont difficiles à trouver

Cette disposition est bien plus agréable que le design simple et sans icône de Google Authenticator. Authy propose également des instructions sur la manière d’activer l’authentification à deux facteurs sur plusieurs sites populaires.

Twilio, une société de communications en nuage, gère Authy

Les applications Android et iPhone sont fréquemment mises à jour.

Authy explique clairement pourquoi l’application existe et pourquoi elle est gratuite :

- Le logiciel d’authentification d’Authy est conçu pour les entreprises, qui contribuent à financer l’application

- Il s’agit d’un modèle similaire à celui de Duo

- Étant donné que les applications, en particulier celles qui sont gratuites, ne sont assorties d’aucune garantie, les mises à jour fréquentes et le modèle économique clair et public d’Authy sont les meilleures choses que l’on puisse espérer

- Twilio a publié un livre blanc présentant ses pratiques de sécurité (PDF), y compris ses exigences en matière de conformité et de gestion des menaces, mais nous aimerions que des chercheurs tiers testent les vulnérabilités du système de sauvegarde d’Authy.

Si vous perdez votre téléphone, vous perdez l’accès à votre application d’authentification. Pour résoudre ce problème, la plupart des applications d’authentification proposent des sauvegardes sur le cloud (même si les experts en sécurité ont tendance à déconseiller l’utilisation de cette fonctionnalité), et certains fabricants d’applications d’authentification expliquent mieux que d’autres comment (ou si) ils chiffrent ces sauvegardes.

➽ Authy est la seule application que nous avons testée qui offre deux fonctions de sécurité permettant de récupérer un compte :

- une sauvegarde chiffrée dans le nuage

- et la prise en charge d’un appareil secondaire

Authy propose une option, désactivée par défaut, pour sauvegarder vos jetons en ligne. Ces sauvegardes sont chiffrées sur votre appareil avant d’être téléchargées, de sorte que personne chez Authy n’a accès à vos comptes.

Votre mot de passe n’est jamais envoyé à Authy, ce qui signifie que même si quelqu’un venait à pirater Authy, il ne pourrait toujours pas obtenir vos jetons d’authentification à deux facteurs. Cela signifie également que si vous oubliez votre mot de passe, il n’existe aucune méthode de récupération.

➽ Ces sauvegardes permettent de récupérer vos jetons si vous perdez un téléphone ou si vous changez d’appareil

Ainsi, vous n’avez pas à scanner manuellement de nouveaux codes QR ou à saisir des codes de sauvegarde pour accéder à vos comptes.

Toutefois, les experts en sécurité avec lesquels nous nous sommes entretenus nous ont déconseillé d’utiliser des sauvegardes dans le cloud pour les jetons d’authentification à deux facteurs.

Lorsque vous mélangez différents facteurs d’authentification, vous rencontrez des problèmes. Même si ces sauvegardes sont chiffrées, quelqu’un pourrait théoriquement casser ce chiffrement et obtenir vos jetons parce qu’ils sont téléchargés en ligne, même si nous n’avons pas de preuve que cela se soit produit jusqu’à présent.

Les experts en sécurité suggèrent de conserver les codes de récupération que les sites vous fournissent après avoir activé l’authentification à deux facteurs (il s’agit d’une ou plusieurs longues chaînes de lettres et de chiffres) dans un endroit sûr où vous pourrez y accéder même si vous perdez votre téléphone.

Vous pouvez également installer Authy sur un appareil secondaire, comme un ordinateur ou une tablette, et utiliser cet appareil en tandem avec les sauvegardes pour récupérer votre compte au cas où vous perdriez votre téléphone.

Authy et sa fonctionnalité « multi-appareil »

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Une fois que vous avez ajouté le deuxième appareil, Authy recommande de désactiver la fonction afin que quelqu’un d’autre ne puisse pas ajouter un autre appareil pour prendre le contrôle de votre compte (Authy fonctionnera toujours sur les deux appareils).

Avec les sauvegardes et le multi-appareil activés, vos jetons se synchronisent sur tous les appareils sur lesquels Authy est installé.

Cette disposition présente l’avantage de faciliter la récupération de tous vos jetons si vous perdez votre téléphone, mais elle présente également l’inconvénient d’offrir un moyen supplémentaire à quelqu’un d’accéder à vos comptes.

➽ Plus vos jetons se trouvent sur un grand nombre d’appareils, plus le risque que quelqu’un d’autre y accède est élevé

L’utilisation de plusieurs appareils ajoute cependant une couche supplémentaire de sécurité à ces sauvegardes : Si Authy est installé sur deux appareils, comme un téléphone et une tablette, vous pouvez toujours voir quels autres appareils ont Authy installé et révoquer l’accès à tout moment.

Pour installer Authy sur un nouveau téléphone, vous devez avoir un accès physique à l’un des autres appareils sur lesquels vous avez déjà installé Authy.

➽ Si vous perdez votre téléphone et que vous n’avez pas activé la fonction multi-appareils ou les sauvegardes

…Authy met à votre disposition une ligne d’assistance pour vous aider à accéder à nouveau à votre compte.

- Dans ce processus, vous tapez votre numéro de téléphone

- puis Authy envoie un courriel de vérification

- que vous pouvez vérifier en cliquant sur un lien

Pendant 24 heures, Authy partage l’état d’avancement de ce processus par le biais de plusieurs canaux, vous alertant afin que vous puissiez empêcher la réinitialisation si vous ne l’avez pas initiée.

À la fin de ce processus, vous serez en mesure de réinstaller Authy en utilisant votre numéro de téléphone. Ce processus vous permet d’accéder à nouveau à votre compte Authy, mais si vous n’avez pas activé les sauvegardes, vous n’aurez toujours pas vos jetons TOTP.

Vous pouvez verrouiller l’application Authy à l’aide d’un code PIN ou d’un identifiant biométrique (empreinte digitale) ou un scan facial

Si votre téléphone est déjà verrouillé de cette façon (et il devrait l’être), cette étape supplémentaire n’est pas nécessaire, mais c’est une touche agréable si vous souhaitez utiliser un code PIN différent pour plus de sécurité.

- Duo Mobile

- Google Authenticator

- Microsoft Authenticator prennent également en charge les connexions par code PIN ou les connexions biométriques

Des défauts, mais pas de casse-tête

Le plus gros défaut potentiel de l’activation de l’authentification à deux facteurs est que si vous perdez votre appareil, vous pouvez vous bloquer à l’extérieur de vos comptes, à moins que vous n’activiez également la fonction multi-appareils ou les sauvegardes.

➽ Cet inconvénient est inhérent à toutes les applications d’authentification à deux facteurs

Certaines des fonctions avancées d’Authy, comme les sauvegardes et la prise en charge de plusieurs appareils, ne sont pas évidentes lorsque vous installez l’application pour la première fois.

En plus, Authy explique mal le fonctionnement de ces fonctions dans l’application elle-même et ne précise pas les risques de sécurité lorsque vous les activez. Le site Web fait un excellent travail d’explication sur le multi-appareil et les sauvegardes, et il serait bien que ces informations soient également accessibles dans l’application elle-même.

➽ Si vraiment vous souhaitez être anonyme lorsque vous publiez un commentaire ou un article sur internet, il vous faut un VPN

Ce type de logiciel maquille votre adresse IP, cache votre identité et chiffre votre connexion.

[su_shadow style= »vertical »][su_panel background= »#FFFFFF » color= »#40241E » border= »2px solid #F20530″ radius= »1″ target= »blank »]

NordVPN est basé au Panama pour éviter l’obligation d’enregistrement des historiques (très rapide). |

LeVPN est moins cher, français, basé à Singapour pour les mêmes raisons (moins diversifié). |

Comment configurer et utiliser Authy

La plupart des gens utilisent Authy principalement sur leur téléphone

- Téléchargez l’application depuis Google Play ou l’App Store d’Apple.

- Ouvrez l’application ; Authy vous demande votre numéro de téléphone portable et votre adresse électronique.

- Authy vous envoie un code PIN par SMS. Saisissez ce code dans l’application.

L’ajout d’un service à Authy est aussi simple que de scanner un code QR.

Comment configurer l’authentification à deux facteurs sur un site

Chaque site Web est un peu différent, mais Authy inclut des guides pour les sites les plus populaire. À titre d’exemple, voici comment cela fonctionne sur un compte Google :

- Connectez-vous à votre compte Google (c’est beaucoup plus facile si vous le faites depuis un ordinateur).

- Cliquez sur l’onglet Sécurité dans la partie gauche.

- Sélectionnez Vérification en deux étapes.

- Saisissez à nouveau votre mot de passe.

- Trouvez l’option « Authenticator app » et cliquez sur Configurer.

- Sélectionnez Android ou iPhone et cliquez sur Suivant.

- Google affiche un code QR. Ouvrez l’application Authy sur votre téléphone. Sur Android, appuyez sur le menu à trois points, puis sur Ajouter un compte. Sur iPhone, appuyez sur le bouton Ajouter un compte, avec le grand symbole +.

- Appuyez sur Scan QR Code et utilisez la caméra de votre téléphone pour scanner le code QR de Google. Appuyez sur Terminé sur votre téléphone.

- Le compte est maintenant dans Authy, mais il n’est pas encore activé. De retour sur Google, cliquez sur Suivant. Ensuite, entrez le code à six chiffres d’Authy. Cliquez sur Vérifier.

- Vous verrez une option « Sauvegarder les codes ». C’est ainsi que vous pourrez vous reconnecter à votre compte Google si vous perdez votre téléphone et l’accès à l’application Authy. Sauvegardez ces codes. Imprimez-les et stockez-les dans un endroit où vous pourrez y accéder si vous perdez votre téléphone.

- Sauvegardez les codes de sauvegarde fournis par chaque compte, car c’est le moyen le plus sûr de revenir à votre compte en cas de perte de votre téléphone.

Vous devez effectuer cette opération pour chaque compte sur lequel vous souhaitez activer l’authentification à deux facteurs

Vous devez le faire pour tout compte contenant des informations personnelles :

- votre gestionnaire de mots de passe

- votre messagerie électronique

- vos applications de chat

- vos réseaux sociaux

- vos sites bancaires

- vos services de sauvegarde dans le cloud

- tout autre endroit où vous stockez des données de santé

Ce processus peut prendre un certain temps si vous partez de zéro, mais une fois que vous aurez mis de l’ordre dans vos comptes, vous n’aurez pas besoin de créer de nouveaux comptes souvent.

Il est essentiel que vous conserviez les codes de sauvegarde fournis par chaque compte

C’est le moyen le plus sûr d’accéder à votre compte en cas de perte de votre téléphone.

Si vous n’avez pas confiance en vous pour conserver les codes de sauvegarde fournis par un site Web, envisagez d’utiliser la sauvegarde chiffrée d’Authy. Les experts en sécurité le déconseillent, et l’utilisation de cette fonction signifie que vous échangez la sécurité contre la commodité de pouvoir accéder à nouveau à vos comptes même si vous perdez les codes de sauvegarde.

Authy chiffre votre compte sur votre téléphone, de sorte que personne chez Authy ne peut y accéder, mais même s’il est chiffré avec AES-256 (Advanced Encryption Standard), quelqu’un pourrait théoriquement casser ce chiffrement et obtenir vos jetons parce qu’ils sont téléchargés en ligne, bien que nous n’ayons pas de preuve que ce type d’infiltration se soit produit jusqu’à présent.

Si vous optez pour la sauvegarde, la meilleure configuration est d’activer les sauvegardes et d’installer Authy sur un appareil secondaire, mais de désactiver la fonction multi-appareils.

Vous devez également choisir un mot de passe fort que vous n’avez pas utilisé pour autre chose.

Comme vous n’avez pas besoin de vous connecter souvent à Authy, il est très facile d’oublier ce mot de passe, mais Authy vous demande au moins périodiquement de le saisir à nouveau pour s’assurer que vous vous en souvenez.

Autres options intéressantes

Le meilleur authentificateur est celui que vous utiliserez

Si votre employeur ou votre école vous demande d’utiliser une application spécifique, vous devriez l’utiliser pour toutes vos autres authentifications à deux facteurs :

- tant que l’application n’est pas connectée à l’appareil spécifique

- que l’institution n’a pas la possibilité d’effacer à distance le disque de stockage

- que l’institution ne possède pas votre identifiant

La plupart de ces options sont encore sûres et fiables pour une utilisation quotidienne.

Si vous utilisez beaucoup d’applications et de services Microsoft, Microsoft Authenticator est un outil utile qui prend en charge les connexions sans mot de passe (qui sont plus sûres) pour les applications Microsoft telles que Office, OneDrive et Outlook.

Il prend également en charge les codes TOTP. Microsoft propose également une option de sauvegarde dans le nuage, mais le chiffrement de ces sauvegardes n’est pas aussi clair que celui d’Authy.

Comme Authy, Microsoft Authenticator a des icônes colorées pour chaque service, ce qui facilite la recherche de l’identifiant que vous recherchez.

Duo, qui fait partie de Cisco, est une option d’entreprise populaire pour l’authentification à deux facteurs

Il est donc possible que votre employeur ou votre école vous demande déjà de l’utiliser. Ses fonctionnalités sont similaires à celles d’Authy, avec des codes de passe TOTP et une sauvegarde optionnelle qui utilise iCloud ou Google Drive pour stocker vos jetons.

La plupart des gens n’utilisent pas Salesforce

Mais si vous le faites, son application d’authentification à deux facteurs fournit une connexion sans mot de passe plus sûre pour Salesforce, ainsi que des codes TOTP pour tout le reste.

Nous apprécions le fait que l’entreprise expose clairement ses mesures de sécurité. L’application n’est pas aussi utile si vous n’utilisez pas la plate-forme Salesforce, mais si c’est le cas, elle vaut également la peine d’être utilisée pour le reste de vos jetons.

Les authentificateurs à usage unique peuvent également être utiles

Ils sont souvent requis par certains services qui ne prennent pas en charge les applications tierces comme Authy.

- Des applications telles que Blizzard Authenticator

- Xfinity Authenticator

- ou OneAuth de Zoho fournissent des approbations de connexion en une seule touche ou leurs propres systèmes de génération de code.

Si un service Web ne prend pas en charge Authy, vous devez utiliser l’application de ce service.

Qu’en est-il des authentificateurs matériels ?

Une clé d’authentification matérielle est plus sûre qu’une application d’authentification logicielle sur votre téléphone parce qu’elle dissocie la sécurité de votre téléphone, qui n’est pas toujours sûr, et qu’elle est moins sensible au phishing, mais elle comporte un risque accru si vous la perdez et son achat est coûteux.

En outre, bien que des méthodes de sauvegarde et de récupération soient disponibles pour les applications d’authentification, la perte d’une clé peut entraîner le blocage définitif de vos comptes.

Cela dit, nous définissons trois niveaux d’authentification différents, et le niveau le plus élevé nécessite un authentificateur matériel. Les clés d’authentification matérielle sont des pistes à suivre.

➽ Cliquez pour lire :

[su_shadow style= »vertical »][su_panel background= »#FFFFFF » color= »#40241E » border= »2px solid #F20530″ radius= »1″ target= »blank »]Que faire quand on a son compte Facebook piraté ? |

Les applications pour la protection de la vie privée |

Conclusion

La concurrence

Si vous recherchez des « authentificateurs » dans le Google Play store ou l’App Store d’Apple, vous verrez des dizaines d’applications dans les résultats de recherche.

Certaines de ces applications sont des authentificateurs à usage unique, mais d’autres proviennent d’équipes plus petites et certaines peuvent être malveillantes. Nous pensons que le soutien accru d’une grande entreprise vaut la peine de s’en tenir à une application comme Authy, Duo ou Microsoft Authenticator.

Les défauts de Google Authenticator

Google Authenticator a contribué à créer le standard de l’authentification à deux facteurs, mais il est resté à la traîne des autres authentificateurs sur des points essentiels.

- L’application n’utilise pas d’icônes, ce qui rend la recherche rapide des codes plus difficile, surtout si vous avez des dizaines de comptes.

- L’application est souvent en retard sur les mises à jour logicielles lorsqu’une nouvelle mise à jour du système d’exploitation mobile est publiée, en particulier sur les téléphones Apple, ce qui a entraîné des problèmes d’ouverture de l’application dans le passé.

L’authentificateur LastPass est similaire à l’authentificateur Google en ce sens qu’il n’utilise pas d’icônes, ce qui rend la recherche des codes plus difficile. Il permet au moins de verrouiller l’application à l’aide d’un code PIN ou d’un identifiant biométrique.

LastPass limite les fonctionnalités supplémentaires de l’authentificateur, telles que la sauvegarde chiffrée optionnelle et la vérification en un seul clic, aux clients de son gestionnaire de mots de passe, de sorte que ces fonctionnalités ne sont utiles que si c’est votre gestionnaire de mots de passe.

Certains gestionnaires de mots de passe comprennent un authentificateur intégré

Malgré ce fait, tous les experts en sécurité à qui nous avons parlé hésitaient à recommander de mettre tous vos œufs dans le même panier de cette manière : au cas où quelqu’un aurait accès à votre compte, il aurait accès non seulement à vos mots de passe mais aussi à votre authentificateur.

Si vous n’utilisez pas l’authentification à deux facteurs par ailleurs, l’option de 1Password est toujours mieux que rien, mais gardez à l’esprit que vous voudrez toujours utiliser Authy pour protéger votre compte 1Password.

Nous avons également écarté :

- SAASPASS

- SoundLogin

- Authenticator Plus

- FreeOTP

- Sophos Authenticator

- Hennge OTP Generator

- et 2FAS

…pour leur manque de fonctionnalités ou de support.