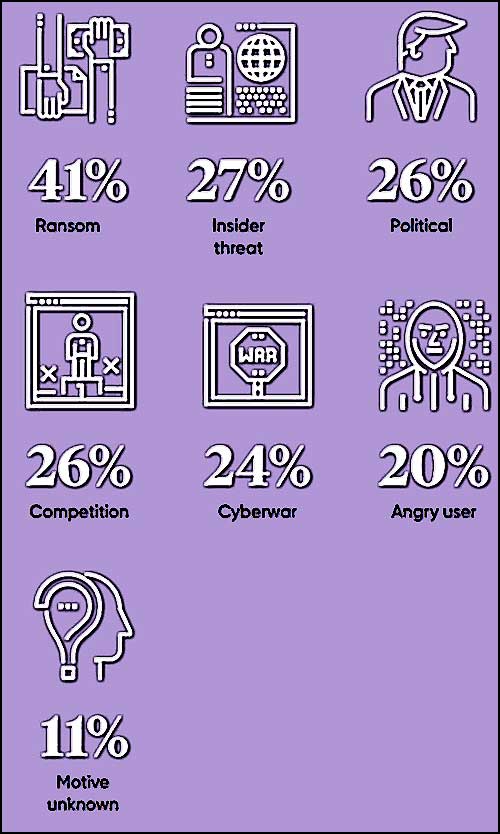

Les pirates informatiques veulent voler vos données. Mais que veulent-ils en faire ?

Il est important de comprendre les motivations des pirates pour élaborer de solides stratégies de protection des données. Si vous ne savez pas exactement pourquoi les attaquants veulent voler vos données, il est difficile de planifier des mesures efficaces pour les arrêter.

Rentrons dans l’esprit des pirates informatiques et dressons une liste de leurs motivations. Vous trouverez ci-dessous une liste des motifs les plus courants des vol de données aujourd’hui, ainsi que des conseils sur la manière de prévenir les différents types d’attaques.

1. Demande de rançon

Parfois, les pirates veulent voler vos données afin de pouvoir en demander une rançon. Ce type d’attaque est une attaque par ransomware.

Les attaques par ransomware sont l’un des types de cyberattaques dont la croissance est la plus rapide. Le nombre d’attaques par ransomware et le pourcentage d’aboutissement à un paiement ont augmenté chaque année depuis 2017.

Comment les pirates exécutent une attaque par ransomware ?

Les pirates exécutent généralement les attaques par ransomware :

- en obtenant un accès non autorisé aux données

- en les chiffrant ou en les déplaçant

- puis en exigeant une rançon afin de rétablir votre accès à ces données

La meilleure façon de prévenir les attaques de ransomware est de s’assurer que l’accès aux données est restreint par des contrôles d’accès solides.

En outre, il peut être utile de faire des sauvegardes fréquentes des données. Si vos données sont sauvegardées sur des serveurs auxquels les pirates ne peuvent pas accéder, vous n’aurez pas à payer de rançon pour les récupérer au cas où quelqu’un en prendrait le contrôle.

2. Vol d’identité

Les violations de données telles que le vol de 3 milliards de comptes chez Yahoo ! sont conçues pour voler des informations personnelles. Les attaquants peuvent ensuite exploiter ces informations pour s’introduire dans d’autres comptes, tenter de voler des identités, etc.

En tant qu’utilisateur final, la meilleure façon de se protéger contre cette menace est d’éviter d’utiliser le même mot de passe pour plusieurs comptes. De cette manière, si un attaquant vole votre mot de passe pour un service, il ne pourra pas l’utiliser pour s’introduire dans un autre.

De même, faîtes attention à la façon dont vous configurez les questions de récupération de mot de passe, parfois trop faciles à deviner.

3. Utilisation abusive de données

Les pirates volent les informations financières ou les informations d’identification personnelle (IIP) de leurs victimes par le biais de différentes tactiques, notamment :

Ils peuvent ensuite utiliser ces données pour commettre une fraude financière en effectuant des achats frauduleux ou en transférant de l’argent sur leur compte bancaire (celui des pirates).

Les pirates peuvent également commettre les délits d’usurpation d’identité :

- Demander un prêt en votre nom

- Fabriquer de faux documents de passeport/immigration

- Ouvrir un compte bancaire ou demander une carte de crédit en votre nom et utiliser le découvert/la limite de crédit

- Envoyer des e-mails de phishing, des SMS de phishing et des appels vocaux en se faisant passer pour vous

- Créer un faux compte de réseaux sociaux en votre nom (qu’ils peuvent utiliser pour escroquer d’autres cibles)

- Déposer des demandes de prestations fédérales ou d’État, comme les allocations de chômage, en se faisant passer pour vous

4. Vendre des données sur le Dark Web

Certains pirates vendent les données qu’ils volent sur le dark web. Il s’agit essentiellement d’un marché souterrain où les pirates et autres cybercriminels peuvent se livrer à des activités légales et illégales.

D’autres pirates achètent des données personnelles et sensibles pour réaliser des fraudes financières. Même les annonceurs et les spécialistes du marketing en ligne sans scrupules sont intéressés par ces données.

- Ils peuvent les utiliser pour élaborer des publicités ciblées

- ou envoyer des courriers électroniques non sollicités

Dans tous les cas, il s’agit d’une situation perdante si vos informations sont compromises en raison de la motivation des pirates.

5. Vente de logiciels malveillants

Certains pirates sont des programmeurs qui écrivent le code de divers types de logiciels malveillants, notamment :

- des vers

- des chevaux de Troie

- des virus

- des scarewares

- des rootkits

- etc.

Ils peuvent soit utiliser ces programmes malveillants, soit les vendre à d’autres cybercriminels.

6. Manipulation psychologique et ingénierie sociale

Le phishing est l’une des tactiques les plus couramment utilisées par les cybercriminels.

Les pirates envoient des messages de phishing aux victimes en se faisant passer pour une personne ou une entreprise en qui elles ont confiance. Ils manipulent psychologiquement les victimes pour qu’elles leur envoient de l’argent :

- Prétendant vivre une fausse urgence et avoir besoin de leur aide.

- Accusant les victimes d’avoir enfreint une loi et leur demandant de payer une amende.

- Demandant un don en se faisant passer pour une organisation caritative légitime.

- Prétendre frauduleusement que l’ordinateur de la victime est infecté par un virus et proposer un faux service de suppression des logiciels malveillants (ce qui peut entraîner l’infection de l’ordinateur de la cible ou le compromettre d’une autre manière).

- Tromper ou manipuler la victime pour qu’elle achète de faux logiciels/produits/matériels éducatifs.

Ce ne sont là que quelques techniques utilisées par les pirates pour gagner de l’argent. Comme vous pouvez le constater, leurs méthodes consistent à :

- mentir

- manipuler

- menacer

- faire chanter leurs victimes

7. Mener à bien des programmes politiques

Les gouvernements de certains pays engagent des pirates informatiques à des fins d’espionnage politique. Dans ce cas, les pirates qui se livrent à des cyberattaques parrainées par l’État sont connus sous le nom d’acteurs étatiques.

Dans ce type de rôle, les hackers se voient confier des tâches telles que :

- Voler des données sensibles, confidentielles ou classifiées (recherches, secrets commerciaux, informations personnelles sur des cibles spécifiques).

- Manipuler ou interférer de toute autre manière avec des élections.

- Voler ou divulguer des documents gouvernementaux ou militaires.

- Interférer avec l’économie.

- Interférer ou affecter les relations ou les traités avec d’autres nations.

Les gouvernements recruteurs diffusent souvent les données volées au public afin de provoquer des troubles politiques dans le pays ennemi.

Les hackers piratent ou déploient des cyberattaques comme les attaques DDoS sur les sites Web et les serveurs gouvernementaux du pays rival afin de provoquer des perturbations fonctionnelles ou opérationnelles. Ces types d’attaques sont également connus sous le nom de cyberattaques parrainées par l’État.

- Des pays comme l’Iran

- la Chine

- la Corée du Nord

- la Russie sont connus pour utiliser ce type de tactiques

8. Faire de l’espionnage d’entreprise

Cette application fantôme vous transmet les messages, textos et localisations d'un téléphone.

Certaines entreprises engagent des hackers pour voler des informations confidentielles à des sociétés concurrentes.

Dans ces situations, les pirates sont chargés de :

- trouver des bases de données vulnérables ou qui fuient

- de lancer des attaques sur les serveurs ou les sites Web de l’organisation cible

- attaquer de multiples façons, notamment en utilisant des attaques par force brute, des injections SQL, des scripts intersites et des attaques DDoS

9. Ralentir ou faire tomber le site web d’un concurrent en déployant des attaques DDoS

Ce type d’attaque submerge essentiellement les serveurs web de l’entreprise, les rendant indisponibles pour les clients. Ils peuvent également choisir de divulguer des données confidentielles sur les clients pour ruiner la réputation du rival.

Tableau comparatif des meilleures applications d’espionnage

| Nom | Compatible | Points forts |

|---|---|---|

| mSpy | Android & iOS | Espionnage des tchats sur les réseaux sociaux et Tinder |

| uMobix | Android OS 4+ & iPhones & iPads | Localiser l’appareil et le surveiller |

| Eyezy (Nouveau) | Android & iOS | Enregistrement des écrits, frappes au clavier et copie d’écran |

| Hoverwatch | Android seulement | Enregistre les communications orales et fait de l’écoute environnementale |

| Spybubble | Android & iOS | Pour la surveillance familiale |

| PhonSee | iOS & Android | Contrôle parental invisible ayant évolué en plate-forme de surveillance |

10. Prouver une opinion (hacktiviste)

Certains pirates ne se soucient pas de l’argent. Au lieu de cela, ils piratent pour prouver leurs opinions :

- sociales

- éthiques

- religieuses

- politiques

11. La vengeance personnelle

Certains pirates utilisent leurs compétences en matière de piratage pour se venger personnellement d’une personne ou d’une entreprise pour une injustice réelle ou perçue.

Les hackers harcèlent notamment en :

- Verrouillant les appareils de leurs cibles.

- chiffrant ou supprimant leurs données.

- publiant les données confidentielles (le doxxing).

- envoyant de nombreux spams et courriels de phishing.

- piratant leurs profils sur les réseaux sociaux

- publiant des contenus faux ou inappropriés

- piratant leurs comptes de messagerie

12. Causer des dommages pour son plaisir personnel

Certains hackers « black hat » piratent juste pour créer le chaos ou pour causer du tort ou de la panique.

- Ils prennent plaisir à ruiner la réputation d’une personne ou d’une entreprise

- à interrompre les activités des gouvernements

- à détruire des données importantes

Ils peuvent être accros au piratage et éprouver un sentiment d’accomplissement lorsqu’ils piratent un système ou fraudent quelqu’un.

13. Atténuer les cybermenaces

C’est la dernière motivation des hackers dont nous allons parler dans cet article. Les pirates informatiques piratent parfois pour attaquer ou empêcher d’autres pirates de faire de mauvaises choses.

Ces types de pirates appartiennent généralement aux catégories white hat et red hat. Les pirates éthiques piratent pour protéger les sites Web, les serveurs et les bases de données des pirates « black hat » qui veulent causer des dommages. Ils utilisent les mêmes techniques de piratage que les pirates « black hat » mais ils le font avec l’autorisation du propriétaire du système et s’en tiennent à des méthodes légales.

Les entreprises et les agences gouvernementales les engagent en tant que :

- analystes de la sécurité de l’information

- chercheurs en cybersécurité

- spécialistes de la sécurité

- testeurs de pénétration

Ils travaillent également en tant que consultants indépendants ou freelances.

Les intentions des pirates « White hat » sont généralement les suivantes :

- Trouver et corriger les vulnérabilités du système avant que les black hat ne les exploitent.

- Développer des logiciels de sécurité qui détectent et suppriment les logiciels malveillants.

- Sensibiliser les utilisateurs aux diverses cybermenaces et aux moyens de les prévenir.

- Élaborer des plans d’urgence en cas de cyberattaque.

- Renforcer la sécurité globale des composants logiciels et matériels.

Mais il existe aussi un autre type de pirate qui aime s’en prendre aux méchants : Les « red hats » ressemblent aux « black hats » en ce sens qu’ils ne suivent pas les voies légales pour leurs attaques et qu’ils piratent sans autorisation.

Cependant, au lieu de cibler les entreprises et les utilisateurs légitimes, ils s’attaquent à d’autres pirates.

14. Autres motivations des pirates informatiques

Il existe d’autres types de motivations des pirates informatiques dont nous n’avons pas encore parlé. Deux des motivations les plus fondamentales sont :

- la curiosité humaine

- le désir d’apprendre

Certains pirates débutants ou inexpérimentés veulent simplement étendre leurs connaissances et leurs compétences et « montrer leurs muscles », comme on dit.

Bien sûr, il y a aussi des hackers qui font ce qu’ils font parce qu’ils veulent atteindre la notoriété et se faire un nom. Mais quelle que soit la raison pour laquelle ils piratent, nous pouvons apprendre beaucoup des hackers et de leurs motivations.