pirater gmail en quelques minutes

le piratage de 2 ou de google est le deuxième piratage le plus recherché sur internet après celui de facebook.

- c’est clair que pirater un compte google donne accès non seulement à 2

- mais aussi à ses principaux homologues que sont android

- youtube

- drive

- google chat (désormais intégré à 2) et j’en passe

les gens pensent que le pirater un compte google est facile et qu’il leur suffit d’avoir un outil de piratage en ligne ou hors ligne, mais la vérité est toute autre.

le programme bug bounty de google

pensez-vous qu’une entreprise innovante comme google est assez bête pour laisser une entreprise de plusieurs milliards de dollars se faire piéger par un simple site ?

en fait, elle est très consciente de ces techniques grâce à son programme bug bounty. dans le cadre de ce programme, les chercheurs en 2 et les pirates informatiques du monde entier trouvent et signalent à google ses vulnérabilités de 2 (techniques de piratage ou faiblesses du système).

google prend les mesures nécessaires pour les corriger et récompense les personnes qui leur ont fait une divulgation responsable.

le but de cet article

alors comment se fait-il que quelques personnes se fassent pirater leur mot de passe google alors qu’il n’existe aucun outil de piratage ? il n’y a pas de solution facile, mais cela ne veut pas dire que c’est impossible.

oui, il existe des moyens de pirater un compte google, même si on peut facilement s’en prémunir. la liste suivante détaille la manière dont les hackers piratent notre compte 2 et les mesures de prévention à prendre.

veuillez garder à l’esprit que cet article est publié dans le but d’éduquer les gens et ne doit pas être utilisé à des fins malveillantes.

alors comment pirater un compte gmail ?

un cookie est une chaîne de caractères unique qui contient le chemin d’accès vers votre courrier électronique.

cette chaîne expire lorsque vous essayez de fermer ou de vous déconnecter du compte de messagerie. elle a une durée de vie de 20 minutes et peut se fermer naturellement si la page du compte de messagerie est inactive.

vous pouvez pirater 2 avec ce cookie. il existe sur le dark web des fichiers cookies volés qui permettent d’obtenir le chemin d’accès à la messagerie de la victime.

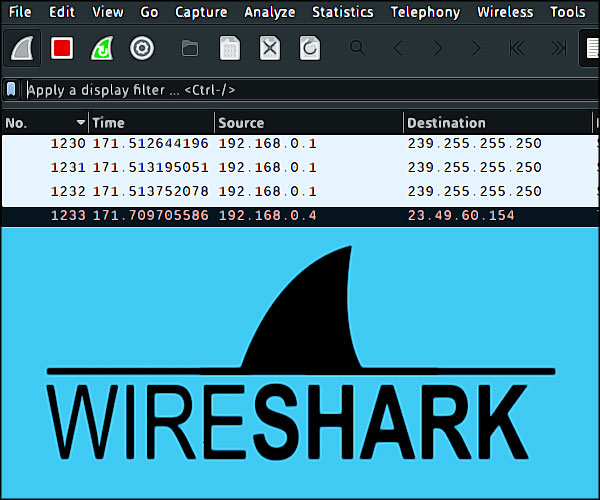

outil de capture de cookie

supposons que vous utilisez votre ordinateur sur un réseau local. la victime fonctionne elle aussi sur le même réseau local.

vous pouvez utiliser un outil de capture de cookie pour renifler tous les paquets à destination et en provenance de l’ordinateur de la victime.

certains de ces paquets contiennent des informations sur les cookies. ces paquets peuvent être décodés à l’aide d’un outil de capture des cookies et vous pouvez facilement obtenir les informations sur les cookies nécessaires pour pirater un compte de messagerie électronique.

peuvent être utilisés pour capturer les cookies les deux logiciels :

outil d’édition de cookies

une fois que vous avez capturé avec succès les cookies de votre victime, vous devez les injecter dans votre navigateur.

ce travail est effectué à l’aide d’un outil d’injection de cookies. dans certains cas, après l’injection, vous devrez également modifier les cookies.

cette injection et cette édition de cookies peuvent être effectuées à l’aide :

- du simple addon firefox cookie-editor

- ou du script greasemonkey

les inconvénients du vol de cookies

le vol de cookies est négligé car il présente de sérieux inconvénients : le cookie a un délai d’expiration.

l’expiration des cookies est mise en œuvre de 2 manières :

- en attribuant un horodatage spécifique

- en vérifiant la présence de déclencheurs comme la sortie de l’utilisateur du navigateur web. dans ce cas, chaque fois que l’utilisateur quitte son navigateur, son cookie expire et notre cookie capturé devient inutile.

le vol de cookie devient inutile dans un environnement chiffré ssl, c’est-à-dire pour les liens https (secure http).

en plus, la plupart des cookies expirent dès que la victime appuie sur le bouton se déconnecter. vous devez donc implémenter ce piratage par vol de cookie lorsque l’utilisateur est connecté… sauf si la cible a l’habitude de cocher « se souvenir de moi » .

dans ce cas, il ne déconnecte pas son compte de son pc.

il s’agit d’un programme qui fonctionne secrètement en arrière-plan de l’ordinateur à l’insu de l’utilisateur.

ce logiciel enregistre chaque frappe sur le clavier et aide les pirates à trouver le bon mot de passe du compte 2.

cette application

ce logiciel est compatible avec les plateformes android et ios.

- pour l’installer sur les appareils ios, vous devez jailbreaker le système pour un fonctionnement optimal.

- vous pouvez aussi l’installer sans jailbreak mais vous ne recevrez pas les discussions sur les réseaux sociaux.

il s’agit de l’une des applications de contrôle parental les plus connues, avec diverses fonctionnalités intégrées.

↠ caractéristiques

- installation et utilisation simples

- fonctionne bien en mode 2

- gère les appels

- surveille les sms

- suivi en temps réel de la localisation du téléphone

- contrôle les activités en ligne

↠ étapes

- vous pouvez choisir la version android ou ios en fonction de vos besoins.

↠ modifiez les paramètres de l’appareil cible android

- vous recevrez un courrier de confirmation contenant les détails de la commande, le lien vers le panneau de contrôle, le nom d’utilisateur et le mot de passe

- appuyez sur le lien de confirmation pour authentifier l’outil et apporter des modifications à votre appareil cible

- allez dans « paramètres -> 2 -> sources inconnues »

- appuyez sur le bouton de basculement de « sources inconnues » pour autoriser le processus d’installation

sur iphone, il n’y a pas besoin de faire cette manipulation puisque cette application fonctionne sans installation, uniquement en rentrant les identifiant et mot de passe du compte icloud de l’appareil.

↠ installer cette application dans le téléphone cible

- saisissez-vous du téléphone et allez sur le lien fourni dans l’email

- cliquez sur le fichier .apk qui apparaît

- l’appareil cible android affiche un écran pour le processus d’installation

- appuyez sur le bouton « suivant » dans l’assistant et sur le bouton « installer » pour déclencher la procédure

↠ s’inscrire à cette application

peu après le processus d’installation, vous devez :

- accepter les termes de la licence

- mettre à jour le service

- accorder la permission de cacher l’icône dans le périphérique cible

- saisir le code d’enregistrement et appuyez sur « terminer » pour mettre fin au processus d’installation

ouvrez le keylogger

maintenant que cette application est installé dans le téléphone cible, vous pouvez le quitter et vous rendre sur internet à partir de votre téléphone ou d’un ordinateur.

- rentrez dans votre compte cette application en utilisant le login et le mot de passe fourni à la création de votre compte.

- ouvrez le tableau de bord.

- appuyez sur l’option « keylogger » sur le côté gauche de l’écran.

consultez les détails du keylogger

visualisez les frappes de l’appareil cible à l’aide de cette fonction du keylogger. il affiche le nom, le message et l’heure.

avec l’aide du keylogger, vous pouvez visualiser avec précision :

- les emails

- les mots de passe

- les textes

- les sms

- les réseaux sociaux

comment pirater un compte gmail avec cette solution

avec , la méthode d’installation est sensiblement la même à part que celui-ci ne propose pas d’installation sans jailbreak de l’iphone, pour une bonne raison : cette solution n’est compatible qu’avec les android.

pour avoir les fonctionnalités complètes, vous devrez donc rooter l’android.

l’avantage, c’est que ce logiciel, une fois installé, pourra enregistrer :

- la voix

- les conversations

- et même ce qui se dit autour du téléphone à l’instant où vous le déclenchez à distance

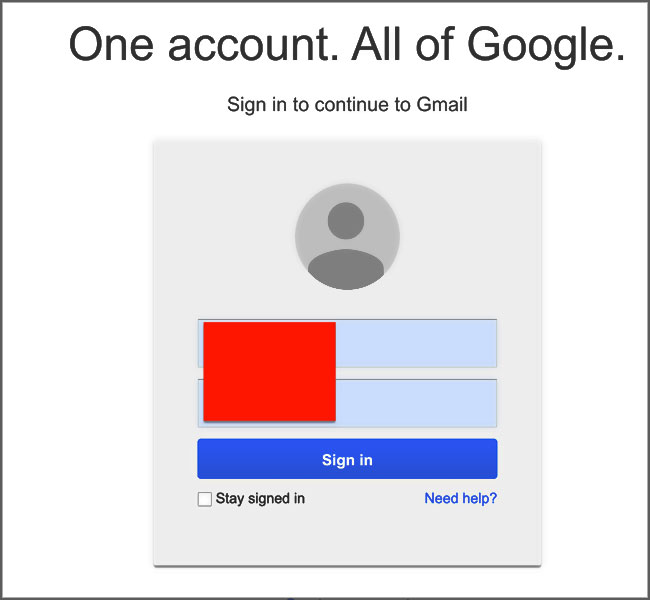

le phishing est la méthode la plus ancienne pour pirater des comptes

avec la méthode du phishing, les pirates créent un site web qui ressemble au site web original de 2.

cependant, lorsque la victime se connecte avec son nom d’utilisateur et son mot de passe, elle est ensuite redirigée vers le site original et le pirate reçoit ses détails de connexion.

le seul moyen de s’apercevoir du subterfuge, c’est en regardant l’url dans la barre d’adresse : l’url d’une page de phising ne correspond pas à gmail.com.

pour fabriquer une page gmail avec la technique de l’hameçonnage, pas besoin d’apprendre la programmation

un script et un hébergement gratuit suffisent pour créer un votre faux site 2.

de nos jours, les navigateurs modernes commencent à avertir les utilisateurs lorsqu’ils visitent des sites de phishing. mais la solution est d’apporter des modifications au script de phishing.

de l’autre côté, les sociétés d’hébergement gratuites commencent elles aussi à suspendre les comptes qui utilisent des scripts de phishing.

comment gérer la censure des hébergements pour pirater un compte gmail

vous pouvez utiliser un hébergement payant tel que :

- free

- ovh

- hostmaria

- hostingspel

ces sociétés d’hébergement payantes vous offrent une garantie de remboursement de 30 jours. dans les 30 jours, vous pouvez annuler votre compte et récupérer l’argent.

souvent, un hébergement gratuit autorise le phishing pendant un certain temps. ils suspendront votre compte au bout de ce délai, mais si vous le faites à des fins éducatives, vous pouvez quand même les utiliser.

➝ vous pouvez télécharger le script de phishing à partir d’ici.

🛡️ Protégez votre vie privée, même dans votre couple

je suppose que vous savez comment créer un compte chez un hébergeur gratuit. assurez-vous simplement que vous n’installez pas wordpress et que vous n’utilisez pas de constructeur de site.

vous devez utiliser un gestionnaire de fichiers pour télécharger les fichiers.

voici les étapes pour le téléchargement

- connectez-vous au compte de votre hébergeur.

- trouvez le gestionnaire de fichiers.

- ouvrez-le et allez dans le dossier public_html.

- téléchargez le script de phishing que vous avez téléchargé.

- après le téléchargement, sélectionnez le fichier et sélectionnez l’icône extraire.

- vous serez invité à choisir l’emplacement. tapez . (point).

- parfois, l’hébergeur gratuit ne vous permet pas d’extraire des fichiers. vous pouvez extraire les scripts de phishing sur votre appareil, puis télécharger tous les fichiers en une seule fois. il n’y a pas de sous-dossier.

- retournez à mes sites, ouvrez l’url du site.

- le script vous indique que votre identifiant est incorrect, c’est normal.

- maintenant, à la fin de l’url, tapez ?id=2. cela ouvrira une page similaire à la page suivante.

- lorsque l’utilisateur se connecte au compte, son nom d’utilisateur et son mot de passe sont enregistrés dans le fichier users.txt.

- vous pouvez accéder à ce fichier en tapant votresite.com/users.txt.

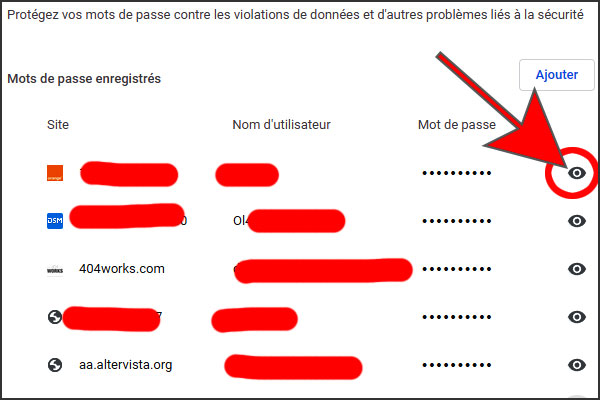

comment accéder au mot de passe de gmail dans le navigateur chrome

- sur l’ordinateur de la victime, ouvrez le navigateur et allez dans les « paramètres » en tapant sur les trois points verticaux dans le coin supérieur droit du navigateur

- dans l’option « saisie automatique » à gauche, cliquez sur l’option « gestionnaire de mots de passe » puis « connexion automatique »

- en-dessous vous avez accès à tous les mots de passe qui sont enregistrés automatiquement par goole chrome

- appuyer sur le bouton « œil » à côté du mot de passe pour en voir les détails

- le mot de passe devient visible, et vous pouvez noter le mot de passe 2

cette technique ne fonctionne que si la victime n’a pas activé le processus d’authentification à deux facteurs lors de la connexion. car dans ce cas, le mot de passe n’est pas suffisant pour ouvrir le compte 2 (il faut aussi le téléphone).

➝ a noter

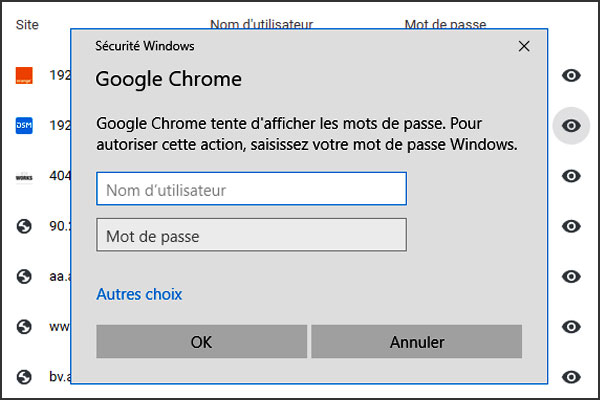

lorsque vous cliquez sur l’oeil la première fois pour visualiser un mot de passe, chrome vous demande aussi le mot de passe windows de l’ordinateur.

récupérer les mots de passe de google chrome directement dans windows

chrome utilise une fonction de windows appelée cryptprotectdata pour crypter les mots de passe stockés sur les ordinateurs avec une clé générée de façon aléatoire.

seul un utilisateur possédant la même clé de connexion que celui qui a chiffré les 2 peut déchiffrer les mots de passe par la suite. difficile, dans ces conditions, de pirater un compte 2.

chaque mot de passe est crypté avec une clé aléatoire différente dans une petite base de 2 sur l’ordinateur.

cette base de 2 se trouve dans le répertoire ci-dessous:

%localappdata%\google\chrome\user data\default\login data

il faut utiliser un module metasploit sous linux pour récupérer en clair les mots de passe stockés dans le navigateur chrome.

utilisez le module enum_chrome comme indiqué dans la commande ci-dessous. ce module collecte les 2 utilisateur de google chrome et tente de décrypter les informations sensibles.

run post/windows/gather/enum_chrome

les mots de passe seront automatiquement enregistrés dans le répertoire /root/.msf4/loot/.

le fichier .txt nouvellement créé contenant les mots de passe sera nommé automatiquement en utilisant la date et l’adresse ip de l’utilisateur cible.

un cheval de troie est un programme d’espionnage qui surveille et contrôle les activités gmail de la victime

- ce programme se cache dans les fichiers média

- il entre dans l’ordinateur de la victime lorsqu’elle télécharge un logiciel ou des fichiers sur internet

- le pirate reçoit un fichier journal et pénètre rapidement dans la page 2 de la victime

lorsque vous téléchargez un software hacké sur internet, tous les keygens et correctifs sont piratés. cela signifie que vous obtiendrez le logiciel gratuitement. mais votre ordinateur sera affecté par un cheval de troie.

lorsque vous exécutez le correctif/keygen, vous obtenez le résultat souhaité, mais en arrière-plan, votre système est infecté par le cheval de troie.

turkojan est un célèbre cheval de troie. un cheval de troie est bien supérieur aux keyloggers et aux rat. il offre beaucoup plus de fonctions, de sorte qu’un pirate informatique a plus facilement accès à votre pc.

tutoriel vidéo « comment installer turkojan »

le hacker peut voir toutes les données du compte gmail

si vous voulez vraiment apprendre à mettre en place cette technique pour pirater 2, vous devez avoir une bonne connaissance des réseaux et de la programmation.

ce n’est pas quelque chose que vous pouvez chercher sur internet. vous devez devenir hacker pour cela.

les utilisateurs de gmail menacés par des pirates nord-coréens utilisant des outils « jamais vus »

au début de l’année 2022, des experts en technologie ont tenté de localiser un jeune de 16 ans qui avait réussi à pirater nvidia, microsoft et ubisoft. nintendo a récemment envoyé un pirate en prison, mais maintenant, ce sont les utilisateurs de 2 qui doivent se méfier.

➝ selon la société de cybersécurité volexity, les pirates nord-coréens pourraient utiliser de simples extensions de navigateur pour accéder aux comptes gmail

habituellement, les pirates tentent de tromper les propriétaires de comptes avec des techniques de « spear phishing » qui encouragent les utilisateurs à télécharger des logiciels malveillants. mais là, le piratage peut télécharger des logiciels malveillants sur votre pc à votre insu.

ce malware, connu sous le nom de sharptongue, ne toucherait que les utilisateurs de windows. volexity localise ce piratage et pense qu’un groupe ou un individu connu sur internet sous le nom de kimsuky en est à l’origine.

volexity affirme que le malware pourrait être d’origine nord-coréenne. on pense que le malware attaque des utilisateurs aux états-unis, en europe et en corée du sud.

➝ l’extension qui peut être téléchargée via chrome ou microsoft edge est appelée sharpext

ce malware est capable de parcourir le compte email d’un utilisateur, au lieu de simplement voler le nom d’utilisateur et le mot de passe.

pourquoi un pirate veut-il obtenir votre mot de passe gmail ?

certains pirates informatiques vous connaissent peut-être personnellement et tentent d’obtenir vos informations.

mais la plupart du temps, ce qui est intéressant pour les pirates c’est que votre boîte aux lettres électronique constitue une passerelle vers d’autres comptes et applications, ce qui leur permet de mettre la main sur des informations personnelles précieuses.

- cela leur permet d’usurper plus facilement votre 2

- et d’obtenir des informations telles que des cartes de crédit ou des comptes bancaires

comment éviter de se faire pirater gmail ?

à notre époque, il est assez difficile d’éviter complètement un pirate informatique.

cependant, il existe des moyens de se protéger des pirates de 2.

- essayez de ne pas cliquer sur des liens non fiables

- ne vous connectez pas à vos comptes sur des réseaux non sécurisés

- activez l’authentification à deux facteurs pour votre compte 2

- vérifiez deux fois les url avant de les ouvrir pour sécuriser les informations

comment puis-je me protéger contre l’usurpation de mot de passe ?

- le moyen le plus simple de se protéger contre le vol de mot de passe est de choisir un mot de passe fort que vous changez tous les deux mois.

- un autre moyen efficace consiste à utiliser l’authentification multifactorielle pour votre compte 2.

- nous vous suggérons d’utiliser des mots de passe différents pour vos différents comptes.

- enfin, vous pouvez envisager d’utiliser un gestionnaire de mots de passe sécurisé.

➝ attention cependant : même le changement de mot de passe ne vous protégera pas contre .

en fin de compte, il est utile de connaître les piratages de 2 afin de vous protéger, de sorte que votre compte 2 soit à l’abri des pirates qui pourraient essayer d’y pénétrer.

d’autres astuces ➝ localiser et tracer un email grâce à son adresse ip

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.

Si vous voulez toujours pirater un compte gmail, voici quelques-unes des méthodes qui ont tendance à fonctionner en fonction du degré de stupidité de votre cible.

– Phishing

– Keylogging

– Deviner le mot de passe

– Réutilisation du mot de passe

Je ne vais pas vous donner de détails spécifiques sur l’une des techniques mentionnées ci-dessus, car je ne veux pas confier une Katanna à des amateurs.

Google a clairement déclaré qu’il n’y a pas eu d’attaque sur les serveurs gmail.

Alors comment des personnes ont-elles publié une liste de 5 millions de comptes gmail valides ?

Il existe de nombreux autres moyens d’obtenir des informations sur les utilisateurs, notamment les attaques de phishing, les enregistreurs de frappe, les utilisateurs qui placent leur nom d’utilisateur et/ou leur mot de passe sur des sites non sécurisés, etc.

Si vous doutez encore que votre compte a été compromis, vous devriez changer votre mot de passe et activer l’authentification à deux facteurs si ce n’est pas déjà fait.

Si quelqu’un a accès à votre compte Gmail, il peut potentiellement accéder à toutes les informations sur votre téléphone qui sont liées à ce compte. Cela inclut les emails, les contacts et tous les fichiers ou photos stockés dans votre compte Gmail.

Existe-t-il des pirates capables de retrouver un mot de passe Gmail oublié ? Non, mais il existe des tonnes d’escrocs qui prétendent le faire, mais qui prennent votre argent et s’enfuient.

Soyez prudent. Réinitialisez simplement votre mot de passe. ¯\_(ツ)_/¯

Beaucoup de gens sont mauvais en matière de sécurité.

Il est relativement facile d’obtenir le mot de passe d’un grand nombre d’utilisateurs ; il suffit de les inciter à vous le dire, de les inciter à le saisir sur un site de phishing, d’obtenir le mot de passe d’un site non sécurisé en espérant qu’ils le réutiliseront, d’installer un enregistreur de frappe sur leur ordinateur ou un virus qui capture l’activité web qu’ils ont installé avec un logiciel « craqué » illégal.

Toutefois, dans ce cas, l’attaque est dirigée contre l’utilisateur, et non contre Google. De plus, l’authentification à deux facteurs empêche toutes ces attaques de fonctionner.

Il serait très, très difficile, voire impossible, de pirater les systèmes Gmail.

D’une manière générale, la sécurité de Google est l’une des meilleures au monde. Ils offrent à peu près toutes les protections de compte qui existent. C’est le nec plus ultra. Cela dit… les mots de passe sont nuls. Google le sait.

Lorsqu’une meilleure méthode émergera, vous pouvez être certain que Google sera parmi les premiers à l’adopter et à la proposer.

Donc oui, votre compte Gmail/Google est aussi sécurisé que certaines des personnes les plus brillantes de la planète peuvent le faire. Ce que VOUS faites (et ne faites pas) avec votre compte, c’est votre affaire. Les utilisateurs sont la variable que l’ingénierie ne peut pas résoudre.

– Utilisez-vous réellement la sécurité offerte par Google et les autres ? Êtes-vous extrêmement prudent quant aux applications, programmes et extensions que vous installez ? Vos mots de passe sont-ils forts et uniques, et utilisez-vous un gestionnaire de mots de passe pour vous en assurer ?

– Utilisez-vous la vérification en deux étapes pour décourager les pirates ? Comprenez-vous ce système et ses points faibles ? Avez-vous déjà entendu parler d’une clé de sécurité

?

– Effectuez-vous de temps en temps des contrôles de sécurité de votre compte Google et mettez-vous à jour vos méthodes de récupération ?

Ceux qui se sont fait pirater leur compte Gmail le savent : le pirate est généralement d’une personne proche de vous qui réussit à obtenir votre mot de passe.

Une autre façon est d’attendre que vous dormiez et d’installer un enregistreur de frappe sur votre téléphone. Si vous n’êtes pas douée en technologie (parce que vous ne saviez pas que vous deviez être avec votre mari), ce n’est pas vraiment difficile.

Google fournit lui-même de très bons conseils avisé pour améliorer vos probabilités de récupérer votre compte.

Notamment, soyez complet quand vous répondez aux questions de Google sur la récupération et utilisez le même ordinateur ou appareil que d’habitude (avec le même Wi-fi) pour avoir la même adresse IP.

Je vous renvoie à la page d’aide officielle : https://support.google.com/accounts/answer/7299973

Je connais une astuce mais je ne suis pas sûr que les autres ne la connaissent pas. J’utilise Gmail comme éditeur de texte !

Il m’aide à vérifier la grammaire et l’orthographe pendant que je tape en mettant mes erreurs en évidence.

Même cette réponse a été tapée dans Gmail. J’ai ouvert Gmail, cliqué sur « Composer » et tapé cette réponse. Vous ne remarquerez peut-être aucune faute d’orthographe ou de grammaire dans cette réponse (je l’espère).

La réponse reste enregistrée en ligne dans mon dossier Brouillons et je les supprime périodiquement. Le fait de la taper dans Gmail me permet également d’inclure des images dans le texte.

Bonjour à tous ! J’ai lu tout ces articles qui sont d’une importance capitale. Merci.

Bonjour, merci à toi pour ton soutien.

Pirates

Je donne mon avis ici en tant que hacker éthique pro. Je pense que ces différents méthodes et possibilités sont très pratiques en théorie mais dans la pratique c’est autre chose. Après il faut aider pour tout service de piratage tant que les intentions derrières restent saines.

Les pirates qui donnent leur email perso pour soi-disant récupérer votre compte sont à fuir. Mieux vaut suivre les conseils de cet article.

Bonjour j’aimerai pirater un compte google.

Comment dois-je procéder ?

J’ai près de 40 ans d’expérience en informatique et en électronique, ce qui est un avantage considérable par rapport à la plupart des gens.

Connaître l’ingénierie inverse de l’électronique est une bonne idée en plus du piratage, car vous pouvez concevoir des prototypes de n’importe quel gadget que vous voulez.

Les gens se méfient de moi, à cause des farces que j’ai faites à l’école – à l’époque, ils n’aimaient pas que j’électrocute les autres élèves à leur bureau !

Puis-je enregistrer un appel téléphonique sans que l’autre appelant le sache ?

Puis-je enregistrer un appel téléphonique ?

En vertu de la loi sur le « consentement d’une seule partie », dans certains pays la loi autorise les enregistrements d’appels téléphoniques ainsi que les discussions en personne, à condition qu’au moins une personne donne son consentement. Ce devrait être la première chose qui vous vient à l’esprit avant de commencer à enregistrer des conversations téléphoniques.

Cela dit, vous devriez vérifier si votre État vous permet d’exercer une telle activité.

Bjr, est-ce que vous connaissez Decrypto ?

Decrypto est une application Android qui vous permet de chiffrer le message et de le convertir en un format non lisible.

Il peut ensuite être décrypté en format lisible en utilisant la même application. Plus de 25 codes de chiffrement traditionnels sont mis en œuvre, tels que le code César, le code ASCII ou le code de Vigenère.

Une explication et un bref historique sont fournis avec chaque type de chiffrement pour mieux les comprendre.

Pirate un compte Instagram

Le piratage ne se limite pas aux mots de passe. Si votre compte a été piraté, il peut y avoir eu ce qu’on appelle un « collage ». Il s’agit en fait d’un gros fichier de noms d’utilisateur et de mots de passe que les pirates ont obtenu dans la base de données.

Vous pouvez vérifier si vous avez fait l’objet d’un collage en saisissant votre adresse électronique sur le site suivant I Been Pwned. Il vérifie les dernières brèches de fuites d’e-mails et de mots de passe et vérifie si votre e-mail y figure.

Si vous avez déjà été « pwned », changez votre mot de passe dès maintenant. Il existe encore des fuites de mots de passe dont les gens ne sont pas conscients.

➡ Pour avoir d’autres infos sur comment pirater Instagram

Agnès Michaud bonjour ! Intéressé par vos compétences. Je viens vous demander si vous pouviez m’aider avec des idées sur les mécanismes pour écrire à Facebook pour signaler le problème de compte piraté et inaccessible par les méthodes de récupération car les informations personnelles de connexion du genre adresses mail de connexion, de récupération et mes numéros téléphoniques associés à ce compte ont été remplacés par les celles du hackeur. Alors aidez-moi svp à trouver une solution immédiate à ce problème. Merci !

Bonjour

Combien prends-tu u pour casser un compte Gmail,?

A bientôt

Bonjour,

En tant que blogueur, mon activité reste l’écriture de notices et de modes d’emploi comme cet article.

Bonjour,

Enfin un blog sur la technologie mobile en français, merci à vous!

Merci de votre intervention ici !

comment pirater un compte instagram avec son portable Android.

Bonjour,

La réponse dans mon article https://untelephone.com/comment-pirater-mot-de-passe-instagram-en-2019/

Que dois-je faire lorsque mon compte Gmail est piraté par quelqu’un ?

Si vous avez perdu le contrôle de votre compte, consultez les instructions fournies par google à l’adresse suivante:

https://support.google.com/accounts/answer/6294825?hl=fr

Une fois que vous avez repris le contrôle de votre compte, mettez en œuvre les options de sécurité fournies par google :

-Changez pour un nouveau mot de passe fort (15 caractères minimum).

-Activez l’authentification à 2 facteurs de google.

-Créez un e-mail et un numéro de téléphone de récupération pour google.