Votre carte SIM joue un rôle crucial dans la sécurité en ligne. Chaque carte est individuelle et liée à votre compte personnel. Si quelqu’un accède aux données de votre carte SIM, il peut prendre le contrôle de presque tous les comptes protégés que vous détenez, y compris vos comptes bancaires.

C’est ainsi qu’une escroc a volé plus de 67000 € à 10 individus sur Toulouse (source). En quelques heures seulement, un pirate peut s’introduire dans votre compte bancaire et virer des fonds sur un compte.

Les attaques par carte SIM gagnent en popularité. L’année dernière, plus de 1 500 cas d’échange de cartes SIM ont été signalés et les Français ont perdu près de 10 millions d’euros.

- Dans ce guide, nous vous expliquons comment les escrocs peuvent voler votre carte SIM,

- comment savoir si elle a été piratée

- et ce que vous pouvez faire pour vous protéger contre les escroqueries à la carte SIM.

Comment les escrocs volent-ils votre carte SIM ?

Les escrocs n’ont pas besoin d’accéder physiquement à votre téléphone pour accéder à votre carte SIM. Les escroqueries par échange de carte SIM se produisent lorsque les fraudeurs se font passer pour vous et incitent votre opérateur téléphonique à leur fournir une carte SIM à votre nom. Ils ont ainsi accès à votre numéro de téléphone et, potentiellement, à vos comptes et données en ligne.

Voici comment fonctionne l’escroquerie :

- Les escrocs volent vos informations personnelles. Pour échanger des cartes SIM, les escrocs doivent usurper votre identité afin de convaincre votre opérateur téléphonique qu’ils sont bien vous. Les escrocs peuvent d’abord vous cibler avec des courriels d’hameçonnage ou des logiciels malveillants d’enregistrement de frappe. Mais dans la plupart des cas, ils achètent simplement vos informations sensibles sur le Dark Web après qu’elles ont été divulguées lors d’une violation de données.

- Ils contactent ensuite votre opérateur téléphonique. Les fraudeurs doivent fournir suffisamment d’informations pour passer le processus d’authentification de votre opérateur et répondre à des questions de sécurité. Il peut s’agir de votre numéro de sécurité sociale, de votre adresse personnelle et d’autres informations. Ils peuvent le faire en ligne, par téléphone ou en se rendant dans un magasin et en achetant une nouvelle carte SIM à votre nom.

- Ensuite, ils utilisent la nouvelle carte SIM pour prendre votre numéro de téléphone. Une fois l' »échange » effectué, les escrocs activent la nouvelle carte SIM et prennent votre numéro de téléphone. À ce moment-là, votre carte SIM actuelle cesse de fonctionner.

- Enfin, ils utilisent « votre » téléphone pour s’introduire dans vos comptes en ligne. En ayant accès à votre carte SIM, les escrocs peuvent obtenir les mêmes résultats qu’en volant votre téléphone, mais avec moins de risques.

C’est la façon la plus courante dont les escrocs volent les cartes SIM, mais ce n’est pas leur seule méthode. Les criminels peuvent également voler votre téléphone ou utiliser des techniques sophistiquées telles que le clonage de la carte SIM ou l’exploitation de logiciels espions.

✅ Agissez : Si les escrocs parviennent à accéder à votre numéro de téléphone ou à votre carte SIM, votre banque en ligne et d’autres comptes peuvent être menacés. Essayez gratuitement l’application mSpy qui crée une copie de tout ce qui transite à travers un téléphone : des SMS aux appels en passant par la géolocalisation.

Accédez à mSpy (et pourquoi j’utilise ce logiciel espion)Que peut faire quelqu’un avec votre carte SIM ?

L’échange de la carte SIM – également connu sous le nom de « SIM jacking » – est souvent la première étape d’une escroquerie de grande envergure. Une fois que les fraudeurs ont accès à votre appareil mobile, ils peuvent l’utiliser pour vous escroquer de plusieurs façons :

Accéder à votre numéro de téléphone et se faire passer pour vous

Les escrocs peuvent utiliser votre carte SIM pour passer des appels, envoyer des SMS et publier des messages sur des comptes de réseaux sociaux en votre nom. Le détournement de votre numéro de téléphone peut être la première étape vers la prise de contrôle totale de votre vie numérique.

Dans un exemple célèbre, des pirates ont compromis le téléphone de l’ancien PDG de Twitter, Jack Dorsey, et ont utilisé le service de text-to-tweet de Twitter pour se faire passer pour le dirigeant de l’entreprise.

Intercepter vos codes d’authentification à deux facteurs

L’utilisation de l’authentification à deux facteurs (2FA) est l’un des meilleurs moyens de sécuriser vos comptes. Toutefois, si vous recevez des codes d’authentification à deux facteurs par SMS et que votre carte SIM est piratée, des escrocs peuvent les intercepter et s’introduire dans vos comptes en ligne.

Dans la mesure du possible, essayez d’utiliser une application d’authentification telle qu’Authy au lieu de SMS pour les codes 2FA.

Surveillez vos appels téléphoniques et vos messages

Les cybercriminels peuvent également utiliser une carte SIM piratée pour recevoir ou surveiller vos appels et vos messages. Ils peuvent rester dans l’ombre et attendre de découvrir des informations sensibles qu’ils pourront utiliser pour vous escroquer ou vous faire chanter.

L’une des pires conséquences d’une attaque par échange de cartes SIM est le doxxing, c’est-à-dire la publication en ligne d’informations préjudiciables à votre sujet. Selon Ledbigdata.fr, un quart des Français ont été victimes d’une forme ou d’une autre de doxxing au cours de leur vie.

Utiliser votre numéro de téléphone pour escroquer vos contacts

Une carte SIM piratée permet également aux escrocs d’accéder à votre liste complète de contacts, mettant ainsi en danger vos amis, votre famille et vos collègues.

Les fraudeurs peuvent se faire passer pour vous et demander à des personnes que vous connaissez de l’argent ou des informations sensibles qu’ils peuvent utiliser pour les escroquer à leur tour.

Accéder à vos comptes bancaires, cryptographiques et autres comptes financiers

De nombreux services financiers utilisent des messages SMS pour authentifier les connexions des utilisateurs. Les attaquants peuvent utiliser votre carte SIM pour réinitialiser vos mots de passe et accéder à vos comptes financiers.

C’est ainsi que Vibhor Jain, résident du New Jersey, a perdu environ 45 000 dollars de crypto-monnaie (source). Quelqu’un a retiré une nouvelle carte SIM au nom de Vibhor et l’a utilisée pour accéder à son compte Coinbase. Il n’a fallu que quelques minutes aux cybercriminels pour vider les comptes de Vibhor et disparaître avec l’argent.

💡 En savoir plus : L’application que j’utilise pour espionner un téléphone portable

Voler des données sensibles, des photos et des vidéos dans vos sauvegardes sur le cloud

Si votre téléphone enregistre automatiquement des données, des photos et des vidéos sur le cloud, toute personne possédant votre carte SIM peut télécharger ces informations.

Vos photos et vidéos sauvegardées peuvent en dire long sur votre personnalité. Un pirate informatique peut utiliser cette tactique pour savoir où vous vivez, où vous travaillez, et bien plus encore. Une fois qu’ils ont accès à votre carte SIM, les escrocs peuvent infiltrer d’autres aspects de votre vie.

Utiliser le suivi GPS pour surveiller votre position

De nombreuses applications mobiles reposent sur la localisation pour fonctionner. Ces appareils doivent envoyer des données GPS via le réseau sans fil, ce qui nécessite une carte SIM.

Si un pirate informatique accède à votre carte SIM, il peut l’utiliser pour suivre votre position en temps réel en utilisant votre connexion de données cellulaires.

Comment savoir si votre carte SIM a été piratée ou compromise ?

- Votre téléphone cesse de fonctionner. Si des escrocs s’emparent de votre numéro de téléphone, votre fournisseur de services de télécommunications peut cesser de desservir votre téléphone. Vous ne pourrez plus passer d’appels, envoyer de SMS ni accéder à internet.

- Vous ne recevez plus de codes d’authentification à deux facteurs. Si votre numéro de téléphone a été attribué à une nouvelle carte SIM, vous ne recevrez pas de codes d’authentification par SMS sur votre appareil. Au lieu de cela, votre opérateur téléphonique enverra ces codes au nouvel appareil enregistré à votre nom. C’est l’un des moyens utilisés par les pirates pour compromettre les comptes protégés par 2FA.

- Vous recevez un message vous demandant de redémarrer votre téléphone. Votre téléphone portable peut détecter qu’un autre appareil utilise la carte SIM qui lui a été attribuée. Certains téléphones demandent aux utilisateurs de redémarrer le téléphone lorsque cela se produit. Une fois la procédure de redémarrage terminée, vous ne pourrez plus passer d’appels ni envoyer de SMS.

- Votre appareil signale qu’il se trouve dans un endroit étrange. Si vous utilisez une application de recherche de téléphone telle que Find My Device d’Apple, de Google ou de Samsung, il se peut que vous voyiez votre téléphone épinglé sur la carte à un endroit étrange. Il peut s’agir de votre téléphone ou d’un autre téléphone enregistré à votre nom.

- Vos comptes en ligne sont verrouillés. Si vous ne pouvez pas passer l’authentification à deux facteurs, vous ne pourrez pas accéder à la plupart de vos comptes en ligne. Certains services peuvent considérer votre activité comme suspecte et vous empêcher de vous connecter. Il est également possible que des pirates vous aient bloqué en modifiant vos identifiants de connexion.

- Vous voyez des messages et des numéros inconnus dans votre dossier d’envoi. Si la carte SIM de votre téléphone a été compromise, vous pouvez constater des appels et des SMS inhabituels. Si vous voyez des appels et des messages sortants que vous ne reconnaissez pas, cela peut signifier que quelqu’un utilise votre carte SIM à votre insu.

- Votre facture de données est beaucoup plus élevée que d’habitude. Si quelqu’un utilise votre carte SIM pour accéder à un deuxième appareil et y télécharger des données, il est possible qu’il utilise votre abonnement de données. Votre facture de téléphone peut indiquer des appareils supplémentaires et une activité plus importante, ce qui entraîne une augmentation des prix.

- De nouvelles applications apparaissent soudainement sur votre téléphone. Si quelqu’un compromet votre appareil mobile, il peut installer de nouvelles applications sans votre consentement. Même si ces applications semblent inoffensives, elles peuvent cacher des logiciels malveillants ou des enregistreurs de frappe sur votre téléphone.

Comment se protéger contre les escroqueries téléphoniques et les pirates informatiques ?

- Ajoutez un code PIN à votre compte auprès de votre opérateur de téléphonie mobile.

- Verrouillez la carte SIM de votre appareil

- Limitez ce que les gens peuvent découvrir sur vous en ligne

- Utilisez une application d’authentification (plutôt qu’un SMS) pour l’authentification 2FA.

- Apprenez les signes avant-coureurs d’une escroquerie par hameçonnage (phishing)

- Installez un antivirus sur vos appareils

- Assurez la sécurité physique de votre téléphone

- Surveillez vos comptes bancaires et de crédit pour détecter les signes de fraude.

- Envisagez de recourir à un service de sauvegarde de téléphone à distance comme mSpy.

Il est beaucoup plus compliqué de résoudre une attaque par échange de cartes SIM que de la prévenir. Voici ce que vous pouvez faire dès maintenant pour empêcher les pirates de compromettre votre appareil :

1. Ajoutez un code PIN à votre compte auprès de votre opérateur de téléphonie mobile

Les opérateurs de téléphonie mobile tels qu’Orange permettent à leurs clients de sécuriser leurs comptes à l’aide d’un code PIN. Ce petit geste peut rendre la tâche beaucoup plus difficile aux cybercriminels qui voudraient s’introduire dans votre compte.

Vous avez généralement le choix entre plusieurs types de codes PIN et de codes d’accès. Le code PIN à quatre chiffres n’est pas aussi sûr qu’un code de passe alphanumérique plus long. Évitez de réutiliser les codes PIN et les codes de passe que vous avez utilisés pour d’autres services.

2. Verrouillez votre carte SIM sur votre appareil

Les cartes SIM sont généralement déverrouillées lorsqu’elles sont vendues. Elles peuvent avoir un code générique à quatre chiffres comme « 0000 » . Vous pouvez définir un code SIM dans les paramètres de sécurité de votre téléphone actuel ou nouveau. Cela crée une barrière supplémentaire entre les pirates et vos données sensibles.

Notez que votre code de sécurité SIM est différent du système d’identification de votre téléphone. Si vous déverrouillez votre téléphone à l’aide de votre empreinte digitale ou de Face ID, cela ne signifie pas que votre SIM est automatiquement protégée.

Contrairement à l’empreinte digitale et à l’identification faciale, vous ne saisissez votre code de sécurité SIM qu’au moment de la mise sous tension de l’appareil, et non à chaque fois qu’il sort du mode veille.

3. Limitez ce que les gens peuvent découvrir sur vous en ligne

Cette application fantôme vous transmet les messages, textos et localisations d'un téléphone.

Les fournisseurs de services ont mis en place des mesures de sécurité pour aider à protéger votre compte. Mais si vos informations personnelles sont facilement accessibles en ligne, ces mesures ne serviront pas à grand-chose.

Faites attention à la quantité d’informations personnelles que vous partagez en ligne, en particulier sur les médias sociaux. Même des informations de base comme le nom de votre ville natale, votre adresse ou le nom de votre animal de compagnie peuvent donner des réponses à des questions de sécurité courantes.

💡 En savoir plus : Comment supprimer votre numéro de téléphone d’internet ? →

4. Utiliser une application d’authentification (plutôt que des SMS) pour le 2FA

Tous les téléphones mobiles (y compris les appareils Android et les iPhones d’Apple) envoient des données SMS à l’aide d’un protocole de télécommunication appelé Signaling System 7. Ce système a été introduit dans les années 1980 et n’a pas été conçu pour gérer les menaces de sécurité modernes.

Les applications d’authentification telles que Google Authenticator ou Authy n’ont pas besoin de SMS pour vérifier votre identité. Elles se connectent directement au matériel de votre appareil. De nombreuses applications d’authentification ne nécessitent même pas de connexion à internet, ce qui facilite grandement la protection de vos identifiants de connexion.

5. Apprenez les signes avant-coureurs d’une escroquerie par hameçonnage

Les cybercriminels peuvent avoir recours à des escroqueries par hameçonnage pour vous inciter à divulguer vos données personnelles. L’échange de votre carte SIM n’est qu’une des choses qu’ils peuvent faire avec ces informations. Apprendre à identifier et à éviter les escroqueries par hameçonnage vous aidera à protéger votre carte SIM.

Les messages d’hameçonnage peuvent provenir de différentes sources.

- Vous pouvez recevoir des courriels suspects,

- des SMS

- ou des demandes sur les réseaux sociaux.

Les escrocs utilisent des techniques d’ingénierie sociale pour vous convaincre de donner des informations personnelles ou de télécharger des logiciels malveillants. Savoir quand ignorer les tentatives d’hameçonnage vous aidera à protéger votre carte SIM.

6. Installez un antivirus sur vos appareils

Les solutions antivirus peuvent vous aider à détecter les logiciels malveillants avant qu’ils ne causent des dommages importants.

Toutes les solutions antivirus ne se valent pas. Certaines peuvent même faire plus de mal que de bien. Optez toujours pour un logiciel réputé provenant d’une société de cybersécurité bien établie. Méfiez-vous des téléchargements d’antivirus gratuits.

Les outils antivirus de qualité recueillent les données des applications exécutées sur votre appareil et les comparent aux menaces connues. Lorsqu’une application commence à se comporter de manière suspecte, l’antivirus la bloque et vous en avertit. Il s’agit d’une deuxième couche de défense contre le phishing et les logiciels malveillants.

7. Assurez la sécurité physique de votre téléphone

Les escrocs peuvent facilement échanger les cartes SIM s’ils ont accès à votre téléphone. Gardez-le à portée de main et sur vous en permanence, et assurez-vous que vous avez verrouillé votre téléphone à l’aide d’un code complexe ou d’outils de sécurité biométriques (empreintes digitales, reconnaissance faciale, etc.).

Il est également conseillé de régler la fonction de verrouillage automatique de votre téléphone sur la durée la plus courte possible. Ainsi, si des escrocs volent votre téléphone, ils ne pourront probablement pas accéder à vos données.

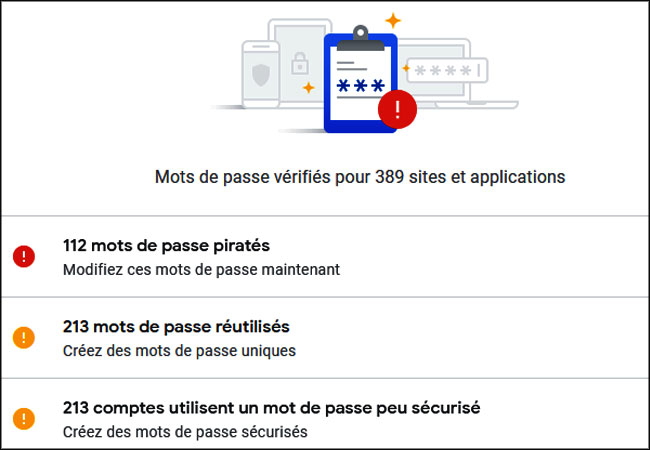

8. Surveillez vos comptes bancaires et de crédit pour détecter les signes de fraude

Étant donné que les échanges de cartes SIM offrent aux pirates un moyen facile de pénétrer dans les comptes bancaires et les cartes de crédit, il est essentiel que vous surveilliez ces comptes. Soyez attentif à tout signe d’activité suspecte. Il peut s’agir de tentatives de connexion à partir d’appareils inconnus, de modifications de vos paramètres, etc.

Les cybercriminels ne voleront peut-être pas votre argent dès qu’ils auront accès à votre compte. Une violation de données peut leur permettre d’ouvrir de nouveaux comptes ou de contracter des prêts en votre nom.

9. Recourir à un service de sauvegarde de téléphone à distance

mSpy est une appli qui permet de surveiller les appels, la navigation, les SMS, les frappes au clavier, les fichiers multimédias et la localisation. Le plus intéressant ? Vous faites tout cela sans laisser de traces.

Cependant, mSpy n’est pas une application de suivi de téléphone gratuite. Le principal problème que les utilisateurs rencontrent avec mSpy est le prix. Vous pouvez payer un abonnement mensuel, trimestriel ou annuel. Vous aurez accès à toutes les fonctionnalités, quel que soit votre plan tarifaire.

En bref : Ne laissez pas les escrocs voler votre carte SIM

L’échange de cartes SIM représente un risque important pour tous ceux qui utilisent un téléphone portable. Il est difficile pour les victimes de détecter cette attaque avant qu’il ne soit trop tard, et même les fonctions de sécurité de votre appareil ne peuvent pas l’arrêter.

La meilleure façon d’empêcher les pirates de s’emparer de votre carte SIM est de la protéger de manière proactive.