➽ Vous méritez votre vie privée. Voici comment vérifier votre téléphone, votre ordinateur portable et vos comptes en ligne pour vous assurer que personne ne regarde par-dessus votre épaule.

Qu’il s’agisse d’un patron indiscret ou d’un partenaire paranoïaque, personne ne devrait fouiller dans votre téléphone ou votre ordinateur portable.

Mais c’est exactement ce qui peut arriver si un logiciel de harcèlement s’installe d’une manière ou d’une autre sur vos appareils. Ces outils logiciels sont conçus pour être cachés et difficiles à détecter, mais vous pouvez les trouver si vous savez comment.

Il existe un large éventail de scénarios, allant des amis qui font des farces aux partenaires qui abusent. Si vous êtes dans une relation où vous vous sentez piégé et effrayé, vous pouvez obtenir de l’aide auprès de la La Fédération nationale solidarité femmes (FNSF) ou France victimes.

Les programmes installés par votre employeur

La gestion des programmes installés par votre employeur sur des appareils appartenant à l’entreprise est un peu différente de celle d’une personne que vous connaissez personnellement et qui essaie de vous espionner.

L’entreprise pour laquelle vous travaillez peut avoir ce qu’elle considère comme des raisons valables de surveiller votre productivité, surtout si elle fournit le matériel et les logiciels que vous utilisez tous les jours.

Que ce type de surveillance soit justifié ou non, vos patrons devraient au moins vous dire qu’ils vous surveillent au lieu de vous le cacher. De plus, avec les téléphones et ordinateurs portables appartenant à l’entreprise, il est toujours plus sûr de supposer que vous êtes surveillé (voir : Que faire lorsque votre patron vous espionne ?).

Ce guide se concentre sur les logiciels conçus pour être cachés, mais n’oubliez pas qu’il existe de nombreuses applications de contrôle parental légitimes et des outils de suivi intégrés (comme Find My d’Apple) qui peuvent être utilisés par les membres de votre famille ou par les personnes qui configurent vos appareils.

La différence est qu’il devrait être évident que ces types d’applications sont en cours d’exécution, mais vous devez tout de même les connaître et savoir comment elles peuvent être utilisées.

Comment vérifier votre téléphone

La bonne nouvelle pour les utilisateurs d’iPhone est qu’il est pratiquement impossible d’installer un logiciel de harcèlement sur un iPhone : L’approche verrouillée d’Apple en matière d’applications et de sécurité des applications n’est pas toujours conviviale, mais elle est très efficace pour assurer votre sécurité.

iOS ne permet tout simplement pas aux applications de pénétrer assez profondément dans le logiciel système pour pouvoir surveiller secrètement ce que vous faites sur votre téléphone.

Il y a une exception à cette règle, c’est si votre iPhone est jailbreaké (déverrouillé pour que toutes les applications puissent être installées). Compte tenu de la difficulté à le faire de nos jours, nous supposons que ce n’est pas le cas.

Il faudrait que quelqu’un d’autre soit un expert en technologie et emprunte votre téléphone pendant une longue période pour le jailbreaker. Le moyen le plus simple de vérifier est de rechercher les applications appelées Cydia et SBSettings sur l’écran d’accueil.

➽ Une exception : .

Si vous vous retrouvez avec un iPhone jailbreaké, une réinitialisation d’usine complète devrait le réparer (et effacer tout le reste, alors assurez-vous que vos données importantes sont sauvegardées quelque part). Voir : Réinitialiser un iPhone : mode d’emploi.

Il est un peu plus facile d’installer des applications de surveillance sur les appareils Android, bien qu’officiellement, elles ne soient pas autorisées

Google supprimera les applications du Play Store s’il trouve des preuves d’un comportement de type « stalkerware ». Des applications peuvent passer entre les mailles du filet, mais il faut que quelqu’un ait accès à votre téléphone (ou qu’il l’ait configuré initialement) pour en installer une.

C’est d’ailleurs l’un des signes les plus révélateurs à surveiller : Si vous avez configuré votre propre téléphone Android et que personne d’autre ne l’a jamais eu en main plus de quelques secondes, il ne devrait pas y avoir de logiciel de harcèlement.

➽ Si votre téléphone a été compromis

- vous remarquerez peut-être qu’il chauffe ou que la batterie se vide rapidement lorsque vous ne l’utilisez pas

- vous pouvez également recevoir des notifications que vous n’attendiez pas

- des temps d’arrêt ou de démarrage plus longs qu’ils ne devraient l’être

Voir : Comment savoir si mon téléphone est espionné ?

Ce n’est pas une science exacte – les applications de harcèlement sont conçues pour être difficiles à repérer – mais tout comportement inhabituel du téléphone peut être révélateur.

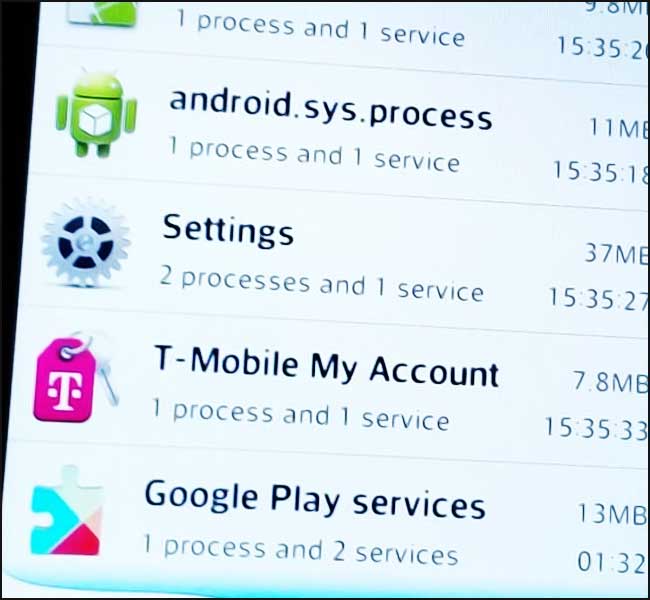

Les applications de surveillance cachent souvent leurs icônes

Mais elles peuvent apparaître dans la liste principale des applications, sous un autre nom inoffensif :

- dans les paramètres d’Android, appuyez sur Apps and notifications

- puis See all apps to check

Les logiciels malveillants peuvent également être dissimulés dans le menu Paramètres d’Android (souvent dans les sections relatives à la sécurité) : recherchez les éléments de menu qui ne vous semblent pas corrects, que vous n’avez pas remarqués auparavant ou qui ne correspondent pas à la documentation officielle.

➽ Cliquez pour lire :

Logiciels espions : Qu’est-ce que c’est et comment les supprimer ? |

Comment détecter un mouchard sur un iPhone |

Pour une tranquillité d’esprit supplémentaire, vous pouvez faire appel à un outil tiers

- Incognito

- Certo

- et Kaspersky Antivirus

…sont trois applications de balayage du téléphone qui sont bien recommandées par leurs utilisateurs et qui devraient vous dire si vous avez quelque chose à craindre.

Il est encourageant de noter que la question des applications de surveillance secrète est plus que jamais d’actualité, et que Google et Apple voient d’un très mauvais œil toute application qui tente quelque chose de ce genre.

Comment vérifier votre ordinateur

La plupart des principes de repérage des logiciels de harcèlement pour Android et iOS s’appliquent également à Windows et macOS

Quelqu’un d’autre doit avoir accès à votre ordinateur pour commencer, ou pour vous inciter à installer quelque chose vous-même. Ce n’est pas difficile pour un responsable informatique qui vous fournit un ordinateur portable professionnel, mais un peu plus délicat pour quelqu’un de votre foyer.

Comme toujours, protégez bien votre ordinateur portable ou de bureau avec votre propre compte d’utilisateur et un mot de passe, et faites attention à sa sécurité physique, par exemple qui y a accès et quand.

Microsoft et Apple sont tous deux très conscients du problème des logiciels espions, et Windows et macOS détectent et bloquent certains outils cachés sans aide supplémentaire.

Comme tout autre type de malware, les stalkerwares peuvent généralement être repérés par une suite de sécurité tierce

Nous n’avons pas la place pour un guide complet ici, mais les marques Norton, Bitdefender et Malwarebytes proposent des options pour Windows et Mac. Si vous cherchez du gratuit, nous vous conseillons Avira.

Détectez les processus frauduleux

Si vous voulez faire vos propres recherches, ouvrez le Gestionnaire des tâches sous Windows (recherchez-le dans la barre de recherche des tâches) ou le Moniteur d’activité sous macOS (recherchez-le dans Spotlight via Cmd+Espace) pour voir tout ce qui s’exécute sur votre ordinateur.

Gardez à l’esprit que les logiciels espions ne s’affichent généralement pas sous leur vrai nom et qu’ils peuvent essayer de se faire passer pour une application système ou utiliser un nom court que vous risquez d’ignorer.

🛡️ Protégez votre vie privée, même dans votre couple

Vérifiez tous les onglets qui s’affichent dans la boîte de dialogue à l’écran. Si vous voyez quelque chose que vous ne reconnaissez pas, ou quelque chose qui ne correspond pas aux programmes que vous savez avoir installés, ou qui semble simplement suspect dans son comportement (utilisation excessive du disque peut-être), alors une recherche rapide sur Internet pour le nom de l’application ou du processus est généralement suffisante pour révéler ce à quoi vous avez affaire.

Vous devez également vérifier les applications et les processus qui démarrent en même temps que votre système d’exploitation, car la plupart des outils de surveillance devront le faire.

- Sous Windows, vous trouverez cette liste de logiciels sous l’onglet Démarrage du Gestionnaire des tâches

- Sous macOS, ouvrez les Préférences système, puis sélectionnez Utilisateurs et groupes et Éléments de connexion.

- Encore une fois, effectuez une recherche sur le Web pour toute application dont vous n’êtes pas sûr.

Les applications de harcèlement ont besoin de certaines autorisations supplémentaires sur macOS

- Dans les préférences système, allez dans Sécurité et confidentialité, puis dans Confidentialité.

- Vérifiez les entrées pour Input Monitoring et Full Disk Access, car les logiciels d’espionnage ont souvent besoin de ces autorisations.

- Windows n’a pas exactement la même configuration, mais vous pouvez voir les autorisations dont disposent les applications (y compris la localisation, l’accès à la caméra, etc.) en choisissant Confidentialité dans le menu Paramètres et en faisant défiler la liste jusqu’à Autorisations des applications.

Comme nous l’avons dit, si votre employeur surveille votre journée de travail, les outils doivent être visibles et fonctionner à votre insu. Mais si vous êtes vraiment inquiet, une réinitialisation complète du système Windows ou macOS devrait supprimer la majorité des outils de surveillance cachés, si vous pensez que l’un d’entre eux a pris racine (assurez-vous simplement de sauvegarder vos fichiers avant).

➽ Mise en garde

Il existe des applications-espionnes qu’un de vos proches peut installer de manière invisible dans votre téléphone.

Elles rappatrient ensuite vos mots de passe mais aussi vos discussions sur les réseaux sociaux et vos SMS/MMS.

- .

- , mais uniquement sur un Android rooté.

Comment vérifier vos comptes

Pour quelqu’un qui veut s’immiscer dans la vie privée d’une personne, il est souvent plus facile d’accéder à ses comptes en ligne que d’essayer d’accéder à ses appareils.

Avec à peu près tout ce qui est accessible sur le web, des réseaux sociaux à la messagerie électronique, c’est bien plus efficace.

Dans cette optique, en plus de vérifier l’absence d’accès non autorisé à vos appareils, vous devez également vérifier l’absence d’accès non autorisé à vos comptes. Cela commence évidemment par la protection de vos noms d’utilisateur et de vos mots de passe :

- Assurez-vous qu’ils ne sont connus que de vous

- qu’ils sont difficiles à deviner

- qu’ils ne sont pas utilisés sur plusieurs comptes

- qu’ils ne sont pas écrits n’importe où

Envisagez d’utiliser un gestionnaire de mots de passe pour que ces mots de passe soient forts, aléatoires et différents pour chaque compte que vous possédez. Nordpass est celui que nous utilisons car il fait partie de la suite « Nord Sécurité ».

Sur les comptes où elle est disponible, activez l’authentification à deux facteurs.

Page de configuration de l’activité de connexion de Facebook

S’il y a un visiteur indésirable dans vos comptes, vous devriez être en mesure d’en trouver la preuve.

- Pour Facebook, par exemple, ouvrez votre page de paramètres dans un navigateur

- cliquez sur Sécurité et connexion pour voir tous les appareils où votre compte est actif (et pour vous déconnecter de ceux que vous ne reconnaissez pas)

Dans le cas de Gmail sur le web, cliquez sur le bouton Détails dans le coin inférieur droit pour voir les autres sessions actives.

Certaines applications mobiles, comme WhatsApp et Snapchat, ne peuvent être utilisées que sur un seul appareil, ce qui vous permet de savoir que la connexion que vous utilisez est la seule active.

Ce qu’il faut vérifier sur Instagram pour vérifier que votre compte n’a pas été détourné

Ce n’est pas le cas pour toutes les applications : sur Instagram, par exemple, si vous ouvrez les paramètres de l’application, puis appuyez sur Sécurité et Activité de connexion, vous pouvez voir une liste de tous les appareils liés à votre compte. Pour supprimer un appareil, appuyez sur les trois points situés à côté de l’une des entrées, puis sur Déconnexion.

Nous vous recommandons également d’examiner l’activité de vos comptes, comme le dossier d’envoi de votre messagerie électronique, par exemple, ou les messages reçus et envoyés sur Twitter ou Facebook Messenger.

Il est également intéressant de vérifier les dossiers Brouillons et Corbeille de vos comptes pour trouver des preuves d’activité non reconnue.

Si quelqu’un d’autre a eu accès à votre compte de messagerie, il peut avoir mis en place une fonction de transfert automatique vers un autre compte – c’est un autre élément à vérifier.

Ce qu’il faut vérifier sur Gmail pour vérifier que votre compte n’a pas été détourné

- Dans Gmail sur le Web, cliquez sur l’icône en forme de rouage (en haut à droite), puis sur Voir tous les paramètres et sur Transfert et POP/IMAP :

- Regardez sous la rubrique Transfert pour voir si votre courriel est envoyé ailleurs.

- Vérifiez également dans l’onglet Filtres et adresses bloquées tout ce qui n’a pas été configuré par vos soins.

L’approche est légèrement différente selon les applications que vous utilisez et les comptes que vous possédez, mais la meilleure façon de repérer les visiteurs indésirables est de surveiller vos connexions actives et l’activité des applications.

Changer régulièrement votre mot de passe est également un moyen efficace de verrouiller l’accès des autres.

➽ Comment espionner les messages Whatsapp et autres communications

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.