Alors que les consommateurs de « spywares » ont souvent été les gouvernements et les forces de l’ordre, on assiste à une tentative croissante de commercialisation, de vente et de marchandisation en faveur d’un public plus large.

Les « logiciels espions » sont vendus comme des produits de sécurité destinés aux entreprises, aux parents et aux partenaires amoureux.

Cet article analyse comment neuf vendeurs de logiciels espions de premier plan attribuent un sens à leurs produits.

Les vendeurs de logiciels espions sont confrontés à des défis marketing particulièrement difficiles car le déploiement général des logiciels espions :

- a) est souvent utilisé dans des formes de violence à l’égard des partenaires amoureux ;

- b) est « moralement troublant » du point de vue de la corrosion de nombreuses formes de relations sociales ;

- et c) a des contextes limités où il pourrait être déployé sans violer les lois sur la surveillance

Plus précisément, cet article compare la signification sociale que les vendeurs tentent de donner aux logiciels espions et la met en contraste avec :

- les pouvoirs de surveillance fournis par le produit

- les messages marketing qui semblent soutenir l’utilisation non consensuelle

- et le manque de conseils pour les cibles de logiciels espions non consentantes pour avoir un recours auprès des vendeurs

Introduction

Il existe une disponibilité commerciale croissante d’outils de surveillance très invasifs connus sous le nom de « logiciels espions » . Bien qu’ils soient largement utilisés comme outils d’espionnage par les pays et les forces de l’ordre, les logiciels espions sont également de plus en plus souvent conditionnés et vendus à un public général qui peut souhaiter placer des téléphones mobiles, des tablettes ou des ordinateurs personnels sous surveillance.

Les logiciels espions disponibles dans le commerce offrent des pouvoirs de surveillance importants sur une cible, les logiciels typiques offrant la possibilité de :

- collecter à distance des SMS

- des conversations téléphoniques

- des données de localisation GPS en temps réel

- des données de navigation internet

- d’activer le microphone ou la caméra de l’appareil cible

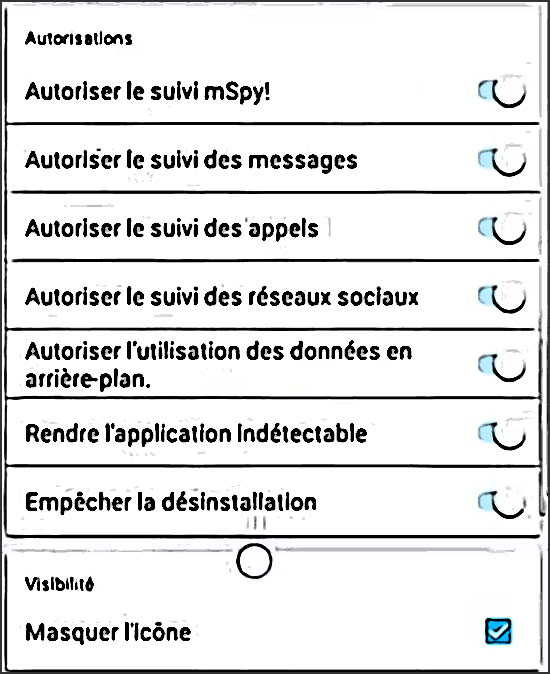

En plus, un certain nombre de fournisseurs de logiciels espions proposent la surveillance des messages WhatsApp, des applications de rencontre en ligne, ainsi que des images et vidéos personnelles, et utilisent des fonctions d’enregistrement des touches pour révéler les mots de passe des cibles (prenons l’exemple de « MSpy » ).

Des logiciels espions puissants et bon marché sont donc facilement disponibles pour un public de masse facilité par une industrie en pleine croissance qui englobe une grande variété de vendeurs, utilisant souvent des sites web professionnels et brillants avec un support technique de centre d’appel 24/7.

Cet article s’intéresse toutefois à la manière dont l’utilisation commerciale des logiciels espions est soumise à un processus de marchandisation qui tente d’encadrer la signification du logiciel et de créer des normes autour de son utilisation.

« Sociologie de la consommation de sécurité »

Examinons le processus par lequel les entreprises tentent de donner un sens à leur produit en tant qu’article commercial « légitime » .

Les vendeurs de logiciels espions sont confrontés à un certain nombre de défis notables dans la légitimation de leurs produits. Tout d’abord, les logiciels espions sont associés à un large éventail de violations des droits de l’homme perpétrées par des gouvernements.

| Ils sont de plus en plus utilisés dans les formes de violence à l’égard des partenaires amoureux, et les groupes qui défendent les personnes victimes de violence familiale se font de plus en plus entendre sur l’impact des logiciels espions disponibles dans le commerce sur leurs clients. |

Deuxièmement, il s’agit d’un produit « moralement troublant » qui peut être considéré comme culturellement et moralement corrosif pour des formes de relations sociales, notamment :

|

Troisièmement, l’utilisation de logiciels espions en tant qu’outil de surveillance se heurte généralement à un certain nombre de restrictions légales sur sa fabrication et son utilisation.

|

Cependant, dans de nombreuses juridictions, il est illégal d’intercepter des communications privées à l’insu de la cible, par conséquent, les logiciels espions ne peuvent être légitimement déployés que dans un nombre restreint de circonstances.

Malgré ces limitations et ces défis, les logiciels espions sont largement disponibles pour la consommation et cet article vise à examiner et à critiquer la façon dont les vendeurs commercialisent et encadrent leur produit.

Certains vendeurs, comme EyeZy, insistent sur le fait que leur produit est destiné à la surveillance consensuelle des enfants par les parents, tandis que d’autres suggèrent que le logiciel espion devrait être utilisé pour la surveillance des employés ou à des fins antivol.

D’autres vendeurs de logiciels espions ont également ouvertement commercialisé leur produit comme un outil permettant de surveiller subrepticement des partenaires amoureux.

Abus, dégâts et intimidation malveillante

En raison des possibilités d’abus, d’atteinte et d’intimidation malveillante inhérentes aux capacités du logiciel, il est donc crucial d’évaluer de manière critique le processus de « fabrication de sens » et de marketing autour des logiciels espions.

Comme nous le verrons, si les logiciels espions sont souvent très similaires en termes de type de données capturées et de fonctionnalités sous-jacentes, les fournisseurs adoptent des approches différentes pour emballer, marquer et commercialiser leurs logiciels de manière à minimiser ou à dissimuler les aspects les plus moralement troublants de leurs produits.

Logiciels espions : Aperçu d’une industrie en plein essor

Il est difficile de tenter de dresser un historique complet de l’industrie des logiciels espions ou d’établir une compréhension claire de la portée et de l’étendue de l’éventail de ses producteurs, consommateurs et produits.

En l’absence de réglementation significative au niveau de l’État-nation ou au niveau international, l’industrie s’est développée dans un contexte propice à la dissimulation d’informations tout en évitant de se documenter sur ses pratiques, son ampleur et sa portée.

Il est cependant avéré que des gouvernements du monde entier ont acheté et déployé des logiciels espions, souvent dans des contextes de légalité et de surveillance douteuses ou de prise en compte minimale des droits de l’homme.

En plus, des gouvernements clés ont facilité l’épanouissement et le commerce de cette industrie. Le gouvernement britannique, par exemple, a autorisé la vente de logiciels espions aux gouvernements du Honduras, de l’Arabie saoudite, du Bahreïn, de la Turquie et de l’Égypte, malgré l’attente reconnue que ces logiciels pourraient être et seraient utilisés pour des violations des droits de l’homme (source).

Le responsable des ventes de MSpy, Andrew Lobanoff, suggère que leur clientèle se compose :

- à 40 % de parents surveillant leurs enfants

- à 15 % de petites entreprises surveillant leurs employés

- 45 % étant généralement inconnus ou non comptabilisés

Il est donc évident qu’un effort concerté est fait pour faire de la publicité et vendre des logiciels espions à une base de consommateurs plus large et plus générale.

Bien que la plupart des juridictions disposent de dispositions légales telles que la loi australienne sur les dispositifs de surveillance (2004) ou le Code criminel du Canada (1985), interdisant l’interception de communications ou d’informations personnelles à l’insu des personnes concernées, les logiciels espions sont commercialisés auprès d’un public de masse.

Le commerce est autorisé en raison des utilisations » légitimes » des logiciels espions

Ces utilisations légitimes impliquent des circonstances où les deux parties (la cible et l’opérateur) consentent à la surveillance.

Dans le cadre de cette possibilité, les logiciels espions sont actuellement disponibles pour la consommation générale.

En Australie, par exemple, les logiciels espions sont facilement disponibles sur internet et peuvent être achetés directement auprès des vendeurs.

De même, on peut trouver des logiciels dotés de capacités de surveillance dans les populaires « Google Play Store » et « Apple App Store » . Bien que les deux magasins limitent généralement les logiciels qui s’identifient comme des « logiciels espions » , ils hébergent des versions moins intrusives de ces logiciels.

Les deux magasins ont des politiques qui interdisent la vente de logiciels malveillants ou d’applications trompeuses, mais des applications de surveillance puissantes, telles que « Cerberus Anti-Vol » , qui permettent aux utilisateurs de localiser des appareils, d’accéder à distance à la caméra et de recevoir des informations sur les appels, entre autres fonctionnalités, peuvent être trouvées sur le Google Play Store.

En plus, ces deux magasins disposent également d’un large éventail d’applications dotées de capacités de surveillance commercialisées en tant que programmes de suivi familial, programmes antivol et traqueurs d’employés.

Différencier les « logiciels espions » des autres logiciels dotés de capacités de surveillance

Pour différencier les « logiciels espions » des autres logiciels dotés d’importantes capacités de surveillance ou de partage de données, il est pertinent d’établir une définition appropriée.

Les logiciels espions sont définis comme « des logiciels qui aident à recueillir des informations sur une personne ou une organisation à son insu et qui peuvent envoyer ces informations à une autre entité sans le consentement du consommateur, ou qui exercent un contrôle sur un ordinateur à l’insu du consommateur » .

Cependant, une telle définition pourrait sans doute inclure un large éventail de plateformes « légitimes » telles que Facebook ou les fonctions natives des systèmes d’exploitation. Par conséquent, pour mieux délimiter les objets d’intérêt considérés ici, aux fins de cette étude, nous considérons qu’un programme est un « logiciel espion » si les conditions clés suivantes sont remplies :

- (a) Les données sont recueillies à distance à partir d’un appareil cible qui ne serait pas autrement partagé.

- (b) Les données sont recueillies à partir du dispositif cible avec la possibilité crédible que l’utilisateur du dispositif cible ne soit pas au courant des informations exfiltrées.

- (c) Le code ou le logiciel doit être déployé dans le contexte du ciblage d’une personne ou d’un groupe de personnes spécifiques à des fins de contrôle, de localisation et de surveillance.

- (d) Les données divulguées aux opérateurs concernant la cible peuvent être raisonnablement considérées comme comprenant des informations personnelles privées, confidentielles et intimes (telles que des données de localisation, de la correspondance privée, des photos personnelles, des mots de passe, etc.)

Les risques et les dégâts des logiciels espions grand public généraux

La facilité d’accès à des logiciels de surveillance très intrusifs qui peuvent être déployés par des utilisateurs non spécialisés crée un certain nombre de risques sociaux évidents.

L’un de ces risques est que les logiciels espions soient impliqués dans des situations de violence familiale, où une littérature académique en développement décrit la gamme, la portée, l’impact et les dommages des logiciels espions dans le contexte de relations abusives entre partenaires amoureux.

De même, il y a eu des cas signalés d’utilisation malveillante de logiciels de localisation, dont certains cas où des enfants ont reçu des appareils compromis pour suivre le partenaire.

Il est donc clair que l’essor de l’industrie des logiciels espions grand public crée un défi unique pour le secteur de la violence familiale, car ses produits offrent aux acteurs malveillants de nouvelles opportunités et possibilités de commettre des abus, du harcèlement et de l’intimidation.

Les logiciels d’espionnage déployés par les parents sur les appareils utilisés par leurs enfants

Les logiciels d’espionnage déployés par les parents sur les appareils utilisés par leurs enfants( l’une des principales utilisations « légitimes » des logiciels d’espionnage commercialisés par l’industrie) peuvent également être préjudiciables, si ce n’est une aide évidente aux abuseurs d’enfants.

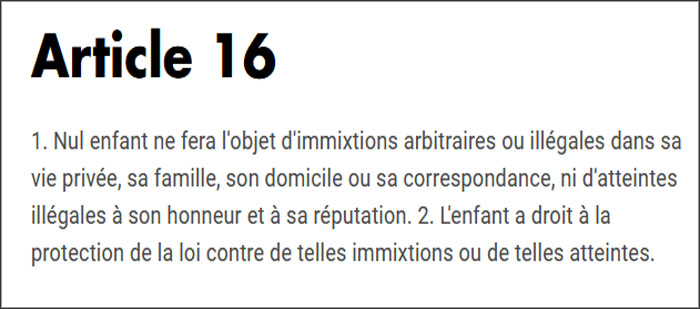

Les enfants sont de plus en plus liés aux appareils de surveillance en tant que sujets et agents de surveillance, ce qui soulève un ensemble de problèmes normatifs, culturels et juridiques concernant le droit à la vie privée des enfants et les limites des attentes des parents en matière de contrôle sur leurs enfants.

On parle de plus en plus de renforcer le droit à la vie privée des enfants à l’ère numérique, notamment à la lumière des efforts potentiellement invasifs visant à les « protéger » ostensiblement à l’aide de logiciels de surveillance.

Bien que les logiciels espions soient conçus dans le cadre d’une éthique de l’attention, ils peuvent également être considérés comme un défi à l’article 16 de la Convention des Nations Unies relative aux droits de l’enfant, qui vise à protéger la vie privée des enfants, étant donné qu’ils donnent aux parents ou aux tuteurs la capacité de soumettre les enfants à des formes de surveillance violentes et potentiellement abusives.

Des produits corrosifs et dommageables pour les relations sociales

Même lorsque les logiciels espions sont déployés de manière « légitime » ou légale, ils peuvent être corrosifs et dommageables pour d’autres formes de relations sociales et de sécurité numérique.

Dans le contexte des relations professionnelles, par exemple, les logiciels espions déployés sur le lieu de travail (généralement par les employeurs sur les employés à des fins de gestion des performances) peuvent également être coercitifs et intrusifs. Les syndicats au sein de l’Australie sont de plus en plus préoccupés par les dispositions légales qui permettent aux employeurs et aux compagnies d’assurance de mener une surveillance excessive.

[su_shadow style= »bottom »]La recherche en psychologie organisationnelle a souligné comment la surveillance électronique des employés peut être vécue comme une invasion injustifiée de la vie privée et peut conduire à :

- une perception d’injustice

- une diminution de la satisfaction au travail

- une réduction de l’engagement

- une augmentation du stress lié au travail

En plus, l’utilisation de logiciels espions pour la surveillance des employés repose également sur des vulnérabilités dans la sécurité et l’intégrité des infrastructures de communication de l’information, créant des faiblesses qui peuvent être exploitées par des acteurs malveillants supplémentaires.

Le « logiciel espion » est donc un service « moralement troublant »

Il confère aux opérateurs des pouvoirs de surveillance étendus qui ont une capacité significative à causer des dommages aux individus et aux relations sociales, ainsi qu’à saper des normes morales et culturelles plus larges autour de la vie privée et de la sécurité numérique.

Qu’ils soient déployés de manière tout à fait « légitime » ou illégale, les logiciels espions sont capables, comme on l’a vu, de menacer l’autonomie personnelle tout en alimentant des relations corrosives entre :

- parents et enfants

- partenaires amoureux

- employés et employeurs

- en plus des dommages déjà établis et documentés que les logiciels espions peuvent causer lorsqu’ils sont utilisés contre des journalistes

- des activistes

- des acteurs politiques

- des opérations commerciales

Les pratiques de surveillance supposent souvent une logique de soin

Ce potentiel à double tranchant présente une ligne fine entre ce qui, d’une part, pourrait faire apparaître l’utilisation de logiciels espions comme étant fondée sur une éthique de « sécurité » moralement justifiable et, d’autre part, ce qui pourrait affirmer des stratégies de surveillance mûres pour un comportement autoritaire, la manipulation, la méfiance et même la violence physique.

Dans le contexte de cette potentielle « ambiguïté morale » autour des logiciels espions, l’emballage et la marchandisation des logiciels pour la consommation et le déploiement général méritent donc une attention particulière.

Des valeurs morales et culturelles

Les produits de sécurité sont porteurs d’une signification sociale qui est souvent plus importante dans les décisions d’achat que toute valeur pratique ou autoritaire que le dispositif peut avoir. En d’autres termes, l’achat et la vente de biens de sécurité se heurtent à des valeurs morales et culturelles.

Dans le cas des trackers GPS, le produit est souvent considéré comme trop controversé du point de vue de la vie privée, des relations de confiance saines et de la violation des normes sociales pour être facilement adopté par les consommateurs.

Comment les logiciels espions sont recherchés sur internet

Les moteurs de recherche

Les recherches sur le web ouvert utilisent souvent des termes tels que « spyware » et l’objectif est d’identifier les principaux fournisseurs de spyware qui ont une forte présence dans les moteurs de recherche.

Les vendeurs de logiciels espions les plus lucratifs et les plus prospères sur le marché sont ceux qui bénéficient le plus d’une optimisation du moteur de recherche (SEO) de Google.

L’utilisation de termes de recherche tels que « top spyware apps » permet d’identifier un certain nombre de listes de logiciels espions qui regroupent des recommandations pour les navigateurs curieux.

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Ces listes ont pour fonction d’attirer les navigateurs vers des fournisseurs particuliers et se veulent des critiques et des recommandations utiles pour les utilisateurs potentiels. Bien que ces listes aient parfois été identifiées dans le matériel de marketing des sociétés de logiciels espions comme faisant partie de leur propre stratégie publicitaire, elles ont le même effet d’orienter de manière disproportionnée les utilisateurs vers des produits et services particuliers.

La recherche d’applications sur le Store

Parallèlement à la recherche sur le web ouvert, le Google Play et l’Apple App Store sont sollicités.

Les deux magasins sont soumis à des termes de recherche tels que « spyware » , « surveillance » , « tracking » , « monitoring de conjoint » et « traquer les employés » . Bien que la recherche de « logiciels espions » produise souvent des résultats pour des logiciels de « détection de logiciels espions » , les magasins hébergent une abondance d’applications qui ont des capacités de localisation similaires à celles des logiciels espions en ligne.

En plus des applications qui sont fréquemment annoncées comme des logiciels espions, les abuseurs exploitent fréquemment des applications à double usage, des outils dont l’objectif principal est légitime mais qui peuvent être facilement reconvertis pour fonctionner comme des logiciels espions.

Les magasins d’applications Google Play et Apple contiennent un grand nombre d’applications que l’on pourrait qualifier de « à double usage » , qui sont commercialisées comme des traceurs pour les membres de la famille ou les employés, mais qui peuvent être utilisées à des fins de surveillance malveillante.

La situation est encore compliquée par le fait que les logiciels espions entrent souvent dans les app stores en se faisant passer pour des produits plus inoffensifs, comme une application de messagerie.

Analyse sémiotique des vendeurs de logiciels espions

(a) Les enfants, les employés, les partenaires amoureux et les voleurs potentiels sont décrits comme les cibles suggérées des logiciels espions.

L’accent varie légèrement d’un fournisseur à l’autre, mais ce qui est le plus frappant, c’est que la surveillance des enfants est l’utilisation suggérée la plus courante et la plus importante. Les principaux fournisseurs tels que « MSpy » et « uMobix » choisissent de se concentrer principalement sur le « contrôle parental » .

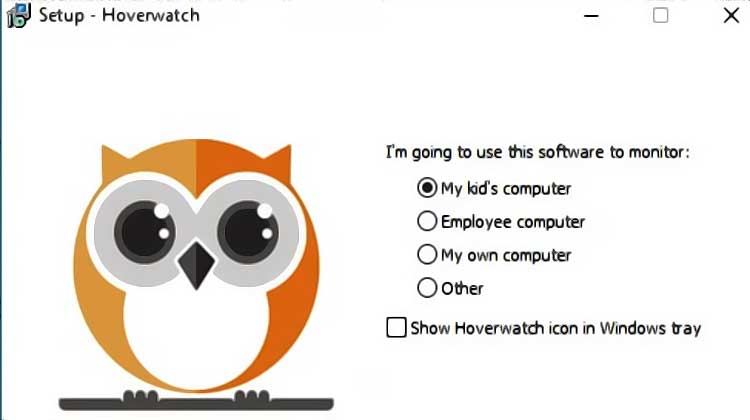

La surveillance des partenaires amoureux est également un thème majeur au sein de l’échantillon. Même si le slogan a été modifié, Hoverwatch recommandait d’utiliser le logiciel pour « attraper un conjoint infidèle » et fournissait un billet de blog détaillé encourageant la surveillance des partenaires amoureux, y compris des conseils d’installation.

Il affirme dans une vidéo didacticielle que vous pouvez « protéger vos relations » .

Le niveau annoncé de surveillance des données est très invasif, offrant une possibilité évidente de surveillance disproportionnée et abusive.

- Que le logiciel soit suggéré pour être vendu aux parents

- aux employeurs

- aux partenaires suspects

- ou comme mesure antivol

…le produit sous-jacent est largement le même. La plupart des fournisseurs offrent des fonctionnalités similaires en termes de capacités et de type de données capturées par l’opérateur, indépendamment de l’objectif déclaré que le logiciel espion est censé avoir.

Promesses faites par les logiciels espions

- Au minimum, la norme industrielle actuelle promet de capturer les appels téléphoniques

- les SMS

- la navigation internet

- la localisation GPS

- les photos et les vidéos

- en plus de capturer le contenu d’applications populaires telles que « WhatsApp » , « Facebook » et « Skype » .

Les vendeurs proposent parfois des abonnements allant de l’abonnement de base à l’abonnement premium.

MSpy (critique d’un testeur) offre aux clients premium la possibilité de :

- bloquer les appels

- bloquer les sites Web

- surveiller l’utilisation d’applications populaires telles que Tinder

- fournir une fonction d’enregistrement des touches afin que l’opérateur puisse obtenir les mots de passe confidentiels de la cible ou tout autre texte saisi sur l’appareil

Une fois qu’une application telle que ‘MSpy’ (premium) est déployée sur le téléphone d’une personne, l’opérateur peut récolter une grande quantité d’informations qui peuvent être utilisées pour contrôler, harceler ou abuser.

[su_shadow style= »bottom »]- L’opérateur peut suivre les déplacements de la cible

- lire ses courriels

- SMS ou communications WhatsApp intimes et personnels

- voir ses photos

- activer la caméra et le micro à distance pour espionner des conversations ou des espaces privés

- et utiliser le service d’enregistrement des touches pour obtenir les mots de passe de la cible, qui peuvent ensuite être utilisés pour accéder à son email, à ses réseaux sociaux et peut-être à ses comptes financiers, ce qui permet d’usurper l’identité d’une personne numérique à des fins malveillantes.

Les vendeurs prennent des mesures pour légitimer leur produit en recourant à la caution de tiers

Les vendeurs créent et façonnent un « récit » autour de leur produit pour le légitimer malgré, ou à cause, de la possibilité qu’il soit utilisé pour faciliter des activités inappropriées ou illégales, comme le harcèlement ou les abus.

Les témoignages de clients et de tiers, par exemple, donnent l’impression que les logiciels espions sont utilisés dans des contextes sains et socialement productifs. Les vendeurs utilisent souvent une liste de témoignages positifs de clients qui décrivent comment les logiciels espions ont aidé leurs utilisateurs et résolu des problèmes relationnels.

Un certain nombre de vendeurs utilisent également les logos et l’autorité symbolique de marques connues au sein de leur site web pour légitimer leur produit.

Des clauses de non-responsabilité juridique sont utilisées pour souligner que la responsabilité d’une utilisation abusive du logiciel incombe à l’utilisateur

Compte tenu du fait que les logiciels espions peuvent être utilisés de manière abusive, les sites Web des vendeurs de logiciels espions présentent un autre élément commun : les clauses de non-responsabilité et les déclarations relatives à l’utilisation abusive potentielle du logiciel.

La plupart des fournisseurs reconnaissent explicitement ou implicitement que le produit peut être déployé de manière malveillante et fournissent donc une déclaration invitant les utilisateurs à prendre en compte la légalité de l’usage qu’ils comptent en faire.

En général, la responsabilité de déployer le logiciel en toute légalité est transférée à l’acheteur. La plupart des fournisseurs fournissent une telle déclaration soulignant qu’il est illégal d’utiliser le logiciel sans le consentement de la cible et qu’il incombe à l’utilisateur de respecter les lois.

Pourtant, de telles clauses de non-responsabilité « n’immunisent pas » les fabricants contre une condamnation potentielle et un vendeur ne peut pas utiliser des clauses de non-responsabilité dans le but de « fermer les yeux sur la nature et l’utilisation subreptice des dispositifs » .

[su_shadow style= »bottom »]Le fait que les vendeurs reconnaissent le potentiel de mauvaise utilisation de leur produit et tentent d’éviter toute responsabilité potentielle est une caractéristique notable de la commercialisation des logiciels espions.

Les exemples de messages conflictuels ou contradictoires entre le contenu des avertissements et les allégations marketing sont nombreux

Par exemple, un logiciel espion peut promettre que son application est « 100% indétectable » , alors que dans ses conditions d’utilisation, il est indiqué qu' »il est interdit de l’utiliser à des fins qualifiées de sournoises, à l’insu de la personne qui utilise le téléphone » .

À cet égard, les allégations marketing proéminentes encouragent une utilisation secrète, tandis que les clauses de non-responsabilité visent à suggérer une utilisation consensuelle uniquement.

Des FAQ sur la manière de s’assurer que les cibles utilisant Android ne seront pas capables de détecter que le logiciel a été introduit sur leur téléphone, démentent le contenu de leur contrat de licence d’utilisateur final qui stipule que « l’installation sur le téléphone d’une autre personne à son insu peut être considérée comme une activité illégale » .

En plus, certaines chaînes YouTube contiennent des vidéos qui indiquent aux utilisateurs comment installer l’application sur les appareils Android avec l’icône cachée du point de vue de la cible, tandis que des billets de blog sur HoverWatch encouragent l’utilisation du « mode furtif » pour « rester caché » dans le contexte de l’espionnage.

Ces deux recommandations contredisent les messages de leurs contrats de licence d’utilisateur final qui soulignent la nécessité d’une « permission explicite » et du « consentement du propriétaire de l’appareil » avant d’installer le logiciel.

La « métavoix » des vendeurs tend à s’adresser à l’opérateur (et non à la cible ou aux tiers non avertis)

- Il est possible que des personnes soient victimes du logiciel

- qu’elles soient ciblées sans leur consentement

- et que leurs données soient collectées par le logiciel (et très probablement stockées sur les serveurs du vendeur de logiciels espions)

Dans de telles circonstances, il devrait être possible de récupérer les données ou de savoir clairement quelles données ont été extraites de la cible à son insu.

Alors que les vendeurs ont fourni une adresse email ou un formulaire internet à utiliser en cas de plainte ou de demande d’assistance pour les opérateurs, nous n’avons pas trouvé d’instructions ou de conseils explicites pour les cibles qui ont été soumises à leur logiciel.

Le langage est principalement dirigé vers les clients (c’est-à-dire les opérateurs), et aucune disposition ou processus de réponse clair n’est décrit du point de vue des cibles victimes.

À cet égard, la « métavoix » des documents externes du fournisseur de logiciels espions s’adresse exclusivement aux opérateurs ou utilisateurs potentiels. Les options, les mécanismes ou les formes potentielles de soutien aux victimes ne sont pas présents.

Les vendeurs ne servent que les besoins et les intérêts des opérateurs qui, comme on l’a vu, se voient souvent promettre une utilisation « indétectable » ou « cachée » . Aucune mesure claire n’est mise en place pour aider les personnes abusées par le logiciel, ce qui, comme le reconnaissent les clauses de non-responsabilité, est un résultat raisonnablement prévisible de la vente de logiciels espions.

L’analyse sémiotique démontre donc le déséquilibre entre les besoins de l’opérateur et ceux de la cible, malgré les suggestions faites selon lesquelles les logiciels espions ne devraient être déployés que dans un contexte où les deux parties sont consentantes.

Des individus collatéraux eux aussi espionnés

La plupart des logiciels promettent d’intercepter les SMS, les emails, les communications WhatsApp, les appels Skype et les activités sur des applications telles que Tinder.

Il est donc probable que les communications et informations privées de tiers non avertis seront prises dans la nasse du logiciel. Même dans les cas où l’opérateur et la cible consentent à déployer le logiciel espion, les tiers qui interagissent avec l’appareil capturé par SMS, email, WhatsApp, etc. verront également leurs données capturées par l’opérateur.

À cet égard, toute personne qui interagit avec l’appareil capturé verra ses données, partagées avec l’appareil cible, compromises et passées entre les mains de l’opérateur et des serveurs du fournisseur sans son consentement.

Si les clauses de non-responsabilité et les contrats de licence d’utilisateur final soulignent la nécessité du consentement des deux parties, ils négligent de reconnaître que les données des tiers seront inévitablement récupérées par le logiciel et qu’il existe un devoir de diligence envers ces parties.

Les vendeurs parlent avant tout des intérêts de l’opérateur et non de la cible, ni des tiers qui ne se doutent de rien.

Conclusion

Les fournisseurs s’alignent principalement sur les intérêts des utilisateurs-opérateurs et fournissent généralement peu d’indications sur leur responsabilité à soutenir la cible ou les tiers (en particulier en cas d’abus).

En plus, un certain nombre de vendeurs présentent des messages contradictoires aux utilisateurs potentiels, ce qui peut impliquer des revendications marketing autour de l’indétectabilité du logiciel et l’assurance que le produit peut être déployé subrepticement, tandis que les avertissements juridiques en « petits caractères » visent à souligner que seule une utilisation consensuelle à deux est légalement autorisée.