11 Juin 2020 : La presse américaine révèle que Facebook a versé des sommes à six chiffres à une société de cybersécurité pour développer un outil de piratage que Facebook a ensuite remis au FBI en 2017 (source).

Comment Facebook a participé à la traque d’un pédophile

Les faits

A l’époque, Facebook et les forces de l’ordre avaient passé des années à traquer un Californien, qui se faisait appelé Brian Kil. L’homme, dont le vrai nom était Buster Hernandez, utilisait Facebook pour harceler et extorquer des adolescentes, les forçant à envoyer des photos d’elles nues, les menaçant de les tuer et d’assassiner leurs amis.

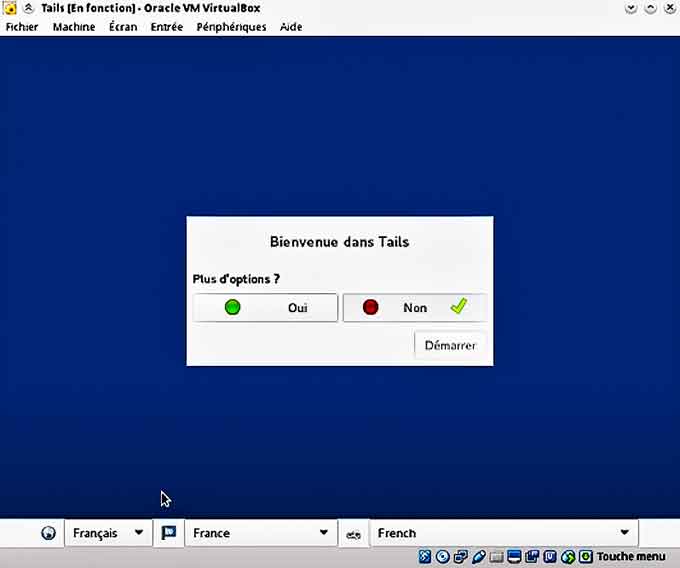

L’outil de piratage s’appuyait sur une faille inconnue – également appelée « zero-day » parce qu’elle est inconnue même des développeurs – dans le lecteur vidéo du système d’exploitation Tails (pourtant réputé inviolable).

L’exploitation d’une faille de Tails

Tails est basé sur Linux et demeure utilisé par :

- des journalistes

- des dissidents

- des militants des droits de l’homme

- et des utilisateurs soucieux de leur sécurité dans le monde entier

La caractéristique principale de Tails est que tout le trafic internet passe par Tor, un réseau qui crypte et anonymise les connexions, masquant la véritable adresse IP de ses utilisateurs.

Mais comment un système d’exploitation centré sur la vie privée a-t-il pu se faire pirater par une alliance entre Facebook et le FBI ?

Pourquoi Tails n’a pas été averti ?

L’exploit financé par Facebook a permis aux agents du FBI d’identifier la véritable adresse IP de l’utilisateur, ce qui leur a ensuite permis d’identifier Brian Kil comme étant Hernandez.

→ Voir Comment trouver l’adresse IP d’un utilisateur Instagram ?

Techniquement parlant, ce piratage aurait pu être utilisé contre des militants et d’autres personnes sensibles par les forces de l’ordre ou un gouvernement autoritaire. Où est la limite ?

Facebook n’avait pas informé Tails de l’exploit, et a décidé qu’il était acceptable de l’utiliser parce que Tails corrigerait tôt ou tard l’exploit dans le cadre d’une mise à jour sans rapport.

Mais les développeurs de Tails, ainsi que les experts en matière de confidentialité et de sécurité, s’accordent à dire que, mise à jour ou non, Facebook aurait dû alerter Tails une fois l’opération du FBI terminée.

Trois ans plus tard ce n’est toujours pas le cas, et les développeurs de Tails, ainsi que les fabricants du lecteur multimédia GNOME Videos, déclarent avoir découvert tout cela grâce à la presse.

Selon eux, la seule façon pour Tails de s’assurer que chaque aspect du « zero-day » est déjà réglé, c’est de connaître tous les détails du « zero-day ».

Tails a déclaré que ni Facebook, ni le FBI, ni la société de cybersécurité engagée par Facebook, n’ont contacté les développeurs – même après qu’ils aient demandé une explication.

Les développeurs de GNOME eux aussi laissés dans l’ignorance

Fallait-il informer les fabricants des logiciels concernés ?

GNOME n’était pas au courant de cette histoire auparavant, et n’est pas en mesure de deviner quelle vulnérabilité a pu être exploitée.

GNOME, développant un environnement de bureau open source et un lecteur vidéo, a inclus ses logiciels dans plusieurs distributions Linux telles qu’Ubuntu.

Le porte-parole de GNOME a déclaré que même si un patch a corrigé la faille, de nombreuses personnes peuvent encore utiliser leurs logiciels dans une version non corrigée. La sécurité des utilisateurs respectueux de la loi est compromise lorsque de telles vulnérabilités ne sont pas révélées en temps utile.

NordVPN

Un des leaders mondiaux du VPN avec accès illimité à +5000 serveurs dans 60 pays et un double chiffrement pour une protection maximale.

Fonctionnalités premium :

- ✓ Adresse IP dédiée

- ✓ Serveurs P2P optimisés

- ✓ Intégration TOR intégrée

- ✓ Bloqueur de malwares & pubs

Garantie satisfait ou remboursé 30 jours

Facebook a déclaré avoir fait un effort pour contacter Tails la semaine dernière, et avoir eu la confirmation du FBI que cette technique ne serait utilisée que pour cette affaire.

[su_shadow]Mais plusieurs questions se posent :

L’outil de piratage financé par Facebook est-il utilisé dans d’autres cas ?

Est-il toujours en possession du FBI ?

A-t-il été soumis à un processus gouvernemental ?

La faille doit-elle restée secrète ?

Fallait-il informer les fabricants des logiciels concernés ?

Les développeurs de Tails et du lecteur vidéo GNOME, ciblés par Facebook et le FBI dans le cadre d’une opération visant à attraper un prédateur d’enfants, sont toujours dans l’ignorance de la manière dont les fédéraux ont piraté le logiciel.

La faille sur laquelle reposait l’exploit a-t-elle vraiment été corrigée?

Lorsqu’il a aidé à son développement et l’a financé, Facebook a pensé que la faille allait être corrigée dans une prochaine version. Facebook a donc décidé de ne pas alerter les développeurs de Tails, selon un ancien employé de Facebook.

Mais la question n’est peut-être pas bien formulée.

- le FBI

- la société de cybersécurité

…auraient-ils dû alerter Tails et GNOME après que Buster Hernandez ait été mis en sécurité derrière les barreaux ?

Selon la majorité des experts en matière de vie privée et de sécurité, la réponse est oui.

En fait, beaucoup pensent que Facebook n’aurait pas dû s’impliquer dans la fabrication et le paiement de l’outil de piratage.

[su_shadow]En faisant ça, Facebook s’est payé les faveurs du FBI mais a rendu le monde moins sûr pour les personnes qui ont besoin d’anonymat pour survivre.

Facebook pense avoir le droit de commander la création de logiciels malveillants contre une autre entité logicielle

Le problème, c’est que les gouvernements ne prennent pas les bonnes décisions lorsqu’il s’agit de vulnérabilités, et mettre ce genre de décision entre les mains de Facebook est incroyablement effrayant.

- Qu’y avait-il dans ce contrat?

- S’agissait-il d’une licence d’utilisation unique contre ce seul acteur?

- Facebook l’a-t-il simplement remis au FBI en se disant « Maintenant, c’est leur responsabilité »?

Il reste difficile de comprendre comment Facebook a pensé qu’il serait acceptable d’aider le FBI à pirater un pédophile, alors que la justice poursuit le fabricant de logiciels espions NSO Group pour avoir utilisé WhatsApp dans le but de pirater des cibles.

Ce logiciel sait déjà utiliser Whatsapp et les réseaux sociaux pour lire leurs messages

L’hypocrisie semble flagrante. En attendant, si vous souhaitez dissimuler votre adresse IP et votre identité des yeux de votre fournisseur d’accès internet, la seule solution est d’utiliser un VPN no-log soucieux de ne garder aucun enregistrement. Tor ne m’inspire plus confiance.

NordVPN est vraiment le meilleur des VPN

Même Edward Snowden émet des doutes sur Tails et Tor :

Tor je n’arrive plus à lui faire confiance, c’est trop médiatisé. J’ai l’impression que Tor est comme un « drapeau rouge » qui attire les regardes au lien de les repousser… Un VPN privé c’est bien mais il faut choisir la bonne boîte.

Ce qui me gêne dans cette affaire, c’est que le FBI a refusé de commenter les questions posées par les journalistes pour savoir si l’exploit a été utilisé dans d’autres enquêtes.