Comment vos messages sur les réseaux sociaux aident les hackers à pénétrer dans votre entreprise ?

La facilité avec laquelle vos actions innocentes peuvent donner aux hackers les clés du royaume des données de votre entreprise

Si l’on place du côté des hackers, sachez que vos messages sur les réseaux sociaux les aident à pénétrer dans votre entreprise.

Si l’on place du côté des hackers, sachez que vos messages sur les réseaux sociaux les aident à pénétrer dans votre entreprise.

Réfléchissez à deux fois avant de prendre une photo de groupe au bureau, une photo de votre premier jour dans vos locaux ou une photo de votre hiérarchie.

Les pirates informatiques exploitent les réseaux sociaux pour trouver des photos, des vidéos et d’autres indices qui peuvent les aider à mieux cibler votre entreprise lors d’une attaque.

Si ce hacker fait partie d’une équipe RED chargée de renforcer les failles de votre entreprise, c’est un moindre mal. Mais s’il s’agit d’un véritable pirate malintentionné, vous avez intérêt à corriger cette brèche d’ingénierie sociale.

Les réseaux sociaux sont une mine d’or de détails qui aident les hackers dans leurs « attaques »

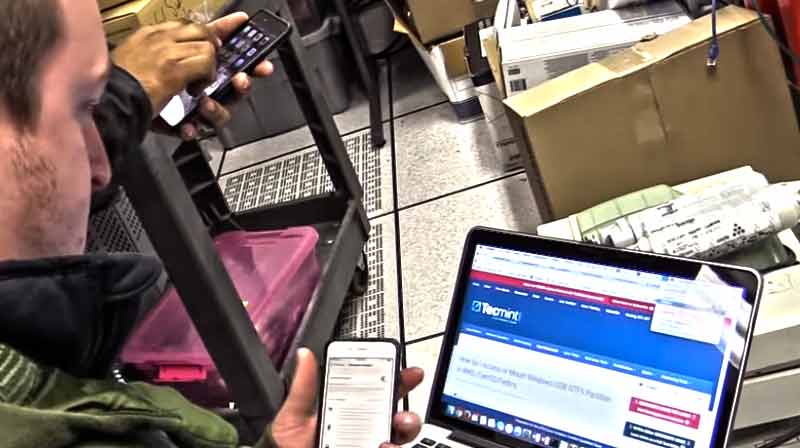

[su_shadow]Ce que vous trouvez en arrière-plan des photos est particulièrement révélateur:

- des badges de sécurité

- des écrans d’ordinateurs portables

- des post-its avec des mots de passe

Personne ne veut être la source d’un échec involontaire de la sécurité des réseaux sociaux.

Comment des messages apparemment inoffensifs peuvent aider un hacker ou un pirate informatique malveillant à cibler votre entreprise

Dans 75 % des cas, les informations qu’un hacker découvre sur une entreprise provient des stagiaires ou des nouvelles recrues.

Ils partagent davantage sur les réseaux sociaux

Les jeunes générations qui entrent sur le marché du travail aujourd’hui ont grandi sur les réseaux sociaux, et les nouveaux emplois sont des mises à jour passionnantes à partager.

Ils ne sont pas formés

Ajoutez à cela le fait que les entreprises retardent souvent la formation à la sécurité des nouveaux employés. Souvent, ils ne suivent une sensibilisation que plusieurs semaines ou plusieurs mois après leur entrée en fonction. Ça entraîne de nombreux dégâts !

Les hashtags suivis par les hackers

Un hacker chevronné sait que surveiller les hashtags suivants peut l’amener à trouver les posts des « nouveaux » dans une entreprise:

- #firstday

- #nouveaudepart

- #newjob

- #intern

- #employer

- #jobdereve

Faîtes suivre ce hashtag du nom de l’entreprise pour plus de précision si vous cherchez à pirater une société en particulier…

4 types spécifiques de messages risqués sur les réseaux sociaux qu’un pirate informatique utilise à son avantage

L’équipe de travail

Publier une photo de vous et des meilleurs éléments de votre bureau, que ce soit pendant la pause déjeuner, lors d’une activité sociale ou autre, peut être plus révélateur que vous ne l’imaginez.

Pensez aux affiches ou aux tableaux blancs qui se trouvent dans les zones communes du bureau.

Une affiche sur le thème « La ligue de softball commence bientôt » signifie que vous ne serez pas soupçonneux si je vous envoie un courriel avec un lien vers le dernier calendrier de l’équipe.

[su_shadow]Le but, pour créer un hameçonnage, est de vous envoyer un lien sur lequel vous voudrez cliquer.

La photo des badges

Cela peut sembler évident, mais vous seriez choqué de savoir combien de fois je vois de nouveaux employés afficher des gros plans de leur badge de sécurité d’entreprise, en particulier le premier ou le dernier jour de travail.

[su_shadow]Savoir à quoi ressemble le badge d’un employé de l’entreprise permet de le recréer facilement.

Je peux copier, coller et imprimer un badge identique avec mon propre visage en quelques minutes seulement. Même si ce badge ne fonctionne pas pour l’accès, vous seriez surpris de voir à quel point il est facile pour moi de simplement montrer un badge et un sourire confiant pour me frayer un chemin à travers les portes d’une entreprise.

Une vidéo tournée dans l’entreprise

Lorsqu’un employé décide de faire un blog vidéo de sa journée au sein de l’entreprise, vous avez touché le jackpot du hacker.

Lorsqu’un employé décide de faire un blog vidéo de sa journée au sein de l’entreprise, vous avez touché le jackpot du hacker.

De la connaissance de la disposition des bâtiments et des zones protégées par des badges aux tableaux blancs révélant les plans de l’entreprise, ce type de vision est presque aussi bon qu’une intrusion dans l’entreprise dans la vie réelle.

Un hacker peut utiliser ces connaissances pour adapter une attaque en créant un logiciel malveillant personnalisé déguisé en fausse mise à jour logicielle.

[su_shadow]Les écrans des ordinateurs portables révèlent les types d’outils et de logiciels de sécurité utilisés.

Le recueil des doléances sur l’entreprise

Dans la culture actuelle axée sur la plainte, même votre propre entreprise est sur le billot.

Que ce soit par le biais des forums, des sites d’offres d’emploi ou de réseaux sociaux, connaître les problèmes actuels des employés peut aider le hacker à créer un e-mail de phishing qui répond aux plaintes et aux désirs des employés.

Par exemple, dans une certaine entreprise, de nombreux employés se plaignaient en ligne du manque de places de parking. Un hacker a donc rédigé un courriel expliquant une nouvelle politique de stationnement et avertissant que tous les véhicules garés en dehors de leur place assignée seraient remorqués.

L’excitation d’avoir enfin une place de parking assignée, plus la peur d’être remorqué, ont conduit à des tonnes de clics sur la fausse pièce jointe malveillante de la carte de stationnement incluse dans le courriel.

→ Pirater un compte Instagram sans toucher le téléphone

Les défaillances visées par les pirates informatiques

Qu’il s’agisse d’informations d’identification partagées sur des tableaux blancs ou de mots de passe Wi-Fi affichés à la vue de tous, être sur place fait tomber les murs qui séparent les hackers des données et des secrets de votre entreprise.

Les publications sur les résaux sociaux peuvent révéler suffisamment de choses pour qu’un pirate informatique n’ait pas besoin de se rendre dans votre entreprise pour obtenir les informations. Les murs virtuels de l’entreprise sont déjà cernés !

Les renseignements d’origine sources ouvertes (ROSO)

OSINT signifie « open-source intelligence », traduit en français par « renseignement de source ouverte ».

OSINT signifie « open-source intelligence », traduit en français par « renseignement de source ouverte ».

Il s’agit de la recherche d’informations par le biais de sources publiques telles que:

- les réseaux sociaux

- les blogs

- les moteurs de recherche

- les nouveaux journaux

Bien que le défilement d’une image après l’autre soit laborieux à regarder, ces photos peuvent contenir des détails faciles à trouver qui peuvent être recherchées par mots-clés.

imaginez des stagiaires et des employés qui publient des photos de leur poste avec des hashtags tels que #NomEntreprise, #Vieaubureau, #WorkFlow, #Intern et #Jobdereve.

Ce que révèlent les images des bureaux:

- des aménagements de bureau internes

- des images de badges

- des applications de bureau

- des fichiers numériques

- des calendriers Outlook en arrière-plan

Cela peut être une victoire facile pour les pirates informatiques qui cherchent des moyens de pénétrer physiquement dans les locaux de l’entreprise. Avec la photo d’un badge, il est facile de retoucher une photo pour changer le visage. Le faux badge ne fonctionnera peut-être pas sur les portes, mais il pourra fonctionner pour passer le poste des agents de sécurité.

→ Ici comment pirater InstagramGlassdoor

Glassdoor est l’un des nombreux sites d’examen des employeurs où l’on peut:

- obtenir un aperçu non filtré de ce que les employés pensent d’une organisation et de ses dirigeants

- donner des recommandations à la direction

- énumérer les avantages et les inconvénients

- divulguer les échelles de salaires et les questions types d’un entretien

Vous avez l'impression que vos proches vous espionnent ou même que votre opérateur téléphonique enregistre tous vos historiques de connexion?

Glassdoor est une plateforme excellente où les hackers peuvent recueillir des informations sur les entreprises.

En utilisant ces informations, un attaquant peut développer des emails de phishing, en préparant le sujet et le contenu en fonction de ce qui se passe chez les employés de l’entreprise.

Les employés peuvent facilement tomber dans le panneau d’un courriel bien conçu, et peuvent pourraient oublier de vérifier la légitimité de l’expéditeur. Ils peuvent même cliquer sur un lien contenu dans le courriel et soumettre leurs identifiants d’entreprise à un faux site web si celui-ci promet un avantage lucratif.

YouTube

On dit qu’une image vaut mille mots. Si c’est vrai, alors que vaut un vlog de 37 minutes d’un stagiaire qui a décidé de s’attacher un GoPro et de faire un tour des bureaux ?

Ce genre de vidéo vous fournit des informations sur les points suivants :

- Choix de l’antivirus

- Disposition des badges

- Aménagement des bâtiments

- Procédures d’enregistrement

- Code vestimentaire des employés

- Calendrier des événements pour les employés

- Déjeuner des employés

- Bungalow des agents de sécurité

- Espaces communs ouverts

- Systèmes d’exploitation

- Structure de stationnement

- Numéros de téléphone

- Clés physiques

- Zones fumeurs

- Suites logicielles

- Documents sensibles

- La petite porte secrète que j’utilise et que personne d’autre ne connaît au cas où j’oublierais mon badge

- Les tourniquets

- Les portes mal contrôlées, etc.

Les pirates à la recherche d’informations sur les entreprises recherchent la bonne vidéo, et c’est là que YouTube, Vimeo et autres TikTok peuvent leur fournir le type d’informations qu’ils recherchent.

→ HackTool pour pirater TikTokQuels types d’employés peuvent publier des vidéos sans les examiner du point de vue de la sécurité opérationnelle ?

- Les stagiaires

- Les employés

- Les équipes de marketing interne

- De relations publiques

- Les ressources humaines

Les réseaux sociaux du point de vue d’un hacker français (vidéo)

Conseils pour vous assurer que vos stagiaires, nouveaux employés et employés ne laissent pas leur enthousiasme pour les réseaux sociaux exposer des contenus facilitant la vie des pirates informatiques

Les principaux enseignements du côté obscur

Bien que les réseaux sociaux varient (chacun a un modèle différent et différents types de fichiers partageables), ils ont tous en commun des utilisateurs désireux de partager.

Cela fait des plateformes de réseaux sociaux des lieux privilégiés pour que les hackers puissent rechercher des informations et des brèches de sécurité.

Ne sautez pas la formation sur la sécurité

Assurez-vous que vos stagiaires et vos nouveaux employés en bénéficient dans le cadre de leur processus d’intégration.

Vous pouvez rendre cette formation amusante et efficace en les aidant à comprendre comment un pirate informatique pourrait utiliser les informations apparemment inoffensives qu’ils pourraient envisager de publier.

Repensez votre politique de sécurité sur les réseaux sociaux

N’essayez pas de rédiger une longue politique que les gens ne sont pas susceptibles de lire.

N’essayez pas de rédiger une longue politique que les gens ne sont pas susceptibles de lire.

Couvrez les règles les plus importantes, y compris celles qui concernent la prévention des risques de sécurité – et pas seulement les meilleures pratiques en matière de vie privée et de comportement.

Demandez aux employés de lire la politique et de la signer physiquement.

Formez les responsables et les équipes sociales à repérer le risque

Formez vos équipes numériques à examiner le contenu visuel publié sur les réseaux sociaux ou toute autre plateforme externe sous l’angle de la sécurité.

Les responsables, en particulier ceux qui supervisent les nouveaux employés ou les stagiaires, doivent également recevoir cette formation.

Formez vos employés à se poser les questions suivantes lorsqu’ils examinent le contenu : « Si un agresseur voyait ça, que verrait-il qui pourrait l’aider ? »

Mettez en place un espace photo sécurisé

Les entreprises devraient pouvoir partager en toute sécurité les photos de leurs employés au travail. Envisagez de désigner une zone du bureau où toutes les informations sensibles sont retirées : une sorte de zone photo sûre.

Il n’y a pas de mal à rappeler aux employés d’enlever leur badge lorsqu’ils prennent des photos dans cette zone.

Examinez la situation en tenant compte des périodes

Demandez à votre équipe de sécurité de surveiller de près les flux des réseaux sociaux pendant la première semaine d’un stage et à d’autres moments où les employés sont susceptibles de poster des informations sensibles.

Il peut s’agir d’événements importants pour l’entreprise ou de sorties sociales au bureau. L’équipe pourra chercher à supprimer rapidement tout message à risque avant qu’il ne soit découvert par un futur agresseur.

Engagez un hacker

Les hackers, comme ceux qui travaillent dans les Red Team, sont engagés par les entreprises pour tenter de compromettre :

- leurs employés

- leurs systèmes

- leurs applications

- et autres actifs sensibles

Ils utilisent les mêmes outils, techniques et pratiques que les criminels et peuvent vous aider à déterminer lesquels de vos employés:

- cliquent sur des liens suspects

- publient trop d’informations sur les réseaux sociaux

- ouvrent la porte à des attaquants potentiels

Comment les entreprises peuvent utiliser les informations d’un hacker

- Pour améliorer leur programme de sensibilisation à la sécurité

- Offrir une formation basée sur les rôles

- Repenser les contrôles

- Renforcer leur sécurité