J’ai bien aimé l’émission qui a été diffusée sur France Inter : Les hackers ont-ils réellement le pouvoir ?

- Internet est une zone intéressante où il y a du bon et du mauvais

- Certains ne s’en tiennent pas à la superficialité des choses et creusent là où peu de personnes vont

- Certains savent utiliser les technologies, d’autres les consomment : la différence est énorme.

➢ Les hackers ne sont pas des pirates normaux :

- Ce sont des gens qui manipulent internet pour en tirer ce qui est parfois caché ou difficilement accessible.

- On peut utiliser ce talent de manière légale ou illégale.

- De cause à effet : un hacker n’est pas toujours un pirate ni un délinquant.

Certains se contentent de savoir comment hacker un téléphone portable avec l’accord de l’usager dans un but de protection ou de sauvegarde des données.

➢ Il en est de même avec qui s’installe dans un téléphone portable :

- On peut l’utiliser simplement pour conserver ses propres données

- Ses propres communications

- Ses propres textos

- Sans chercher à contourner la loi

- On peut aussi l’utiliser pour espionner un téléphone portable

➢ Un petit génie peut transformer le monde

C’est un côté du hacking qui me plaît : quelqu’un de seul, devant son ordinateur ou devant sa tablette, peut atteindre le monde et bouleverser l’ordre établi des choses.

➢ Le côté White Hat et Black Hat des choses

Intéressantes, là encore, ces deux définitions :

- Les gens White Hat utilisent leur talent à des fins légales et saines, ils ne contournent pas la règle

- Les gens Black Hat contournent les règles et cherchent à abuser du système pour parvenir à des fins souvent personnelles ou financières

➢ Documentaire Cybercriminalité, des attaques bien réelles | ARTE | de Carolin Riethmüller (Allemagne, 2023, 52mn)

Comment hacker un téléphone portable sans le toucher ?

Android: impossible de les hacker avec une application de piratage sans accès physique

Il est possible de hacker un iPhone en y installant à distance une application espion. Mais ce n’est pas possible sur un Android car la technologie d’installation à distance n’est pas encore disponible.

➢ Si vous souhaitez hacker le téléphone portable Android de quelqu’un, vous devez y avoir accès physiquement pour l’installation

Par la suite, vous pourrez surveiller toutes les activités à distance, mais l’installation est la première étape pour commencer le piratage et vous ne pouvez pas vous passer d’avoir l’appareil Android en votre possession.

Une fois que vous avez installé l’application sur le téléphone que vous voulez espionner, vous pouvez surveiller tout ce qui se passe sur ce téléphone :

- des SMS

- aux e-mails

- des journaux d’appels

- aux activités des réseaux sociaux

- les lieux et les contenus multimédia que l’utilisateur du téléphone partage ou reçoit sur les applications de messagerie instantanée

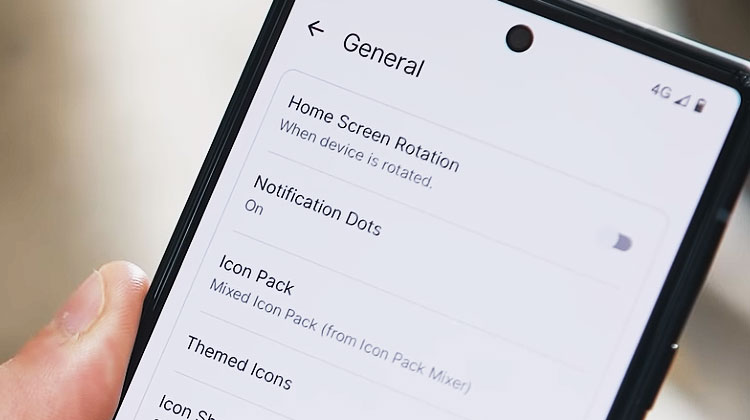

Pour Android, il existe des applications à installer pour ensuite suivre l’activité à distance, mais elles nécessitent que l’Android soit rooté, autrement dit qu’on désactive les protections natives du téléphone.

- Ce genre d’application localise l’Android

- enregistre les messages textes échangés

- les discussions sur les tchats et réseaux sociaux

- enregistre les écoutes et les appels vocaux

Après l’installation, vous n’aurez plus besoin d’accéder à son appareil, car l’application vous permet d’accéder à tout et de tout surveiller à distance.

➢ Surveiller les messages et les journaux d’appels

Si vous piratez les SMS de quelqu’un, vous pouvez facilement savoir ce qui se passe dans sa vie :

- accéder aux textos entrants et sortants

- à leurs coordonnées

- à la date et à l’heure

- aux messages supprimés

Si vous ajoutez un certain mot ou un contact sur la liste de surveillance, l’application vous enverra des alertes automatiques chaque fois que l’un d’eux apparaîtra dans les conversations. De cette façon, vous n’avez pas à fouiller dans des centaines de messages et de chats.

➢ Il en va de même pour les appels

- Vous pouvez enregistrer les appels téléphoniques en direct ou à une heure prédéfinie.

- Vous pouvez lancer l’écoute environnementale pour savoir ce qui est dit autour du téléphone dans la pièce.

- Les journaux d’appels vous sont donnés, ainsi que les analyses complètes des appels qui vous donnent un aperçu des appelants.

➢ Pirater l’Android de quelqu’un

Vous pouvez suivre la position GPS de l’Android.

Pouvoir suivre la position GPS, chaque smartphone dispose désormais d’un GPS intégré. Cela vous permet de savoir exactement où se trouve l’appareil. De nombreux outils vous permettent de connaître la position GPS de l’appareil.

- Le logiciel prend non seulement en charge le suivi de la localisation GPS

- vous permet de connaître son emplacement en temps réel

- mais aussi son historique de localisation récent.

- Vous pouvez également ajouter certains lieux dans la liste de surveillance de l’application et recevoir des alertes lorsque l’utilisateur entre ou sort de ce lieu

➢ Lire les courriels

Si vous vous intéressez à la personne avec laquelle l’utilisateur du téléphone cible correspond, l’idéal serait d’avoir accès au courrier électronique.

Vous pourrez ainsi suivre de près les activités de l’utilisateur du téléphone et les personnes avec lesquelles il parle.

Vous pouvez consulter les courriels reçus et envoyés. Même si l’utilisateur supprime l’historique des courriels envoyés, l’application vous permet d’y accéder.

➢ Vous pouvez faire des captures d’écran en direct avec Hoverwatch

L’application vous donne l’historique de navigation sur le web de l’appareil. Vous pouvez consulter les 10 principaux sites web visités par l’utilisateur surveillé sur son téléphone.

➢ Surveiller les activités en ligne et les réseaux sociaux

De nos jours, les SMS ne sont pas le seul moyen de communiquer. Il existe également une variété de plateformes de réseaux sociaux et d’applications de messagerie instantanée. Vous pouvez connaître toutes les activités de l’utilisateur car l’application vous permet de surveiller :

Vous pouvez accéder à toutes les activités des réseaux sociaux, car l’application les enregistre en temps réel, ce que vous pouvez visualiser à partir du tableau de bord.

➢ Enregistrer les appels téléphoniques et l’environnement

C’est une fonctionnalité intéressante.

- Vous pouvez écouter les appels téléphoniques et même les enregistrer

- Entendre les environs

Grâce à une commande à distance discrète, vous pouvez allumer le micro du téléphone que vous espionnez et écouter les voix et les sons environnants. Tout cela se passe en silence et l’utilisateur du téléphone n’a aucune idée que le micro est allumé.

➢ Keylogger

Pour les appareils Android, l’application enregistre les frappes de touches effectuées sur l’appareil que vous espionnez. Le keylogger enregistre les frappes sur :

Avec le keylogger, vous ne vous contentez pas de capturer le contenu des messages envoyés et reçus sur les sites ci-dessus, mais vous enregistrez également les mots de passe saisis par l’utilisateur.

➢ Journal de bord du réseau Wi-Fi

Vous pouvez également consulter l’historique des connexions Wi-Fi. Cela vous permet de savoir où l’utilisateur a traîné.

- Vous pouvez accéder aux détails de la dernière connexion Wi-Fi à laquelle le téléphone s’est connecté

- voir l’historique complet

- visualiser le nom de la connexion, la date et le lieu ainsi que l’heure de connexion de l’appareil

➢ Télécommander l’Android à distance

- Verrouiller l’appareil à distance

- Voir les applications installées sur le téléphone

- Prenez des captures d’écran en direct

- Effacer les données de l’appareil à distance

- Bloquer des applications en envoyant une seule commande

➢ Accéder aux chats multimédias et aux messageries instantanées

Vous pouvez lire les chats et les contenus multimédia que l’utilisateur du téléphone reçoit via les messageries instantanées les plus populaires.

L’application utilisée par le hacker prend en charge :

- Facebook Messenger

- les chats WhatsApp

- Viber

- Skype

- Kik messenger

- les messages Tinder

Ainsi, vous pouvez non seulement voir les conversations qui se déroulent sur ces applications, mais aussi voir le contenu que l’utilisateur partage ou reçoit. Il s’agit notamment :

- d’images

- de vidéos

- et même de GIF

iPhone : Comment hacker le téléphone portable de quelqu’un sans avoir de logiciel

Si c’est un téléphone Android que vous voulez pirater, vous ne pouvez pas le faire sans logiciel espion. Mais vous pouvez pirater un iPhone à l’aide d’une application de piratage de téléphone portable sans installer de logiciel.

➢ Voici comment cela fonctionne

- Vous pouvez installer le logiciel de hacking à distance sur l’iPhone, mais ce n’est pas ce que vous appelleriez techniquement une installation car l’application n’est pas installée mais est plutôt synchronisée avec l’iCloud.

- Cela ne fonctionne que sur les iPhones qui ne sont pas jailbreakés, ce qui est un autre avantage car les utilisateurs n’ont pas à passer par le processus de jailbreak de l’appareil.

- La majorité des applications de hacking de téléphones portables exigent que les utilisateurs jailbreakent l’appareil, ce qui n’est jamais recommandé et supprime même les limitations de sécurité mises en place par Apple.

- Avec certaines applications, il n’est pas nécessaire de jailbreaker l’appareil ni d’installer l’application de piratage de téléphone portable sur ledit iPhone, mais les fonctionnalités seront très limitées. Vous pourrez uniquement recevoir les textos et les localisations.

➢ Prix

Ce genre d’application espion coute une trentaine d’euros chaque mois, par abonnement, mais n’offre aucune garantie quant à la réussite de l’installation sur votre téléphone. Certains utilisateurs ont payé à l’année et se sont rendus compte après coup qu’ils n’arrivaient pas à l’installer sur le téléphone, principalement à cause de difficultés à le jailbreaker.

Pour rappel, jailbreaker un iPhone consister à la flasher en le branchant à un ordinateur afin de supprimer les protections natives de l’iPhone.

Caractéristiques de ces applications d’espionnage

- Vous pouvez accéder à tous les journaux d’appels et les suivre, avec leurs coordonnées, l’heure et la date.

- Vous pouvez accéder à tous les messages texte, qu’ils soient entrants ou sortants.

- accéder au multimédia du téléphone que vous piratez. Vous pouvez visualiser des photos et des vidéos.

- surveiller l’utilisation d’internet de l’utilisateur du téléphone. Vous pouvez voir le temps qu’il passe sur les applications ou les sites web.

- Vous pouvez accéder aux activités de l’agenda, aux notes et aux tâches de l’appareil, ce qui vous permet d’avoir un aperçu de l’ensemble de son emploi du temps et de ses activités.

- Vous pouvez suivre la localisation de l’utilisateur du téléphone à l’aide du suivi de la localisation GPS.

- L’application vous permet de surveiller les applications de messagerie instantanée telles que Snapchat, WhatsApp, Instagram et Facebook Messenger.

- L’application dispose également d’une fonction d’enregistrement des touches qui vous permet d’enregistrer les frappes sur l’appareil cible.

- Vous pouvez également consulter l’historique Wi-Fi de l’appareil et savoir quand et où l’appareil s’est connecté au Wi-Fi.

- Vous recevez des alertes lorsque l’utilisateur désinstalle une application.

Le hacking d’un iPhone via iCloud

Comme iCloud stocke les données des appareils Apple, si vous disposez des informations d’identification iCloud de l’utilisateur du téléphone, vous pouvez pirater son téléphone sans installer d’application ni même toucher l’appareil.

Vous pourrez visualiser toute l’activité téléphonique que l’iCloud stocke.

Associée à iCloud, l’application vous permet d’accéder à toutes les activités sur l’iPhone. De plus, vous pouvez accéder aux données supprimées, telles que les messages et les journaux d’appels, à partir du téléphone et de l’iCloud.

Comment hacker un téléphone portable sans utiliser d’application

Utiliser l’hameçonnage

Personne n’installe sciemment une application malveillante sur son téléphone. Si vous souhaitez pirater le téléphone portable de quelqu’un, une autre façon de le faire est l’hameçonnage.

Grâce à ces techniques, vous pouvez attirer votre cible avec de fausses versions de sites légitimes pour en extraire des informations d’identification. Ces sites web sont de plus en plus sophistiqués et ressemblent aux sites originaux.

Si le téléphone de la cible n’est pas équipé d’un antivirus ou d’un autre logiciel de détection de virus, elle ne saura même pas qu’elle est tombée dans une escroquerie et qu’elle a donné des informations à un faux site web.

Hacker un téléphone portable en envoyant des messages de spam

Opter pour cette méthode permet de tromper l’utilisateur du téléphone dont vous voulez pirater le téléphone. Le piratage des messages de spam est l’une des techniques black hat qui permet d’accéder au compte Google de la victime.

🛡️ Protégez votre vie privée, même dans votre couple

En général, les gens utilisent leur compte Google pour tout ce qu’ils font en ligne. Leur compte Google est connecté à :

- leurs comptes de réseaux sociaux

- leurs comptes d’achats en ligne

- leurs écoles

- leurs universités

- ainsi qu’à leurs comptes bancaires

Le compte Google est la clé qui permet de suivre les activités de chacun. Si vous avez accès au compte Google d’une personne, vous pouvez facilement tout pirater. Vous aurez besoin d’un code de sécurité si vous n’avez pas le mot de passe du compte Google.

Différentes techniques sont utilisées pour pirater le mot de passe Google d’une victime :

- Pirater un compte Gmail sans mot de passe à l’aide d’un keylogger

- Pirater un compte Gmail sans mot de passe via le phishing de votre cible

- Pirater un compte Gmail en utilisant le gestionnaire de mots de passe du navigateur

- Utilisation d’un générateur de clés de série

- Utilisation du logiciel Kali

Nous avons dressé ici une liste de logiciels gratuits souvent utilisés pour procéder à l’attaque par force brute d’un ordinateur et dérober ses mots de passe.

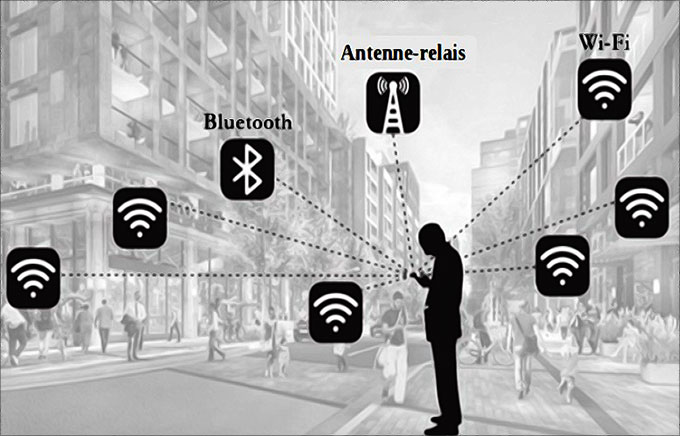

Utilisation du Wi-Fi gratuit pour intercepter les communications

Tout le monde peut installer un point d’accès Wi-Fi. Et quiconque exploite le réseau peut facilement voir le trafic non crypté qui y transite.

Cela vaut pour les opérateurs de téléphonie mobile comme pour les opérateurs Wi-Fi. Bien qu’un opérateur soit une entreprise légitime qui exploite des réseaux tout en respectant un certain nombre de réglementations, un homme du commun des mortels peut facilement mettre en place, lui aussi, un point d’accès Wi-Fi.

Il existe un autre moyen de pirater le téléphone portable de quelqu’un. Si vous souhaitez pirater le téléphone d’une certaine personne mais que vous n’avez aucun moyen d’y accéder, voici ce que vous pouvez faire :

- Installez un réseau Wi-Fi gratuit à proximité d’un hôtel ou d’un café qu’elle aime fréquenter.

- C’est aussi un moyen d’attirer des clients peu méfiants.

- Une fois qu’ils se sont connectés, vous pouvez facilement accéder à tous leurs messages et courriels non cryptés.

A lire ➙ Toutes les applications pour hacker un réseau Wi-fi

Extraction de données via un chargeur USB

Les chargeurs USB ne servent pas seulement à charger la batterie des téléphones. Ils peuvent également aider à transmettre des données lorsqu’ils sont connectés à un ordinateur.

C’est pratique mais, en même temps, les chargeurs USB se révèlent être un vecteur d’attaque.

Dans la plupart des versions d’Android, le téléphone portable monte le disque dur dès que le câble est connecté à l’ordinateur. Pour le reste, vous pouvez facilement télécharger des logiciels espions ou des logiciels malveillants sur le disque dur afin de pouvoir accéder aux données stockées sur l’appareil.

Comment hacker un téléphone portable à l’aide d’un matériel de hacker

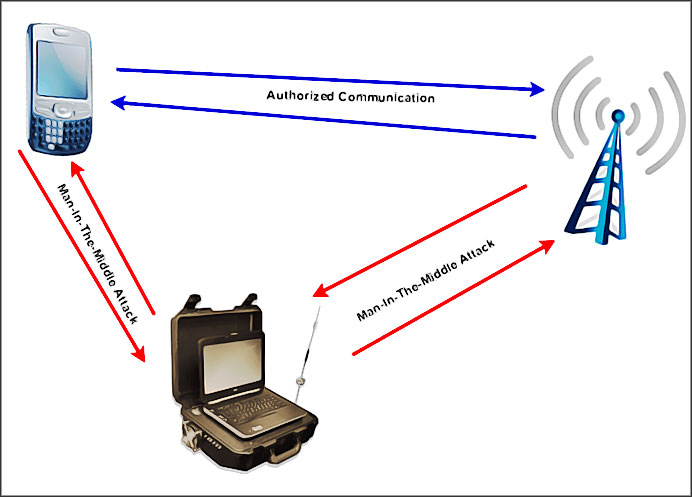

Hacker un téléphone portable par IMSI Catcher ou Stingray

La plupart des protocoles utilisés par les téléphones portables ne sont pas complètement sûrs… pour ne pas dire anciens !

Un appareil identifie toujours une tour de téléphonie mobile en utilisant son numéro IMSI, mais la tour de téléphonie mobile n’a pas à le faire.

Comme les téléphones cellulaires se connectent à la tour de téléphonie cellulaire la plus proche qui émet le signal le plus fort, il est assez facile d’attirer un appareil pour qu’il se connecte à une fausse tour de téléphonie cellulaire. C’est ce en quoi consiste un attrapeur/Catcher IMSI.

Les attrapeurs IMSI (International Mobile Subscriber Identifier) sont également appelés :

- Stingray (une marque qui fabrique du matériel de piratage dont nous parlions dans notre article Comment pirater un téléphone portable à partir du numéro)

- Cell Site Simulator

- et False Towers (voir Comment bien utiliser un Burner Phone)

Stingray se trouve être un appareil de surveillance mobile qui se présente comme une tour cellulaire et se montre comme une infrastructure fiable. Ainsi, les téléphones portables que vous souhaitez pirater se connectent facilement à ces tours de téléphonie mobile.

➢ On peut placer ces stingrays dans des endroits fixes ou dans un drone ou un véhicule

Outre la détection de l’emplacement des utilisateurs de l’appareil ciblé, ces dispositifs permettent d’intercepter les SMS, les autres tchats et les appels provenant des appareils ciblés ainsi que des appareils se trouvant dans le voisinage ciblé.

Ils fonctionnent essentiellement en se faisant passer pour une véritable tour de téléphonie mobile et interceptent ensuite les signaux dans la zone environnante. Les Stingrays peuvent identifier les téléphones individuels et ensuite pirater leurs données.

- Parfois, ils peuvent écouter les appels

- les enregistrer

- et suivre les mouvements de l’utilisateur du téléphone surveillé

Une fois que vous avez piégé votre appareil pour qu’il se connecte aux fausses tours, vous pouvez facilement lire le contenu non crypté et les autres communications que la tour vous transmet.

Les Catchers IMSI sont assez courants dans les services de police, mais au cours des dernières années, ils se sont répandus parmi les pirates informatiques et les détectives privés.

→ A lire sur internet :

L’écoute et le suivi par le SS7

Bien que ce soit un protocole vieux d’environ 50 ans, le système de signalisation 7 (SS7) relie la majorité des réseaux mobiles du monde entier. Il vous permet de bénéficier de services tels que l’itinérance et le renvoi d’appel.

Par conséquent, ce protocole est devenu un peu rouillé, tout comme sa sécurité. Le piratage de ce protocole vous permet de :

- suivre la localisation de votre téléphone portable cible dans le monde entier

- surveiller ses messages texte et ses appels entrants et sortants

Vous n’aurez besoin que du numéro associé.

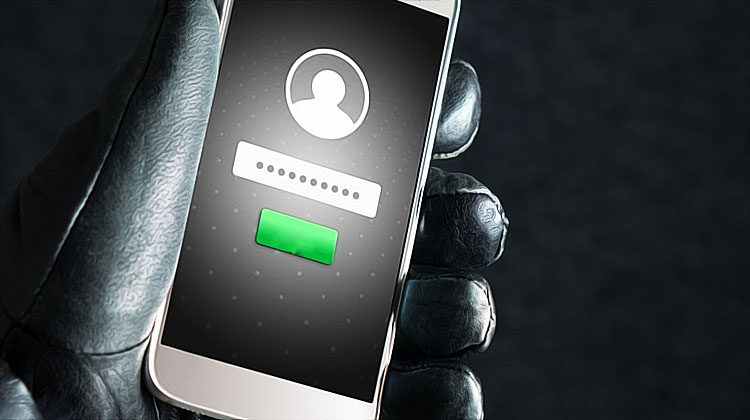

Installation d’une application d’enregistrement de frappe

Les applications de nos téléphones ont accès à toutes les informations contenues dans nos téléphones. Elles peuvent facilement hacker un téléphone portable en accédant :

- à nos contacts

- nos images

- notre historique de navigation

- nos identifiants de connexion

- les détails de nos comptes

- leur emplacement

Même si certaines des informations sont présentes sous forme cryptée, tout ce dont vous avez besoin est d’une application espion enregistreuse de frappe pour enregistrer toute l’activité se passant sur le téléphone.

L’application enregistre les frappes au clavier avant qu’elles ne soient cryptées. Vous aurez besoin d’un accès physique au téléphone pour installer l’application d’enregistrement de frappe.

🔒 Reprenez le contrôle de vos données personnelles

Masquez votre adresse IP, chiffrez vos messages et évitez tout regard indiscret sur vos activités en ligne.

Découvrir NordVPN (-74%)Apprenez comment protéger vos comptes, vos échanges et vos appareils sans compromettre la confiance dans le couple.

Lire le guide completLa confiance n’exclut pas la prudence — sécurisez votre vie numérique dès aujourd’hui.

Demandez à votre enfant pourquoi il veut avoir un téléphone cellulaire. Insistez sur la raison d’avoir un téléphone – pour les communications d’urgence entre vous deux, par exemple – plutôt que sur l’attrait d’avoir un téléphone. La raison pour laquelle il veut un téléphone cellulaire est peut-être en partie parce qu’il veut être comme les autres ou se sentir content de lui, et cela peut être une excellente occasion de parler à votre enfant de son estime de soi.

Il est important pour les parents de dire à leurs enfants qu’ils sont super parce qu’ils sont gentils, drôles, travaillants, formidables avec leurs frères et sœurs, et de bons amis, pas parce qu’ils ont le plus récent téléphone ou baladeur mp3.

Quel est donc l’âge idéal pour offrir un téléphone portable ou un smartphone à votre enfant ?

Malheureusement, il n’y a pas une seule bonne réponse qui s’applique à toutes les familles et à tous les enfants d’un certain âge. Quel que soit l’âge, un parent ou un tuteur devrait commencer par poser les types de questions suivants :

– Votre enfant est-il souvent impulsif ? Comprendrait-il et respecterait-il les limites de temps et d’utilisation que vous imposeriez à son téléphone ? Respecte-t-il les limites de temps et d’utilisation que vous imposez actuellement aux jeux vidéo ou à la télévision ?

– Votre enfant a-t-il des besoins médicaux particuliers ? Pourrait-il avoir besoin du téléphone pour rester en contact avec vous en cas d’urgence ?

– Votre enfant comprend-il déjà clairement comment utiliser internet en toute sécurité ?

– Votre enfant sait-il comment utiliser votre téléphone fixe de manière sûre et appropriée ? Sait-il qu’il ne faut pas révéler d’informations personnelles au téléphone ? Comprend-il qu’il ne doit jamais accepter de rencontrer quelqu’un dont il a fait la connaissance par téléphone ? Prend-il soin du téléphone ?