Avertissement : Ces méthodes ne sont pas dévoilées à des fins illégales mais à des fins d’information dans le but de récupérer et sauvegarder vos propres comptes.

⇒ Facebook Messenger est le tchat made in Facebook. On veut savoir ici comment le pirater, ou tout au moins comment pirater correctement un compte Messenger.

La technique du keylogging avec les keyloggers matériels

Que sont les keyloggers ?

Les keyloggers sont des outils (logiciels ou matériels) qui permettent à un tiers d’intercepter et de mémoriser les touches pressées sur un appareil.

Les keyloggers peuvent enregistrer toutes les informations que la victime saisit avec son clavier, y compris les mots de passe destinés à accéder :

- aux réseaux sociaux

- aux emails

- ou aux messageries instantanées (Facebook Messenger, WhatsApp, etc.)

Ils enregistrent aussi ce qui est recherché sur internet.

Les keyloggers matériels

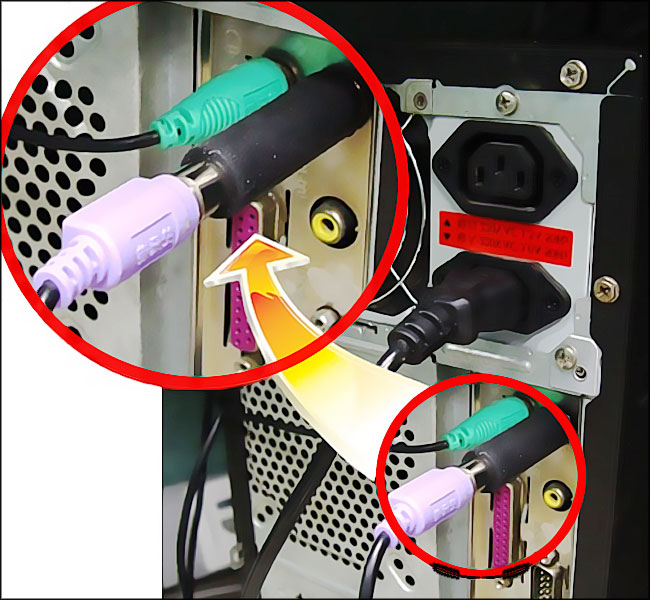

Il s’agit de petits appareils qui peuvent se brancher sur le câble qui relie l’ordinateur et son clavier. Souvent, vous constaterez que ça ressemble à un adaptateur USB. L’installaton est simple :

- Connectez l’appareil via le port USB (entre le clavier et le PC).

- S’il se connecte sans fil, insérez simplement le récepteur dans un port USB disponible.

- Pendant sa présence avec le PC, l’appareil enregistrera automatiquement tous les mots tapés. Les textes et les mots de passe sont sauvegardés dans la mémoire interne de l’appareil sous la forme d’un fichier numérique .txt.

- Une fois que vous êtes tranquille, récupérez l’appareil et regardez les données qu’il a collectées.

Pour pirater mon compte Messenger, j’ai testé un keylogger que j’ai acheté sur une enseigne à bas prix, et je dois dire qu’il a fonctionné exactement comme prévu.

Il a rassemblé toutes les informations et les a stockées proprement dans un fichier accessible.

L’inconvénient de cette technique

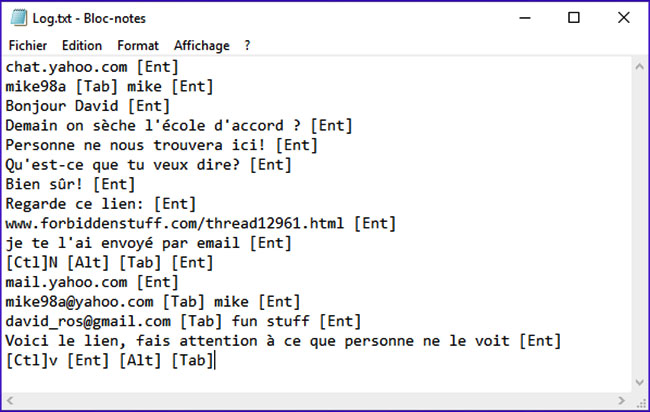

Toutes les informations saisies sur le clavier sont recensées dans un grand fichier séquentiel.

Ce fichier n’est pas présenté comme un rapport détaillé mais plutôt comme une succession de mots sans mise en forme. A vous de savoir à quoi ces mots correspondent.

- Vous ne pouvez utiliser ces keyloggers matériels que sur des ordinateurs de bureau ou des PC sous Windows/Mac. Les keyloggers matériels ne fonctionnent pas sur les smartphones.

- Ils ne sont pas discrets, et tout appareil physique peut être repéré, surtout si les ports USB sont visibles.

- Cette mesure pour pirater Messenger ne permet pas de contourner l’authentification ou la vérification en deux étapes mise en place par Facebook et d’autres sites. Si vous utilisez des identifiants pour vous connecter sur un appareil différent, il est probable que le propriétaire recevra une alerte par email pour le motif « activité suspecte ».

Les avantages du keylogger matériel

- Les enregistreurs de frappe matériels sont de très petits appareils, de sorte qu’ils peuvent souvent se connecter au câble qui relie l’ordinateur et son clavier.

- Souvent, vous constaterez qu’ils ressemblent à un adaptateur USB.

Mise en garde

Attention ! Avec un keylogger matériel, les données ne seront pas toujours faciles à lire et à déchiffrer.

L’appareil enregistre tout « en vrac » dans un seul fichier qui peut être confus pour que les utilisateurs puissent le lire facilement.

Vous risquez d’avoir un mal de tête et beaucoup de données à traiter. Le keylogger enregistre toutes les informations saisies au clavier dans un grand fichier séquentiel. Il n’est pas découpé comme un rapport détaillé que vous pourriez vous attendre à trouver.

⇒ Vous voulez avoir une idée de ce à quoi vous attendre ? Voici une petite capture d’écran d’une partie du fichier que j’ai extrait :

Verdict sur la technique du keylogger matériel pour espionner un compte Messenger

Facilité d’utilisation : 3/5 | Vous n’avez pas besoin de compétences exceptionnelles sur l’ordinateur. Tout ce que vous devez savoir, c’est comment connecter un appareil au clavier et ouvrir un fichier .txt une fois que vous êtes prêt. |

Sécurité : 1/5 | Comme il s’agit pour la plupart de dispositifs physiques, votre victime n’aura pas de mal à les voir (surtout avec des ports USB bien visibles). |

Vitesse : 1/5 | Ce n’est pas toujours entièrement fiable car il peut s’écouler des jours avant qu’une cible ne se reconnecte littéralement à son Facebook – vous n’obtiendrez peut-être jamais les informations que vous souhaitez. |

Contrôle à distance | Non |

Notre avis sur les keyloggers matériels pour pirater Messenger

Cette mesure n’est efficace que si vous avez déjà un accès physique à l’ordinateur de la victime et que vous êtes sûr que votre cible se connecte à Facebook à partir de ce dispositif.

Si vous avez besoin de connaître l’information plus tôt, il vaut mieux éviter cette méthode car elle pourrait prendre des jours pour donner les résultats. Il s’agit d’un jeu de patience.

Enfin, cette méthode vous permet de récupérer les identifiant et mot de passe de Facebook Messenger ; si vous souhaitez lire les conversations, vous devrez ensuite utiliser le login pour vous connecter au compte Messenger.

Les keyloggers logiciels

- Les keyloggers logiciels sont plus intelligents

- plus faciles

- et plus sûrs que leur version matérielle

Ils présentent également moins de complications et moins de limitations.

Vous avez besoin :

- D’un accès à l’appareil de la victime (téléphone ou ordinateur)

- Savoir comment installer un fichier logiciel sur un PC ou une application sur un smartphone

Définition des keyloggers logiciels

Les keyloggers logiciels sont des programmes informatiques installés directement sur l’appareil, et ils sont développés avec l’intention de sauvegarder chaque frappe effectuée.

Vous voulez connaître la bonne nouvelle ?

Jusqu’à récemment, vous ne pouviez installer ces enregistreurs de frappe logiciels que sur ordinateur. Mais aujourd’hui, ils sont disponibles sous forme d’applications pour téléphones Android et iOS.

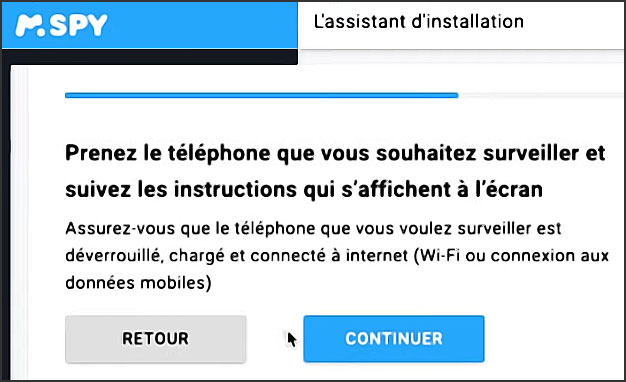

L’installation de ces applications est simple. L’un des logiciels les plus utilisés à cette fin est mSpy, le même dont nous avons mis le lien ci-dessous dans la catégorie « logiciel espion ». Il fonctionne à la fois pour les Android et les iPhone.

Les avantages du keylogger logiciel

- Cette alternative est plus intelligente

- Plus facile

- Plus sûre que le matériel

- Elle présente moins de complications et de limites

- Elle est compatible avec Android et iOS (possibilité de l’installer à distance sur iOS à l’aide des identifiants iCloud)

Notre avis sur les keyloggers logiciels pour pirater Messenger Facebook

C’est une approche que vous ne pourrez utiliser que si vous êtes capable d’accéder à l’appareil de la victime.

L’application commencera à espionner l’activité immédiatement après l’installation, donc si vous avez besoin de résultats instantanés sur le compte Messenger de la cible, c’est ce qu’il vous faut.

Les avantages de cette technique de piratage

Facilité d’utilisation | Vous n’avez pas besoin de compétences informatiques, surtout avec des logiciels comme mSpy. Vous bénéficiez d’une assistance à 100 % tout au long de l’installation et il existe même des tutoriels vidéo que vous pouvez utiliser pour vous aider. |

Protection contre les pièges | Le logiciel est pratiquement indétectable, de sorte que personne ne remarquera qu’il enregistre les entrées du clavier. |

Rapidité | Dès que la cible accède aux réseaux sociaux, vous avez également accès à ses informations d’identification. |

Contrôle à distance | Oui |

Les keyloggers logiciels mobiles que nous conseillons

| Application | Pourquoi je l’aime | Tarif |

|---|---|---|

| Ma Note: 4.9/5.0 Cliquez pour le meilleur prix | |

|

| Cliquez pour le meilleur prix |

|

| Commencez l’installation |

3 méthodes à éviter car elles ne fonctionnent plus

1- La méthode de la force brute

La manière la moins efficace de le faire est la méthode de force brute, qui consiste à essayer toutes les combinaisons possibles de mots de passe jusqu’à ce que l’on tombe sur le bon.

⇒ Pourquoi cette méthode ne fonctionne plus

Cette méthode ancienne, reposant sur des logiciels sans fin, est aujourd’hui inefficace. En effet Facebook, propriétaire de Messenger, a appris à s’en protéger :

- en bloquant le compte par sécurité au bout d’erreurs trop répétées

- en demandant l’avis du propriétaire du compte Messenger

- en utilisant d’autres moyens de connexion

- en repérant les adresses IP anormales qui tentent de se connecter

Ceux qui veulent quand même essayer se tourneront vers les logiciels relatés ici.

2- La méthode des 3 amis

Cette méthode consistait à simuler une perte de mot de passe Messenger pour ensuite demander à Facebook une récupération automatique à l’aide de la technique des 3 amis.

Le but était de contacter 3 amis sur Facebook qui confirment que vous êtes bien le propriétaire du compte. Il s’agissait pour vous de créer 3 faux comptes avant le piratage et de vous faire liker par la victime.

Facebook vient de supprimer cette méthode de récupération spécialement pour éviter ce type de piratage.

3- La méthode du vol de cookies

La technique consistait à utiliser des logiciels spéciaux capables de dérober les petits fichiers cookies qui enregistrent la connexion de Facebook sur votre ordinateur afin de vous éviter de vous reconnecter au prochain démarrage.

Facebook a appris à se protéger contre cette méthode qui ne fonctionne plus.

L’hameçonnage

Une astuce d’ingénierie sociale pour pirater un compte Messenger

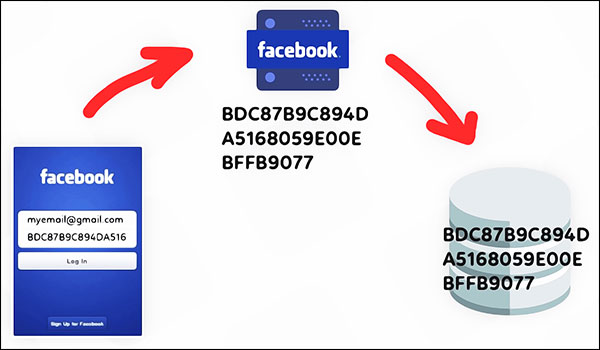

Une autre méthode est l’hameçonnage, une astuce d’ingénierie sociale consistant à amener la cible à entrer ses informations de connexion sur un site frauduleux copiant l’original.

Le lien de mon article explique la marche à suivre.

- Pour résumer, achetez un domaine web avec un nom lié à Facebook (c’est-à-dire FacebookAdmin, FacebookAlerte, etc.).

- Créez une adresse électronique comme staff@facebookalerte.com.

- La page d’accueil de ce site doit ressembler exactement à l’écran de connexion de Facebook.

- Vous pouvez envoyer un message électronique à votre victime à partir de l’adresse électronique que vous avez créée, étant entendu qu’elle croit qu’il s’agit d’un message de Facebook.

- Vous (en prétendant être Facebook) l’invitez à se connecter en suivant le lien vers le domaine que vous avez créé. Le but est que l’utilisateur accède à son compte pour mettre à jour ses informations personnelles. Votre site enregistre les données saisies.

- L’usager est ensuite redirigé vers la page de renvoi que vous avez créée et qui n’est autre que l’écran de connexion officiel de Facebook.

- Ça y est, vous avez les identifiants recherchés !

Comment s’y prendre pour créer une page de phishing sur un site vierge ?

Contrairement à l’approche du keylogging que nous verrons ci-dessous, ici vous n’avez pas besoin de logiciel pour pirater Messenger à distance. Vous avez plutôt besoin de talents d’ingénierie sociale.

Nous avons détaillé quelques techniques simples de création de page de phising :

- Ici à l’aide de l’application Zphisher sur Kali Linux

- Ici à l’aide d’un script à installer sur un site vierge

Les inconvénients de l’hameçonnage

- Posséder un ordinateur

- Avoir la patience de mettre en œuvre le plan

- Avoir les compétences informatiques de base

- Avoir une connaissance de base de la programmation HTML et PHP

Cette méthode n’est pas aussi facile que les autres options. Si vous n’avez aucune idée de ce que signifient certaines de ces exigences, passez complètement cette partie et passez au point suivant.

Avis d’Untelephone.com sur l’hameçonnage pour pirater Messenger Facebook

Facilité d’utilisation : 1,5/5 | Vous devez avoir des compétences en informatique pour réussir cette opération. |

Sécurité : 2/5 | Vous risquez de vous faire prendre par les mesures de sécurité à deux facteurs si vous essayez d’entrer dans le Facebook de votre victime à partir d’un appareil non reconnu. |

Vitesse : 1,5/5 | Il faut beaucoup de temps pour mettre en place toutes ces étapes. |

Technique à distance | Oui |

Compatibilité | Peut être utilisé sur n’importe quel appareil (PC, Mac) et sur les smartphones ou tablettes (Android ou iOS). |

L’inconvénient de cette technique

- Ce type de piratage de Messenger revient à faire une utilisation abusive de l’ordinateur et vous fait commettre une infraction pénale.

- L’authentification à deux facteurs de Facebook peut envoyer un courriel à la cible si vous tentez de vous connecter à partir d’un dispositif non reconnu. Il faut donc se connecter à partir d’appareils de confiance déjà utilisés pour accéder à ce compte pour contourner l’authentification en deux étapes.

Le logiciel espion

Certains pirates de Messenger utilisent des logiciels espions pour pénétrer sur vos comptes

⇒ L’application Mspy (compatible avec les iPhone et Android) |

⇒ L’application Hoverwatch (compatible seulement avec les Android) |

Ces logiciels espions s’installent sur le téléphone de la victime puis se rendent invisibles. Une vidéo sur Youtube explique comment installer ce genre de soft :

C’est l’une des méthodes d’espionnage les plus utilisées dans le monde, il se trouve que c’est aussi l’une de mes approches favorites.

Vous n’êtes peut-être pas aussi passionné de technologie que moi (vous faites partie de la majorité de 99 %), mais je peux résumer en disant que c’est la solution la plus facile et la plus efficace disponible sur le marché actuellement.

Il y a peut-être des milliers d’applications et de logiciels parmi lesquels vous pouvez choisir, mais ils essayent tous en vain de rattraper mSpy.

Prérequis pour utiliser cette méthode

- Vous pourriez avoir besoin d’accéder à l’appareil de la victime (à moins que vous n’installiez l’application sur un iPhone auquel cas de n’est pas nécessaire)

- Dans ce cas il vous faudra l’Apple ID de la victime (nom d’utilisateur et mot de passe)

- SMS

- Localisation

- Appels

- Messages Tinder

- Messages Whatsapp

- Et j'en passe.

Comme il s’agit de l’une des approches les plus sophistiquées, elle est également l’une des plus fiables. Il vous suffit d’installer l’application sur le téléphone de votre victime, et c’est tout.

Il ne vous reste plus qu’à collecter des données et à profiter du spectacle. Peut-être faire du pop-corn.

Une fois le logiciel installé, vous pouvez lire les messages Facebook, les tchats Messenger et les messages Tinder pour commencer, mais vous pouvez aussi accéder aux données suivantes.

Données récupérées par cet outil de monitoring de Messenger

- Les journaux d’appels

- Les SMS

- Historique internet

- Localisation GPS

- Comptes de courrier électronique

- Photos et vidéos enregistrées

- Toutes les applications de messagerie (WhatsApp, Instagram, iMessage et plus)

- Tous les services de réseaux sociaux

- En vérité, la liste est assez importante

Inconvénient

Comme pour tout logiciel d’espionnage, vous devez d’abord avoir accès à l’appareil que votre victime utilise, pendant quelques minutes.

Dans certains cas, vous pouvez l’installer à distance si vous avez déjà les identifiants de l’Apple store (pour les iPhones) (un mode d’emploi sur iPhone ici).

Autrement dit, si vous pouvez obtenir (probablement avec des keyloggers) l’identifiant iCloud.com, vous pouvez l’installer à distance.

Pour les autres, l’iPhone devra être jailbreaké. Ce n’est pas compliqué à faire, même si vous devez avoir le smartphone ciblé entre les mains.

La cible peut-elle remarquer que vous l’espionnez avec mSpy ?

Tout simplement, la réponse à cette question est NON.

MSpy ne laisse aucune trace de l’installation ou de sa présence sur le téléphone, vous pouvez donc dormir tranquille.

En résumé

Facilité d’utilisation : 4,5/5 | Pas besoin de compétences informatiques. Un logiciel comme mSpy vous offre une assistance détaillée pour vous guider dans le processus d’installation si vous en avez besoin. |

Sécurité : 4/5 | Le logiciel ne laisse aucune trace sur le téléphone de la victime, ce qui signifie qu’il n’y a pas de logo, de notification ou d’icône pour indiquer sa présence. |

Rapidité : 5/5 | Une fois l’installation terminée, vous disposez de toutes les informations que vous pouvez espérer en temps réel. |

Contrôle à distance | Oui, vous pouvez surveiller les conversations de Messenger et d’autres applications, même si la cible se trouve sur un autre continent. |

L’inconvénient de cette technique

- Il faut installer ces applications dans le téléphone ciblé, il faut donc l’avoir en main même si par la suite ce ne sera plus la peine.

- Notez que Mspy peut s’installer à distance mais uniquement sur un iPhone.

Si votre compte Facebook a été piraté ou compromis

Le pirate de Facebook a peut-être accès à votre liste d’amis. Il est donc préférable de changer votre mot de passe et de faire savoir à vos amis Facebook s’ils ont reçu un message suspect de votre part.

Que se passe-t-il si vous vous faites pirater sur Messenger ?

Si vous utilisez beaucoup Messenger, il se peut que vous partagiez des informations dans des messages que vous ne voulez pas partager avec le public.

- Si votre Messenger est piraté, un pirate peut avoir accès à votre compte et se connecter pour examiner les informations contenues dans vos messages, ou envoyer des messages individuels aux personnes de vos contacts, en se faisant passer pour vous.

- Si quelqu’un accède à votre compte Facebook, il peut ensuite modifier votre mot de passe Facebook. Il ou elle pourra alors utiliser votre compte et vous ne pourrez pas vous connecter pour l’en empêcher.

Vous ne pourrez probablement rien faire pour l’empêcher tant que vous ne l’aurez pas signalé à Facebook et qu’un administrateur de Facebook n’aura pas enquêté sur le problème.

Parfois, votre compte peut être compromis par un logiciel malveillant plutôt que par un pirate individuel. Dans ce cas, votre compte peut être utilisé pour spammer tous les comptes de vos amis avec des publications sur le mur, des messages privés ou les deux.

Puis-je savoir qui a piraté mon compte Facebook ?

C’est possible. Cela dépend du niveau de sophistication du pirate ou du logiciel malveillant.

- Vous pouvez cependant vérifier en vous connectant à Facebook, en allant dans les paramètres et en recherchant votre historique.

- Téléchargez une copie de votre historique Facebook.

- En bas, vous pouvez la développer et trouver l’adresse IP de la personne.

- Signalez l’incident à Facebook et à la police. Il existe des outils en ligne qui peuvent vous aider à rechercher une adresse IP pour trouver l’emplacement de l’ordinateur qui a accédé à votre compte.

Ce que vous devez savoir sur le piratage d’un compte Facebook

Vous devez d’abord vérifier si votre compte Facebook a réellement été piraté ou non. Vérifiez s’il vous demande votre compte Facebook existant ou non. Faites ce qui suit :

- Vérifiez vos informations de connexion, avez-vous oublié votre mot de passe ?

- L’authentification à deux facteurs est-elle activée ?

- Vérifiez votre messagerie Facebook, trouvez-vous un message suspect ?

- Avez-vous d’autres comptes Facebook ? Vérifiez la messagerie Facebook ou même le compte Instagram.

- Vérifiez l’icône de verrouillage de votre navigateur, utilise-t-il https, si oui, cela signifie que le chiffrement de bout en bout est activé.

- Sur quel appareil utilisez-vous votre Facebook ? L’utilisez-vous sur votre téléphone portable, votre smartphone ou d’autres appareils ?

- Avez-vous accepté une demande d’ami récemment ? Avez-vous transmis des informations personnelles ?

Cela ne fait jamais de mal de prendre des mesures de sécurité supplémentaires et de retrouver l’accès. Le pirate a-t-il modifié l’option de session ou le mot de passe du compte et quelles autres informations contenues dans votre compte ont été consultées ? Vérifiez l’application mobile, êtes-vous déconnecté de votre compte ?

Que faire si vous pensez que votre compte a été piraté ?

- Tout d’abord, changez votre mot de passe Facebook. Si vous ne pouvez plus vous connecter, voyez si vous pouvez cliquer sur « réinitialiser le mot de passe » et obtenir un lien par email pour le réinitialiser.

- Ensuite, signalez le piratage à Facebook : https://Facebook.com/hacked/

- Ensuite, informez vos amis et votre famille, au cas où ils recevraient des messages indésirables de votre part.

- Poursuivez vos recherches. Facebook propose d’excellentes ressources et des conseils pour vous aider si vous pensez avoir été piraté : Je pense que mon compte Facebook a été piraté ou que quelqu’un l’utilise sans ma permission https://www.facebook.com/help/203305893040179/?ref=u2u.

- NordPass est un gestionnaire de mots de passe premium qui offre un moyen pratique et unique de renforcer la sécurité avec l’authentification à deux facteurs (souvent appelée « 2FA »). Pour en savoir plus et le télécharger : https://untelephone.com/nordpass/.

Foire Aux Questions

Puis-je lire les messages Facebook Messenger de quelqu’un sans qu’il le sache ?

Oui, c’est possible.

Si vous cherchez comment lire les messages Facebook de quelqu’un à son insu, vous pouvez essayer l’une des solutions que nous avons décrites dans cet article.

- Les applications d’espionnage

- le keylogger

- et le phishing sont efficaces pour pirater un compte Facebook

Ces solutions sont également relativement faciles à utiliser. Vous n’avez pas besoin d’avoir des connaissances ou des compétences en piratage pour en profiter.

Les applications d’espionnage et les enregistreurs de frappe ne nécessitent que l’achat d’un logiciel, tandis que vous pouvez utiliser la technique du phishing dès que vous obtenez un domaine web lié à Facebook.

Quelle est la meilleure option pour pirater le compte Facebook de quelqu’un ?

Nous recommandons les applications d’espionnage comme première option pour surveiller les messages FB.

- Elles vous donnent accès aux textes envoyés et reçus, y compris ceux que le propriétaire du compte a pu supprimer.

- Elles sont également 100 % sécurisées, de sorte que vous n’avez pas à vous soucier d’éventuelles menaces sur le logiciel du téléphone cible.

Ai-je besoin des détails de connexion Facebook du compte cible pour le pirater ?

Non, vous n’en avez pas besoin.

En utilisant une application espionne, vous pouvez surveiller à distance les discussions Facebook de votre proche ou de votre enfant depuis votre tableau de bord internet.

Et, même s’il change de mot de passe, vous aurez toujours accès à ses conversations.

Les applications d’espionnage sont-elles indétectables ?

Oui, elles le sont. Si vous cherchez comment vous connecter au Facebook d’une autre personne sans qu’elle le sache, les applications d’espionnage sont l’option la plus efficace.

Elles fonctionnent à 100 % en mode furtif, et vous n’avez donc pas à craindre de vous faire prendre. Votre cible ne saura même pas que vous la localisez.

Puis-je lire les conversations sur d’autres applications instantanées que Facebook avec des applications espionnes ?

Oui, vous le pouvez.

Les meilleures applications d’espionnage vous donnent accès à d’autres applications de réseaux sociaux en plus de Facebook.

- Snapchat

- Tinder

- Kik sont quelques plateformes auxquelles vous avez un accès complet avec un logiciel espion pour téléphone portable.

Vous pouvez également surveiller les appels vidéo et vocaux sur certaines de ces plateformes.

Facebook a le même mot de passe que Messenger

Notez aussi une autre technique que nous avons expliquée dans cet article : elle consiste, si vous avez accès à l’ordinateur de la cible, à afficher le code source de la session Messenger afin d’afficher le mot de passe et de le récupérer.

En faisant quelques recherches, j’ai découvert que certaines applications d’entreprise comme Facebook et Google utilisent une couche de sécurité supplémentaire pour s’assurer que le certificat fourni par le serveur distant est bien celui qui est attendu. Cette technique est appelée Certificate Pinning.

Bonjour j’aimerais mettre un logiciel espion mais j’ai peur de pas savoir le mettre sur le téléphone de la personne car je ne connais pas grand chose et je n’ai pas beaucoup de temps pour m’installer car il l’a toujours avec lui se qui veux dire max 10mn. Est ce que l’installation est super simple ? N’existe t’il pas une possibilité de le faire sans avoir le tel de la personne ?

Je me suis rendu compte qu’il existe de nombreux hacking qui utilisent une approche « humaine » : simuler des événements tactiles (l’un des jeux les plus populaires sur lequel de nombreux hackers utilisent cette stratégie est Clash of Clans).

En parcourant le web à la recherche d’un outil qui automatise ces opérations, j’ai trouvé ce tweak génial – AutoTouch. Il peut enregistrer les événements de toucher humain et stocker les données dans un script LUA. Vous pouvez ensuite éditer ce script produit et simuler ce que vous voulez n’importe où sur votre appareil.

Parlez à vos proches des dangers qu’ils peuvent rencontrer sur les réseaux sociaux. Dites-leur à quel point ils peuvent être dangereux et quand ils doivent demander de l’aide au lieu de continuer à les supporter. Il faut les encourager à vous parler de tout et non à vous fuir lorsqu’un problème survient.

En développant des applications, vous réalisez immédiatement que vous avez besoin d’un outil de débogage HTTP pour analyser le trafic entrant/sortant de vos API.

Charles est le meilleur outil que j’ai trouvé pour accomplir cette tâche. Il possède une interface très intuitive et vous pouvez facilement l’utiliser à des fins de débogage et de rétroingénierie.

Bon travail Facebook ! Mais… (rappelez-vous, il y a toujours un « mais ») il y a un moyen de désactiver l’épinglage du certificat SSL en utilisant quelques modifications du système uniquement disponibles sur un appareil jailbreaké. La première méthode : Jailbreaker un appareil et installer iOS SSL Kill Switch.

Ne vous arrêtez jamais. Toujours essayer et découvrir de nouvelles façons d’accomplir la même chose. Je sais, ce n’est que du hacking, mais si vous traitez le problème que vous essayez de résoudre comme un défi, vous obtiendrez bien plus que la satisfaction de battre vos amis.

Si vous vous demandez comment pirater Messenger pour garder un œil sur vos enfants, vous pouvez utiliser des applications de contrôle parental. Vous pouvez également gérer leur temps d’écran à distance.

Je n’ai pas de bonnes compétences natives en Objective C, mais je me souviens (quand je jouais avec le jailbreak il y a ~4 ans) qu’il y avait un outil de Saurik qui pouvait s’injecter dans les processus iOS.

Il est sorti en même temps que Cydia et s’appelait Cycript. Il permettait aux développeurs d’explorer et de modifier les applications en cours d’exécution sur iOS, en injectant du code au moment de l’exécution.

J’ai lu quelques tutoriels de base sur la façon de l’utiliser, et après quelques difficultés, j’ai décidé de suivre cette (autre) voie. Une fois que vous vous connectez via SSH à votre appareil iOS, vous pouvez facilement vous attacher à un processus juste en tapant :

J’ai essayé d’inspecter quelques classes UI de base comme UIApp, mais je n’ai rien trouvé d’intéressant. Alors j’ai fait un dump complet des classes, en les filtrant pour le mot clé soccer.

Ce fut un processus lent.

J’ai découvert que Facebook Messenger possède un très grand nombre de classes. Mais, au final, j’ai obtenu une petite liste.

Être parent est une grande responsabilité en soi, mais nous évitons souvent de nombreuses choses qui mènent à notre perte et à celle de nos enfants.

Les réseaux sociaux sont l’une de ces choses que nous ignorons souvent. Nous pensons qu’ils sont sûrs pour nos enfants alors qu’ils ne le sont pas. Si vous êtes un parent inquiet, il y a certaines choses que vous pouvez faire pour vous assurer de jouer votre rôle dans la protection de vos adolescents.

Établissez des règles familiales selon lesquelles vos enfants ne doivent pas être autorisés à utiliser des téléphones portables en permanence. Ils doivent savoir qu’ils doivent mettre leur téléphone de côté à l’heure du repas, de la famille ou même du coucher. Vous devez faire de même pour leur servir d’exemple.

Je veux une personne qui m’aide a trouver l’état mot de passe Facebook de mon mari c’est très urgent merci

Espionner mon mari : Mode d’emploi ici https://untelephone.com/espionner-son-mari-le-secret-son-telephone/

Avez vous testez Mspy concrètement ? Certains parlent d’arnaque ?

C’est l’une des questions qui revient dans de nombreuses critiques de mSpy. Les consommateurs se demandent s’ils obtiennent une application qui est légitime à la fois légalement et techniquement. Ils veulent savoir si elle fonctionne vraiment et si son utilisation est légale.

J’ai essayé de nombreuses applications d’espionnage et de surveillance dans mes évaluations techniques. Elles sont très populaires auprès des parents et des employeurs qui veulent suivre les gens sur leur téléphone et savoir ce qu’ils font. Certaines d’entre elles ne fonctionnent qu’occasionnellement, d’autres sont rarement mises à jour, et d’autres encore ne fonctionnent que sur les appareils iOS ou Android. Si mSpy avait ce genre de problèmes, je pense qu’il serait juste de demander si c’est légitime.

Mais heureusement, ce n’est pas le cas. L’équipe de support travaille constamment à la résolution des problèmes et s’assure que des mises à jour régulières sont publiées pour faire face aux changements des systèmes d’exploitation. Apple et Google apportent constamment des modifications à leurs systèmes d’exploitation (OS), à savoir iOS et Android. Toutes les applications parentales et de surveillance ne peuvent pas suivre ce rythme, mais mSpy fait un travail admirable en restant au courant des changements au fur et à mesure qu’ils surviennent et en s’assurant que le logiciel fonctionne toujours et reste légitime même après la publication d’une mise à jour.

Superbe article, merci – Comment se connecter à Messenger sans mot de passe ?

Merci Leverett,

Il est très facile de se mettre dans la peau d’un utilisateur de Messenger. En fait, c’est tellement simple : Pensez à ce qu’il ferait s’il oubliait son mot de passe, et vous ne devriez avoir aucun problème pour y entrer.

Tout ce que je peux vous dire maintenant, c’est de faire attention à ce que vous souhaitez. Vous pourriez l’obtenir.

Merci

Bjr Koceila, merci à toi de nous avoir lu.

Comment pirater les messages Facebook de quelqu’un ?

Bonjour,

**

Parmi les méthodes de piratage des comptes Facebook énumérées dans notre article, laquelle préférez-vous ?

**

N’oubliez pas que l’utilisation d’une application d’espionnage pour accéder à Messenger est la meilleure et la plus efficace. Elle est facile à installer et pratique pour consulter le contenu de Facebook et d’autres téléphones portables.

**

Si vous avez des questions sur la façon de pirater les messages Facebook de quelqu’un, n’hésitez pas à nous les poser !

je suis en desespoir totale . 2 ans de mariages. Acceder a son application messenger me permettrait de guérir des violences psychologiques que j’ai subies.

Bonjour,

Nous espérons que ce blog vous aidera à trouver les solutions les plus adaptées à votre problème.

Quelles sont les caractéristiques de l’application d’espionnage Facebook ?

Grâce à un logiciel d’espionnage, vous pouvez accéder aux éléments suivants sur Facebook :

Oui

Visitor Rating: 2.5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 4 Stars

Visitor Rating: 4.5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 1.5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 1.5 Stars

Visitor Rating: 2 Stars

Visitor Rating: 4.5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars